Windows LAPS と Microsoft Entra ID での Windows LAPS の概要

Windows ローカル管理者パスワード ソリューション (Windows LAPS) と Microsoft Entra ID の使用を開始する方法について説明します。 この記事では、Windows LAPS を使用して Microsoft Entra ID にパスワードをバックアップするための基本的な手順と、パスワードを取得する方法について説明します。

サポートされている Azure クラウド

サポートされている特定のクラウドについては、「Microsoft Entra ID での Windows Local Administrator Password Solution」と「Windows LAPS の Microsoft Intune サポート」を参照してください。

Microsoft Entra デバイス設定で LAPS を有効にする

重要

既定では、Microsoft Entra ID では、管理対象デバイスが新しい Windows LAPS パスワードを Microsoft Entra ID に投稿することはできません。 まず、IT 管理者が Microsoft Entra テナント レベルでこの機能を有効にする必要があります。 詳細については、「Microsoft Entra ID を使用した Windows LAPS の有効化」を参照してください。

デバイス ポリシーを構成する

デバイス ポリシーを構成するには、次のタスクを実行します。

- ポリシー展開メカニズムを選択する

- Microsoft Entra モードに適用されるポリシーについて

- 特定のポリシーを構成する

ポリシー展開メカニズムを選択する

最初の手順では、デバイスにポリシーを適用する方法を選択します。

Microsoft Entra 参加済みデバイス用の推奨オプションは、Microsoft Intune と Windows LAPS 構成サービス プロバイダー (CSP) を使用することです。

デバイスが Microsoft Entra に参加済であるが、Microsoft Intune を使用していない場合でも、Microsoft Entra ID 用の Windows LAPS を展開できます。 このシナリオでは、ポリシーを手動で展開する必要があります (たとえば、直接的なレジストリの変更を使用するか、ローカル コンピューターのグループ ポリシーを使用します)。 詳細については、「Windows LAPS のポリシー設定を構成する」を参照してください。

注意

デバイスがオンプレミスの Windows Server Active Directory にハイブリッド参加している場合は、Windows LAPS グループ ポリシーを使用してポリシーを展開できます。

Microsoft Entra モードに適用されるポリシー

Windows LAPS CSP と Windows LAPS グループ ポリシー オブジェクトはどちらも同じ設定を管理しますが、これらの設定のサブセットのみが Azure モードの Windows LAPS に適用されます。

パスワードを Microsoft Entra ID にバックアップする場合は、次の設定が適用されます。

- バックアップ ディレクトリ

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

より簡単に言うと、パスワードを Microsoft Entra ID にバックアップする場合、Windows Server Active Directory 固有のポリシー設定は意味を持たず、サポートされません。

特定のポリシーを構成する

少なくとも、BackupDirectory 設定を値 1 (パスワードを Microsoft Entra ID にバックアップする) に構成する必要があります。

AdministratorAccountName 設定を構成しない場合、Windows LAPS の既定では、既定の組み込みローカル管理者アカウントを管理することになります。 この組み込みアカウントは、既知の相対識別子 (RID) を使用することで自動的に識別されるものであり、名前を使用することで識別されるものではありません。 組み込みのローカル管理者アカウントの名前は、デバイスの既定のロケールによって異なります。

カスタム ローカル管理者アカウントを構成する場合は、そのアカウントの名前を使用して AdministratorAccountName 設定を構成する必要があります。

重要

カスタム ローカル管理者アカウントを管理するように Windows LAPS を構成する場合は、そのアカウントが作成されていることを確認する必要があります。 Windows LAPS でアカウントの作成は行われません。 アカウント CSP を使用してアカウントを作成することをお勧めします。

組織に必要に応じて、PasswordLength などの他の設定を構成できます。

Microsoft Entra ID のパスワードを更新する

Windows LAPS を使用すると、現在アクティブなポリシーが定期的 (1 時間ごと) に処理されます。 ポリシー適用後の待機を避けるには、PowerShell コマンドレット Invoke-LapsPolicyProcessing を実行します。

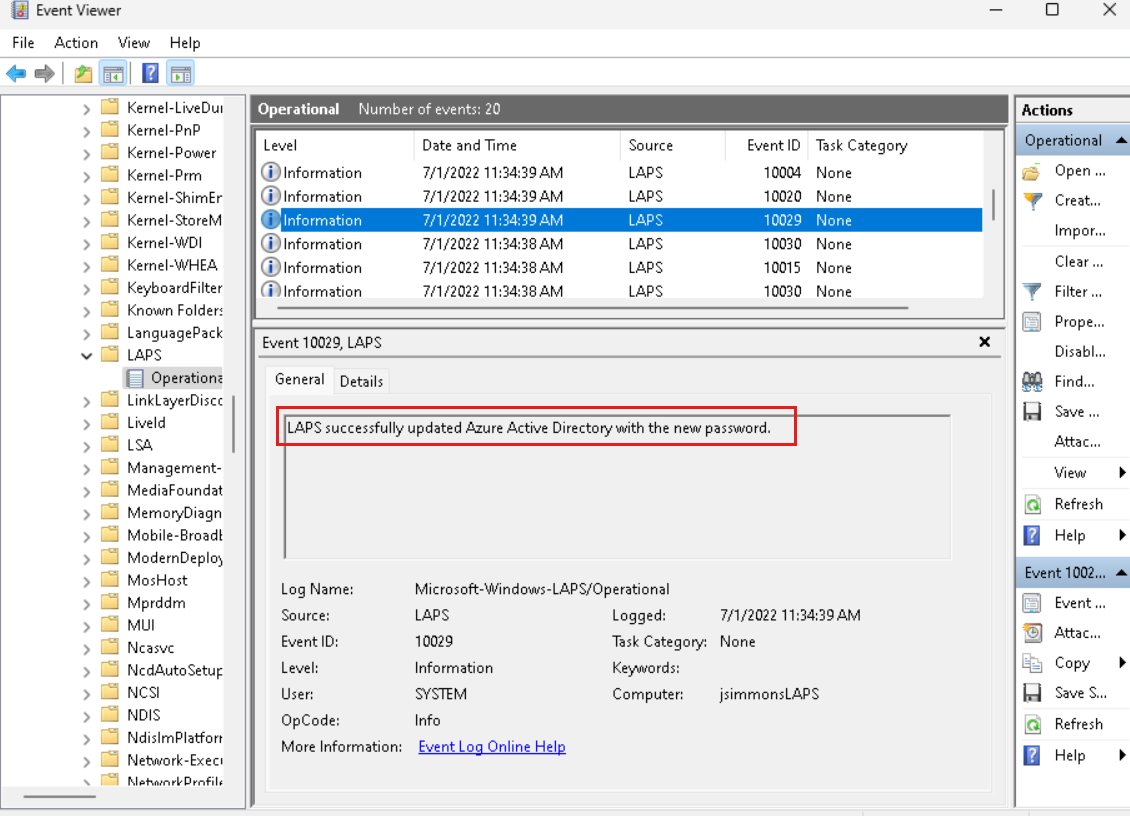

Microsoft Entra ID でパスワードが正常に更新されたことを確認するには、イベント ログで 10029 イベントを探します。

Microsoft Entra ID からパスワードを取得する

Microsoft Entra ID に格納されている Windows LAPS パスワードの取得は、Microsoft Graph を使用することでサポートされます。 Windows LAPS には、Microsoft Graph PowerShell ライブラリのラッパーである PowerShell コマンドレット (Get-LapsAADPassword) が含まれています。 UI ベースのパスワード取得エクスペリエンスには、Microsoft Entra および Intune 管理ポータルを使用することもできます。 Windows LAPS には、Microsoft Entra パスワード取得のための Windows 内部のユーザー インターフェイス オプションが用意されていません。

この手順の残りの部分では、Get-LapsAADPassword コマンドレットを使用して、Microsoft Graph を使用して Microsoft Entra ID から Windows LAPS パスワードを取得する方法について説明します。

Microsoft Graph PowerShell ライブラリをインストールする

最初の手順は、Microsoft Graph PowerShell ライブラリをインストールすることです。

Install-Module Microsoft.Graph -Scope AllUsers

コマンドを成功させるために、リポジトリを信頼済みとして構成することが必要な場合があります。

Set-PSRepository PSGallery -InstallationPolicy Trusted

Microsoft Entra 登録済みアプリを作成して Windows LAPS パスワードを取得する

次の手順では、必要なアクセス許可が構成された Microsoft Entra アプリケーションを作成します。 Microsoft Entra アプリケーションを作成するための基本的な手順については、「クイックスタート: アプリケーションを Microsoft ID プラットフォームに登録する」を参照してください

アプリは、Device.Read.All と、DeviceLocalCredential.ReadBasic.All または DeviceLocalCredential.Read.All を使用して構成する必要があります。 DeviceManagementManagedDevices.Read.All は、Microsoft Managed Desktop デバイスのパスワードを照会するためにも必要な場合があります。

重要

- 永続化された Windows LAPS パスワードに関する機密性の高くないメタデータを読み取るためのアクセス許可を付与するには、

DeviceLocalCredential.ReadBasic.Allを使用します。 たとえば、パスワードが Azure にバックアップされた時間や、パスワードの予定有効期限などです。 このアクセス許可レベルは、レポートおよびコンプライアンス アプリケーションに適しています。 - クリア テキスト パスワード自体を含め、永続化された Windows LAPS パスワードに関するあらゆる情報を読み取るための完全なアクセス許可を付与するには、

DeviceLocalCredential.Read.Allを使用します。 このアクセス許可レベルは機密性が高く、慎重に使用する必要があります。

Microsoft Entra ID からパスワードを取得する

もう少しです。 まず、Microsoft Graph にサインインします。 次に、Get-LapsAADPassword コマンドレットを使用してパスワードを取得します。

Microsoft Graph にサインインするには、Connect-MgGraph コマンドレットを使用します。 前に作成した Microsoft Entra アプリケーションの Azure テナント ID とアプリケーション ID を知っている必要があります。 このコマンドレットを 1 回実行してサインインします。 次に例を示します。

PS C:\> Connect-MgGraph -Environment Global -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444

Welcome To Microsoft Graph!

ヒント

Connect-MgGraph コマンドレットを成功させるために、PowerShell 実行ポリシーを変更することが必要になる場合があります。 たとえば、最初に Set-ExecutionPolicy -ExecutionPolicy Unrestricted を実行することが必要な場合があります。

Microsoft Graph にログインしたら、パスワードを取得できます。

まず、Get-LapsAADPassword コマンドレットを呼び出してデバイスの名前を渡します。

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

ヒント

-Verbose パラメーターを渡して、Get-LapsAADPassword コマンドレット (または Windows LAPS PowerShell モジュールの他のコマンドレット) の実行内容に関する詳細情報を確認します。

上記の例では、クライアントに DeviceLocalCredential.Read.Basic アクセス許可が付与されている必要があります。 次の例では、クライアントに DeviceLocalCredential.Read.All アクセス許可が付与されている必要があります。

次に、Get-LapsAADPassword コマンドレットを呼び出して、実際のパスワードを返すように求めます。

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

SecureString オブジェクトで返されるパスワード。

最後に、テストまたはアドホックの目的で、-AsPlainText パラメーターを使用して、パスワードをクリア テキストで表示することを要求できます。

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

パスワードをローテーションする

Windows LAPS を使用すると、最後に格納されたパスワードの有効期限がいつ切れるかがローカルに記憶され、パスワードが有効期限切れになるとパスワードが自動的にローテーションされます。 状況によっては (セキュリティ侵害の後やアドホック テストの場合など)、パスワードを早期にローテーションすることが必要になる場合があります。 パスワードのローテーションを手動で強制するには、Reset-LapsPassword コマンドレットを使用します。 次に例を示します。

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

重要

- Microsoft Entra ID では、Microsoft Entra ID のパスワード有効期限のタイムスタンプを変更して現在格納されているデバイスのパスワードを有効期限切れにすることは、サポートされていません。 これは、Windows Server Active Directory ベースの Windows LAPS との設計上の違いです。

Reset-LapsPasswordコマンドレットを頻繁に使いすぎないでください。 このアクティビティ検出された場合、調整される可能性があります。

ハイブリッド環境での Windows LAPS と Microsoft Entra Connect

Windows LAPS は Microsoft Entra Connect に依存せず、この 2 つのテクノロジ間に依存関係はありません。 マネージド Windows LAPS デバイスは、データ同期には一切依存せず、https を介して直接パスワードを Microsoft Entra ID にバックアップします。

さらに、Microsoft Entra ID と Intune デバイス管理ポータルでは、Windows LAPS デバイスから直接バックアップされたパスワードのみを表示および管理できます。 オンプレミスの Active Directory Windows LAPS 属性を Microsoft Entra ID に同期するように Microsoft Entra Connect を構成することは、テストされたシナリオではありません。 オンプレミスの Active Directory Windows LAPS 属性を Microsoft Entra ID に手動で同期しても、それらの属性は Microsoft Entra ID または Intune デバイス管理ポータルに表示されません。

Windows LAPS を動作させる必要はありませんが、ベスト プラクティスとしてオンプレミスの Active Directory スキーマを拡張するたびに、Microsoft Entra Connect のディレクトリ スキーマも更新する必要があります。 「ディレクトリ スキーマの更新」を参照してください。

関連項目

- Microsoft Entra ID での Windows Local Administrator Password Solution

- Microsoft Entra ID での Windows Local Administrator Password Solution

- Microsoft Intune

- Windows LAPS の Microsoft Intune サポート

- Windows LAPS CSP

- クイック スタート: Microsoft ID プラットフォームにアプリケーションを登録する

- Windows LAPS のトラブルシューティング ガイダンス