Windows LAPS のトラブルシューティング ガイダンス

このガイドでは、Windows ローカル管理者パスワード ソリューション (Windows LAPS) の問題のトラブルシューティングに使用する基本的な概念について説明します。

Windows LAPS は、Microsoft Entra 参加済みデバイスまたは Windows Server Active Directory 参加済みデバイスのローカル管理者アカウントのパスワードを自動的に管理およびバックアップする Windows 機能です。 また、Windows LAPS を使用して、Windows Server Active Directory ドメイン コントローラーのディレクトリ サービス修復モード (DSRM) アカウントのパスワードを自動的に管理およびバックアップすることもできます。 承認された管理者は DSRM パスワードを取得して使用できます。 詳細については、「Windows LAPS とは」をご覧ください。

Note

- この記事は、従来の LAPS または以前のバージョンの LAPS ではなく、Windows LAPS (新機能) に関する記事です。

- この記事では、考えられる根本原因の一部のみを示します。 その他の原因も存在する可能性がありますが、検出されません。

- 次の一覧には、最も一般的なイベント ID が含まれており、すべての Windows LAPS イベントが含まれていない可能性があります。

Windows イベントを使用した Windows LAPS のトラブルシューティング

Windows LAPS イベントを表示するには、イベント ビューアーの Applications and Services Logs>Microsoft>Windows>LAPS>Operational に移動します。

Note

- Windows LAPS 処理はイベント ID 10003 で始まり、イベント ID 10004 で終わります。

- 何らかの理由で現在のサイクルの処理が失敗した場合、イベント ID 10005 がログに記録されます。

Windows LAPS には、次の 2 つのシナリオがあります。

Windows LAPS Active Directory

クライアント マシンは、Active Directory にパスワードを格納するように構成されます。

Windows LAPS Azure Microsoft Entra ID

クライアント マシンは、パスワードを Microsoft Entra ID に格納するように構成されます。

次の表に、さまざまなシナリオでログに記録されるイベント ID を示します。

| イベント ID | シナリオ |

|---|---|

| 10006 | Windows LAPS Active Directory |

| 10011 | Windows LAPS Active Directory |

| 10012 | Windows LAPS Active Directory |

| 10013 | Windows LAPS Active Directory と Microsoft Entra ID |

| 10017 | Windows LAPS Active Directory |

| 10019 | Windows LAPS Active Directory と Microsoft Entra ID |

| 10025 | Windows LAPS Microsoft Entra ID |

| 10026 | Windows LAPS Microsoft Entra ID |

| 10027 | Windows LAPS Active Directory と Microsoft Entra ID |

| 10028 | Windows LAPS Microsoft Entra ID |

| 10032 | Windows LAPS Microsoft Entra ID |

| 10034 | Windows LAPS Active Directory |

| 10035 | Windows LAPS Active Directory |

| 10048 | Windows LAPS Active Directory と Microsoft Entra ID |

| 10049 | Windows LAPS Active Directory と Microsoft Entra ID |

| 10056 | Windows LAPS Active Directory |

| 10057 | Windows LAPS Active Directory |

| 10059 | Windows LAPS Microsoft Entra ID |

| 10065 | Windows LAPS Active Directory |

イベント ID 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected

既定では、Windows LAPS はクライアント コンピューター上のマネージド アカウントのパスワードを暗号化します。 暗号化をサポートするには、ドメインの機能レベルが Windows Server 2016 である必要があります。

解決方法

- 必要に応じて、ドメインの機能レベルを上げます。

- クライアント マシンの 有効なパスワード暗号化 グループ ポリシーを無効にします。

Note

ドメイン コントローラーに格納されているパスワード暗号化を無効にすることはお勧めしません。

イベント ID 10011

LAPS failed when querying Active Directory for the current computer state

Windows LAPS は Active Directory に対してコンピューターの状態を定期的に (1 時間ごとに) クエリし、クライアント マシンは Netlogon サービスを使用してドメイン コントローラーを検出します。

解決方法

書き込み可能なドメイン コントローラーにのみ接続できる環境にいる場合は、クライアント コンピューターとドメイン コントローラーの間のネットワーク ポートを開きます。

詳細については、「 Service overview and network port requirements for Windows」を参照してください。

イベント ID 10012

The Active Directory schema has not been updated with the necessary LAPS attributes

Windows LAPS を導入するには、Windows LAPS 属性を使用してスキーマを拡張する必要があります。 または、レガシ LAPS エミュレーション モードで Windows LAPS を使用している場合は、レガシ LAPS 属性を使用してスキーマを拡張する必要があります。 この問題は、次の場合に発生します。

根本原因 1

スキーマは、新しい Windows LAPS 属性で拡張されていません。

根本原因 2

ローカル ドメイン コントローラー (DC) とプライマリ ドメイン コントローラー (PDC) の間に一時的な Active Directory レプリケーションが存在します。

根本原因 3

ローカル ドメイン コントローラーでの Active Directory レプリケーションの問題。

根本原因の解決 1

Update-LapsADSchema PowerShell コマンドレットを実行し、スキーマ管理者特権を使用して Active Directory スキーマを更新します。

従来の LAPS エミュレーションを使用している場合は、 Update-AdmPwdADSchema PowerShell コマンドレットを使用してスキーマを拡張します (この操作では、レガシ LAPS 製品を最初にインストールする必要があります)。

根本原因の解決 2

レプリケーションの待機時間のため、スキーマ属性はローカル ドメイン コントローラーにレプリケートされていません。 WINDOWS LAPS スキーマ属性がレプリケートされているかどうかを識別するには、CLR スナップインまたは ADSIEDIT スナップインを使用できます。 次のコマンドを使用して、スキーマ マスターを使用してスキーマ パーティションの Active Directory レプリケーションを強制します。

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /force

Note

DC2.contoso.comを、Windows LAPS イベント ログのイベント ID 10055 で識別される DC の名前に置き換えます。PDC.contoso.comを環境内の PDC の名前に置き換えます。nltest /dsgetdc:contoso.com /pdc /forceコマンドを使用して PDC を識別できます。

根本原因の解決 3

ローカル ドメイン コントローラーとドメイン内の他のドメイン コントローラーの間に Active Directory レプリケーションの問題があります。 Windows LAPS イベント ログでイベント ID 10055 を表示してドメイン コントローラーの名前を確認し、 repadmin /showreps コマンドを実行してレプリケーション エラーを特定できます。

詳細については、「 Active Directory レプリケーションの問題のトラブルシューティングを参照してください。

イベント ID 10013

LAPS failed to find the currently configured local administrator account

Windows LAPS は、グループ ポリシーまたは Intune 設定からローカル管理者の名前を読み取ります 管理する管理者アカウントの名前。 この設定が構成されていない場合は、セキュリティ識別子 (SID) が 500 (管理者) で終わるローカル アカウントが検索されます。 Windows LAPS でアカウントが見つからない場合は、イベント ID 10013 がログに記録されます。

Windows LAPS の現在のバージョンでは、マネージド ユーザーを作成する機能はありません。

解決方法

次のいずれかの方法を使用して、マネージド ユーザーがローカル ユーザーに存在することを確認し、確認します。

- lusrmgr.mscを使用してローカル ユーザーとグループを開きます。

net userコマンドを実行します。Note

アカウントの先頭と末尾に末尾のスペースがないことを確認します。

イベント ID 10017

LAPS failed to update Active Directory with the new password. The current password has not been modified

これは、Windows LAPS 処理サイクルの終了時の状態イベントです。 このイベントには根本原因がないため、Windows LAPS で問題が発生したイベントの以前の処理を確認する必要があります。

解決方法

- 管理者特権の PowerShell コマンド プロンプトを開き、

Invoke-lapsPolicyProcessingコマンドレットを実行します。 - イベント ビューアーを開き、アプリケーションとサービス ログ>Microsoft>Windows>LAPS>Operational に移動します。

- イベント ID 10003 からイベント ID 10005 までのイベントの最新の処理をフィルター処理します。

- イベント ID 10017 より前のエラーを修正します。

イベント ID 10019

LAPS failed to update the local admin account with the new password

Windows LAPS では、ローカル コンピューター上のローカルで管理されているユーザー アカウントのパスワードを更新できません。 Windows LAPS でマネージド ユーザーが見つかりましたが、パスワードの変更に問題がありました。

解決方法

- メモリ リークやメモリ不足の問題などのリソースの問題があるかどうかを特定します。 コンピューターを再起動して、同様のエラーが発生したかどうかを確認します。

- 同じマネージド ユーザーを管理しているサードパーティ製のアプリケーションまたはフィルター ドライバーでは、Windows LAPS によるパスワードの管理は許可されません。

イベント ID 10025

Azure discovery failed

Microsoft Entra ID にパスワードを格納するように Windows LAPS で構成されているデバイス (Microsoft Entra 参加済みまたはハイブリッド参加済み) は、エンタープライズ登録エンドポイントを検出する必要があります。

解決方法

- 登録エンドポイント (

https://enterpriseregistration.windows.net) に正常に接続できることを確認します。 Microsoft Edge または Google Chrome を開き、登録エンドポイント (https://enterpriseregistration.windows.net) に接続すると、"エンドポイントが見つかりません" というメッセージが表示されます。 このメッセージは、エンタープライズ登録エンドポイントに接続できることを意味します。 - プロキシ サーバーを使用している場合は、システム コンテキストでプロキシが構成されていることを確認します。 管理者特権でのコマンド プロンプトを開き、

netsh winhttp show proxyコマンドを実行してプロキシを表示できます。

イベント ID 10026

LAPS was unable to authenticate to Azure using the device identity

この問題は、デバイスのプライマリ更新トークン (PRT) に問題がある場合に発生します。

解決方法

- Azure テナントで Windows LAPS 機能が有効になっていることを確認します。

- Azure テナントでマシンが削除または無効になっていないことを確認します。

- コマンド プロンプトを開き、

dsregcmd /statusコマンドを実行し、次のセクションでエラーがないか確認します。Device statusSSO dataDiagnostic data

- dsregcmd コマンド 使用してエラー メッセージを確認し 問題のトラブルシューティングを行います。

- Microsoft Entra ハイブリッド参加済みデバイスを使用して、Microsoft Entra ハイブリッド参加済みデバイスのトラブルシューティングを行います。

- Device Registration Troubleshooter Tool を使用して、デバイス登録の問題を特定して修正します。

- エラー メッセージが表示された場合は、 Microsoft Entra の認証と承認のエラー コード エラーの説明とトラブルシューティングを参照してください。

イベント ID 10027

LAPS was unable to create an acceptable new password. Please verify that the LAPS password length and complexity policy is compatible with the domain and local password policy settings

Windows LAPS では、ローカル コンピューター上のローカルで管理されているユーザー アカウントのパスワードを更新できません。 Windows LAPS でマネージド ユーザーが見つかりましたが、パスワードの変更に問題がありました。

解決方法

コマンド プロンプトで

net accountsコマンドを実行して、コンピューターのパスワード ポリシーを確認します。 パスワードの複雑さ、パスワードの長さ、パスワードの有効期間など、Windows LAPS で構成されたパスワード ポリシーの条件を満たしていない場合は、パスワード ポリシーのいずれかを検証します。GPRESULT /hコマンドを実行して、ローカル グループ ポリシー オブジェクト (GPO)、ドメイン GPO、またはローカル セキュリティ設定を使用して設定が適用されているかどうかを確認します。 GPO またはセキュリティ設定を、Windows LAPS GPO のパスワード設定と一致するように変更します。 この設定は、GPO または Intune (MDM) の Password 設定 設定を使用して構成されます。Note

Active Directory、ローカル GPO、またはセキュリティ設定で構成されているパスワード ポリシーは、Windows LAPS パスワード設定と一致するか、Windows LAPS Password 設定 構成の設定よりも低い設定を含める必要があります。

パスワードの設定をブロックしている可能性があるサード パーティ製のパスワード フィルターがあるかどうかを確認します。

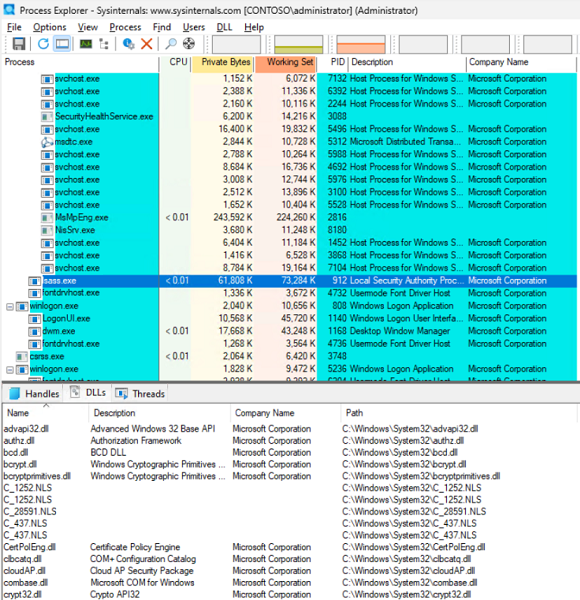

Process Explorer をダウンロードします。

プロセス エクスプローラーを管理者として抽出して実行します。

左側のウィンドウで LSASS.exe プロセスを選択します。

View>下のウィンドウを表示を選択します。

ビュー>ウィンドウ ビュー>DLL を選択します。

下部のウィンドウには、読み込まれた DLL またはモジュールが表示されます。 Company Name フィールド (Microsoft 以外のモジュール) を使用して、サード パーティ製モジュールがあるかどうかを特定します。

DLL の一覧を確認して、サード パーティ製 DLL (モジュール) の名前に "セキュリティ"、"パスワード"、"ポリシー" などのキーワードがあるかどうかを確認します。この DLL を使用している可能性があるアプリケーションまたはサービスをアンインストールまたは停止します。

Microsoft Entra ID に参加しているマシン

Microsoft Entra ID またはハイブリッド参加済みデバイスは、モバイル デバイス管理 (MDM) (Intune)、ローカル GPO、または同様のサード パーティ製ソフトウェアを使用して管理できます。

- コマンド プロンプトで

net accountsコマンドを実行して、コンピューターのパスワード ポリシーを確認します。 パスワードの複雑さ、パスワードの長さ、パスワードの有効期間など、Windows LAPS で構成されたパスワード ポリシーの条件を満たしていない場合は、パスワード ポリシーのいずれかを検証します。 - 競合するポリシーが Intune、ローカル GPO、または Intune などの同様のサード パーティ製ソフトウェアを使用して適用され、コンピューター上のパスワード ポリシーを管理しているかどうかを確認します。

イベント ID 10028

LAPS failed to update Azure Active Directory with the new password

Windows LAPS クライアント マシンは、パスワードを定期的に更新します。 このイベントは、Windows LAPS で構成されたクライアント コンピューターがパスワードを Microsoft Entra ID に更新できない場合に表示されます。

解決方法

- Azure テナントで Windows LAPS 機能が有効になっていることを確認します。

- Azure テナントでマシンが削除または無効になっていないことを確認します。

- コマンド プロンプトを開き、

dsregcmd /statusコマンドを実行して、次のセクションでエラーがないか確認します。Device statusSSO dataDiagnostic data

- dsregcmd コマンド 使用してエラー メッセージを確認し 問題のトラブルシューティングを行います。

- Microsoft Entra ハイブリッド参加済みデバイスをトラブルシューティングするには Microsoft Entra ハイブリッド参加済みデバイスをトラブルシューティングします。

- Device Registration Troubleshooter Tool を使用して、デバイス登録の問題を特定して修正します。

- エラー メッセージが表示された場合は、 Microsoft Entra の認証と承認のエラー コード エラーの説明とトラブルシューティングを参照してください。

イベント ID 10032

LAPS was unable to authenticate to Azure using the device identity

デバイス PRT を使用する場合、Microsoft Entra 認証に関連する問題が発生する可能性があります。

解決方法

- Azure テナントで Windows LAPS 機能が有効になっていることを確認します。

- Azure テナントでマシンが削除または無効になっていないことを確認します。

- コマンド プロンプトを開き、

dsregcmd /statusコマンドを実行して、次のセクションでエラーがないか確認します。Device statusSSO dataDiagnostic data

- dsregcmd コマンド 使用してエラー メッセージを確認し 問題のトラブルシューティングを行います。

- Microsoft Entra ハイブリッド参加済みデバイスをトラブルシューティングするには Microsoft Entra ハイブリッド参加済みデバイスをトラブルシューティングします。

- Device Registration Troubleshooter Tool を使用して、デバイス登録の問題を特定して修正します。

- エラー メッセージが表示された場合は、 Microsoft Entra の認証と承認のエラー コード エラーの説明とトラブルシューティングを参照してください。

イベント ID 10034

The configured encryption principal is an isolated (ambiguous) name. This must be corrected before the configured account's password can be managed. Please specify the name in either user@domain.com or domain\user format.

暗号化プリンシパルは、GPO または MDM (Intune) を使用して Configure の承認されたパスワード復号化 設定を使用して構成されます。 設定が正しく構成されていないようです。

解決方法

Intune または GPO の構成を修正します。 この設定は、次の 2 つの値を受け入れます。

- ドメイン グループまたはユーザーの SID

- <ドメイン名>\<グループ名>、<ドメイン名>\<ユーザー名>、または<ユーザー名>@<ドメイン名>

Note

設定の先頭と末尾に末尾のスペースがないことを確認します。

イベント ID 10035

The configured encryption principal name could not be mapped to a known account. This must be corrected before the configured account's password can be managed.

暗号化プリンシパルは、GPO または MDM (Intune) を使用して Configure の承認されたパスワード復号化 設定を使用して構成されます。 この設定では、SID またはドメイン グループ名を <Domain Name>\<Group Name>、 <Domain Name>\<User Name>、または <User Name>@<Domain Name> で受け入れます。 このエラーは、Windows LAPS クライアントが SID を名前に解決できない場合、または SID に名前を解決できない場合に発生します。

解決方法

- ドメイン グループが Active Directory に存在し、削除されていないことを確認します。

- グループが新しく作成された場合は、Active Directory レプリケーションがクライアント コンピューターのローカル ドメイン コントローラーに収束するまで待ちます。

- Sysinternal ツール PsGetSid を使用して、SID または名前を手動で解決します。

- PsGetSid をダウンロードします。

- ダウンロードしたファイルを抽出し、問題が発生しているクライアント コンピューターで管理者特権のコマンド プロンプトを開きます。

psgetsid -accepteula <SID> or <Name>コマンドを実行します。 イベント ID 10035 に記載されている SID または名前を使用します。

- フォレストに Active Directory レプリケーション エラーがあるかどうかを確認し、トラブルシューティングを行います。 詳細については、「 Active Directory レプリケーションの問題のトラブルシューティングを参照してください。

イベント ID 10048

The currently pending post-authentication reset timer has been retried the maximum allowed number attempts and will no longer be scheduled

認証後の再試行は、適切なディレクトリ (Microsoft Entra ID または Active Directory) を使用してパスワードをリセットしようとした再試行操作の数です。 この数が起動時に最大 100 を超えると、このイベントがトリガーされます。

解決方法

- Active Directory や Microsoft Entra ID など、適切なディレクトリへの接続に問題がある場合の ID。

- Windows LAPS イベントの処理中に発生したその他のエラーのトラブルシューティングを行います。

イベント ID 10049

LAPS attempted to reboot the machine as a post-authentication action but the operation failed

Windows LAPS は、GPO または MDM (Intune) で Post-authentication actions 設定を使用して、認証後アクション用に構成できます。 このシナリオでは、認証後のアクションが検出された場合にマシンを再起動するように設定が構成されます。 このイベントは、マシンを再起動できないことを示します。

解決方法

- マシンのシャットダウンをブロックしているアプリケーションがあるかどうかを特定します。

- マシンをシャットダウンするために必要な特権があるかどうかを特定します。

イベント ID 10056

LAPS failed to locate a writable domain controller

Windows LAPS クライアントは、ライトウェイト ディレクトリ アクセス プロトコル (LDAP) 変更操作を使用して、Windows LAPS クライアントから Active Directory にパスワードを書き込みます。 Windows LAPS では、マネージド アカウントのパスワードを書き込むには、ドメイン内の書き込み可能なドメイン コントローラーを検出する必要があります。

解決方法

クライアント コンピューターでコマンド プロンプトを開き、次のコマンドを実行します。

nltest /dsgetdc:<Domain Name> /force /writableエラー 1355 (ドメインのドメイン コントローラーが見つかりません) が発生した場合は、書き込み可能な DC 検出の問題のトラブルシューティングが必要であることを意味します。

書き込み可能なドメイン コントローラーにのみ接続できる環境にいる場合は、クライアント コンピューターとドメイン コントローラーの間のネットワーク ポートを開きます。 詳細については、「 Service overview and network port requirements for Windows」を参照してください。

イベント ID 10057

LAPS was unable to bind over LDAP to the domain controller with an <Error Code>:

スケジュールされたバックグラウンド処理中、Windows LAPS はドメイン コントローラーに接続する必要があります。 この処理は、コンピューター コンテキストを使用して行われます。 このエラーは、クライアント コンピューターとドメイン コントローラーの間に Active Directory 認証の問題がある場合に表示されます。

解決方法

Active Directory でマシン アカウントが削除されていないことを確認します。

管理者特権のコマンドを実行して、クライアントとドメイン コントローラーの間のセキュリティで保護されたチャネルの問題を検証します。

nltest /sc_query:<Domain Name>マシンをドメインに再参加させます。

Note

ローカル管理者のパスワードがわかっていることを確認します。

イベント ID 10059

Azure returned a failure code

このイベントには、HTTP エラーも含まれています。 このエラーは、パスワードを Microsoft Entra ID に接続、認証、または更新するときに発生します。

解決方法

- Microsoft Entra 登録エンドポイント (

https://enterpriseregistration.windows.net) に正常に接続できることを確認します。 - Azure テナントで Windows LAPS 機能が有効になっていることを確認します。

- Azure テナントでマシンが削除または無効になっていないことを確認します。

- コマンド プロンプトを開き、

dsregcmd /statusコマンドを実行して、次のセクションでエラーがないか確認します。Device statusSSO dataDiagnostic data

- dsregcmd コマンド 使用してエラー メッセージを確認し 問題のトラブルシューティングを行います。

- Microsoft Entra ハイブリッド参加済みデバイスをトラブルシューティングするには Microsoft Entra ハイブリッド参加済みデバイスをトラブルシューティングします。

- Device Registration Troubleshooter Tool を使用して、デバイス登録の問題を特定して修正します。

- エラー メッセージが表示された場合は、 Microsoft Entra の認証と承認のエラー コード エラーの説明とトラブルシューティングを参照してください。

イベント ID 10065

LAPS received an LDAP_INSUFFICIENT_RIGHTS error trying to update the password using the legacy LAPS password attribute. You should update the permissions on this computer's container using the Update-AdmPwdComputerSelfPermission cmdlet, for example:

このエラーは、Windows LAPS クライアント コンピューターがマネージド ユーザーのパスワードを書き込む必要があるために発生します。

この問題は、コンピューターを別の組織単位 (OU) に移動し、移動先 OU にコンピューターへの自己アクセス許可がない場合にも発生する可能性があります。

解決方法

コンピューター アカウントに自己アクセス許可を割り当てるために Windows LAPS PowerShell コマンドレットを実行していない場合は、次のコマンドレットを実行します。

Set-LapsADComputerSelfPermission -identity <OU Name>例えば次が挙げられます。

Set-LapsADComputerSelfPermission -Identity LAPSOU Set-LapsADComputerSelfPermission -Identity OU=LAPSOU,DC=contoso,DC=ComNote

OU に同じ名前を持っていても階層が異なる場合は、識別名 (DN) を使用できます。

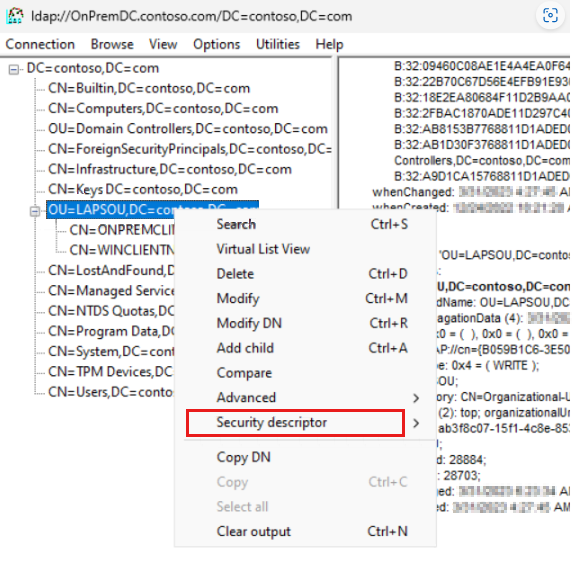

コンピューター アカウントに、コンピューター アカウントが存在する OU に対する自己アクセス許可があることを確認します。

ドメイン管理者特権を使用してドメイン コントローラーにログオンする

LDP.exeを開きます。

Connection>Connect を選択し、次のようにサーバーとポートを構成します。

![[接続] ウィンドウが開いた状態の、省民的なツールのスクリーンショット。](media/windows-laps-troubleshooting-guidance/ldp-connection-connect.png)

Connection>Bind を選択し、次の設定を構成して、OKを選択します。

![[バインド] ウィンドウが開いた状態の、同じツールのスクリーンショット。](media/windows-laps-troubleshooting-guidance/ldp-connection-bind.png)

View>Tree を選択します。 次に、 BaseDN のドロップダウン リストから、クライアント コンピューターが配置されているドメインを選択します。

![[ツリー ビュー] ウィンドウが開いている、アクセスツールのスクリーンショット。](media/windows-laps-troubleshooting-guidance/ldp-view-tree.png)

ドメイン ツリーを参照して、クライアント マシンが配置されている OU を特定します。 OU を右クリックし、 Security 記述子>Edit を選択します。

Trustee 列を並べ替え、

msLAPS-Password属性のアクセス許可NT AUTHORITY\SELF次のユーザー権限を見つけます。![[セキュリティ記述子] ウィンドウが開き、[トラスティ] 列で並べ替えられた、アクセス管理ツールのスクリーンショット。](media/windows-laps-troubleshooting-guidance/ldp-trustee.png)