この記事では、更新された Active Directory 管理センターと、そこで使用できる新しい Active Directory のごみ箱、細かい設定が可能なパスワード ポリシー、および Windows PowerShell 履歴ビューアーについて詳しく説明します。これには、アーキテクチャ、一般的なタスクの例、トラブルシューティング情報などが含まれます。 概要については、「Active Directory 管理センターの強化概要 (レベル 100)」を参照してください。

Active Directory 管理センターのアーキテクチャ

Active Directory 管理センターの実行可能ファイル、DLL

Active Directory 管理センターのモジュールと基盤となるアーキテクチャは、新しいごみ箱、細かい設定が可能なパスワード ポリシー (FGPP)、および履歴ビューアーの機能では変更されていません。

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

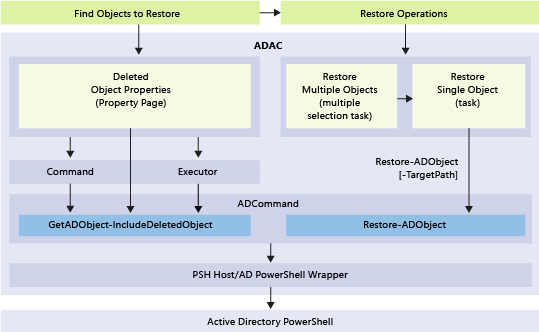

基盤となる Windows PowerShell と新しいごみ箱の機能の操作レイヤーを次に示します。

Active Directory 管理センターを使用して Active Directory のごみ箱を有効化および管理する

機能

- Windows Server 2012 以降の Active Directory 管理センターを使用すると、フォレスト内にある任意のドメイン パーティションに Active Directory のごみ箱を構成して管理できます。 Active Directory のごみ箱の有効化や、ドメイン パーティション内のオブジェクトの復元を行うために Windows PowerShell または Ldp.exe を使用する必要はなくなりました。

- Active Directory 管理センターは高度なフィルター条件を備えており、大規模な環境で意図的に削除された多数のオブジェクトがある場合でも、必要なオブジェクトを簡単に復元できます。

制限事項

Active Directory 管理センターが管理できるのはドメイン パーティションのみであるため、構成パーティション、ドメイン DNS パーティション、フォレスト DNS パーティションで削除されたオブジェクトは復元できません (スキーマ パーティションのオブジェクトは削除できません)。 ドメイン パーティション以外からオブジェクトを復元するには、 Restore-ADObjectを使用します。

Active Directory 管理センターでは、オブジェクトのサブツリーを 1 回の操作で復元することはできません。 たとえば、入れ子になった OU、ユーザー、グループ、およびコンピューターを含む OU を削除した場合、ベース OU を復元しても、子オブジェクトは復元されません。

Note

Active Directory 管理センターの一括復元操作では、"選択範囲内のみ" の削除済みオブジェクトを "最善の努力" で並べ替えます。そのため、復元の一覧には、親は子よりも先に配置されます。 単純なテスト ケースでは、オブジェクトのサブツリーを 1 回の操作で復元できることもあります。 しかし、めったに発生しませんが、選択項目に不完全なツリー (削除された親ノードの一部が見つからないツリー) を含むような場合や、親オブジェクトの復元に失敗して子オブジェクトがスキップされるようなエラーが発生した場合は、期待通りには動作しないことがあります。 このため、常に親オブジェクトを復元した後に、そのオブジェクトのサブツリーを個別の操作で復元してください。

Active Directory のごみ箱を使用するには、Windows Server 2008 R2 フォレストの機能レベルが必要です。また、ユーザーは Enterprise Admins グループのメンバーである必要があります。 Active Directory のごみ箱は、一度有効にすると無効にすることはできません。 Active Directory のごみ箱は、フォレスト内のすべてのドメイン コントローラー上の Active Directory データベース (NTDS.DIT) のサイズを増加させます。 ごみ箱によって使用されるディスク領域は、オブジェクトとそのすべての属性データを保存するため、時間と共に増加し続けます。

Active Directory 管理センターを使用して Active Directory のごみ箱を有効化する

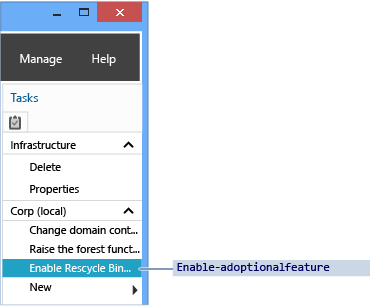

Active Directory のごみ箱を有効化するには、Active Directory 管理センターを開いて、ナビゲーション ウィンドウでフォレストの名前を選択します。 [タスク] ウィンドウで、[ごみ箱の有効化]を選択します。

Active Directory 管理センターに [ごみ箱の確認を有効化] ダイアログ ボックスが表示されます。 このダイアログ ボックスには、ごみ箱を有効化すると元に戻せないことを警告するメッセージが表示されます。 [OK] を選択して、Active Directory のごみ箱を有効化します。 Active Directory 管理センターに別のダイアログ ボックスが表示され、すべてのドメイン コントローラーが構成の変更をレプリケートするまで Active Directory のごみ箱は完全には機能しないことが通知されます。

重要

次の場合、Active Directory のごみ箱を有効化するオプションは使用できません。

- フォレストの機能レベルが Windows Server 2008 R2 より低い

- Active Directory のごみ箱が既に有効になっている

同等の Active Directory Windows PowerShell コマンドレットは、次のとおりです。

Enable-ADOptionalFeature

Windows PowerShell を使用して Active Directory のごみ箱を有効化する手順の詳細については、「 Active Directory のごみ箱の手順ガイド」を参照してください。

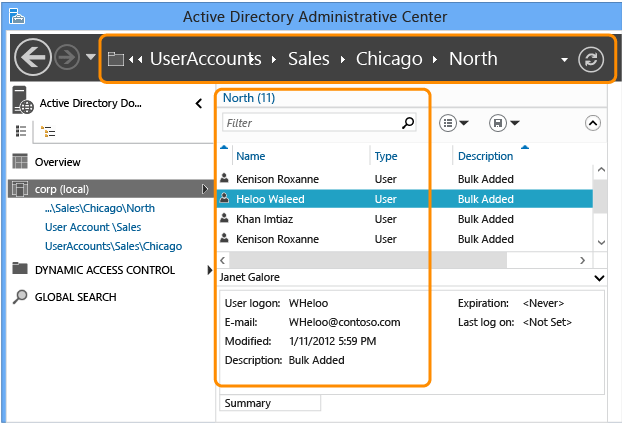

Active Directory 管理センターを使用して Active Directory のごみ箱を管理する

このセクションでは、corp.contoso.com という名前の既存ドメインの例を使用します。 このドメインでは、ユーザーを UserAccounts という名前の親 OU にまとめています。 UserAccounts OU には部門の名前が付いた 3 つの子 OU が含まれており、それぞれの子 OU にはさらに OU、ユーザー、およびグループが含まれています。

ストレージとフィルター

Active Directory のごみ箱には、フォレストで削除されたすべてのオブジェクトが保存されます。 これらのオブジェクトは msDS-deletedObjectLifetime 属性に基づいて保存されます。既定では、この属性はフォレストの tombstoneLifetime 属性と同じ値に設定されています。 Windows Server 2003 SP1 以降を使用して作成されたフォレストでは、tombstoneLifetime の値は、既定では 180 日に設定されています。 Windows 2000 からアップグレードしたフォレスト、または Windows Server 2003 (Service Pack なし) がインストールされたフォレストでは、既定の tombstoneLifetime 属性は設定されていないため、Windows 内部の既定値である 60 日が使用されます。 これらはすべて構成可能です。 Active Directory 管理センターを使用して、フォレストのドメイン パーティションから削除された任意のオブジェクトを復元できます。 構成パーティションなど、他のパーティションで削除されたオブジェクトを復元するには、引き続き Restore-ADObject コマンドレットを使用する必要があります。 Active Directory のごみ箱を有効化すると、Active Directory 管理センターのすべてのドメイン パーティションに、[削除済みオブジェクト] コンテナーが表示されます。

![[削除済みオブジェクト] コンテナーが強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_deletedobjectscontainer.png)

[削除済みオブジェクト] コンテナーには、そのドメイン パーティションで復元可能なすべてのオブジェクトが表示されます。 msDS-deletedObjectLifetime で指定された期間より前に削除されたオブジェクトは、リサイクルされたオブジェクトと呼ばれます。 Active Directory 管理センターには、リサイクルされたオブジェクトは表示されないため、Active Directory 管理センターを使用してこれらのオブジェクトを復元することはできません。

ごみ箱のアーキテクチャと処理ルールに関する詳細については「 The AD Recycle Bin:Understanding, Implementing, Best Practices, and Troubleshooting (AD のごみ箱: 理解、実装、ベスト プラクティス、およびトラブルシューティング)」を参照してください。

Active Directory 管理センターでは、コンテナーから返される既定のオブジェクト数を 20,000 に制限しています。 [管理] メニューの [管理の一覧のオプション] をクリックすると、この制限を 100,000 オブジェクトに増やすことができます。

メニュー オプションを選択して、コンテナーから返されるオブジェクトの数の制限を引き上げる方法を示すスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_mgmtlist.png)

復元

フィルター処理

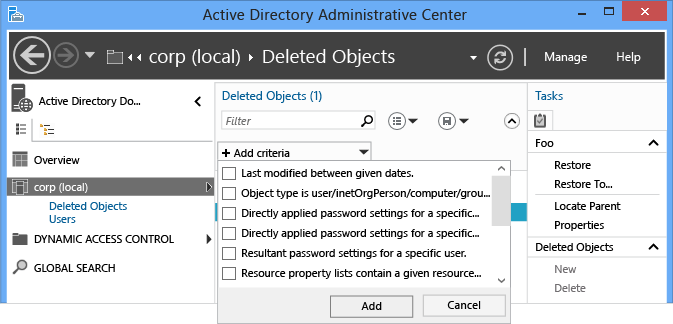

Active Directory 管理センターは、強力な条件およびフィルター オプションを備えています。実際の復元作業で使用する前に、これらのオプションについて理解しておく必要があります。 ドメインは、有効期間が過ぎたオブジェクトを削除します。 削除されたオブジェクトの有効期間は 180 日間である可能性が高いため、問題が発生した場合にすべてのオブジェクトを復元することはできません。

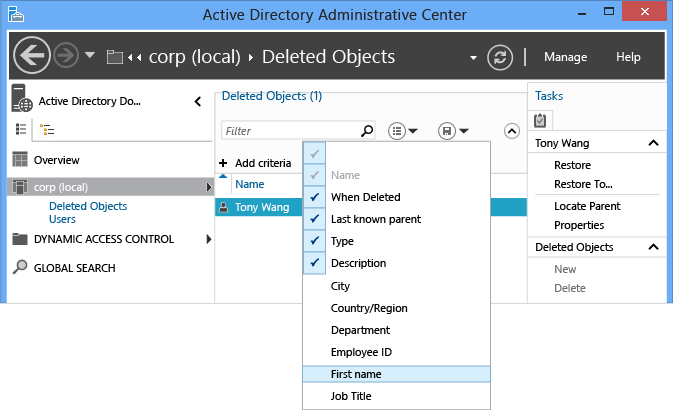

複雑な LDAP フィルターを作成し、UTC 値を日付と時刻に変換する代わりに、基本および詳細な [フィルター] メニューを使用して、関連するオブジェクトのみを一覧表示します。 削除した日、オブジェクトの名前、またはキーとなるその他のデータがわかっている場合、フィルターを作成する際にそれらのデータが役立ちます。 検索ボックスの右側にあるシェブロンをクリックすると、詳細フィルター オプションに切り替わります。

他の検索と同様に、復元操作では標準のフィルター条件オプションがすべてサポートされています。 組み込みのフィルターのうち、一般にオブジェクトを復元する際に重要となるフィルターを次に示します。

- ANR (Ambiguous Name Resolution - メニューには表示されていませんが、[フィルター] ボックスに入力する際に使用できます)

- 最後の変更が指定の期間内

- オブジェクトの種類が、ユーザー/inetOrgPerson/コンピューター/グループ/組織単位

- 名前

- 削除するとき

- 最後に確認された親

- 型

- 内容

- 市区町村

- 国/地域

- Department

- 従業員 ID

- 名

- 役職

- 姓

- SAM アカウント名

- 都道府県

- 電話番号

- UPN

- 郵便番号

複数の条件を追加できます。 たとえば、2012 年 9 月 24 日に削除されたすべてのユーザー オブジェクトのうち、役職がマネージャーで、東京都の港区にあるものを検索できます。

列ヘッダーの追加、変更、並べ替えを行って、どのオブジェクトを復旧するかを判断する際に詳しい情報を表示することもできます。

Ambiguous Name Resolution (ANR: あいまいな名前の解決) の詳細については、「ANR の属性」を参照してください。

単一のオブジェクト

削除済みオブジェクトの復旧は、常に 1 回の操作で行われていました。 Active Directory 管理センターでは、この操作がさらに簡単になります。 単一ユーザーなど、1 つの削除済みオブジェクトを復旧するには、次の手順を実行します。

- Active Directory 管理センターのナビゲーション ウィンドウで、ドメイン名を選択します。

- 管理の一覧で、[削除済みオブジェクト] をダブルクリックします。

- オブジェクトを右クリックして [復元] をクリックするか、[タスク] ウィンドウの [復元] を選択します。

オブジェクトが元の場所に復元されます。

復元場所を変更するには、[復元先] を選択します。 このオプションは、削除済みオブジェクトの親コンテナーも削除されており、親を復元する必要がない場合に役立ちます。

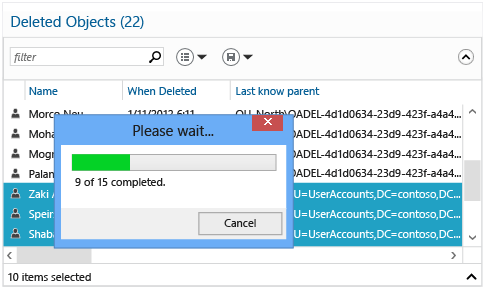

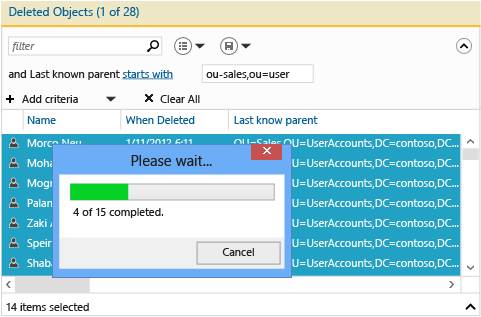

複数のピア オブジェクト

OU 内のすべてのユーザーなど、複数のピア レベル オブジェクトを復元できます。 Ctrl キーを押しながら、復元する必要がある 1 つ以上の削除済みオブジェクトを選択します。 [タスク] ウィンドウの [復元] を選択します。 Ctrl キーを押しながら A キーを押して、表示されているすべてのオブジェクトを選択するか、または Shift キーを使用してクリックし、特定の範囲のオブジェクトを選択できます。

複数の親および子オブジェクト

Active Directory 管理センターでは、削除済みオブジェクトの入れ子になっているツリーを 1 回の操作では復元できないため、複数の親/子オブジェクトの復元プロセスを理解しておくことが重要です。

- ツリーの最上位にある削除済みオブジェクトを復元します。

- その親オブジェクトの直下にある子オブジェクトを復元します。

- それらの子オブジェクトが親となっている、直下の子オブジェクトを復元します。

- 必要に応じて、すべてのオブジェクトが復元されるまで繰り返します。

親オブジェクトを復元する前に、その子オブジェクトを復元することはできません。 そのような復元を試行すると、次のエラーが返されます。

The operation could not be performed because the object's parent is either uninstantiated or deleted.

[最後に確認された親] 属性には、各オブジェクトの親との関係が表示されます。 親オブジェクトを復元した後に Active Directory 管理センターを更新すると、[最後に確認された親] 属性の値が、削除された場所から復元された場所に変更されます。 したがって、親オブジェクトの場所に削除済みオブジェクト コンテナーの識別名が表示されなくなったら、その子オブジェクトを復元できます。

管理者が誤って Sales OU を削除してしまった場合を考えてみましょう。Sales OU には、子 OU およびユーザーが含まれています。

最初に、すべての削除済みユーザーの [最後に確認された親] 属性の値を参照して、OU=Sales\0ADEL:<GUID + 削除済みオブジェクト コンテナーの識別名> という形式になっていることを確認します。

![[最後に確認された親] 属性の値が強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_lastknownparent.gif)

あいまいな名前「Sales」でフィルターすると、削除済みの OU が返されるので、これを復元します。

![[復元] メニュー オプションを示すスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_lastknownparentsales.png)

Active Directory 管理センターを更新すると、削除済みのユーザー オブジェクトの [最後に確認された親] 属性が、復元された Sales OU の識別名に変わっていることがわかります。

![復元された Sales OU 識別名に対する削除されたユーザー オブジェクトの [最後に確認された親] 属性の変更を確認できる場所を強調表示したスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_lastknownparentsalesrestored.gif)

すべての Sales ユーザーでフィルターします。 Ctrl キーを押しながら A キーを押して、削除済みの Sales ユーザーをすべて選択します。 [復元] 選択すると、選択したオブジェクトが [削除済みオブジェクト] コンテナーから Sales OU に移動します。オブジェクトのグループ メンバーシップと属性は保持されます。

Sales OU に子 OU が含まれていた場合は、最初に子 OU を復元してから、その子オブジェクトを復元します。さらに階層がある場合は、親から順次、復元していきます。

削除済みの親コンテナーを指定して、入れ子になっている削除済みオブジェクトをすべて復元するには、「 付録 B:、複数の削除された Active Directory オブジェクトを復元する (サンプル スクリプト)」を参照してください。

次の Active Directory Windows PowerShell コマンドレットは、削除済みオブジェクトを復元します。

Restore-ADObject

Restore-ADObject コマンドレットの機能は、Windows Server 2008 R2 と Windows Server 2012 の間で違いはありません。

サーバー側のフィルター

中規模および大規模なエンタープライズ環境では、時間が経つと、[削除済みオブジェクト] コンテナーに 20,000 (場合によっては 100,000) を超えるオブジェクトが蓄積され、すべてのオブジェクトを表示することが困難になる可能性があります。 Active Directory 管理センターのフィルター メカニズムでは、クライアント側のフィルターを使用しているため、上限を超えたオブジェクトを表示することはできません。 この制限を回避するには、次の手順に従ってサーバー側の検索を実行します。

- [削除済みオブジェクト] コンテナーを右クリックし、[このノード配下の検索]を選択します。

- シェブロンを選択して条件の [+ 追加] メニューを表示し、[+ 追加] を選択して [最後の変更が指定の期間内] を追加します。 最終更新時刻 (whenChanged 属性) は、削除時間に非常に近い値であり、ほとんどの環境では同一になります。 このクエリでは、サーバー側の検索が実行されます。

- 結果に対し、さらに表示フィルターや並べ替えなどを使用して、復元する削除済みオブジェクトを特定し、通常の手順で復元を実行します。

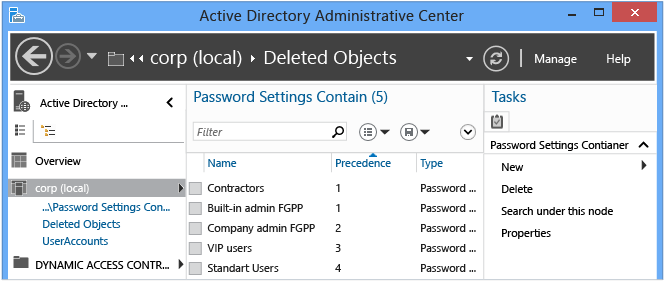

Active Directory 管理センターを使用して細かい設定が可能なパスワード ポリシーを構成および管理する

細かい設定が可能なパスワード ポリシーを構成する

Active Directory 管理センターを使用すると、細かい設定が可能なパスワード ポリシー (FGPP) オブジェクトを作成して管理できます。 FGPP 機能は Windows Server 2008 で導入されましたが、Windows Server 2012 で初めて FGPP のグラフィカル管理インターフェイスが使用できるようになりました。 細かい設定が可能なパスワード ポリシーをドメイン レベルで適用すると、Windows Server 2003 で必要な単一ドメイン パスワードをオーバーライドできます。 複数の FGPP を異なる設定で作成すると、ドメイン内の個々のユーザーまたはグループに対して異なるパスワード ポリシーを適用できます。

細かい設定が可能なパスワード ポリシーの詳細については、「ステップ バイ ステップ ガイド - 細かい設定が可能なパスワードおよびアカウント ロックアウトのポリシー設定 (Windows Server 2008 R2)」を参照してください。

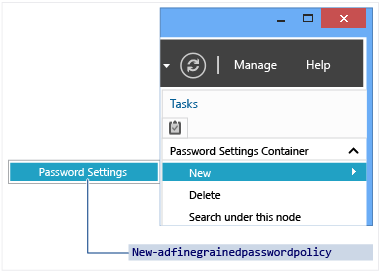

ナビゲーション ウィンドウで [ツリー ビュー] を選択し、ドメインを選択して [システム] を選択します。[パスワード設定コンテナー] を選択し、[タスク] ウィンドウで [新規] を選択して [パスワード設定] を選択します。

細かい設定が可能なパスワード ポリシーを管理する

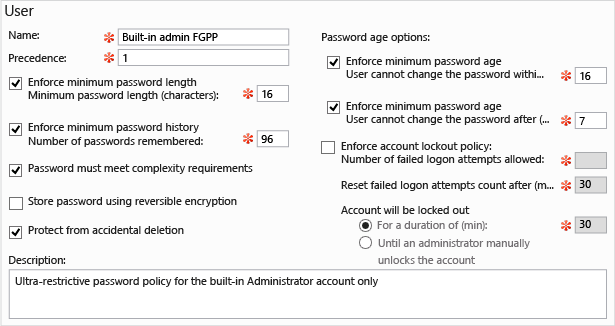

新しい FGPP を作成するか、または既存の FGPP の編集を選択すると、[パスワードの設定] エディターが表示されます。 この画面で、必要なすべてのパスワード ポリシーを構成します。Windows Server 2008 や Windows Server 2008 R2 で行うのと同様の内容ですが、ここでは専用のエディターを使用するという点のみ異なります。

すべての必須フィールド (赤いアスタリスク付き) 入力し、必要に応じて省略可能なフィールドに入力します。次に、[追加] を選択し、このポリシーを適用するユーザーまたはグループを設定します。 FGPP は、指定されたセキュリティ プリンシパルの既定のドメイン ポリシー設定をオーバーライドします。 上の画面では、セキュリティを保護するために、制限が厳しいポリシーを組み込みの Administrator アカウントのみに適用しています。 このポリシーは、通常のユーザーに適用するには複雑すぎる内容ですが、IT プロフェッショナルのみが使用する危険度の高いアカウントには最適です。

また、優先順位を設定し、指定したドメイン内でポリシーを適用するユーザーおよびグループも設定します。

次の Active Directory Windows PowerShell コマンドレットは、細かい設定が可能なパスワード ポリシーの管理に使用できます。

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

詳細な設定が可能なパスワード ポリシー用のコマンドレットの機能は、Windows Server 2008 R2 と Windows Server 2012 の間で違いはありません。 コマンドレットの使用時に役立つように、各設定に対応するコマンドレットの引数を次の図に示します。

Active Directory 管理センターを使用して、特定のユーザーに適用された FGPP の結果セットを参照することもできます。 任意のユーザーを右クリックし、[結果のパスワード設定の表示] を選択すると、暗黙的または明示的な割り当てを通じてそのユーザーに適用される [パスワード設定] ページが開きます。

メニュー オプションが強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_rsop.png)

任意のユーザーまたはグループの [プロパティ] を確認すると、[直接関連付けられたパスワードの設定] が表示されます。これは、明示的に割り当てられた FGPP です。

セクションが強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_fgppsettings.gif)

暗黙的な FGPP 割り当ては表示されません。これを表示するには、[結果のパスワード設定の表示] を使用する必要があります。

Active Directory 管理センターの Windows PowerShell 履歴ビューアーを使用する

今後の Windows 管理で基盤となるのは、Windows PowerShell です。 タスク自動化フレームワークの上にグラフィカル ツールを重ねて配置することで、複雑な分散システムの管理作業を一貫して効率的に実行できるようになります。 管理能力を最大限に発揮し、コンピューティング環境への投資を最大限に活用するには、Windows PowerShell の動作について理解する必要があります。

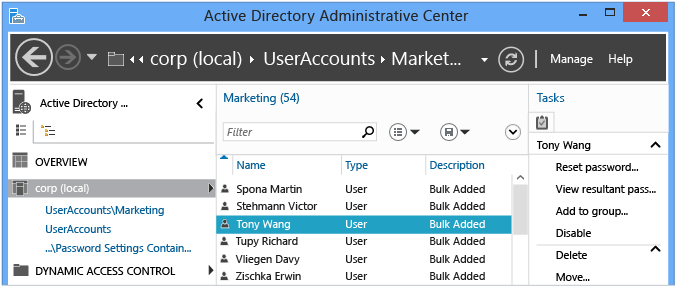

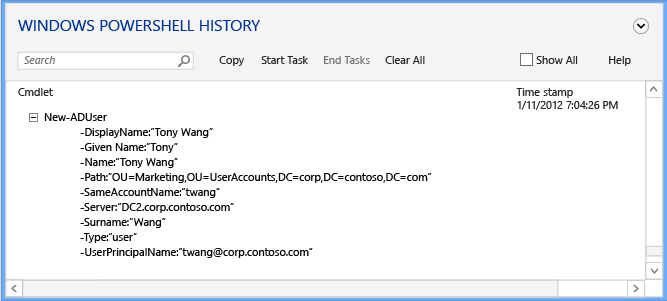

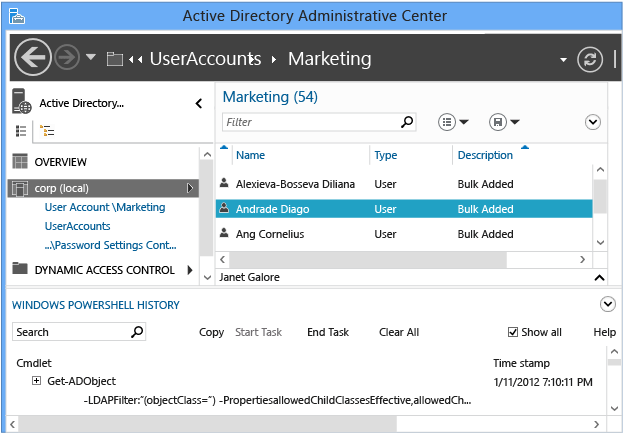

Active Directory 管理センターでは、実行されるすべての Windows PowerShell コマンドレットと、その引数と値についての完全な履歴を提供できるようになりました。 コマンドレットの履歴を別の場所にコピーして、学習に役立てたり、変更および再利用できます。 タスク ノートを作成すると、Active Directory 管理センターでのコマンドが Windows PowerShell でどのような結果になったかを特定するために役立ちます。 また、履歴をフィルターして関心のある部分を見つけ出すこともできます。

Active Directory 管理センターの Windows PowerShell 履歴ビューアーの目的は、ユーザーが実際の操作を通じて学習できるようにすることです。

シェブロン (矢印) を選択すると、Windows PowerShell 履歴ビューアーが表示されます。

次に、ユーザーを作成するか、グループのメンバーシップを変更します。 履歴ビューアーは継続的に更新され、Active Directory 管理センターが実行した各コマンドレットと指定された引数が、折りたたまれたビューに表示されます。

関心のある行の項目を展開すると、コマンドレットの引数に指定されたすべての値が表示されます。

Active Directory 管理センターを使用してオブジェクトを作成、変更、または削除する前に、[タスクの開始] メニューを選択して、手動で注釈を作成します。 実行する内容を入力します。 Active Directory 管理センターによる作業が完了したら、[タスクの終了] を選択します。 このタスク メモを使用すると、実行されたすべての操作が折りたたみ可能なメモにグループ化され、実行した内容を理解しやすくなります。

たとえば、ユーザーのパスワードを変更し、そのユーザーをグループから削除するために使用された Windows PowerShell コマンドは、次のようなメモで確認できます。

[すべて表示] チェック ボックスをオンにすると、データを取得するだけの Get-* 動詞の Windows PowerShell コマンドレットも表示されるようになります。

履歴ビューアーには、Active Directory 管理センターで実行されたコマンドがそのまま表示されるため、一部のコマンドレットは必要がないのに実行されているように見えることがあります。 たとえば、次のコマンドレットを使用して、新しいユーザーを作成できます。

New-ADUser

Active Directory 管理センターの設計では、最小限のコードを使用してモジュール方式にすることが求められました。 そのため、Active Directory 管理センターでは、新しいユーザーを作成する機能セットや既存のユーザーを変更する別の機能セットを実行する代わりに、最小限の各機能を実行し、コマンドレットを使用してそれらをつなぎ合わせています。 Active Directory Windows PowerShell について学習する際は、この点に注意してください。 1 つのタスクを完了するためにどれだけ単純な Windows PowerShell を使用できるかを確認することで、学習に役立てることもできます。

さまざまなドメインを管理する [Active Directory 管理センター]

Active Directory 管理を開くと、このコンピューターで現在ログオンしているドメイン (ローカルドメイン) が Active Directory 管理センターナビゲーションウィンドウ (左側のウィンドウ) に表示されます。 そして、現在のログオン資格情報セットの権利に応じて、このローカル ドメインで Active Directory オブジェクトを表示または管理できます。

同じログオン資格情報のセットと同じ Active Directory 管理センターのインスタンスを使用して、ローカル ドメインとの信頼が確立されている他の任意のドメイン (ローカル ドメインと同じフォレストに属している、または属していないドメイン) 内にある Active Directory オブジェクトを、表示または管理することもできます。 一方向の信頼と双方向の信頼の両方がサポートされます。 この手順を完了するために最低限必要なグループ メンバーシップはありません。

Note

ドメイン A とドメイン B の間に一方向の信頼があり、ドメイン A のユーザーはドメイン B のリソースにアクセスできるが、ドメイン B のユーザーはドメイン A のリソースにアクセスできない場合、ドメイン A がローカル ドメインとなっているコンピューターで Active Directory 管理センターを実行していれば、現在のログオン資格情報のセットを使用して、Active Directory 管理センターの同一インスタンスで、ドメイン B に接続できます。

ただし、ドメイン B がローカル ドメインのコンピューターで Active Directory 管理センターを実行している場合は、Active Directory 管理センターの同一インスタンスで、同じ資格情報セットを使用して、ドメイン A に接続することはできません。

Windows Server 2012: 現在のログオン資格情報のセットを使用し、Active Directory 管理センターの選択したインスタンスで外部ドメインを管理するには

Active Directory 管理センターを開くには、サーバー マネジャーで、[ツール]、[Active Directory 管理センター] の順に選択します。

[ナビゲーション ノードの追加] を開くには、[管理]、[ナビゲーション ノードの追加] の順に選択します。

[ナビゲーション ノードの追加] で、[他のドメインに接続] を選択します。

[接続先] で、管理する外部ドメインの名前 (

contoso.comなど) を入力し、[OK] を選択します。外部ドメインに正常に接続したら、[ナビゲーション ノードの追加] ウィンドウの列を参照し、Active Directory 管理センターのナビゲーション ウィンドウに追加する 1 つまたは複数のコンテナーを選択して、[OK] を選択します。

Windows Server 2008 R2:ログオン資格情報のセットを使用し、Active Directory 管理センターの選択したインスタンスで外部ドメインを管理する

Active Directory 管理センターを開くには、[スタート] ボタン、[管理ツール]、[Active Directory 管理センター] の順に選択します。

ヒント

Active Directory 管理センターを開くもう 1 つの方法として、[スタート] ボタン、[ファイル名を指定して実行] の順にクリックし、「dsac.exe」と入力する方法もあります。

次に、Active Directory 管理センターウィンドウの最上部付近にある [ナビゲーション ノードの追加] を開き、[ナビゲーション ノードの追加] を選択します。

ヒント

[ナビゲーション ノードの追加] を開くには、Active Directory 管理センターのナビゲーション ウィンドウを右クリックし、[ナビゲーション ノードの追加] をクリックする方法もあります。

[ナビゲーションノードの追加] で、次の図に示すように [他のドメインに接続] を選択します。

[接続先] で、管理する外部ドメインの名前 (

contoso.comなど) を入力し、[OK] を選択します。外部ドメインに正常に接続したら、[ナビゲーション ノードの追加] ウィンドウの列を参照し、Active Directory 管理センターのナビゲーション ウィンドウに追加する 1 つまたは複数のコンテナーを選択して、[OK] を選択します。

現在のログオン資格情報のセットとは異なるログオン資格情報を使用してドメインを管理する

コマンド プロンプトで次のコマンドを入力して Enter キーを押し、Active Directory 管理センターを開きます。

runas /user:<domain\user> dsac

<domain\user> は Active Directory 管理センターを開くために使用する資格情報のセットであり、dsac は Active Directory 管理センターの実行可能ファイル名です。

Active Directory 管理センターが開いた状態で、ナビゲーション ウィンドウを参照して、Active Directory ドメインを表示または管理します。

AD DS 管理のトラブルシューティング

Active Directory 管理センターは、既存のカスタマー環境において比較的新しいツールであり、使用事例が不足しているため、トラブルシューティングのオプションは限られています。

トラブルシューティングのオプション

ログ オプション

Active Directory 管理センターに、トレース構成ファイルの一部として、組み込みのログが含まれるようになりました。 dsac.exe と同じフォルダーに次のファイルを作成するか、ファイルが存在する場合は以下の手順に従って変更します。

dsac.exe.config

次の内容を作成します。

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

DsacLogLevel の詳細レベルは、None、Error、Warning、Info、および Verbose です。 出力ファイル名は構成可能で、dsac.exe と同じフォルダーに書き込まれます。 出力には、ADAC の状態、接続しているドメイン コントローラー、実行された Windows PowerShell コマンドとその応答内容などの詳細情報が記録されます。

たとえば、INFO レベルを使用している場合、トレース レベルの詳細を除く、次のすべての結果が返されます。

DSAC.exe の起動

ログの開始

最初のドメイン情報を返すためのドメイン コントローラーが要求される

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullCorp ドメインからドメイン コントローラー DC1 が返される

PS AD 仮想ドライブの読み込み

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49ドメインのルート DSE 情報の取得

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49ドメインの AD のごみ箱の情報の取得

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50AD フォレストの取得

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50サポートされている暗号化の種類、FGPP、特定のユーザー情報に対するスキーマ情報の取得

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50ドメイン ヘッドをクリックした管理者に表示されるドメイン オブジェクトに関するすべての情報の取得

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

詳細レベルに設定すると、各関数の .NET スタックも表示されますが、アクセス違反やクラッシュが発生している Dsac.exe のトラブルシューティングを行う場合を除いて、役立つデータが十分に含まれていません。 この問題の原因として、次の 2 つが考えられます。

- アクセス可能なドメイン コントローラー上で ADWS サービスが実行されていない。

- Active Directory 管理センターが実行されているコンピューターから ADWS サービスへのネットワーク通信がブロックされている

重要

Active Directory 管理ゲートウェイと呼ばれるアウトオブバンド バージョンのサービスもあります。これは、Windows Server 2008 SP2 および Windows Server 2003 SP2 で動作します。

使用できる Active Directory Web Services インスタンスがない場合は、次のエラーが表示されます。

| エラー | Operation |

|---|---|

| "どのドメインにも接続できません。 接続できるようになったら、更新するか、再試行してください" | Active Directory 管理センター アプリケーションの開始時に表示されます |

| "Active Directory Web サービス (ADWS) を実行しているドメイン <NetBIOS ドメイン名> で、利用可能なサーバーが見つかりません" | Active Directory 管理センター アプリケーションでドメイン ノードの選択を試行したときに表示されます |

この問題のトラブルシューティングを行うには、次の手順に従います。

ドメイン内の少なくとも 1 つのドメイン コントローラー (可能であれば、フォレスト内のすべてのドメイン コントローラー) で Active Directory Web Services サービスが開始していることを確認します。 すべてのドメイン コントローラーで自動的に開始するように設定されていることも確認します。

Active Directory 管理センターが実行されているコンピューターで、次の NLTest.exe コマンドを実行して、ADWS が実行されているサーバーを特定できることを確認します。

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceADWS サービスが実行されていても、これらのテストに失敗する場合、この問題は、ADWS および Active Directory 管理センターではなく、名前解決または LDAP に関連しています。 ただし、ADWS がどのドメイン コントローラーでも実行されていない場合、このテストは "1355 0x54B ERROR_NO_SUCH_DOMAIN" エラーで失敗となります。結論を出す前にこの点を再確認してください。

NLTest で返されたドメイン コントローラー上で、次のコマンドを使用してリスニング ポートの一覧をダンプします。

Netstat -anob > ports.txtports.txt ファイルを調査して、ADWS サービスがポート 9389 でリッスン中であることを確認します。 例:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]リッスン中である場合、Windows ファイアウォールの規則で 9389 TCP の受信が許可されていることを確認します。 既定では、ドメイン コントローラーは "Active Directory Web サービス (TCP-受信)" という名前のファイアウォールの規則を有効化します。 リッスン中でない場合は、このサーバー上で ADWS サービスが実行されていることを再確認して、サービスを再起動します。 ポート 9389 で既にリッスン中である他のプロセスがないことを確認してください。

Active Directory 管理センターが実行されているコンピューターと、NLTEST で返されたドメイン コントローラーに、NetMon または他のネットワーク キャプチャ ユーティリティをインストールします。 両方のコンピューターからネットワーク キャプチャを同時に収集し、その状態で Active Directory 管理センターを起動して、エラーを確認したらキャプチャを停止します。 クライアントが TCP ポート 9389 でドメイン コントローラーと送受信できることを確認します。 パケットが送信されているが到着していない場合、またはパケットが到着しているがドメイン コントローラーの応答がクライアントに到着していない場合は、ネットワーク上のコンピューター間に存在するファイアウォールによって、そのポートでパケットが破棄されている可能性があります。 このファイアウォールは、ソフトウェア、ハードウェア、またはサードパーティ エンドポイント保護 (ウイルス対策) ソフトウェアの一部である可能性があります。