Windows Server 2016 の新機能

この記事では、Windows Server 2016 の新機能のうち、このリリースを使用する場合に大きな影響を与える可能性が最も高い機能について、いくつか説明します。

Compute

仮想化の領域には、Windows Server を設計、展開、および保守する IT プロフェッショナル向けの仮想化製品および機能が含まれます。

全般

物理マシンと仮想マシンは、Win32 の時刻と Hyper-V の時刻同期サービスが向上したことによる時刻の精度の向上を享受できます。 Windows Server は、UTC に関して 1 ms の精度を必要とする今後の規制に準拠しているサービスをホストできるようになりました。

Hyper-V

Hyper-V ネットワーク仮想化 (HNV) は、マイクロソフトの更新されたソフトウェア定義ネットワーク (SDN) ソリューションの基本的な構成要素であり、SDN スタックに完全に統合されています。 Windows Server 2016 には、Hyper-V の次の変更が含まれています。

Windows Server 2016 に、プログラム可能な Hyper-V スイッチが追加されました。 マイクロソフトのネットワーク コントローラーは、Open vSwitch Database Management Protocol (OVSDB) を SouthBound Interface (SBI) として使用し、各ホストで実行されているホスト エージェントに HNV ポリシーをプッシュします。 ホスト エージェントは、VTEP スキーマのカスタマイズを使用してこのポリシーを保存し、Hyper-V スイッチのパフォーマンスの高いフロー エンジンに複雑なフロー ルールをプログラムします。 Hyper-V スイッチのフロー エンジンは、Azure で使用されるフロー エンジンと同じです。 ネットワーク コントローラーとネットワーク リソース プロバイダーを介した SDN スタック全体も Azure と一貫性があり、そのパフォーマンスは Azure パブリック クラウドと同等になります。 マイクロソフトのフロー エンジン内では、Hyper-V スイッチは、スイッチ内でのパケットの処理方法を定義するシンプルな一致アクション メカニズムを通じてステートレス フロー ルールとステートフル フロー ルールの両方を処理する機能を備えています。

HNV で、Virtual eXtensible Local Area Network (VXLAN) プロトコルのカプセル化がサポートされるようになりました。 HNV は、マイクロソフト ネットワーク コントローラーを通じて MAC 配布モードの VXLAN プロトコルを使用し、テナントのネットワーク IP アドレスを物理的なアンダーレイ ネットワーク IP アドレスにマップします。 NVGRE および VXLAN タスク オフロードは、パフォーマンスを向上させるためにサードパーティ ドライバーをサポートします。

Windows Server 2016 には、仮想ネットワーク トラフィックおよび HNV とのシームレスな対話機能を完全にサポートするソフトウェア ロード バランサー (SLB) が含まれています。 パフォーマンスの高いフロー エンジンがデータ プレーン v-スイッチで SLB を実装した後、ネットワーク コントローラーが仮想 IP (VIP) または動的 IP (DIP) マッピング用に制御します。

HNV は、業界標準のプロトコルに依存するサードパーティの仮想および物理アプライアンスとの相互運用性を確保するために、正しい L2 イーサネット ヘッダーを実装します。 マイクロソフトは、相互運用性を確保するため、送信されるすべてのパケットのすべてのフィールドに準拠する値があることを保証しています。 NVGRE や VXLAN などのカプセル化プロトコルによって生じるパケット オーバーヘッドを考慮に入れるため、HNV では、物理 L2 ネットワークのジャンボ フレーム (MTU > 1780) のサポートが求められています。 ジャンボ フレームのサポートにより、HNV 仮想ネットワークに接続されているゲスト仮想マシンで 1514 MTU が維持されます。

Windows コンテナーのサポートによって、Windows 10 でパフォーマンスの向上、ネットワーク管理の簡素化、および Windows コンテナーのサポートが実現しています。 詳細については、「Windows コンテナーのドキュメントおよびコンテナー: Docker、Windows、およびトレンド」をご覧ください。

Hyper-V は、コネクト スタンバイと互換性を持つようになりました。 Always On/Always Connected (AOAC) 電源モデルを使用するコンピューターに Hyper-V ロールをインストールする場合、接続スタンバイ電源状態を使用するように構成できるようになりました。

個別のデバイス割り当てにより、仮想マシン (VM) に特定の PCIe ハードウェア デバイスへの直接かつ排他的なアクセス権を与えることができます。 この機能は Hyper-V 仮想化スタックをバイパスし、アクセスを高速化します。 詳細については、「個別のデバイスの割り当ておよび個別のデバイスの割り当て - 説明と背景」を参照してください。

Hyper-V では、第 1 世代 VM のオペレーティングシステムディスクの BitLocker ドライブ暗号化がサポートされるようになりました。 この保護方法は、第 2 世代 VM でのみ使用可能な仮想トラステッド プラットフォーム モジュール (TPM) に代わるものです。 ディスクの暗号化を解除して VM を起動するには、Hyper-V ホストが、承認済みの保護されたファブリックの一部であるか、VM のいずれかのガーディアンからの秘密キーを持っている必要があります。 キー記憶域にはバージョン 8 の VM が必要です。 詳細については、「Hyper-V の仮想マシンのバージョンをアップグレードする (Windows または Windows Server)」を参照してください。

ホスト リソース保護は、過度なレベルのアクティビティを追跡することで、VM がシステム リソースを過度に使用することを防ぎます。 監視によって VM のアクティビティ レベルが異常に高いことが検出されると、VM が消費するリソースの量が調整されます。 この機能を有効にするには、PowerShell で Set-VMProcessor コマンドレットを実行します。

Linux または Windows オペレーティング システムを実行している第 2 世代 VM では、ホット アドまたはホット リムーブを使用して、VM の実行中にダウンタイムなしでネットワークアダプターを追加または削除できるようになりました。 Windows Server 2016 以降または Windows 10 以降を実行している第 1 世代および第 2 世代の VM の両方で動的メモリを有効にしていない場合でも、実行中の VM に割り当てられるメモリの量を調整できます。

Hyper-V マネージャーでは、次の機能がサポートされるようになりました。

代替資格情報。これにより、別の Windows Server 2016 または Windows 10 リモート ホストに接続するときに、Hyper-V マネージャーで別の資格情報セットを使用できます。 サインインを簡単にするために、これらの資格情報を保存することもできます。

Windows Server 2012 R2、Windows Server 2012、Windows 8.1、Windows 8 を実行しているマシンで Hyper-V を管理できるようになりました。

Hyper-V マネージャーは、CredSSP、Kerberos、および NTLM 認証を利用可能な WS-MAN プロトコルを使用してリモート Hyper-V ホストと通信するようになりました。 CredSSP を使用してリモート Hyper-V ホストに接続すると、Active Directory で制約付き委任を有効にせずにライブ マイグレーションを実行できます。 WS-MAN を使用すると、ホストをリモート管理することも簡単になります。 WS-MAN はポート 80 で接続します。このポートは既定で開かれています。

Windows ゲストの統合サービスに対する更新は、Windows Update を通じて配布されるようになりました。 サービス プロバイダーとプライベート クラウド ホストは、VM を所有するテナントに更新プログラムの適用を制御する権限を与えることができます。 Windows テナントは、単一の方法で最新の更新プログラムをすべて適用して VM をアップグレードできるようになりました。 Linux テナントが統合サービスを使用する方法の詳細については、「Windows Server と Windows 上の Hyper-v がサポートされている Linux および FreeBSD 仮想マシン」を参照してください。

重要

Windows Server 2016 の Hyper-V には、vmguest.iso イメージファイルは不要になったため、含まれなくなりました。

第 2 世代 VM 上で実行されている Linux オペレーティング システムは、セキュア ブート オプションを有効にして起動できるようになりました。 Windows Server 2016 ホストでセキュアブートをサポートする OS には、Ubuntu 14.04 以降、SUSE Linux Enterprise Server 12 以降、Red Hat Enterprise Linux 7.0 以降、CentOS 7.0 以降が含まれます。 VM を初めて起動する前に、Hyper-V マネージャー、Virtual Machine Manager、または PowerShell で Set-VMFirmware コマンドレットを実行して、Microsoft UEFI 証明機関を使用するように VM を構成する必要があります。

第 2 世代の VM と Hyper-V ホストでは、大幅に多くのメモリと仮想プロセッサを使用できるようになりました。 以前のバージョンよりも多くのメモリと仮想プロセッサを備えたホストを構成することもできます。 これらの変更は、オンライン トランザクション処理 (OLTP) 用の大規模なインメモリ データベースの実行や、e コマース用のデータ ウェアハウス (DW) などのシナリオをサポートします。 詳細については、「インメモリ トランザクション処理のための Windows Server 2016 Hyper-V 大規模 VM パフォーマンス」を参照してください。 バージョンの互換性とサポートされる最大構成の詳細については、「Hyper-V の仮想マシンのバージョンをアップグレードする (Windows または Windows Server)」および「Windows Server での Hyper-V のスケーラビリティの計画」を参照してください。

入れ子になった仮想化機能を使用すると、VM を Hyper-V ホストとして使用し、仮想化ホスト内に VM を作成できます。 この機能を使用すると、Intel VT-x 対応プロセッサを搭載した Windows Server 2016 または Windows 10 以降を実行する開発環境およびテスト環境を構築できます。 詳細については、「入れ子になった仮想化の概要」を参照してください。

運用ワークロードを実行している VM のサポート ポリシーに準拠するように運用チェックポイントを設定できるようになりました。 これらのチェックポイントは、保存された状態ではなく、ゲスト デバイス内のバックアップ技術に基づいて実行されます。 Windows VM はボリューム スナップショット サービス (VSS) を使用し、Linux VM はファイル システム バッファーをフラッシュしてファイル システムと一貫性のあるチェックポイントを作成します。 代わりに標準チェックポイントを使用することで、保存状態に基づくチェックポイントを引き続き使用できます。 詳細については、「Hyper-V で標準または運用チェックポイントを選択する」を参照してください。

重要

新しい VM は、既定で運用チェックポイントを使用します。

ダウンタイムなしでゲスト クラスタリング用に共有仮想ハードディスク (

.vhdxファイル) のサイズを変更できるようになりました。 また、災害復旧用の Hyper-V レプリカを使用して、ゲスト クラスターで共有仮想ハードディスクを保護することもできます。 この機能は、Windows Management Instrumentation (WMI) を介してレプリケーションを有効にしたゲスト クラスター内のコレクションでのみ使用できます。 詳細については、「Msvm_CollectionReplicationService クラス」および「仮想ハードディスク共有の概要」を参照してください。Note

コレクションのレプリケーションは、PowerShell コマンドレットまたは WMI インターフェイスを使用して管理することはできません。

単一の仮想マシンをバックアップする場合、ホストがクラスター化されているかどうかに関係なく、VM グループまたはスナップショット コレクションを使用することはお勧めしません。 これらのオプションは、共有 vhdx を使用するゲスト クラスターをバックアップすることを目的としています。 代わりに、Hyper-V WMI プロバイダー (V2) を使用してスナップショットを作成することをお勧めします。

ホスト上の Hyper-V 管理者またはマルウェアがシールドされた VM の状態を検査、改ざん、またはデータを盗むことを防ぐ機能を備えたシールドされた Hyper-V VM を作成できるようになりました。 データと状態は暗号化されるため、Hyper-V 管理者はビデオ出力や使用可能なディスクを確認できません。 また、ホスト ガーディアン サーバーが正常かつ信頼できると判断したホスト上でのみ VM が実行されるように制限することもできます。 詳細については、保護されたファブリックとシールドされた VM の概要に関するページをご覧ください。

Note

シールドされた VM は Hyper-V レプリカと互換性があります。 シールドされた仮想マシンをレプリケートするには、レプリケートするホストがそのシールドされた VM を実行することを承認する必要があります。

クラスター化された仮想マシンの起動順序の優先順位機能を使用すると、どのクラスター化された仮想マシンを最初に起動または再起動するかをより細かく制御できます。 起動順序の優先順位を決定すると、サービスを提供する VM を、それらのサービスを利用する VM を起動する前に起動できます。 New-ClusterGroupSet、Get-ClusterGroupSet、Add-ClusterGroupSetDependency などの PowerShell コマンドレットを使用して、セットを定義し、セットに VM を追加し、依存関係を指定できます。

VM 構成ファイルでは、

.vmcxファイル拡張子形式が使用され、ランタイム状態データファイルでは、.vmrsファイル拡張子形式が使用されます。 これらの新しいファイル形式は、より効率的な読み取りと書き込みを念頭に置いて設計されています。 更新された形式により、ストレージ障害が発生した場合でもデータが破損する可能性が低くなります。重要

.vmcxファイル名拡張子はバイナリー ファイルであることを示します。 Windows Server 2016 では、.vmcxまたは.vmrsファイルの編集はサポートされていません。バージョン 5 VM とのバージョン互換性を更新しました。 これらの VM は、Windows Server 2012 R2 と Windows Server 2016 の両方と互換性があります。 ただし、Windows Server 2019 と互換性のあるバージョン 5 VM は、Windows Server 2012 R2 ではなく、Windows Server 2016 でのみ実行できます。 Windows Server 2012 R2 VM を、それ以降のバージョンの Windows Server を実行しているサーバーに移動またはインポートする場合は、それ以降のバージョンの Windows Server の機能を使用するために、VM 構成を手動で更新する必要があります。 バージョンの互換性と更新された機能の詳細については、「Hyper-V の仮想マシンのバージョンをアップグレードする (Windows または Windows Server)」を参照してください。

Device Guard や Credential Guard などの第 2 世代 VM の仮想化ベースのセキュリティ機能を使用して、OS をマルウェアの攻撃から保護できるようになりました。 これらの機能は、バージョン 8 以降を実行している VM で利用できます。 詳細については、「Hyper-V の仮想マシンのバージョンをアップグレードする (Windows または Windows Server)」を参照してください。

VMConnect またはリモート PowerShell の代わりに、Windows PowerShell Direct を使用してコマンドレットを実行し、ホストマシンから VM を構成できるようになりました。 使用を開始するために、ネットワークやファイアウォールの要件を満たす必要も、特別なリモート管理構成をする必要もありません。 詳細については、「PowerShell Direct で Windows 仮想マシンを管理する」を参照してください。

Nano Server

Nano Server には、物理ホストとゲスト仮想マシンの機能の分離や、異なる Windows Server エディションのサポートを含む、Nano Server イメージを構築するための最新モジュールが追加されました。 詳細については、「Nano Server のインストール」を参照してください。

回復コンソールにも、受信と送信のファイアウォール ルールの分離、WinRM 構成を修復する機能などの機能強化があります。

シールドされた仮想マシン

Windows Server 2016 には、不正に使用されているファブリックから 第 2 世代仮想マシンを保護することを目的として、Hyper-V ベースのシールドされた仮想マシンが用意されています。 Windows Server 2016 で導入された機能を次に示します。

新しい [暗号化のサポート] モード。これは、通常の仮想マシンよりも強化された (ただし、 [シールド] モードよりは弱い) 保護を提供する一方で、vTPM、ディスクの暗号化、ライブ マイグレーション トラフィックの暗号化、およびその他の機能 (仮想マシンのコンソール接続や PowerShell ダイレクトなどの便利な直接ファブリック管理機能を含む) を引き続きサポートします。

自動化されたディスクの暗号化を含め、既存のシールドされていない第 2 世代仮想マシンからシールドされた仮想マシンへの変換を完全にサポートします。

Hyper-V Virtual Machine Manager では、シールドされた仮想マシンの実行が許可された時点でファブリックを表示できるようになりました。このため、ファブリック管理者はこの方法で、シールドされた仮想マシンのキーの保護機能 (KP) を開き、仮想マシンの実行を許可されているファブリックを表示することができます。

実行中のホスト ガーディアン サービスの構成証明モードを切り替えることができます。 安全性が低い一方で単純な Active Directory ベースの構成証明と、TPM ベースの構成証明をその場で切り替えることができるようになりました。

保護された Hyper-V ホストとホスト ガーディアン サービスの両方の構成で誤りやエラーを検出できる Windows PowerShell ベースのエンド ツー エンドの診断ツール。

シールドされた仮想マシン自体と同じレベルの保護機能を提供しながら、通常実行されるファブリック内のシールドされた仮想マシンを安全にトラブルシューティングし、修復をするための手段を提供する回復環境。

ホスト ガーディアン サービスによる既存の安全な Active Directory のサポート。独自の Active Directory インスタンスを作成するのではなく、既存の Active Directory フォレストを Active Directory として使用するようにホスト ガーディアン サービスに対して指示できます。

シールドされた仮想マシンの操作の詳細および手順については、「保護されたファブリックとシールドされた VM」を参照してください。

ID およびアクセス

ID での新機能では、組織が Active Directory 環境をセキュリティで保護する機能が強化され、クラウドのみの展開およびハイブリッドの展開に移行するために役立ちます。ハイブリッドの展開では、一部のアプリケーションとサービスはクラウドでホストされ、それ以外はオンプレミスでホストされます。

Active Directory 証明書サービス

Windows Server 2016 の Active Directory 証明書サービス (AD CS) では、TPM キーの構成証明のサポートが強化されます。キーの構成証明にスマート カード KSP を使用でき、ドメインに参加していないデバイスで NDES の登録を使用して、TPM にあるキーを証明できる証明書を取得できるようになりました。

特権アクセス管理

特権アクセス管理 (PAM) は、Pass-the-Hash、スピア フィッシングなどの資格情報の盗難技術によって引き起こされる Active Directory 環境のセキュリティ上の懸念を軽減するのに役立ちます。 この新しい管理アクセス ソリューションは、Microsoft Identity Manager (MIM) を使用して構成することができ、次の機能が導入されています。

MIM によってプロビジョニングされた bastion の Active Directory フォレストには、既存のフォレストとの特別な PAM 信頼があります。 Bastion フォレストは、既存のフォレストから分離され、特権アカウントへのアクセスのみを許可するため、悪意のあるアクティビティがない新しい種類の Active Directory 環境です。

要求を承認するための新しいワークフローなど、管理者特権を要求する MIM の新しいプロセス。

管理特権の要求に応じて MIM によって bastion フォレストにプロビジョニングされる、新しいシャドウ セキュリティのプリンシパル、またはグループ。 シャドウ セキュリティ グループには、既存フォレスト内の管理グループの SID を参照する属性があります。 これにより、シャドウ グループは、アクセス制御リスト (ACL) を変更することなく、既存のフォレスト内にあるリソースにアクセスできます。

有効期限付きリンク機能。期間限定のメンバーシップをシャドウ グループに対して有効にします。 管理タスクを実行できる一定期間にわたって、グループにユーザーを追加できます。 期間限定のメンバーシップは、Kerberos チケットの有効期間に反映される Time to Live (TTL) 値で構成されます。

Note

リンクの期限切れは、リンクされたすべての属性で使用できます。 ただし、グループとユーザー間のリンクされた member/memberOF 属性リレーションシップのみが、有効期限付きリンク機能を使用するために PAM で事前設定されています。

Kerberos ドメイン コントローラー (KDC) の組み込みの機能強化により、Active Directory ドメイン コントローラーは、ユーザーの管理者グループに期間限定のメンバーシップが複数設定されている場合に、Kerberos チケットの有効期間を可能な限り最小の Time to Live (TTL) 値に制限できます。 たとえば、ユーザーが期限付きグループ A のメンバーだとします。サインオンすると、Kerberos チケット保障チケット (TGT) の有効期間は、そのユーザーがグループ A に対して持っている残り時間と等しくなります。同じユーザーが、グループ A よりも TTL が短い別の期限付きグループ B にも参加している場合、TGT の有効期間は、そのユーザーがグループ B に対して持っている残り時間と等しくなります。

アクセスを要求したユーザー、管理者に付与されたアクセス権、およびサインインしたユーザーや管理者によって実行されたアクティビティを識別できる新しい監視機能。

PAM の詳細については、「Active Directory ドメイン サービスの特権アクセス管理」を参照してください。

Microsoft Entra 参加

Microsoft Entra への参加は、会社のデバイスと個人のデバイスの機能を強化するだけでなく、企業、ビジネス、教育機関のお客様の ID エクスペリエンスも強化します。

最新の設定が、企業所有の Windows デバイスで利用できるようになりました。 Windows のコア機能を使用するのに個人用の Microsoft アカウントは必要なくなり、既存の職場アカウントを使用して実行し、コンプライアンスを確保できるようになりました。 これらのサービスは、オンプレミスの Windows ドメインに参加している PC、および Microsoft Entra に参加している PC とデバイスで機能します。 設定は次のとおりです。

ローミングまたは個人用設定、アクセシビリティ設定、および資格情報

バックアップと復元

職場アカウントを使用した Microsoft Store へのアクセス

ライブ タイルと通知

会社所有のデバイスか BYOD (Bring Your Own Device) かを問わず、電話やタブレットなど、Windows ドメインに参加できないモバイル デバイスで組織のリソースにアクセスできます。

Office 365 およびその他の組織のアプリ、Web サイト、リソースにシングル サインオン (SSO) を使用できます。

BYOD デバイスで、オンプレミス ドメインまたは Azure AD から個人所有のデバイスに職場アカウントを追加できます。 SSO を使用すると、条件付きアカウント制御やデバイス正常性構成証明などの新機能に準拠しながら、アプリを使用して、または Web 上で、職場のリソースにアクセスできます。

モバイル デバイス管理 (MDM) 統合を使用すると、モバイル デバイス管理 (MDM) ツール (Microsoft Intune またはサード パーティ製) にデバイスを自動登録できます。

組織内の複数のユーザーに対してキオスク モードと共有デバイスを設定できます。

開発者エクスペリエンスでは、共有プログラミング スタックを使用して会社と個人の両方のコンテキストに対応するアプリをビルドできます。

イメージング オプションを使用すると、イメージングか、ユーザーが最初の実行エクスペリエンスで会社所有デバイスを直接構成することを許可するかを選択できます。

Windows Hello for Business

Windows Hello for Business は、組織およびコンシューマー向けの、パスワードを超えるキーベースの認証方法です。 この形式の認証は、侵害、盗難、フィッシングに抵抗できる資格情報に依存します。

ユーザーは、証明書または非対称キー ペアにリンクされた生体認証または PIN を使用してデバイスにサインインします。 ID プロバイダー (IDP) は、ユーザーの公開キーを IDLocker にマッピングしてユーザーを検証し、ワンタイム パスワード (OTP)、電話、または別の通知メカニズムを使用してログオン情報を提供します。

詳細については、「Windows Hello for Business」を参照してください。

ファイル レプリケーション サービス (FRS) と Windows Server 2003 の機能レベルの非推奨

ファイル レプリケーション サービス (FRS) と Windows Server 2003 の機能レベルは、以前のバージョンの Windows Server では非推奨でしたが、AD DS では Windows Server 2003 オペレーティング システムはサポートされなくなりました。 Windows Server 2003 を実行するすべてのドメイン コントローラーを、ドメインから削除する必要があります。 また、ドメインとフォレストの機能レベルを少なくとも Windows Server 2008 に上げる必要があります。

Windows Server 2008 以上のドメイン機能レベルでは、AD DS は分散ファイル サービス (DFS) レプリケーションを使用して、ドメイン コントローラー間で SYSVOL フォルダーの内容をレプリケートします。 Windows Server 2008 ドメイン機能レベル以上で新しいドメインを作成した場合、DFS レプリケーションは SYSVOL フォルダーを自動的にレプリケートします。 それより低い機能レベルでドメインを作成した場合は、SYSVOL フォルダーのレプリケーションを FRS から DFS に移行する必要があります。 移行手順の詳細については、「インストール、アップグレード、または Windows Server への移行」を参照してください。

詳細については、次のリソースを参照してください。

Active Directory フェデレーション サービス

Windows Server 2016 の Active Directory フェデレーション サービス (AD FS) には、ライトウェイト ディレクトリ アクセス プロトコル (LDAP) ディレクトリに格納されているユーザーを認証するよう AD FS を構成できる新機能が追加されています。

Web アプリケーション プロキシ

Web アプリケーション プロキシの最新バージョンでは、より多くのアプリケーションの発行と事前認証を可能にする新機能に力を入れており、ユーザー エクスペリエンスの向上が図られています。 新機能の一覧をご覧ください。Exchange ActiveSync などのリッチ クライアント アプリの事前認証や、SharePoint アプリの発行を容易にするワイルドカード ドメインなどがあります。 詳細については、「Web Application Proxy in Windows Server 2016 (Windows Server 2016 の Web アプリケーション プロキシ)」を参照してください。

管理

管理と自動化の領域では、Windows PowerShell など Windows Server 2016 を実行および管理する IT プロフェッショナル向けのツールとリファレンス情報に焦点を合わせています。

Windows PowerShell 5.1 に追加された重要な新機能には、クラスを使った開発のサポートや新しいセキュリティ機能があります。それらの機能により、用途が広がり、使いやすさが向上し、Windows ベースの環境をより簡単かつ包括的に制御して管理できます。 詳細については、「WMF 5.1 の新しいシナリオと機能」を参照してください。

Windows Server 2016 には、Nano Server で PowerShell.exe を実行する機能 (リモートのみではなくなりました)、GUI に代わる新しいローカル ユーザーとグループのコマンドレット、PowerShell デバッグのサポートの追加、セキュリティ ログとトランスクリプションおよび JEA に対するサポートの Nano Server への追加など、新しい追加機能があります。

次に、その他の新しい管理機能を示します。

Windows Management Framework (WMF) 5 の PowerShell Desired State Configuration (DSC)

Windows Management Framework 5 には、Windows PowerShell Desired State Configuration (DSC)、Windows リモート管理 (WinRM)、および Windows Management Instrumentation (WMI) に対する更新が含まれています。

Windows Management Framework 5 の DSC 機能のテストに関する詳細については、PowerShell DSC の機能の検証に関する一連のブログ記事を参照してください。 ダウンロードするには、Windows Management Framework 5.1 に関するページを参照してください。

PackageManagement 統合パッケージ管理によるソフトウェアの検出、インストール、およびインベントリ

Windows Server 2016 および Windows 10 には、新しい PackageManagement 機能 (旧称 OneGet) が含まれています。この機能により、IT 技術者や DevOps は、インストーラーのテクノロジやソフトウェアの配置場所にかかわらず、ソフトウェアの検出、インストール、およびインベントリ (SDII) をローカルまたはリモートで自動化できます。

詳細については、「https://github.com/OneGet/oneget/wiki」を参照してください。

デジタル法科学を支援し、セキュリティ侵害の減少に役立つ PowerShell の機能強化

セキュリティが侵害されたシステムの調査を担当するチーム ("ブルー チーム" とも呼ばれます) を支援するために、PowerShell にログおよびその他のデジタル法科学機能が追加されたほか、スクリプトの脆弱性を減らし (制約付きの PowerShell など)、CodeGeneration API をセキュリティで保護するのに役立つ機能が追加されました。

詳細については、ブログ記事「PowerShell ♥ the Blue Team」を参照してください。

ネットワーク

ネットワークの領域では、IT プロフェッショナルが Windows Server 2016 を設計、展開、保守するためのネットワーク製品および機能を扱っています。

ソフトウェアによるネットワーク制御

ソフトウェア定義ネットワーク (SDN) は、次の機能を含む新しいソフトウェア定義データセンター (SDDC) ソリューションです。

ネットワーク コントローラー。これを使用すると、ネットワーク デバイスとサービスを手動で構成しなくても、ネットワーク インフラストラクチャの構成を自動化できます。 ネットワーク コントローラーでは、JavaScript Object Notation (JSON) ペイロードにより、northbound インターフェイスで Representational State Transfer (REST) が使用されます。 ネットワーク コントローラーの southbound インターフェイスでは、Open vSwitch のデータベース管理プロトコル (OVSDB) が使用されます。

Hyper-V の新機能:

Hyper-V 仮想スイッチ。これを使用すると、分散切り替えと分散ルーティング、および Microsoft Azure に合わせて配置され、互換性もあるポリシー適用レイヤーを作成できます。 詳細については、「Hyper-V 仮想スイッチ」を参照してください。

仮想スイッチを作成するときのリモート ダイレクト メモリ アクセス (RDMA) とスイッチ埋め込みチーミング (SET)。 SET を既に使用しているかどうかに関係なく、Hyper-V 仮想スイッチにバインドされたネットワーク アダプターに RDMA を設定できます。 SET を使用すると、仮想スイッチに NIC チーミングと同様の機能を提供できます。 詳細については、「Azure Localのホスト ネットワーク要件

参照してください。 仮想マシン マルチキュー (VMMQ) は、VM ごとに複数のハードウェアキューを割り当てることで VMQ スループットを向上させます。 既定のキューは VM のキューのセットとなり、キュー間でトラフィックを分散します。

ソフトウェア定義ネットワークのサービス品質 (QoS) は、既定クラスの帯域幅内の仮想スイッチを通過するトラフックの既定クラスを管理します。

ネットワーク関数仮想化 (NFV)。これを使用すると、ハードウェア アプライアンスによって実行されるネットワーク機能を、ロード バランサー、ファイアウォール、ルーター、スイッチなどの仮想アプライアンスにミラーリングまたはルーティングできます。 System Center Virtual Machine Manager を使用して、SDN スタック全体をデプロイおよび管理することもできます。 Docker を使用して Windows Server コンテナー ネットワーキングを管理し、SDN ポリシーを仮想マシンとコンテナーの両方と関連付けることができます。

きめ細かなアクセス制御リスト (ACL) を備えたデータセンター ファイアウォール。VM インターフェイス レベルまたはサブネット レベルでファイアウォール ポリシーを適用できます。 詳細については、「データセンターのファイアウォールとは」を参照してください。

RAS ゲートウェイ。これを使用すると、クラウド データセンターからテナントのリモート サイトへのサイト間 VPN 接続など、仮想ネットワークと物理ネットワークの間でトラフィックをルーティングできます。 Border Gateway Protocol (BGP) を使用すると、インターネット キー交換バージョン 2 (IKEv2) のサイト間仮想プライベート ネットワーク (VPN)、レイヤー 3 (L3) VPN、汎用ルーティング カプセル化 (GRE) ゲートウェイなど、すべてのゲートウェイ シナリオでネットワーク間に動的ルーティングをデプロイおよび提供できます。 ゲートウェイでは、ゲートウェイ プールと M+N 冗長性もサポートされるようになりました。 詳細については、「ソフトウェア定義ネットワーク用のリモート アクセス サービス (RAS) ゲートウェイとは」を参照してください。

ソフトウェア ロード バランサー (SLB) とネットワーク アドレス変換 (NAT)。Direct Server Return をサポートしてスループットを向上させます。 これにより、戻りのネットワーク トラフィックは負荷分散マルチプレクサーをバイパスでき、南北および東西のレイヤー 4 ロード バランサーと NAT を使用して実現できます。 詳細については、「SDN のソフトウェア ロード バランサー (SLB) とは」および「ネットワーク機能の仮想化」を参照してください。

データ プレーンで動作し、Virtual Extensible LAN (VxLAN) と Network Virtualization Generic Routing Encapsulation (NVGRE) の両方をサポートする柔軟なカプセル化テクノロジ。

詳細については、「ソフトウェア定義ネットワーク インフラストラクチャを計画する」を参照してください。

クラウド スケールの基礎

Windows Server 2016 には、次のクラウド スケールの基礎が含まれています。

コンバージド ネットワーク インターフェイス カード (NIC)。これを使用すると、1 つのネットワーク アダプターを使用して管理、リモート ダイレクト メモリ アクセス (RDMA) 対応ストレージ、およびテナント トラフィックに対応できます。 コンバージド NIC を使用すると、サーバーごとに異なる種類のトラフィックを管理するために必要なネットワーク アダプターの数が少なくなるため、データセンター内の各サーバーのコストが削減されます。

パケット ダイレクトは、高いネットワーク トラフィックのスループットと待機時間の短いパケット処理インフラストラクチャを提供します。

スイッチ埋め込みチーミング (SET) は、Hyper-V 仮想スイッチに統合されている NIC チーミング ソリューションです。 SET を使用すると、最大 8 つの物理 NIC を 1 つの SET チームにまとめることができるため、可用性が向上し、フェイルオーバーが可能になります。 Windows Server 2016 では、サーバー メッセージ ブロック (SMB) と RDMA の使用に制限されている SET チームを作成できます。 また、SET チームを使用して、Hyper-V ネットワーク仮想化のネットワーク トラフィックを分散することもできます。 詳細については、「Azure ローカルのホスト ネットワーク要件

」を参照してください。

TCP パフォーマンスの向上

既定の初期輻輳ウィンドウ (ICW) が 4 から 10 に増加し、TCP Fast Open (TFO) が実装されました。 TFO により TCP 接続の確立に必要な時間が短縮されるほか、ICW の増加により、初期バーストでさらに大きなオブジェクトを転送できるようになりました。 この組み合わせにより、クライアントとクラウドの間でインターネット オブジェクトを転送するのに必要な時間をさらに短くできます。

パケット損失から回復する際の TCP 動作を改善するために、TCP Tail Loss Probe (TLP) と Recent Acknowledgment (RACK) が実装されました。 TLP は、再転送タイムアウト (RTO) を高速回復に変換する際に役立ちます。また、RACK は高速回復の所要時間を短縮し、損失パケットを再転送します。

動的ホスト構成プロトコル (DHCP)

動的ホスト構成プロトコル (DHCP) には、Windows Server 2016 に次の変更が加えられています。

Windows 10 バージョン 2004 以降では、Windows クライアントを実行中に、テザリングされた Android デバイスを使用してインターネットに接続すると、接続は従量制としてラベル付けされるようになりました。 特定の Windows デバイスで MSFT 5.0 と表示されていた従来のクライアント ベンダー名は、MSFT 5.0 XBOX になりました。

Windows 10 バージョン 1803 以降、DHCP クライアントでは、システムが接続する DHCP サーバーからオプション 119 (ドメイン検索オプション) を読み取って適用できるようになりました。 ドメイン検索オプションでは、短い名前の DNS 検索用にドメイン ネーム サービス (DNS) のサフィックスも使用できます。 詳細については、RFC 3397 を参照してください。

DHCP でオプション 82 (サブオプション 5) がサポートされるようになりました。 このオプションを使用すると、DHCP プロキシ クライアントとリレー エージェントが特定のサブネットの IP アドレスを要求できます。 DHCP オプション 82 (サブオプション 5) で構成された DHCP リレー エージェントを使用している場合、リレー エージェントは特定の IP アドレス範囲から DHCP クライアントの IP アドレス リースを要求できます。 詳細については、「DHCP サブネットの選択オプション」を参照してください。

DNS サーバーで DNS レコードの登録が失敗するシナリオに対する新しいログ イベント。 詳細については、「DNS 登録の DHCP ログ イベント」を参照してください。

DHCP サーバーのロールでは、ネットワーク アクセス保護 (NAP) がサポートされなくなりました。 DHCP サーバーでは NAP ポリシーが適用されず、DHCP スコープは NAP を有効できません。 NAP クライアントでもある DHCP クライアント コンピューターでは、正常性ステートメント (SoH) と DHCP 要求を送信します。 DHCP サーバーで Windows Server 2016 が実行されている場合、これらの要求は SoH が存在しない場合と同様に処理されます。 DHCP サーバーでは、通常の DHCP リースをクライアントに付与します。 Windows Server 2016 を実行しているサーバーが、NAP をサポートするネットワーク ポリシー サーバー (NPS) に認証要求を転送するリモート認証ダイヤルイン ユーザー サービス (RADIUS) プロキシである場合、NPS ではこれらのクライアントが NAP 非対応と評価されるため、NAP 処理は失敗します。 NAP と NAP の非推奨の詳細については、「Windows Server 2012 R2 で削除された機能または非推奨にされた機能」を参照してください。

GRE トンネリング

RAS ゲートウェイでは、サイト間接続用の高可用性 Generic Routing Encapsulation (GRE) トンネルと、ゲートウェイの M+N 冗長性がサポートされるようになりました。 GRE は軽量のトンネリング プロトコルで、インターネット プロトコル インターネットワークを介して Point-to-Point 仮想リンク内のさまざまなネットワーク レイヤー プロトコルをカプセル化します。 詳細については、「Windows Server 2016 の GRE トンネリング」を参照してください。

IP アドレス管理 (IPAM) に関するページ

IPAM には、次の更新プログラムがあります。

強化された IP アドレス管理。 IPAM では、IPv4/32 および IPv6/128 サブネットの処理や、IP アドレス ブロック内の空き IP アドレス サブネットと範囲の検索などのシナリオに対応する機能が向上しました。

Find-IpamFreeSubnetコマンドレットを実行して、割り当てに使用できるサブネットを見つけることができるようになりました。 この関数はサブネットの割り当ては行わず、サブネットの可用性を報告するだけです。 ただし、コマンドレットの出力をAdd-IpamSubnetコマンドレットにパイプしてサブネットを作成することはできます。 詳細については、「Find-IpamFreeSubnet」を参照してください。Find-IpamFreeRangeコマンドレットを実行して、IP ブロック内で使用可能な IP アドレス範囲、プレフィックスの長さ、および要求されたサブネットの数を検索できるようになりました。 このコマンドレットは IP アドレス範囲の割り当ては行わず、可用性を報告するだけです。 ただし、出力をAddIpamRangeコマンドレットにパイプして範囲を作成することはできます。 詳細については、「Find-IpamFreeRange」を参照してください。強化された DNS サービス管理:

DNSSEC 以外の DNS サーバーの DNS リソース レコード コレクション。

DNSSEC 以外のすべての種類のリソース レコードに対するプロパティと操作の構成。

ドメインに参加している Active Directory 統合 DNS サーバーとファイル格納 DNS サーバーの両方に対する DNS ゾーン管理。 プライマリ ゾーン、セカンダリ ゾーン、スタブ ゾーンなど、すべての種類の DNS ゾーンを管理できます。

前方参照ゾーンか逆参照ゾーンかに関係なく、セカンダリ ゾーンとスタブ ゾーンでタスクをトリガーします。

レコードとゾーンでサポートされている DNS 構成に対するロールベースのアクセス制御。

条件付きフォワーダー

統合 DNS、DHCP、IP アドレス (DDI) の管理。 IP アドレス インベントリの IP アドレスに関連付けられている DNS リソース レコードをすべて表示できるようになりました。 また、IP アドレスのポインター (PTR) レコードを自動的に保持し、DNS 操作と DHCP 操作の両方の IP アドレスライフサイクルを管理することもできます。

複数の Active Directory フォレストのサポート。 IPAM をインストールしたフォレストと各リモート フォレストとの間に双方向の信頼関係がある場合、IPAM を使用して複数の Active Directory フォレストの DNS サーバーと DHCP サーバーを管理できます。 詳細については、「複数の Active Directory フォレスト内のリソースを管理する」を参照してください。

使用率データ消去機能を使用すると、古い IP 使用率データを削除して IPAM データベースのサイズを削減できます。 日付を指定するだけで、IPAM は、ユーザーが入力した日付およびその日付以前のデータベース エントリをすべて削除します。 詳細については、「使用率データを消去する」を参照してください。

ロールベースのアクセス制御 (RBAC) を使用して、PowerShell で IPAM オブジェクトのアクセス スコープを定義できるようになりました。 詳細については、「Windows PowerShell で役割ベースのアクセス制御を管理する」および「Windows PowerShell での IP アドレス管理 (IPAM) サーバー コマンドレット」を参照してください。

詳細については、次を参照してください。 IPAM の管理します。

セキュリティおよび保証

セキュリティおよび保証の領域には、IT プロフェッショナルがデータ センターとクラウド環境に展開するセキュリティ ソリューションおよび機能が含まれます。 Windows Server 2016 でのセキュリティについては、「セキュリティおよび保証」を参照してください。

Just Enough Administration

Windows Server 2016 の Just Enough Administration は、Windows PowerShell で管理可能なすべての対象について代理管理を実現するセキュリティ テクノロジです。 機能には、ネットワーク ID での実行、PowerShell ダイレクト経由での接続、JEA エンドポイントとの間での安全なファイル コピー、既定で JEA コンテキストで起動する PowerShell コンソールの構成のサポートが含まれます。 GitHub の詳細については、「GitHub の JEA」を参照してください。

Credential Guard

Credential Guard は、特権を持つシステム ソフトウェアだけがシークレットにアクセスできるように、仮想化ベースのセキュリティを使用してシークレットを分離します。 詳細については、次を参照してください。 派生した資格情報 Guard でのドメイン資格情報を保護するです。

Windows Server 2016 用の Credential Guard には、サインイン済みユーザー セッションに関する次の更新プログラムが含まれています。

Kerberos および New Technology LAN Manager (NTLM) は、仮想化ベースのセキュリティを使用し、サインイン済みユーザー セッションの Kerberos および NTLM シークレットを保護します。

資格情報マネージャーは、仮想化ベースのセキュリティを使用して保存されたドメイン資格情報を保護します。 サインイン済み資格情報と保存済みドメイン資格情報は、リモート デスクトップを使用してリモート ホストに渡されません。

Unified Extensible Firmware Interface (UEFI) ロックを使用せずに Credential Guard を有効にすることができます。

Remote Credential Guard

Credential Guard では RDP セッションがサポートされるため、ユーザーの資格情報はクライアント側に保持されたままで、サーバー側では公開されません。 また、リモート デスクトップにシングル サインオンも提供します。 詳しくは、「Windows Defender Credential Guard によるドメインの派生資格情報の保護」を参照してください。

Windows Server 2016 用の Remote Credential Guard には、サインイン済みユーザーに関する次の更新プログラムが含まれています。

Remote Credential Guard は、サインイン済みユーザー資格情報の Kerberos および NTLM シークレットをクライアント デバイスに保持します。 ネットワーク リソースをユーザーとして評価するためのリモート ホストからの認証要求では、クライアント デバイスがシークレットを使用する必要があります。

Remote Credential Guard は、リモート デスクトップの使用時に提供されたユーザー資格情報を保護します。

ドメインの保護

ドメイン保護には、Active Directory ドメインが必要になりました。

PKInit フレッシュネス拡張機能のサポート

Kerberos クライアントは、公開キー ベースのサインオンに対して PKInit フレッシュネス拡張機能を試みるようになりました。

KDC により PKInit Freshness Extension がサポートされるようになりました。 ただし、既定では PKInt フレッシュネス拡張機能は提供されません。

詳細については、「RFC 8070 PKInit フレッシュネス拡張機能の Kerberos クライアントと KDC のサポート」を参照してください。

公開キーのみのユーザーの NTLM シークレットをロールする

Windows Server 2016 ドメイン機能レベル (DFL) 以降、DC で、公開キーのみのユーザーの NTLM シークレットのローリングがサポートされるようになりました。 この機能は、下位ドメイン機能レベル (DFL) では使用できません。

警告

NTLM シークレットのローリングをサポートしている、2016 年 11 月 8 日より前に有効になった DC をドメインに追加すると、DC がクラッシュする可能性があります。

新しいドメインの場合、この機能は既定で有効になっています。 既存のドメインの場合、Active Directory 管理センターで構成する必要があります。

Active Directory 管理センターで、左側のウィンドウでドメインを右クリックし、[プロパティ] を選択します。 [対話型ログオンに Windows Hello for Business またはスマート カードを使用する必要があるユーザーに対して、サインオン時に期限切れの NTLM シークレットのローリングを有効にする] チェック ボックスをオンにします。 その後、[OK] を選択してこの変更を適用します。

ユーザーが特定のドメイン参加済みデバイスに制限されている場合にネットワーク NTLM の許可する

DC では、Windows Server 2016 DFL 以降でユーザーが特定のドメイン参加デバイスに制限されている場合、ネットワーク NTLM の許可をサポートできるようになりました。 この機能は、Windows Server 2016 より前のオペレーティング システムを実行している DFL では使用できません。

この設定を構成するには、認証ポリシーで [ユーザーが選択したデバイスに制限されている場合に、NTLM ネットワーク認証を許可する] をオンにします。

詳細については、「認証ポリシーと認証ポリシー サイロ」を参照してください。

Device Guard (コードの整合性)

Device Guard は、サーバーで実行できるコードを指定するポリシーを作成することで、カーネル モードのコードの整合性 (KMCI) とユーザー モードのコードの整合性 (UMCI) を提供します。 「Windows Defender Device Guard の概要: 仮想化ベースのセキュリティとコードの整合性ポリシー」を参照してください。

Windows Defender

Windows Server 2016 用 Windows Defender の概要。 Windows Server 2016 では既定で Windows Server Antimalware がインストールされ、有効になりますが、Windows Server Antimalware のユーザー インターフェイスはインストールされません。 ただし、ユーザー インターフェイスがなくても、Windows Server Antimalware により、マルウェア対策の定義が更新され、コンピューターが保護されます。 Windows Server Antimalware のユーザー インターフェイスが必要な場合は、オペレーティング システムのインストール後に役割と機能の削除ウィザードを使ってインストールできます。

制御フロー ガード

制御フロー ガード (CFG) は、メモリ破損の脆弱性に対処するために作成されたプラットフォームのセキュリティ機能です。 詳細については、「Control Flow Guard (制御フロー ガード)」を参照してください。

Storage

Windows Server 2016 の記憶域には、ソフトウェア定義ストレージと従来のファイル サーバーのための新機能と拡張機能が含まれています。

記憶域スペース ダイレクト

記憶域スペース ダイレクトでは、ローカル記憶域を持つサーバーを使用して高可用性を備えた拡張性の高い記憶域を作成できます。 ソフトウェア定義ストレージ システムの展開と管理を簡素化し、SATA SSD や NVMe ディスク デバイスなどの新しいクラスのディスク デバイスを使用できるようにします。これは、以前の共有ディスクを使用したクラスター化された記憶域スペースでは利用できませんでした。

詳細については、「記憶域スペース ダイレクト」をご覧ください。

記憶域レプリカ

記憶域レプリカは、障害復旧のためのサーバーやクラスタ間で、ストレージにとらわれないブロックレベルの同期レプリケーションを可能にし、サイト間のフェイルオーバー クラスターのストレッチを可能にします。 同期レプリケーションは、クラッシュ前後の整合性が維持されるボリュームを使用した物理サイト内のデータのミラーリングを実現して、ファイル システム レベルでデータがまったく失われないようにします。 非同期レプリケーションでは、データが失われる可能性はありますが、大都市圏の範囲を超えてサイトを拡張できます。

詳細については、記憶域レプリカに関する記事を参照してください。

記憶域のサービスの品質 (QoS)

記憶域のサービスの品質 (QoS) を使用して、Windows Server 2016 でエンド ツー エンドの記憶域のパフォーマンスを一元的に監視すると共に、Hyper-V クラスターと CSV クラスターを使用してポリシーを作成できるようになりました。

詳細については、「記憶域のサービスの品質」を参照してください。

データ重複除去

Windows Server 2016 には、データ重複除去のための次の新機能が含まれています。

大量ボリュームのサポート

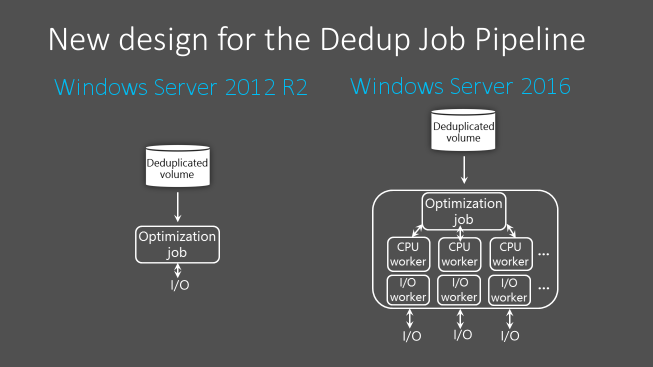

Windows Server 2016 以降、データ重複除去ジョブのパイプラインでは、ボリュームごとに多数の I/O キューを使用して複数のスレッドを並列実行するようになりました。 この変更により、以前はデータを複数の小さなボリュームに分割することでのみ可能だったレベルにまで、パフォーマンスを向上させることができます。 これらの最適化は、最適化ジョブだけでなく、すべてのデータ重複除去ジョブに適用されます。 次の図は、Windows Server のバージョン間でパイプラインがどのように変化したかを示しています。

これらのパフォーマンスの向上により、Windows Server 2016 では、データ重複除去は最大 64 TB のボリュームでハイ パフォーマンスを発揮します。

大容量ファイルのサポート

Windows Server 2016 以降、データ重複除去では、新しいストリーム マップ構造とその他の改良を活用して、最適化のスループットとアクセス パフォーマンスを向上させています。 重複除去処理パイプラインでは、最初からやり直すのではなく、フェールオーバー シナリオの後に最適化を再開することもできます。 この変更により、最大 1 TB のファイルのパフォーマンスが向上し、管理者は、さまざまなワークロード (バックアップ ワークロードに関連付けられている大きなファイルなど) に重複除去による削減分を適用できますす。

Nano Server のサポート

Nano Server は、Windows Server 2016 のヘッドレス デプロイ オプションです。Windows Server Core のデプロイ オプションと比べて、必要なシステム リソースのフットプリントが極めて小さくなり、起動にかかる時間が大幅に短縮され、必要な更新と再起動の回数も少なくなります。 Nano Server ではデータ重複除去も完全にサポートされています。 Nano Server の詳細については、「コンテナーの基本イメージ」を参照してください。

仮想化バックアップ アプリケーションの構成の簡略化

Windows Server 2016以降、仮想化バックアップ アプリケーションに対するデータ重複除去のシナリオは大幅に簡素化されています。 このシナリオは、定義済みの [使用法の種類] オプションになりました。 重複除去設定を手動で調整する必要はなくなり、General Purpose ファイル サーバーや仮想デスクトップ インフラストラクチャ (VDI) と同様に、ボリュームの重複除去を有効にするだけです。

クラスター OS ローリング アップグレードのサポート

データ重複除去を実行している Windows Server フェールオーバー クラスターでは、Windows Server 2012 R2 バージョンと Windows 2016 バージョンの重複除去を実行しているノードを混在させることができます。 この混合モード クラスター機能により、クラスターのローリング アップグレード中に重複除去されたすべてのボリュームに完全なデータ アクセスが提供されます。 以降のバージョンのデータ重複除去を、以前のバージョンの Windows Server を実行しているクラスターにダウンタイムなしで段階的にロールアウトできるようになりました。

Hyper-V でローリング アップグレードも使用できるようになりました。 Hyper-V クラスターのローリング アップグレードを使用すると、Windows Server 2012 R2 を実行しているノードを含む Hyper-V クラスターに、Windows Server 2019 または Windows Server 2016 を実行しているノードを追加できるようになりました。 新しいバージョンの Windows Server を実行しているノードを追加した後、ダウンタイムなしでクラスターの残りの部分をアップグレードできます。 クラスター内のすべてのノードをアップグレードし、PowerShell で Update-ClusterFunctionalLevel を実行してクラスターの機能レベルを更新するまで、クラスターは Windows Server 2012 R2 の機能レベルで実行されます。 ローリング アップグレード プロセスの動作方法の詳細な手順については、「クラスター オペレーティング システムのローリング アップグレード」を参照してください。

Note

Hyper-V on Windows 10フェールオーバー クラスタリングはサポートされていません。

SYSVOL と NETLOGON 接続に関する SMB セキュリティ強化の向上

Windows 10 および Windows Server 2016 では、Active Directory ドメイン サービスへのクライアント接続では、既定でドメイン コントローラー上の SYSVOL および NETLOGON 共有が使用されていました。 現在、これらの接続には、Kerberos などのサービスを使用した SMB 署名と相互認証が必要です。 SMB 署名と相互認証が使用できない場合、Windows 10 または Windows Server 2016 のコンピューターでは、ドメイン ベースのグループ ポリシーやスクリプトを処理しません。 この変更により、デバイスは中間者攻撃から保護されます。

Note

これらの設定のレジストリ値は既定では存在しませんが、セキュリティ強化の規則は、グループ ポリシーまたはその他のレジストリ値でオーバーライドされるまで引き続き適用されます。

これらのセキュリティ強化の詳細については、「MS15-011: グループポリシーの脆弱性」および「MS15-011 & MS15-014: グループ ポリシーの強化」を参照してください。

作業フォルダー

Windows Server 2016 では、ワーク フォルダー サーバーが Windows Server 2016 を実行し、ワーク フォルダー クライアントが Windows 10 である場合の変更通知が改善されています。 ファイルの変更がワーク フォルダー サーバーに同期されると、サーバーは直ちに Windows 10 クライアントに通知し、ファイルの変更を同期するようになりました。

ReFS

新しい ReFS では、データの信頼性、回復性、スケーラビリティを実現し、さまざまなワークロードに対応した大規模な記憶域の展開がサポートされます。

ReFS では、以下の点が強化されています。

新しい記憶域階層機能により、以下のようにパフォーマンスが向上し、記憶域容量が増加します。

パフォーマンス層でのミラーリングとキャパシティ層でのパリティを使用して、同じ仮想ディスク上で複数の回復性タイプを実現します。

変動するワーキング セットに対する応答性を向上。

.vhdxチェックポイントのマージ操作などの VM 操作のパフォーマンスを向上させるために、ブロックのクローン作成を導入しています。損傷した記憶域を回復し、重大な破損からデータを救出するのに役立つ新しい ReFS スキャンツール。

フェールオーバー クラスタリング

Windows Server 2016には、フェールオーバークラスタリング機能を使用して、複数のサーバーを1つのフォールトトレラントクラスタにグループ化するための多くの新機能と機能強化が含まれています。

Cluster Operating System Rolling Upgrade (クラスター オペレーティング システムのローリング アップグレード)

クラスター オペレーティング システムのローリング アップグレードを使用すると、管理者は、Hyper-V またはスケールアウト ファイル サーバーのワークロードを停止することなく、クラスター ノードのオペレーティング システムを Windows Server 2012 R2 から Windows Server 2016 にアップグレードできます。 この機能を使用すると、サービス レベル アグリーメント (SLA) のダウンタイムに対するペナルティを回避できます。

詳細については、「クラスター オペレーティング システムのローリング アップグレード」を参照してください。

クラウド監視

クラウド監視は、Windows Server 2016 の新しい種類のフェールオーバー クラスター クォーラム監視で、Microsoft Azure が判別ポイントとして利用されます。 クォーラム監視のようなクラウド監視は投票権を取得して、クォーラムの計算に参加できます。 クラウド監視をクォーラム監視として構成するには、クラスター クォーラムの構成ウィザードを使用します。

詳細については、「フェールオーバー クラスターのクラウド監視をデプロイする」を参照してください。

仮想マシンの回復性

Windows Server 2016 には、コンピューティング クラスターのクラスター内通信の問題を削減できるように仮想マシン (VM) コンピューティングの回復性向上が含まれています。 この回復性の向上には、次の更新プログラムが含まれます。

次のオプションを構成して、一時的な障害時の VM の動作を定義できるようになりました。

回復性レベルは、デプロイで一時的な障害を処理する方法を定義します。

回復性期間は、すべての VM を分離して実行できる期間を定義します。

異常なノードは隔離され、クラスタに参加できなくなります。 この機能により、異常なノードが他のノードやクラスター全体に悪影響を及ぼすのを防ぎます。

コンピューティングの回復性機能の詳細については、「Windows Server 2016 の仮想マシンのコンピューティングの回復性」を参照してください。

Windows Server 2016 の VM には、一時的なストレージ障害を処理するための新しいストレージ回復性機能も含まれています。 回復性が向上すると、ストレージの中断が発生した場合にテナント VM セッションの状態を保持できるようになります。 VM は、基になるストレージから切断されると一時停止し、ストレージが回復するのを待ちます。 一時停止中、VM はストレージ障害発生時に実行されていたアプリケーションのコンテキストを保持します。 VM とストレージの間の接続が復元されると、VM は実行中の状態に戻ります。 その結果、テナント コンピューターのセッション状態は回復時の状態に保持されます。

新しいストレージ回復性機能は、ゲスト クラスターにも適用されます。

診断の向上

フェールオーバー クラスターに関する問題を診断するために、Windows Server 2016 には次のものが含まれています。

タイム ゾーン情報や DiagnosticVerbose ログなどのクラスター ログ ファイルに対するいくつかの機能強化により、フェールオーバー クラスタリングの問題のトラブルシューティングが容易になります。 詳細については、「Windows Server 2016 のフェールオーバー クラスターでのトラブルシューティングの機能強化 - クラスター ログ」を参照してください。

新しい種類のアクティブ メモリ ダンプでは、VM に割り当てられているほとんどのメモリ ページが除外されるため、memory.dmp ファイルのサイズが大幅に小さくなり、保存やコピーが容易になります。 詳細については、「Windows Server 2016 のフェールオーバー クラスターでのトラブルシューティングの機能強化 - アクティブ ダンプ」を参照してください。

サイト認識フェールオーバー クラスター

Windows Server 2016 には、物理的な場所 (サイト) に基づいてストレッチ クラスター内のグループ ノードを有効にするサイト認識フェールオーバー クラスターが含まれています。 クラスターがサイトを認識することによって、フェールオーバーの動作、配置ポリシー、ノード間のハートビート、クォーラムの動作といった、クラスター ライフサイクルでの主な操作が拡張されます。 詳細については、「Windows Server 2016 のサイト認識フェールオーバー クラスター」を参照してください。

ワークグループ クラスターとマルチドメイン クラスター

Windows Server 2012 R2 以前では、同じドメインに参加しているメンバー ノード間でのみクラスターを作成できます。 Windows Server 2016 では、この障壁が取り除かれて、Active Directory の依存関係のないフェールオーバー クラスターを作成する機能が導入されています。 次の構成でフェールオーバー クラスターを作成できるようになりました。

すべてのノードが同じドメインに参加している、単一ドメイン クラスター。

異なるドメインのメンバーであるノードを持つ、マルチドメイン クラスター。

ドメインに参加していないメンバー サーバーまたはワークグループであるノードを持つ、ワークグループ クラスター。

詳細については、「Windows Server 2016 のワークグループ クラスターとマルチドメイン クラスター」を参照してください。

仮想マシンの負荷分散

仮想マシンの負荷分散は、フェールオーバー クラスタリングの新機能で、クラスター内のノード間で VM の負荷をシームレスに分散します。 この機能は、ノード上の VM メモリと CPU 使用率に基づいて、オーバーコミットしているノードを識別します。 次に、オーバーコミットしているノードから、使用可能な帯域幅を持つノードに VM をライブ移行します。 最適なクラスターのパフォーマンスと使用率を確保するために、この機能でノードのバランスを積極的に取るよう調整できます。 Windows Server 2016 テクニカル プレビューでは、負荷分散は既定で有効になっています。 ただし、SCVMM 動的最適化が有効になっている場合、負荷分散は無効になります。

仮想マシンの開始順序

仮想マシンの開始順序はフェールオーバー クラスタリングの新機能で、クラスター内の VM とその他のグループの開始順序に関するオーケストレーション機能になります。 VM を層にグループ化し、異なる層間で開始順序の依存関係を作成できるようになりました。 これらの依存関係に基づき、ドメイン コントローラーやユーティリティ VM など、最も重要な VM が最初に起動します。 優先順位の低い層の VM は、起動に依存関係のある VM の後に開始されます。

簡略化された SMB マルチチャネルと複数 NIC のクラスター ネットワーク

フェールオーバー クラスター ネットワークでは、サブネットごとまたはネットワークごとに 1 つのネットワーク インターフェイス カード (NIC) という制限がなくなりました。 簡素化されたサーバー メッセージ ブロック (SMB) のマルチチャネルおよびマルチ NIC のクラスター ネットワークを使用すると、ネットワーク構成が自動的に行われ、サブネット上のすべての NIC をクラスターとワークロードのトラフィックに使用できます。 この機能強化により、ユーザーは、Hyper-V、SQL Server フェールオーバー クラスター インスタンス、およびその他の SMB ワークロードのネットワーク スループットを最大化することができます。

詳細については、「簡略化された SMB マルチチャネルと複数 NIC のクラスター ネットワーク」を参照してください。

アプリケーションの開発

インターネット インフォメーション サービス (IIS) 10.0

Windows Server 2016 の IIS 10.0 Web サーバーにより提供される新機能は以下のとおりです。

- ネットワーク スタックでの HTTP/2 プロトコルのサポート。IIS 10.0 と統合されたため、IIS 10.0 Web サイトはサポートされる構成の HTTP/2 要求を自動的に処理できるようになりました。 これにより、接続の効率的な再利用、待機時間の短縮など、多くの機能強化が HTTP/1.1 に加えられ、Web ページの読み込み時間が短縮されます。

- Nano Server での IIS 10.0 の実行および管理機能。 「Nano Server の IIS」を参照してください。

- ワイルドカード ホスト ヘッダーのサポート。管理者は、ドメイン向けに Web サーバーをセットアップし、Web サーバーが任意のサブドメインの要求を処理するように設定できます。

- IIS を管理するための新しい PowerShell モジュール (IISAdministration)。

詳細はIISを参照。

分散トランザクション コーディネーター (MSDTC)

Microsoft Windows 10 と Windows Server 2016 に 3 つの新機能が追加されました。

Resource Manager Rejoin の新しいインターフェイスは、データベースがエラーのために再起動された後に未確定トランザクションの結果を調べるために、リソース マネージャーによって使されます。 詳細については、「IResourceManagerRejoinable::Rejoin」を参照してください。

DSN 名の制限が 256 バイトから 3072 バイトに拡張されました。 詳細については、「IDtcToXaHelperFactory::Create」、「IDtcToXaHelperSinglePipe::XARMCreate」、または「IDtcToXaMapper::RequestNewResourceManager」を参照してください。

Tracelogファイル名にイメージファイルのパスを含めるようにレジストリキーを設定することで、どのTracelogファイルをチェックするのかがわかるようになりました。 MSDTC のトレースの構成に関する詳細については、「Windows ベースのコンピューター上の MS DTC の診断トレースを有効にする方法 」を参照してください。

DNS サーバー

Windows Server 2016には、ドメイン・ネーム・システム(DNS)サーバーに関する以下の更新が含まれています。

DNS ポリシー

DNS ポリシーを構成して、DNS サーバーが DNS クエリにどのように応答するかを指定できます。 クライアントのIPアドレス、時間帯、その他いくつかのパラメータに基づいてDNS応答を設定することができます。 DNSポリシーは、ロケーションアウェアDNS、トラフィック管理、ロードバランシング、スプリットブレインDNS、その他のシナリオを可能にします。 詳細については、DNS ポリシーのシナリオに関するガイドを参照してください。

RRL

DNSサーバーで応答速度制限(RRL)を有効にすると、悪意のあるシステムがDNSサーバーを使用してDNSクライアントに分散型サービス拒否(DDoS)攻撃を仕掛けるのを防ぐことができます。 RRLは、DNSサーバーが一度に多くのリクエストに応答するのを防ぎます。これは、ボットネットがサーバーの運用を妨害するために一度に複数のリクエストを送信するシナリオにおいて、DNSサーバーを保護します。

DANE のサポート

DNS-based Authentication of Named Entities(DANE)サポート(>RFC6394 とRFC6698)を使用して、DNSサーバーでホストされているドメイン名に対して、DNSクライアントがどの認証局からの証明書を期待するかを指定できます。 これは、悪意のある行為者がDNSキャッシュを破壊し、DNS名を自分のIPアドレスに向けるという、一種の中間者攻撃を防ぐものである。

不明なレコードのサポート

DNSサーバーが明示的にサポートしていないレコードを追加するには、不明レコード機能を使用します。 レコードが不明なのは、DNSサーバーがそのRDATA形式を認識しない場合である。 Windows Server 2016は不明レコードタイプ(RFC 3597)をサポートしているため、バイナリー・オンワイヤー形式でWindows DNSサーバーゾーンに不明レコードを追加できます。 ウィンドウズ・キャッシュ・リゾルバはすでに不明レコードタイプを処理できます。 Windows DNSサーバーは不明レコードに対してレコード固有の処理を行わないが、受け取ったクエリに応答してレコードを送信することができます。

IPv6 ルート ヒント

Windows DNSサーバーは、インターネット割り当て番号機関(IANA)によって公開されたIPv6ルートヒントを含むようになりました。 IPv6ルートヒントのサポートにより、IPv6ルートサーバーを使用して名前解決を実行するインターネットクエリーを行うことができます。

Windows PowerShell のサポート

Windows Server 2016には、PowerShellでDNSを構成するために使用できる新しいコマンドが含まれています。 詳細については、Windows Server 2016 DnsServer モジュールおよびWindows Server 2016 DnsClient モジュールを参照してください。

ファイルベースの DNS に対する Nano Server でのサポート

Windows Server 2016 の DNS サーバーを Nano Server イメージにデプロイできます。 このデプロイ オプションは、ファイルベースの DNS を使用している場合に使用可能です。 Nano Server イメージで DNS サーバーを実行すると、フットプリントを削減し、起動を高速化し、パッチ適用を最小限に抑えて DNS サーバーを実行できます。

Note

Active Directory 統合 DNS は、Nano Server ではサポートされていません。

DNS クライアント

DNS クライアント サービスでは、複数のネットワーク インターフェイスを持つコンピューターのサポートが強化されました。

マルチホーム コンピューターでは、DNS クライアント サービス バインドを使用してサーバーの解決を改善することもできます。

特定のインターフェイスで構成された DNS サーバーを使用して DNS クエリを解決するとき、DNS クライアントはクエリを送信する前にインターフェイスにバインドします。 このバインドにより、DNS クライアントは名前解決を行う必要があるインターフェイスを指定し、ネットワーク インターフェイス経由でアプリケーションおよび DNS クライアント間の通信を最適化できます。

使用している DNS サーバーが、名前解決ポリシー テーブル (NRPT) のグループ ポリシー設定によって指定される場合、DNS クライアント サービスは指定されたインターフェイスにバインドされません。

Note

Windows 10 の DNS クライアント サービスへの変更点は、Windows Server 2016 以降を実行しているコンピューターでも見られます。

リモート デスクトップ サービス

リモート デスクトップ サービス (RDS) は、Windows Server 2016 に対して次の変更を行いました。

アプリの互換性

RDS と Windows Server 2016 は、多くの Windows 10 アプリケーションと互換性があり、物理デスクトップとほぼ同じユーザー エクスペリエンスを作成します。

Azure SQL データベース

リモート デスクトップ (RD) 接続ブローカーは、接続状態やユーザー ホスト マッピングなど、すべてのデプロイ情報を共有 Azure 構造化照会言語 (SQL) データベースに格納できるようになりました。 この機能を使用すると、SQL Server Always On 可用性グループを使用しなくても高可用性環境を使用できます。 詳細については、「高可用性環境のリモート デスクトップ接続ブローカーでの Azure SQL DB の使用」を参照してください。

グラフィックの機能強化

Hyper-V の個別のデバイス割り当てを使用すると、ホスト マシン上のグラフィックス処理装置 (GPU) を仮想マシン (VM) に直接マップできます。 VM で提供できるよりも多くの GPU を必要とする VM 上のアプリケーションは、代わりにマップされた GPU を使用できます。 また、OpenGL 4.4、OpenCL 1.1、4K 解像度、Windows Server VM のサポートなど、RemoteFX vGPU も改善されました。 詳細については、「個別のデバイス割り当て」を参照してください。

RD 接続ブローカーの機能強化

ユーザーからの高サインイン要求の期間であるログオン ストーム中に RD 接続ブローカーが接続を処理する方法が改善されました。 RD 接続ブローカーは、10,000 を超える同時サインイン要求を処理できるようになりました。 また、メンテナンスの改善により、サーバーをオンラインに戻す準備ができたら、すぐに環境にサーバーを追加し直すことができるため、デプロイに対するメインテナントを簡単に実行できます。 詳細については、「リモート デスクトップ接続ブローカー パフォーマンスの強化」に関する記事を参照してください。

RDP 10 プロトコルの変更

リモート デスクトップ プロトコル (RDP) 10では、ビデオとテキストの両方で最適化される H.264/AVC 444 コーデックが使用されるようになりました。 このリリースには、ペンのリモート処理のサポートも含まれています。 これらの機能を使用すると、リモート セッションの操作感がローカル セッションのようになります。 詳しくは、「Windows 10 および Windows Server 2016 における RDP 10 AVC/H.264 の機能強化」を参照してください。

個人用セッション デスクトップ

個人用セッション デスクトップは、お客様の個人用デスクトップをクラウドでホストする新しい機能です。 管理特権と専用セッション ホストにより、ユーザーがリモート デスクトップをローカル デスクトップと同様に管理するという複雑なホスティング環境が解消されます。 詳細については、「個人用セッション デスクトップ」を参照してください。

Kerberos 認証

Windows Server 2016 には、Kerberos 認証に関する次の更新プログラムが含まれています。

公開キー信頼ベースのクライアント認証に対する KDC のサポート

キー配布センター (KDC) で公開キー マッピングがサポートされるようになりました。 アカウントの公開キーをプロビジョニングする場合、KDC では、そのキーを明示的に使用する Kerberos PKInit がサポートされます。 証明書の検証が行われないため、Kerberos では自己署名証明書がサポートされていますが、認証メカニズムの保証はサポートされません。

キー信頼を使用するように構成されたアカウントでは、UseSubjectAltName 設定の構成方法に関係なく、キー信頼のみが使用されます。

RFC 8070 PKInit Freshness 拡張機能の Kerberos クライアントと KDC のサポート

Windows 10 バージョン 1607 および Windows Server 2016 以降では、Kerberos クライアントは、公開キーベースのサインオンに RFC 8070 PKInit フレッシュネス拡張機能を使用できます。 KDC では PKInit フレッシュネス拡張機能が既定で無効になっているため、有効にするには、ドメイン内のすべての DC で PKInit フレッシュネス拡張機能の KDC 管理用テンプレート ポリシーに KDC サポートを構成する必要があります。

このポリシーには、ドメインが Windows Server 2016 ドメイン機能レベル (DFL) にある場合に使用できる次の設定があります。

- 無効: KDC は PKInit Freshness 拡張機能を提供せず、鮮度を確認せずに有効な認証要求を受け入れる必要があります。 ユーザーには、新しい公開キー ID の SID は提供されません。

- サポート対象: Kerberos は、要求に応じて PKInit フレッシュネス拡張機能をサポートします。 Kerberos クライアントが PKInit Freshness 拡張機能で正常に認証されると、新しい公開キー ID SID を受け取ります。

- 必須: 認証を成功させるには、PKInit Freshness 拡張機能が必要です。 PKInit フレッシュネス拡張機能がサポートされない Kerberos クライアントでは、公開キー資格情報を使用すると常に失敗します。

公開キーを使用した認証に対するドメイン参加デバイスのサポート

ドメイン参加デバイスが、バインドされた公開キーを Windows Server 2016 ドメイン コントローラー (DC) に登録できる場合、デバイスは Windows Server 2016 DC に対する Kerberos PKInit 認証を使用して公開キーで認証できます。

Windows Server 2016 ドメイン コントローラーに登録されたバインド済み公開キーを持つドメイン参加デバイスは、Kerberos Public Key Cryptography for Initial Authentication (PKInit) プロトコルを使用して Windows Server 2016 ドメイン コントローラーに対して認証できるようになりました。 詳細については、「ドメインに参加しているデバイスの公開キー認証」を参照してください。

キー配布センター (KDC) では、Kerberos キー信頼を使用した認証がサポートされるようになりました。

詳細については、「キー信頼アカウント マッピングの KDC サポート」を参照してください。

Kerberos クライアントでは、サービス プリンシパル名 (SPN) で IPv4 アドレスと IPv6 アドレスのホスト名が許可されます

Windows 10 バージョン 1507 および Windows Server 2016 以降では、SPN で IPv4 と IPv6 のホスト名をサポートするように Kerberos クライアントを構成できます。 詳細については、「IP アドレスの Kerberos の構成」を参照してください。

SPN で IP アドレスのホスト名のサポートを構成するには、TryIPSPN エントリを作成します。 既定では、このエントリはレジストリに存在しません。 このエントリは、次のパスに配置する必要があります。

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

エントリを作成したら、その DWORD 値を 1 に変更します。 この値が構成されていない場合、Kerberos は IP アドレスのホスト名を試行しません。

Kerberos 認証は、SPN が Active Directory に登録されている場合にのみ成功します。

キー信頼アカウント マッピングの KDC サポート

ドメイン コントローラーでは、SAN の動作で、キー信頼アカウント マッピングと、既存の AltSecID およびユーザー プリンシパル名 (UPN) へのフォールバックがサポートされるようになりました。 UseSubjectAltName 変数は、次の設定に構成できます。

変数を 0 に設定すると、明示的なマッピングが必要になります。 ユーザーは、キー信頼を使用するか、ExplicitAltSecID 変数を設定する必要があります。

変数を既定値の 1 に設定すると、暗黙的なマッピングが可能になります。

Windows Server 2016 以降でアカウントのキー信頼を構成すると、KDC ではマッピングに KeyTrust が使用されます。

SAN に UPN がない場合、KDC は AltSecID を使用してマッピングを試みます。

SAN に UPN がある場合、KDC はUPN を使用してマッピングを試みます。

Active Directory フェデレーション サービス (AD FS)

Windows Server 2016 用 AD FS には、次の更新プログラムが含まれています。

Microsoft Entra 多要素認証によるサインイン

AD FS 2016 は、Windows Server 2012 R2 の AD FS の多要素認証 (MFA) 機能に基づいて構築されています。 ユーザー名またはパスワードの代わりに、Microsoft Entra 多要素認証コードのみを要求するサインオンを許可できるようになりました。

Microsoft Entra 多要素認証をプライマリ認証方法として構成している場合、AD FS はユーザー名と Azure Authenticator アプリからのワンタイム パスワード (OTP) コードの入力をユーザーに求めます。

Microsoft Entra 多要素認証をセカンダリ認証または追加の認証方法として構成している場合、ユーザーはプライマリ認証の資格情報を提供します。 ユーザーは、Windows 統合認証を使用してサインインできます。この場合、ユーザー名とパスワード、スマート カード、またはユーザー証明書もしくはデバイス証明書が求められる可能性があります。 次に、テキスト、音声、OTP ベースの Microsoft Entra 多要素認証サインインなどのセカンダリ資格情報の入力を求めるプロンプトが表示されます。

新しい組み込みの Microsoft Entra 多要素認証アダプターでは、AD FS を使用した Microsoft Entra 多要素認証の簡単なセットアップと構成を利用できます。

組織は、オンプレミスの Microsoft Entra 多要素認証サーバーを必要とせずに、Microsoft Entra 多要素認証を使用できます。

イントラネット用やエクストラネット用に、またはアクセス制御ポリシーの一部として、Microsoft Entra 多要素認証を構成できます。

AD FS を使用した Microsoft Entra 多要素認証の詳細については、「AD FS 2016 と Microsoft Entra 多要素認証の構成」を参照してください。

準拠デバイスからのパスワードレス アクセス

AD FS 2016 は、デバイスのコンプライアンス状態に基づいてサインオンとアクセス制御を有効にする、以前のデバイス登録機能に基づいて構築されています。 ユーザーはデバイス資格情報を使用してサインオンできます。AD FS は、デバイスの属性が変更されるたびにコンプライアンスを再評価し、ポリシーが適用されていることを確認できます。 この機能により、次のポリシーが有効になります。

マネージド デバイスまたは準拠しているデバイスからのアクセスのみを有効にします。

マネージド デバイスまたは準拠しているデバイスからのエクストラネット アクセスのみを有効にします。

管理対象ではないコンピューターまたは準拠していないコンピューターに対して多要素認証を要求します。

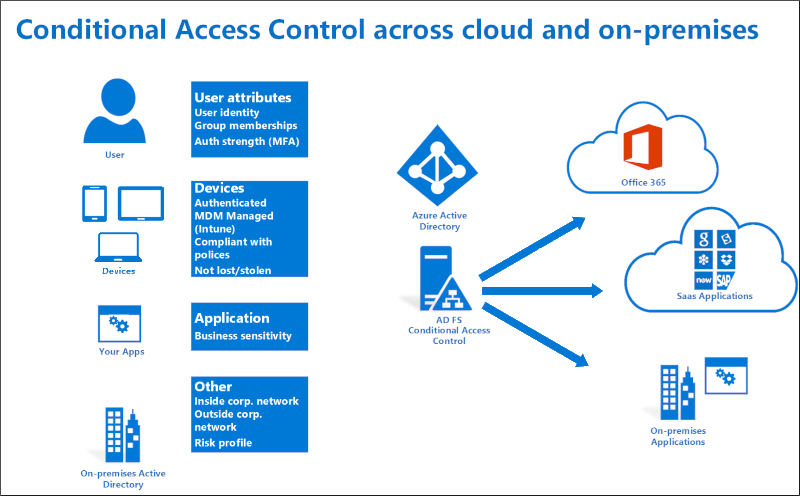

AD FS は、ハイブリッド シナリオで条件付きアクセス ポリシーのオンプレミス コンポーネントを提供します。 クラウド リソースへの条件付きアクセス用に Azure AD にデバイスを登録すると、そのデバイス ID を AD FS ポリシーにも使用できます。

クラウドでのデバイス ベースの条件付きアクセスの使用の詳細については、「Azure Active Directory 条件付きアクセス」を参照してください。

AD FS によるデバイス ベースの条件付きアクセスの使用の詳細については、「AD FS を使用したデバイス ベースの条件付きアクセスの計画」および「AD FS のアクセス制御ポリシー」を参照してください。

Windows Hello for Business でサインインする

Windows 10 デバイスでは、Windows Hello および Windows Hello for Business が導入され、ユーザー パスワードは、ユーザーのジェスチャー (PIN の入力、指紋などの生体認証ジェスチャー、または顔認識など) で保護される強力なデバイスバインド ユーザー資格情報に置き換えられました。 Windows Hello を使用すると、ユーザーはパスワードを求められることなく、イントラネットまたはエクストラネットから AD FS アプリケーションにサインインできます。

組織で Windows Hello for Business を使用する方法の詳細については、「組織で Windows Hello for Business を有効にする」を参照してください。

先進認証

AD FS 2016 は、Windows 10 および最新の iOS および Android デバイスとアプリのユーザー エクスペリエンスを向上させる最新の先進プロトコルをサポートしています。

詳細については、「開発者向けの AD FS シナリオ」を参照してください。

要求規則言語の知識なしでアクセス制御ポリシーを構成する

以前は、AD FS 管理者は AD FS の要求規則言語を使用してポリシーを構成する必要があり、ポリシーの構成と保守が困難でした。 アクセス制御ポリシーを使用すると、管理者は組み込みテンプレートを使用して一般的なポリシーを適用できます。 たとえば、テンプレートを使用して次のようなポリシーを適用できます。

イントラネット アクセスのみを許可します。

すべてのユーザーを許可し、エクストラネットからの MFA を要求します。

特定グループのすべてのユーザーを許可し、MFA を要求します。

テンプレートは簡単にカスタマイズできます。 追加の例外またはポリシー規則を適用できます。また、これらの変更を 1 つ以上のアプリケーションに適用して、一貫性のあるポリシー適用を実現します。

詳細については、「AD FS でのアクセス制御ポリシー」を参照してください。

AD 以外の LDAP ディレクトリでのサインオンを有効にする

多くの組織は、Active Directory とサードパーティのディレクトリを組み合わせます。 ライトウェイト ディレクトリ アクセス プロトコル (LDAP) v3 準拠のディレクトリに格納されているユーザーの認証が AD FS でサポートされているため、AD FS を次のシナリオで使用できるようになりました。

サード パーティの LDAP v3 準拠ディレクトリ内のユーザー。

Active Directory の双方向の信頼が構成されていない Active Directory フォレスト内のユーザー。

Active Directory ライトウェイト ディレクトリ サービス (AD LDS) のユーザー。

詳細については、「 Configure AD FS to authenticate users stored in LDAP directories」を参照してください。

AD FS アプリケーションのサインイン エクスペリエンスをカスタマイズする

以前の Windows Server 2012 R2 の AD FS では、すべての証明書利用者アプリケーションに共通のサインオン エクスペリエンスが提供されていて、アプリケーションごとにテキスト ベースのコンテンツのサブセットをカスタマイズする機能が用意されていました。 Windows Server 2016 では、メッセージだけでなく、アプリケーションごとに画像、ロゴ、および Web テーマをカスタマイズできます。 さらに、新しいカスタム Web テーマを作成し、証明書利用者ごとにそれらのテーマの適用ができます。

詳細については、「AD FS のユーザー サインインのカスタマイズ」を参照してください。

管理を容易にするための効率的な監査

以前のバージョンの AD FS では、1 つの要求で多数の監査イベントが生成される可能性がありました。 サインインまたはトークン発行アクティビティに関する関連情報が存在していなかったり、複数の監査イベントに分散されていたりすることがよくあり、問題の診断が困難でした。 そのため、監査イベントは既定でオフになっていました。 ただし、AD FS 2016 では、監査プロセスがより合理化され、関連情報が見つけやすくなっています。 詳細については、「Windows Server 2016 での AD FS の監査機能の強化」を参照してください。

コンフェデレーションに参加するための SAML 2.0 との相互運用性の改善

AD FS 2016 には、複数のエンティティを含むメタデータに基づいた信頼のインポートのサポートなど、追加の SAML プロトコルのサポートが含まれています。 この変更により、InCommon フェデレーションや、eGov 2.0 標準に準拠する他の実装など、コンフェデレーションに参加するように AD FS を構成できます。

詳細については、「SAML 2.0 との相互運用性の向上」を参照してください。

フェデレーション Microsoft 365 ユーザーのパスワード管理の簡素化

保護する証明書利用者の信頼またはアプリケーションにパスワードの有効期限の要求を送信するように、AD FS を構成できます。 これらの要求の表示方法は、アプリケーションによって異なります。 たとえば、証明書利用者として Office 365 を使用している場合、間もなく期限切れになるパスワードをフェデレーション ユーザーに通知できる更新プログラムが Exchange および Outlook に実装されました。

詳細については、「パスワードの有効期限クレームを送信するように AD FS を構成する」を参照してください。

Windows Server 2012 R2 の AD FS から Windows Server 2016 の AD FS への移行が簡単になりました

以前は、AD FS の新しいバージョンに移行するには、使用している Windows Server ファームから新しい並列サーバー ファームに構成設定をエクスポートする必要がありました。 Windows Server 2016 で AD FS を使用すると、並列サーバー ファームを使用する必要がなくなり、プロセスが簡単になります。 Windows Server 2016 サーバーを Windows Server 2012 R2 サーバー ファームに追加すると、新しいサーバーは Windows Server 2012 R2 サーバーのように動作します。 アップグレードの準備が整い、前のサーバーを削除したら、操作レベルを Windows Server 2016 に変更できます。 詳細については、「Windows Server 2016 での AD FS へのアップグレード」に関する記事を参照してください。