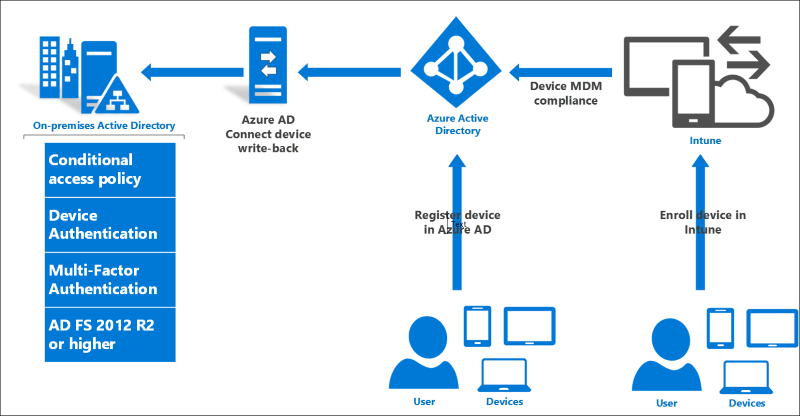

このドキュメントでは、オンプレミス ディレクトリが Microsoft Entra Connect を使用して Microsoft Entra ID に接続されているハイブリッド シナリオでのデバイスに基づく条件付きアクセス ポリシーについて説明します。

AD FS とハイブリッドの条件付きアクセス

AD FS では、ハイブリッド シナリオで条件付きアクセス ポリシーに内部設置型コンポーネントを提供します。 クラウド リソースへの条件付きアクセスについて Microsoft Entra ID を使用してデバイスを登録する場合、Microsoft Entra Connect のデバイス書き戻し機能により、AD FS ポリシーがデバイス登録情報をオンプレミスで実行できるようになります。 これにより、内部設置型の両方のアクセス制御ポリシーと、クラウド リソースを一貫した方法があります。

登録済みデバイスの種類

登録済みデバイスは 3 種類あり、そのすべてが Microsoft Entra ID でデバイス オブジェクトとして表され、オンプレミスでの AD FS による条件付きアクセスに使用できます。

| 説明 | 作業を追加または学校のアカウント | Microsoft Entra 参加 | Windows 10 のドメイン参加 |

|---|---|---|---|

| 説明 | ユーザーは、作業内容を追加または学校のアカウントを BYOD デバイスを対話的にします。 注: 追加職場または学校アカウントは、ワークプ レース ジョイン Windows 8/8.1 で置換 | ユーザーは、業務用 Windows 10 デバイスを Microsoft Entra ID に参加させます。 | Windows 10 ドメインに参加したデバイスは、Microsoft Entra ID により自動的に登録されます。 |

| デバイスへのユーザーのログオン | 職場または学校のアカウントとしての Windows ログインはありません。 Microsoft アカウントを使用してログインします。 | デバイスの登録 (職場または学校) のアカウントとして Windows にログインします。 | AD のアカウントを使用してログインします。 |

| デバイスの管理方法 | MDM ポリシー (とその他の Intune 登録) | MDM ポリシー (とその他の Intune 登録) | グループ ポリシー、構成マネージャー |

| Microsoft Entra ID 信頼のタイプ | ワークプレイス参加済み | Microsoft Entra 参加済み | ドメインに参加する |

| W10 設定の場所 | 設定 > アカウント > 自分のアカウント > 職場または学校のアカウントの追加 | 設定 > システム > 情報 > Microsoft Entra ID に参加 | 設定 > システム > 詳細情報 > ドメインに参加する |

| IOS および Android デバイスにも使用可能ですか。 | はい | 番号 | いいえ |

デバイスを登録するさまざまな方法の詳細についても参照してください。

Windows 10 のユーザーとデバイスのサインオンが以前のバージョンと異なる点

Windows 10 およびデバイスの登録と認証の一部の新しい機能がある AD FS 2016 について知っておくべき (特によく知っているデバイスの登録と「ワークプ レース ジョイン」以前のリリースである) 場合。

最初に、Windows 10 および Windows Server 2016 の AD FS でデバイスの登録と認証が不要になったのみに基づいて、X509 ユーザー証明書。 セキュリティを向上させるよりシームレスなユーザー エクスペリエンスを提供する新しいより堅牢なプロトコルがあります。 主な違いは、Windows 10 ドメイン参加と Microsoft Entra 参加では、X509 コンピューター証明書と、PRT という新しい認証があることです。 読み取ることができます ここ と ここします。

次に、Windows 10 および AD FS 2016 は、Windows Hello for Business を使用したユーザー認証をサポートしています。詳細については、こことここを参照してください。

AD FS 2016 では、シームレスなデバイスとユーザー両方 PRT と Passport の資格情報に基づく SSO を提供します。 このドキュメントで手順を使用して、これらの機能を有効にし、処理するを確認できます。

デバイスのアクセス制御ポリシー

デバイスなどの単純な AD FS アクセス制御のルールで使用できます。

- 登録済みのデバイスからのアクセスのみを許可する

- デバイスが登録されていない場合は、多要素認証が必要

これらの規則は、次のとおり、ネットワーク アクセスの場所などの豊富な条件付きアクセス ポリシーを作成する、多要素認証などの他の要因に結合できます。

- 特定のグループまたはグループのメンバーを除き、企業ネットワークの外部からアクセスする登録されていないデバイスの多要素認証を要求します

Ad FS 2016 でこれらのポリシーを構成しても、特定のデバイスの信頼レベルを要求するには、具体的には: か 認証, 、管理, 、または 準拠します。

AD FS の構成の詳細については、アクセス制御ポリシーは、「 AD FS でのアクセス制御ポリシーします。

認証済みのデバイス

認証済みのデバイスは、MDM に登録されていないデバイスです (Windows 10 の場合は、Intune およびサード パーティの MDM、Intune は iOS および Android の場合のみ)。

認証済みのデバイスがある、 isManaged AD FS 要求の値を持つ FALSEします。 (一方、登録されていないデバイスにはこの要求はありません)。認証済みデバイス (およびすべての登録済みデバイス) には、値が TRUE の isKnown AD FS 要求があります。

マネージド デバイス:

マネージド デバイスは、MDM. に登録されている登録済みのデバイス

マネージド デバイスが isManaged AD FS クレームの値が TRUEします。

(MDM またはグループ ポリシー) に準拠したデバイス

対応のデバイスはのみに登録されていない MDM が MDM ポリシーに準拠して、登録済みのデバイスです。 (コンプライアンス情報は MDM から取得され、Microsoft Entra ID に書き込まれます)

準拠デバイスでは、 isCompliant AD FS 要求の値を持つ TRUEします。

AD FS 2016 デバイスと条件付きアクセスの信頼性情報の一覧については、次を参照してください。 参照します。

リファレンス

更新プログラムと破壊的変更 - Microsoft ID プラットフォーム | Microsoft Docs

新しい AD FS 2016 とデバイスの要求の完全なリスト

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod