Microsoft の統合 SecOps プラットフォームでの脅威検出

現在のテクノロジ環境では、サイバーセキュリティの脅威が多く見られます。 多くのノイズは、一定の違反のスペクターと、セキュリティオペレーションセンターが利用できる信号の豊富さによって作成されます。 Microsoft の統合 SecOps プラットフォームは、実行可能な脅威をノイズから分離します。 Microsoft の統合 SecOps プラットフォームの各サービスは、提供するソリューションの複雑さと一致するように独自の微調整された検出を追加し、すべてを 1 つのダッシュボードにまとめます。

Microsoft Defender ポータルの Microsoft の統合 SecOps プラットフォームは、Microsoft Defender XDR、Microsoft Sentinel、Microsoft Defender for Cloud からのアラートとインシデントの形で検出をまとめます。

Microsoft Defender ポータルでの脅威検出

セキュリティ チームでは、誤検知を排除するために焦点と明確さが必要です。 Microsoft Defender ポータルは、サポートされているすべての Microsoft セキュリティおよびコンプライアンス ソリューションからのアラートとインシデントを関連付けてマージし、クラウドのMicrosoft SentinelとMicrosoft Defenderを通じて外部ソリューションからの脅威検出を統合します。 これらのシグナルの相関関係とマージは、豊富なコンテキストと優先順位付けをもたらします。 たとえば、敵対者インザミドル (AiTM) フィッシング攻撃では、脅威パズルの一部が複数のソースに散らばっている可能性があります。 Defender ポータルでは、攻撃の中断と脅威を修復するためのガイド付き対応を提供しながら、これらの部分を攻撃ストーリーにまとめます。

次の図は、AiTM 攻撃の完全なストーリーの個々の検出ソースを含む、複数のサービスからのシグナルを関連付けるインシデント ダッシュボードを示しています。

サポートされている各 Microsoft セキュリティ製品が有効になっていると、Defender ポータルにストリーミングするためのシグナルがロック解除されます。 これらのシグナルを組み合わせて優先順位付けする方法の詳細については、Microsoft Defender ポータルの「インシデントとアラート」を参照してください。

脅威検出のMicrosoft Defender XDR

Defender XDRには、データ分析と脅威検出の追加レイヤーを提供する独自の相関機能があります。 次の表は、サポートされているセキュリティ サービスがソリューションの特徴に一致する脅威を検出するように調整される方法の例を示しています。

| Defender XDR サービス | 脅威検出の専門 |

|---|---|

| Microsoft Defender for Endpoint | Microsoft Defenderウイルス対策は、モバイル デバイス、デスクトップなどのエンドポイントで動作ベースのヒューリスティック分析を使用して、ポリモーフィックなマルウェアを検出します。 |

| Microsoft Defender for Office 365 | メール、Teams、OneDrive でフィッシング、マルウェア、武器化されたリンクなどを検出します。 |

| Microsoft Defender for Identity | オンプレミスとクラウドの両方の ID で、特権のエスカレーション、横移動、検出、防御回避、永続化などを検出します。 |

| Microsoft Defender for Cloud Apps | クラウド アプリケーション全体でユーザーとエンティティの行動分析 (UEBA) を通じて疑わしいアクティビティを検出します。 |

| Microsoft Defender 脆弱性の管理 | 調査に意味のあるコンテキストを提供するデバイスの脆弱性を検出します。 |

| Microsoft Entra ID 保護 | 不可能な旅行、検証済みの脅威アクター IP、漏洩した資格情報、パスワード スプレーなどのサインインに関連するリスクを検出します。 |

| Microsoft データ損失防止 | Microsoft 365 サービス、Office アプリケーション、エンドポイントなどの機密情報の過剰共有と流出に関連するリスクと動作を検出します。 |

詳細については、「Microsoft Defender XDRとは」を参照してください。

脅威検出のMicrosoft Sentinel

Defender ポータルに接続Microsoft Sentinel、膨大な数の Microsoft および Microsoft 以外のソースからのデータ収集が可能になりますが、そこでは停止しません。 Microsoft Sentinelの脅威管理機能を使用すると、環境に対する脅威を検出して整理するために必要なツールを利用できます。

| 脅威管理機能 | 検出機能 | 詳細情報 |

|---|---|---|

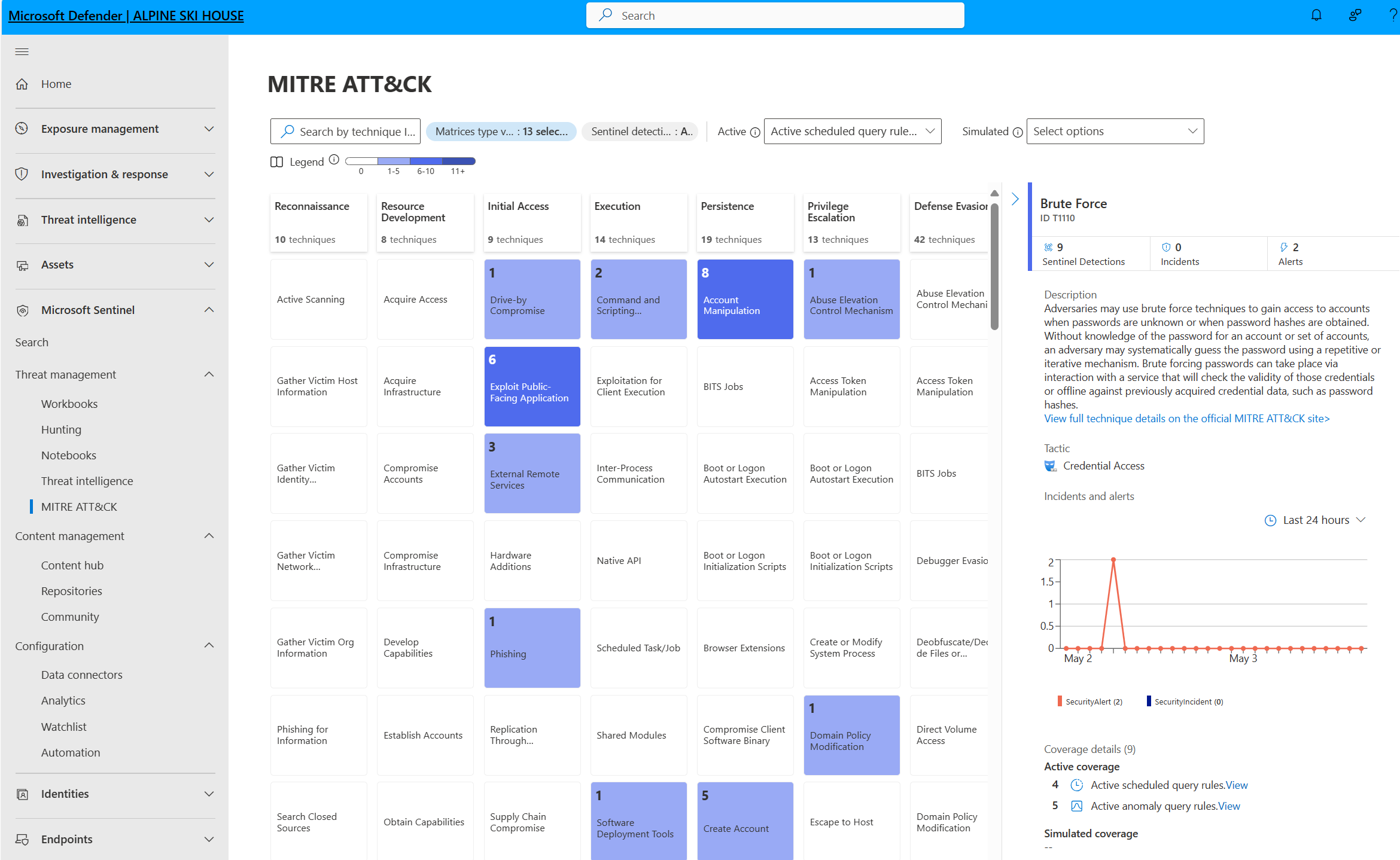

| MITRE ATT&CK カバレッジ | 脅威検出カバレッジを整理し、ギャップを把握します。 | MITRE ATT&CK® フレームワークによるセキュリティ カバレッジを理解する |

| 分析 | ルールは常にデータを掘り下げてアラートやインシデントを生成し、それらのシグナルを Defender ポータルに統合します。 | すぐに使用する脅威を検出する |

| ウォッチリスト | 検出の品質と優先順位付けを向上させるために、環境内の意味のある関係をキュレーションします。 | Microsoft Sentinelのウォッチリスト |

| ブック | 視覚的な分析情報を使用して脅威を検出します。特に、データ収集の正常性を監視し、適切な脅威検出を妨げるギャップを把握します。 | ブックを使用してデータを視覚化する |

| 概要ルール | ノイズの多い大量のログを最適化して、セキュリティの低い値のデータの脅威を検出します。 | ネットワーク データに対する脅威インテリジェンスの一致に関するアラートを生成する |

詳細については、「Microsoft Defender ポータルにMicrosoft Sentinelを接続する」を参照してください。

クラウド脅威検出のMicrosoft Defender

Defender for Cloud は、高度なセキュリティ分析を使用してクラウドの資産を継続的に監視することで、アラートとインシデントを生成する脅威検出を提供します。 これらのシグナルは、相関関係と重大度分類のために Defender ポータルに直接統合されます。 Defender for Cloud で有効になっている各プランは、Defender ポータルにストリーミングされた検出シグナルに追加されます。 詳細については、「Microsoft Defender XDRのアラートとインシデント」を参照してください。

Defender for Cloud は、さまざまなワークロードにわたって脅威を検出します。 次の表は、検出される脅威の一部の例を示しています。 特定のアラートの詳細については、「 セキュリティ アラートリファレンスリスト」を参照してください。

| Defender for Cloud プラン | 脅威検出の専門 |

|---|---|

| Defender for Servers | マルウェア対策の失敗、ファイルレス攻撃、暗号化マイニングとランサムウェア攻撃、ブルート フォース攻撃など、Linux と Windows の脅威を検出します。 |

| Defender for Storage | フィッシング コンテンツとマルウェアの配布、疑わしいアクセスと検出、異常なデータ抽出などを検出します。 |

| Defender for Containers | 危険な露出、悪意のあるマイニング アクティビティまたは暗号化マイニング アクティビティ、Web シェル アクティビティ、カスタム シミュレーションなどについて、コントロール プレーンとワークロード ランタイムで脅威を検出します。 |

| Defender for Databases | SQL インジェクション、ファジー、異常なアクセス、ブルート フォース試行などを検出します。 |

| Defender for API | トラフィックの疑わしいスパイク、悪意のある IP からのアクセス、API エンドポイントの検出と列挙の手法などを検出します。 |

| AI 脅威の保護 | 脱獄の試行、機密データの公開、破損した AI など、生成的な AI アプリケーション全体の脅威を検出します。 |

詳細については、「 セキュリティ アラートとインシデント」を参照してください。