Defender for Servers をデプロイする

Microsoft Defender for Cloud の Defender for Servers プランは、Azure、アマゾン ウェブ サービス (AWS)、Google Cloud Platform (GCP)、オンプレミス環境で実行されている Windows および Linux 仮想マシン (VM) を保護します。 Defender for Servers は、マシンのセキュリティ態勢を改善するためのレコメンデーションを提供し、セキュリティ上の脅威からマシンを保護します。

この記事は、Defender for Servers プランをデプロイするうえで役立ちます。

Note

プランが有効になると、30 日間の試用期間が開始されます。 この試用期間を停止、一時停止、または延長する方法はありません。 30 日間の試用期間を最大限に活用するには、評価の目標を立ててください。

前提条件

| 要件 | 詳細 |

|---|---|

| デプロイを計画する |

Defender for Servers の計画ガイドを確認します。 プランのデプロイと実施に必要なアクセス許可を確認し、プランとデプロイ スコープを選択して、データがどのように収集および保存されるかを理解します。 |

| プランの機能を比較する | Defender for Servers プランの機能を理解して比較します。 |

| 価格を確認する | Defender for Cloud の価格ページで Defender for Servers の価格を確認します。 |

| Azure サブスクリプションを取得する | Microsoft Azure サブスクリプションが必要です。 必要に応じて、無料でサインアップします。 |

| Defender for Cloud を有効にする | Defender for Cloud がサブスクリプションで使用可能であることを確認します。 |

| AWS/GCP マシンをオンボードする | AWS および GCP マシンを保護するには、AWS アカウントと GCP プロジェクトを Defender for Cloud に接続します。 既定では、マシンは接続プロセスによって Azure Arc 対応 VM としてオンボードされます。 |

| オンプレミスのマシンをオンボードする | Defender for Servers のすべての機能を利用できるように、オンプレミスのマシンを Azure Arc VM としてオンボードします。 Azure Arc をオンボードするのではなく、Defender for Endpoint エージェントを直接インストールすることでオンプレミスのマシンをオンボードすると、プラン 1 の機能のみを使用できます。 Defender for Servers プラン 2 では、プラン 1 の機能に加えて、Premium Defender 脆弱性の管理機能のみを使用できます。 |

| サポート要件を確認する | Defender for Servers の要件とサポートに関する情報を確認します。 |

| 500 MB の無料データ インジェストを利用する | Defender for Servers プラン 2 を有効にすると、特定のデータの種類について、500 MB の無料データ インジェスト特典を利用できます。 要件について確認し、無料のデータ インジェストを設定します |

| Defender の統合 | Defender for Endpoint と Defender for Vulnerability Management は、Defender for Cloud に既定で統合されています。 Defender for Servers を有効にすると、Defender for Servers プランが、脆弱性、インストールされているソフトウェア、エンドポイントのアラートに関連する Defender for Endpoint データにアクセスすることに同意することになります。 |

| リソース レベルで有効にする | Defender for Servers はサブスクリプションに対して有効にすることをお勧めしますが、Azure VM、Azure Arc 対応サーバー、および Azure Virtual Machine Scale Sets については、必要に応じてリソース レベルで Defender for Servers を有効にできます。 リソース レベルでプラン 1 を有効にできます。 リソース レベルでプラン 1 とプラン 2 を無効にできます。 |

Azure、AWS、または GCP で有効にする

Defender for Servers プランは、Azure サブスクリプション、AWS アカウント、または GCP プロジェクトに対して有効にできます。

「Microsoft Defender for Cloud」を検索して選択します。

Defender for Cloud のメニューで、[環境設定] を選択します。

対象の Azure サブスクリプション、AWS アカウント、または GCP プロジェクトを選択します。

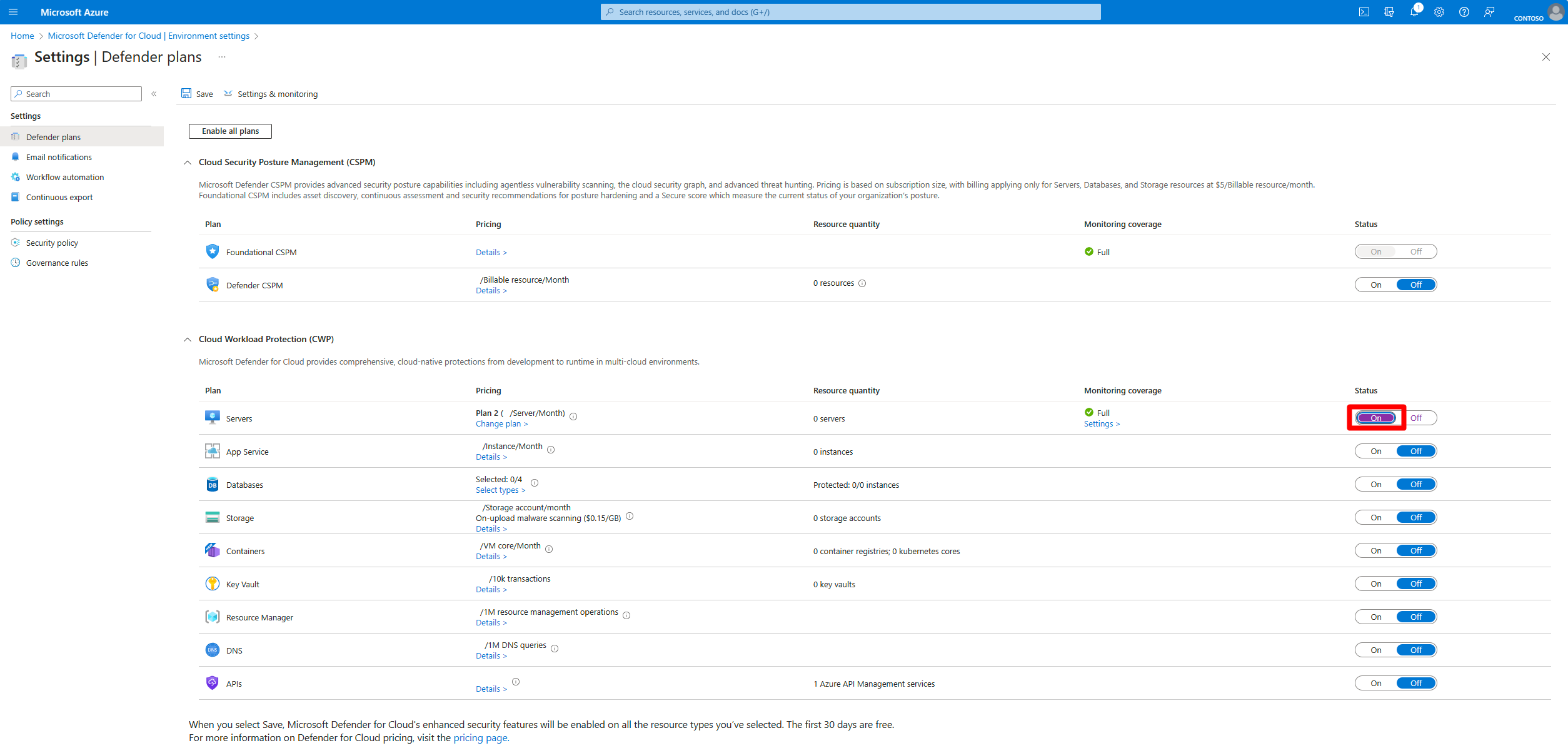

[Defender プラン] ページで、[サーバー] スイッチを [オン] に切り替えます。

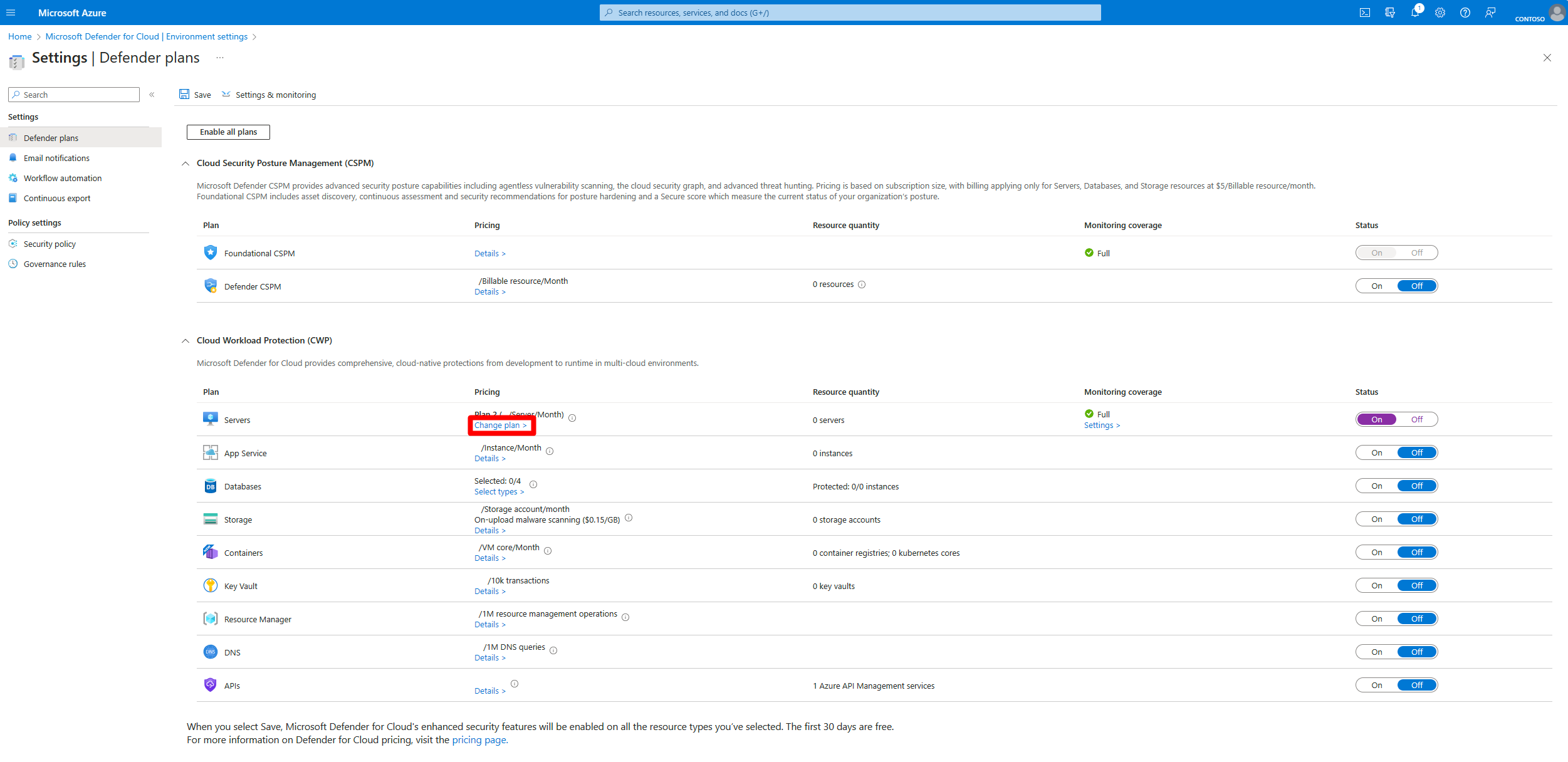

既定では、これにより Defender for Servers プラン 2 が有効になります。 プランを切り替えるには、[プランの変更] を選択します。

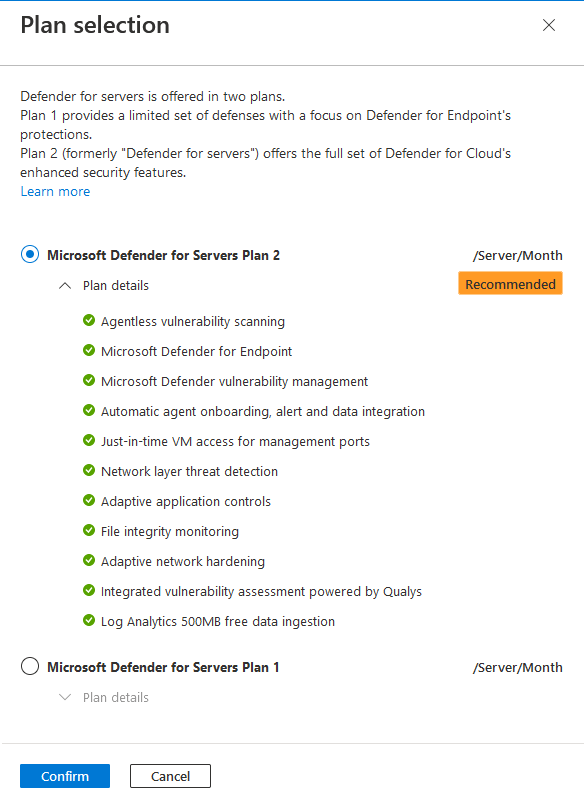

ポップアップ ウィンドウで、[プラン 2] または [プラン 1] を選択します。

[確認] を選択します。

[保存] を選択します。

プランを有効にすると、ニーズに合わせてプランの機能を構成できるようになります。

サブスクリプションで無効にする

- Defender for Cloud で、[環境設定] を選びます。

- プラン スイッチを [オフ] に切り替えます。

Note

Log Analytics ワークスペースで Defender for Servers プラン 2 を有効にした場合は、これを明示的に無効にする必要があります。 それには、ワークスペースのプラン ページに移動し、スイッチを [オフ] に切り替えます。

リソース レベルで Defender for Servers を有効にする

Azure サブスクリプション全体に対してプランを有効にすることをお勧めしますが、プランを混在させたり、特定のリソースを除外したり、特定のマシンでのみ Defender for Servers を有効にしたりすることが必要になる場合があります。 これを行うために、Defender for Servers をリソース レベルで有効または無効にできます。 開始する前に、デプロイ スコープのオプションを確認します。

個別のマシンで構成する

特定のマシンでプランを有効または無効にします。

REST API を使用してマシンでプラン 1 を有効にする

マシンに対してプラン 1 を有効にするには、料金の更新に関する記事に従って、エンドポイントで PUT 要求を作成します。

PUT 要求で、エンドポイント URL の subscriptionId、resourceGroupName、machineName をご自身の設定に置き換えます。

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01次の要求本文を追加します。

{ "properties": { "pricingTier": "Standard", "subPlan": "P1" } }

REST API を使用してマシンでプランを無効にする

マシン レベルで Defender for Servers を無効にするには、エンドポイントで PUT 要求を作成します。

PUT 要求で、エンドポイント URL の subscriptionId、resourceGroupName、machineName をご自身の設定に置き換えます。

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01次の要求本文を追加します。

{ "properties": { "pricingTier": "Free", } }

REST API を使用してリソース レベルの構成を削除する

REST API を使用してマシン レベルの構成を削除するには、エンドポイントで DELETE 要求を作成します。

DELETE 要求で、エンドポイント URL の subscriptionId、resourceGroupName、machineName をご自身の設定に置き換えます。

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01

複数マシンを大規模に構成する

スクリプトを使用してプラン 1 を有効にする

- このファイルをダウンロードし、PowerShell ファイルとして保存します。

- ダウンロードしたファイルを実行します。

- 必要に応じてカスタマイズします。 タグまたはリソース グループでリソースを選択します。

- 画面上の残りの指示に従います。

Azure Policy を使用してプラン 1 を有効にする (リソース グループ上)

- Azure portal にサインインし、[ポリシー] ダッシュボードに移動します。

- [ポリシー] ダッシュボードで、左側のメニューから [定義] を選択します。

- [Security Center –詳細価格] カテゴリで、"すべてのリソース (リソース レベル) に対して ('P1' サブプランを使用して) Azure Defender for Servers が有効になるように構成する" を検索し、選択します。 このポリシーにより、割り当てスコープのすべてのリソース (Azure VM、VMSS、Azure Arc 対応サーバー) で Defender for Servers プラン 1 が有効になります。

- ポリシーを選択し、それを確認します。

- [割り当て] を選択し、ニーズに応じて割り当ての詳細を編集します。 [基本] タブの [スコープ] で、関連するリソース グループを選択します。

- [修復] タブで、[修復タスクを作成する] を選択します。

- すべての詳細を編集したら、[確認と作成] を選択します。 [作成] を選択します。

Azure Policy を使用してプラン 1 を有効にする (リソース タグ上)

- Azure portal にサインインし、[ポリシー] ダッシュボードに移動します。

- [ポリシー] ダッシュボードで、左側のメニューから [定義] を選択します。

- [Security Center –詳細価格] カテゴリで、"選択したタグが付いたすべてのリソースに対して ('P1' サブプランを使用して) Azure Defender for Servers が有効になるように構成する" を検索し、選択します。 このポリシーにより、割り当てスコープのすべてのリソース (Azure VM、VMSS、Azure Arc 対応サーバー) で Defender for Servers プラン 1 が有効になります。

- ポリシーを選択し、それを確認します。

- [割り当て] を選択し、ニーズに応じて割り当ての詳細を編集します。

- [パラメーター] タブの [入力またはレビューが必要なパラメーターのみを表示する] をオフにします

- [包含タグ名] に、ユーザー定義タグ名を入力します。 [包含タグ値] 配列に、タグの値を入力します。

- [修復] タブで、[修復タスクを作成する] を選択します。

- すべての詳細を編集したら、[確認と作成] を選択します。 [作成] を選択します。

スクリプトを使用してプランを無効にする

- このファイルをダウンロードし、PowerShell ファイルとして保存します。

- ダウンロードしたファイルを実行します。

- 必要に応じてカスタマイズします。 タグまたはリソース グループでリソースを選択します。

- 画面上の残りの指示に従います。

Azure Policy を使用してプランを無効にする (リソース グループの場合)

- Azure portal にサインインし、[ポリシー] ダッシュボードに移動します。

- [ポリシー] ダッシュボードで、左側のメニューから [定義] を選択します。

- [Security Center –詳細価格] カテゴリで、"すべてのリソース (リソース レベル) に対して Azure Defender for Servers が無効になるように構成する" を検索し、選択します。 このポリシーにより、割り当てスコープのすべてのリソース (Azure VM、VMSS、Azure Arc 対応サーバー) で Defender for Servers が無効になります。

- ポリシーを選択し、それを確認します。

- [割り当て] を選択し、ニーズに応じて割り当ての詳細を編集します。 [基本] タブの [スコープ] で、関連するリソース グループを選択します。

- [修復] タブで、[修復タスクを作成する] を選択します。

- すべての詳細を編集したら、[確認と作成] を選択します。 [作成] を選択します。

Azure Policy を使用してプランを無効にする (リソース タグの場合)

- Azure portal にサインインし、[ポリシー] ダッシュボードに移動します。

- [ポリシー] ダッシュボードで、左側のメニューから [定義] を選択します。

- [Security Center –詳細価格] カテゴリで、"選択したタグが付いたリソース (リソース レベル) に対して Azure Defender for Servers が無効になるように構成する" を検索し、選択します。 このポリシーにより、定義したタグに基づく割り当てスコープのすべてのリソース (Azure VM、VMSS、Azure Arc 対応サーバー) で Defender for Servers が無効になります。

- ポリシーを選択し、それを確認します。

- [割り当て] を選択し、ニーズに応じて割り当ての詳細を編集します。

- [パラメーター] タブの [入力またはレビューが必要なパラメーターのみを表示する] をオフにします

- [包含タグ名] に、ユーザー定義タグ名を入力します。 [包含タグ値] 配列に、タグの値を入力します。

- [修復] タブで、[修復タスクを作成する] を選択します。

- すべての詳細を編集したら、[確認と作成] を選択します。 [作成] を選択します。

スクリプトを使用してリソースごとの構成を削除する (リソース グループまたはタグ)

- このファイルをダウンロードし、PowerShell ファイルとして保存します。

- ダウンロードしたファイルを実行します。

- 必要に応じてカスタマイズします。 タグまたはリソース グループでリソースを選択します。

- 画面上の残りの指示に従います。

次のステップ

- Defender for Servers プラン 2 を有効にした場合は、無料データ インジェスト特典を利用します。

- Defender for Servers プラン 2 を有効にした後、ファイルの整合性の監視を有効にします

- 必要に応じてプランの設定を変更します。