Microsoft Defender XDR の Copilot について説明する

Microsoft Security Copilot は Microsoft Defender XDR に埋め込まれて、セキュリティ チームがインシデントに対して迅速で効率的な調査と対応ができるようになります。 Microsoft Copilot for Microsoft Defender XDR は、次の機能をサポートしています。

- インシデントを要約する

- ガイド付き応答

- スクリプト分析

- 自然言語による KQL クエリ

- インシデント レポート

- ファイルの分析

- デバイスの概要

プロンプト応答に関するフィードバックの提供や、スタンドアロン エクスペリエンスへのシームレスな移行を含む、これらすべての機能に共通するオプションもあります。

導入ユニットで説明したように、埋め込みエクスペリエンスでは、Copilot は製品固有の機能を直接呼び出すことができ、処理が効率的になります。 ただし、これらの Microsoft Security Copilot 機能へのアクセスを確保するには、Microsoft Defender XDR プラグインを有効にする必要があります。これはスタンドアロン エクスペリエンスを通じて行われます。 詳細については、スタンドアロンの Microsoft Security Copilot エクスペリエンスで使用できる機能の説明に関する記事を参照してください。

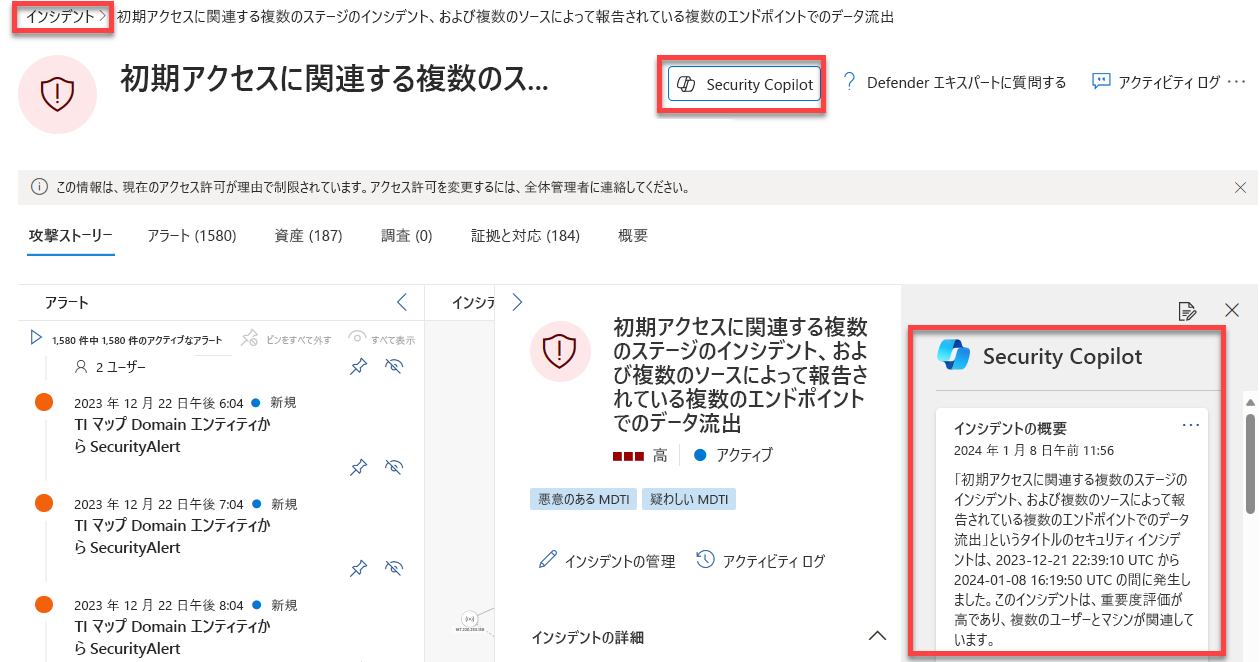

インシデントを要約する

インシデントをすぐに理解するには、Microsoft Defender XDR の Microsoft Copilot を使用してインシデントを要約します。 Copilot は、攻撃において何が漏洩したか、どの資産が関係しているか、および攻撃のタイムラインを理解するための重要な情報を含む攻撃の概要を作成します。 ユーザーがインシデントのページに移動すると、Copilot は自動的に概要を作成します。

最大 100 件のアラートを含むインシデントは、1 つのインシデントの概要にまとめることができます。 データの可用性に応じて、インシデントの概要には次のものが含まれます。

- 攻撃が開始された日時。

- 攻撃が開始されたエンティティまたは資産。

- 攻撃がどのように展開されたかについてのタイムラインの概要。

- 攻撃に関係する資産。

- 侵害の指標 (IOCs)。

- 関連する 脅威アクターの 名前。

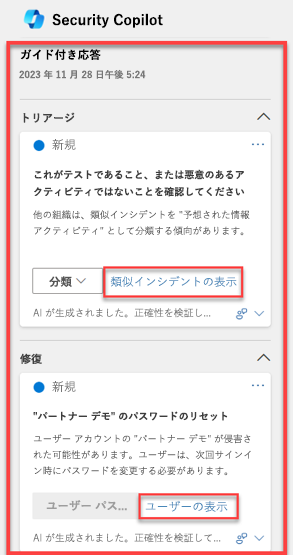

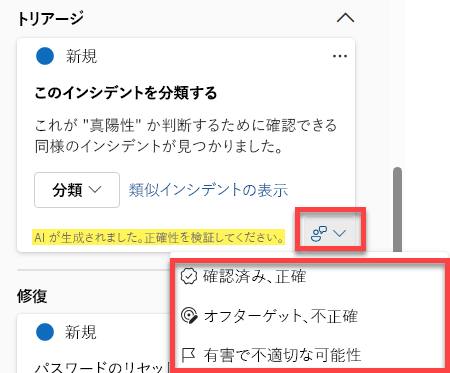

ガイド付き応答

Microsoft Defender XDR の Copilot は、AI と機械学習の機能を使用してインシデントをコンテキスト化し、以前の調査から学習して、適切な対応アクションを生成し、これはガイド付き対応として表示されます。 Copilot のガイド付き対応機能は、あらゆるレベルのインシデント対応チームが自信を持って素早く対応アクションを適用し、インシデントを簡単に解決することを可能とします。

ガイド付き応答では、次のカテゴリのアクションが推奨されます。

- トリアージ - インシデントを情報、真陽性、または誤検知として分類するための推奨事項が含まれています

- 封じ込め - インシデントを封じ込めるための推奨アクションが含まれています

- 調査 - 詳細に調査するための推奨アクションが含まれています

- 修復 - インシデントに関係する特定のエンティティに適用するための推奨応答アクションが含まれています

各カードには、そのアクションが推奨される理由、類似のインシデントなど、推奨されるアクションに関する情報が表示されます。 たとえば、現在のインシデントと似た他のインシデントが組織内にある場合、[View similar incidents] (類似インシデントの表示) アクションを使用できます。 インシデント対応チームは、パスワードのリセットなどの修復アクションに関するユーザー情報を表示することもできます。

すべてのインシデント/アラートがガイド付き応答を提供するわけではありません。 ガイド付き応答は、フィッシング、ビジネス メールの侵害、ランサムウェアなどのインシデントの種類で使用できます。

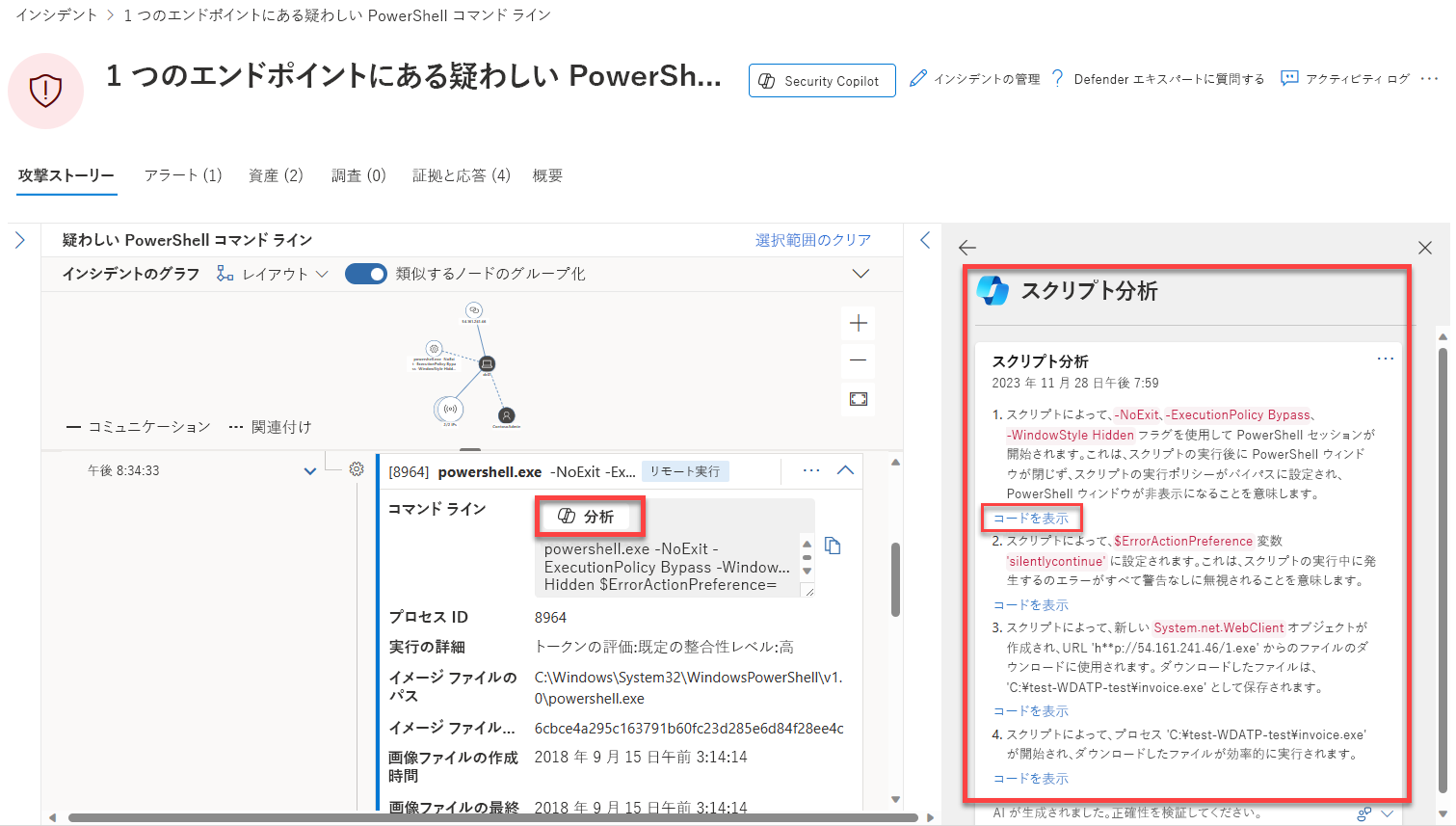

スクリプトとコードを分析する

ランサムウェアのような最も複雑で高度な攻撃は、スクリプトや PowerShell の使用など、さまざまな方法で検出を回避します。 さらに、これらのスクリプトは難読化されることが多いため、検出と分析の複雑さが増します。 セキュリティ オペレーション チームは、スクリプトとコードを迅速に分析してその機能を理解し、ネットワーク内で攻撃がさらに進行しないように適切な緩和策を適用する必要があります。

Microsoft Defender XDR の Copilot のスクリプト分析機能は、セキュリティ チームに、外部ツールを使用せずにスクリプトとコードを検査する追加の機能を提供します。 また、この機能により、分析の複雑さが軽減され、課題が最小限に抑えられます。また、セキュリティ チームは、スクリプトを悪意のあるスクリプトまたは無害なスクリプトとして迅速に評価して識別できるようになります。

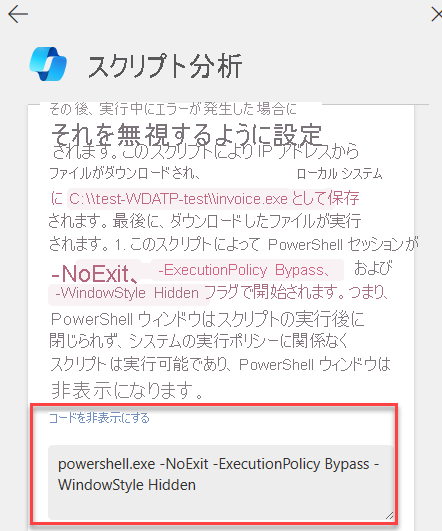

スクリプトまたはコードで構成されるタイムライン エントリに対して、インシデント内のアラート タイムラインでスクリプト分析機能にアクセスできます。 次の画像では、タイムラインに powershell.exe エントリが表示されています。

Note

スクリプト分析関数は継続的に開発中です。 PowerShell、バッチ、bash 以外の言語でのスクリプトの分析が評価されています。

Copilot はスクリプトを分析し、結果をスクリプト分析カードに表示します。 [コードを表示する] を選ぶと、分析に関連する特定のコード行を表示できます。 [コードを非表示にする] を選ぶだけで、コードを非表示にすることができます。

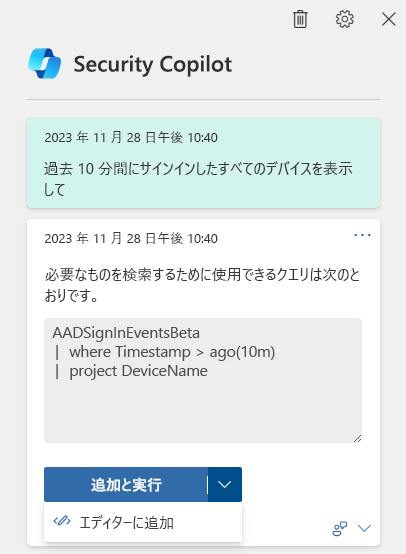

KQL クエリを生成する

Microsoft Defender XDR の Copilot には、高度なハンティングのクエリ アシスタント機能が付属しています。

KQL にまだ慣れていない、または知識がまだない脅威ハンターやセキュリティ アナリストでも、自然言語で要求したり質問したりすることができます (たとえば、「ユーザー admin123 が関係しているすべてのアラートを取得してください」)。 その後、Copilot は、高度なハンティングのデータ スキーマを使用して要求に対応する KQL クエリを生成します。

この機能により、追求クエリを最初から作成するのにかかる時間が短縮され、脅威の追求担当者やセキュリティ アナリストが脅威の追求と調査に集中できます。

自然言語で KQL クエリ アシスタントにアクセスするには、Copilot に対してアクセス権を持つユーザーが、Defender XDR ポータルの左側のナビゲーション ウィンドウから高度なハンティングを選択します。

プロンプト バーを使うと、「過去 10 分以内にサインインしたすべてのデバイスを教えてください」のように、自然言語を使って脅威ハンティング クエリを要求できます。

次に、[追加して実行] を選ぶことで、クエリの実行を選択できます。 生成されたクエリは、クエリ エディターの最後のクエリとして表示されます。 さらに微調整するには、[Add to editor] (エディターに追加) を選びます。

生成されたクエリを実行するオプションは、設定アイコンを使って自動的に設定することもできます。

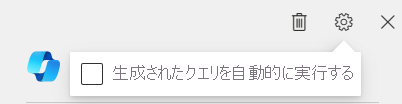

インシデント レポートを作成する

包括的で明確なインシデント レポートは、セキュリティ チームとセキュリティ オペレーション管理にとって重要な参考資料です。 ただし、重要な詳細が記載された包括的なレポートを作成するには、複数のソースからインシデント情報を収集、整理、要約する必要があるため、セキュリティ オペレーション チームにとって時間のかかる作業になる可能性があります。 セキュリティ チームは、広範なインシデント レポートをポータル内ですぐに作成できるようになりました。

Copilot の AI を活用したデータ処理を利用すると、セキュリティ チームは Microsoft Defender XDR のボタンをクリックすることでインシデント レポートを即座に作成できます。

インシデントの要約にはインシデントの概要とその発生状況が表示されます。一方、インシデント レポートには、Microsoft Sentinel と Microsoft Defender XDR で使用できるさまざまなデータ ソースのインシデント情報がまとめられます。 インシデント レポートには、アナリスト主導のすべての手順と自動アクション、対応に関与したアナリスト、アナリストからのコメントも含まれます。

Copilot は、以下の情報を含むインシデント レポートを作成します。

- 主なインシデント管理アクションのタイムスタンプは次のとおりです。

- インシデントの作成と終了

- (ログがアナリスト主導か自動かに関係なく) インシデントで取り込まれた最初と最後のログ

- インシデント対応に関与したアナリスト。

- インシデントの分類。インシデントの評価と分類方法に関するアナリストのコメントを含みます。

- アナリストによって適用され、インシデント ログに記録された調査アクション

- 次のような実行された修復アクション。

- アナリストによって適用され、インシデント ログに記録された手動アクション

- システムによって適用された自動アクション (実行された Microsoft Sentinel プレイブックや適用された Microsoft Defender XDR アクションなど)

- アナリストがインシデント ログに記載した推奨事項、未解決の問題、次の手順などのフォローアップ アクション。

インシデント レポートを作成するには、ユーザーはインシデント ページの右上隅にある [インシデント レポートの生成] を選択するか、[Copilot] ペイン内のアイコンを選択します。

生成されるレポートは、Microsoft Defender XDR と Microsoft Sentinel から入手できるインシデント情報によって異なります。 インシデント レポート カード上の省略記号を選択することで、ユーザーは、レポートのクリップボードへのコピー、アクティビティ ログへの投稿、レポートの再生成、Copilot スタンドアロン エクスペリエンス内で開くことの選択を行うことができます。

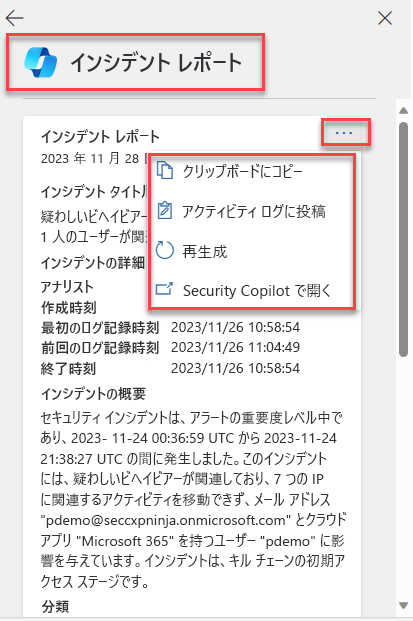

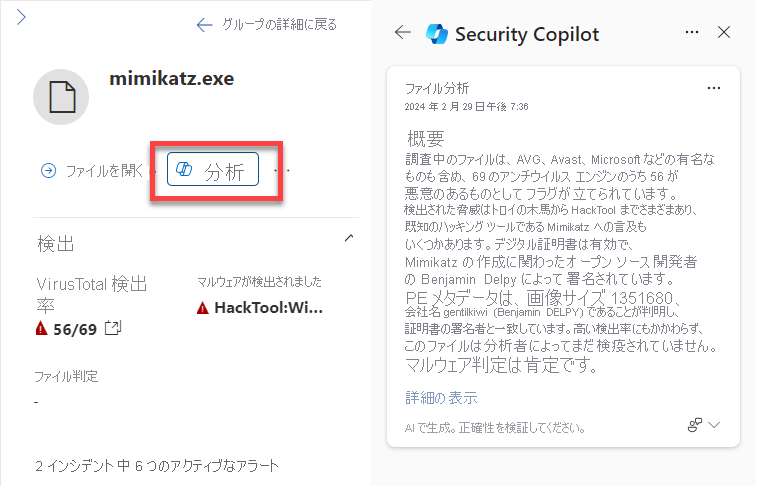

ファイルの分析

高度な攻撃では、検出を回避するために、正当なファイルやシステム ファイルを模倣したファイルを使用することがよくあります。 Microsoft Defender XDR の Copilot を使用すると、セキュリティ チームは、AI を利用したファイル分析機能を使用して、悪意のある疑わしいファイルをすばやく特定できます。

特定のファイルの詳細なプロファイルのページにアクセスするには、さまざまな方法があります。 たとえば、検索機能を使用したり、インシデントの [証拠と応答] タブからファイルを選択したり、インシデント グラフを使用したりできます。

この例では、影響を受けるファイルを含むインシデントのインシデント グラフ経由でファイルに移動します。 インシデント グラフは、攻撃の全範囲、時間の経過と同時にネットワーク経由で攻撃が拡散したようす、開始場所、攻撃者の侵入度合いを示します。

インシデント グラフからファイルを選択すると、ファイルを表示するオプションが表示されます。 ファイルの表示を選択すると、影響を受けたファイルを一覧表示する画面の右側にパネルが開きます。 ファイルを選択すると、ファイル情報の概要と、ファイルを分析するためのオプションが表示されます。 [Analyze] (分析) を選択すると、Copilot のファイル分析が開きます。

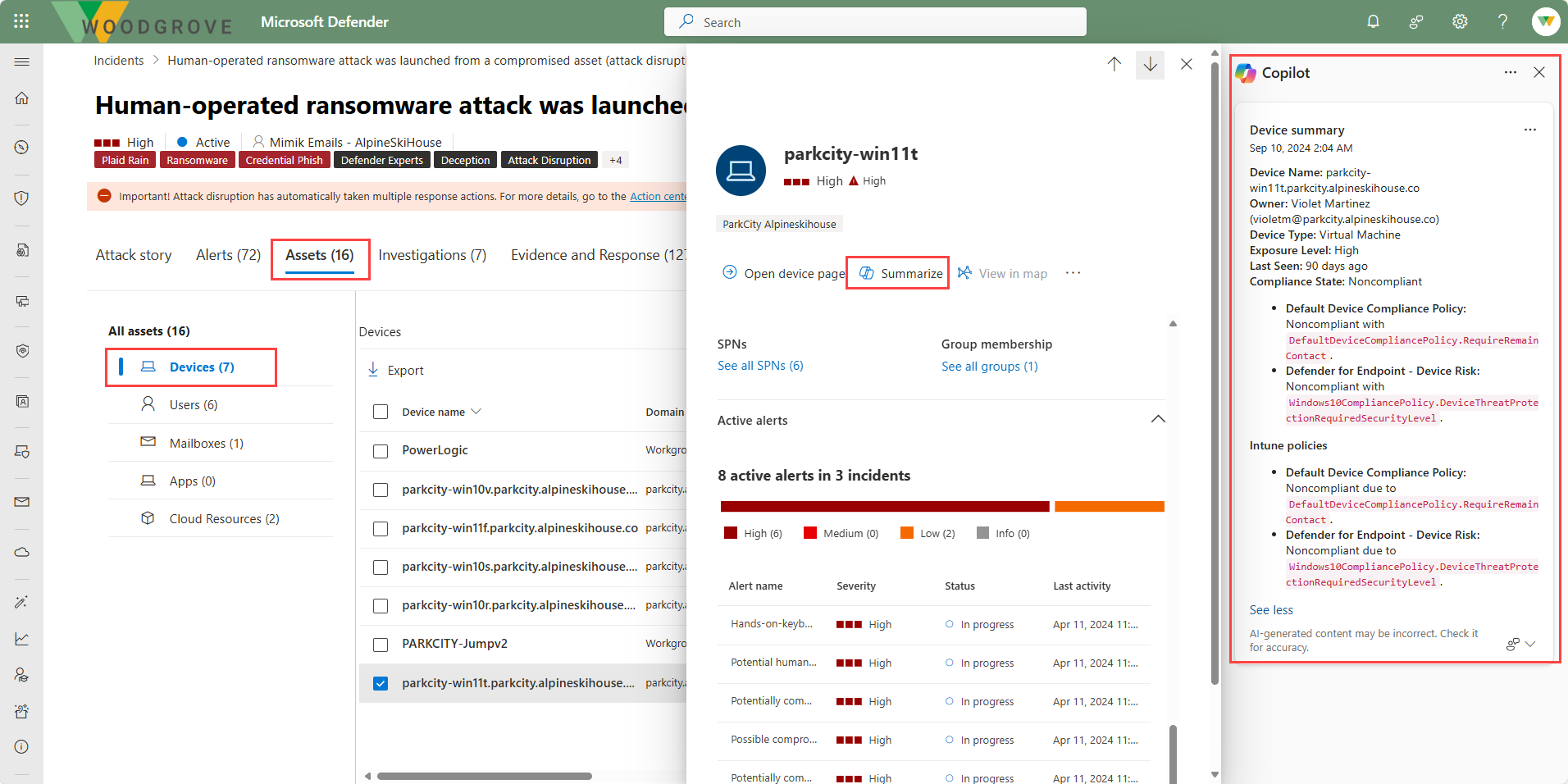

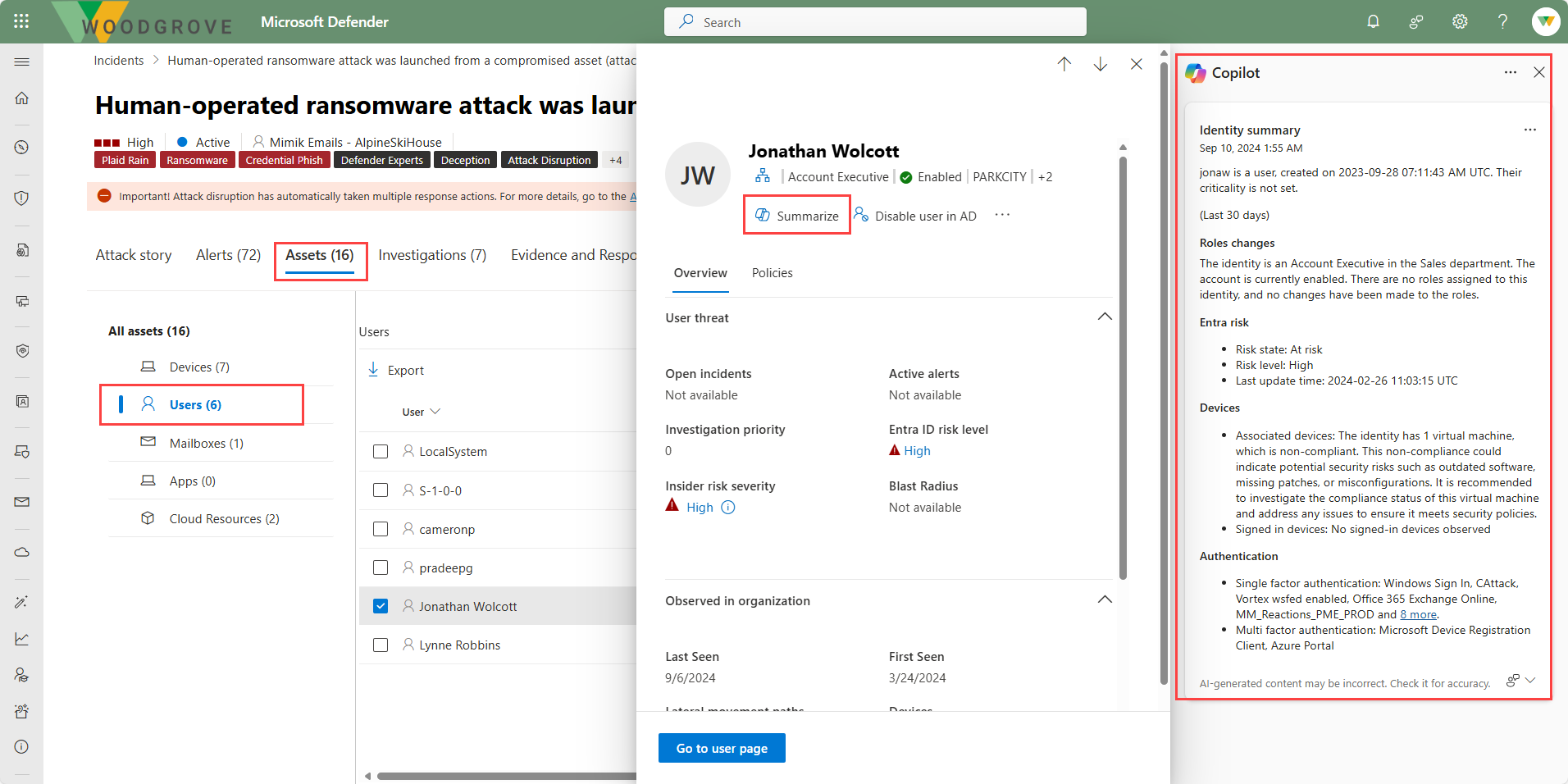

デバイスと ID を要約する

Defender の Copilot のデバイスの概要機能を使用すると、セキュリティ チームは、デバイスのセキュリティ態勢、脆弱なソフトウェア情報、および異常な動作を取得できます。 セキュリティ アナリストは、デバイスの概要を使用して、インシデントとアラートを迅速に調査できます。

デバイスの概要にアクセスするには、さまざまな方法があります。 この例では、インシデントの資産ページからデバイスの概要に移動します。 インシデントの [assets] (資産) タブを選ぶと、すべての資産が表示されます。 左側のナビゲーション パネルで、[デバイス] を選び、特定のデバイス名を選びます。 右側に表示される概要ページに、Copilot を選択するオプションがあります。

同様に、Copilot in Microsoft Defender XDR は ID を要約できます。

主要な機能全体に共通の機能

Microsoft Defender XDR 用 Copilot の機能全体で共通するオプションがいくつかあります。

フィードバックの提供

スタンドアロン エクスペリエンスと同様に、埋め込みエクスペリエンスには、AI が生成した応答の精度に関するフィードバックをユーザーが提供できるメカニズムが用意されています。 AI によって生成されたコンテンツについては、コンテンツ ウィンドウの右下にあるフィードバック プロンプトを選択し、使用可能なオプションから選択できます。

スタンドアロン エクスペリエンスに移行する

Microsoft Defender XDR を使用するアナリストは、Defender XDR にかなり時間を費やす可能性が高いので、埋め込みエクスペリエンスはセキュリティ調査を開始するのに最適な場所です。 確認した内容によっては、より詳細な調査が必要であると判断する場合もあります。 このシナリオでは、スタンドアロン エクスペリエンスに簡単に移行して、自分のロールで有効なすべての Copilot 機能を活用して、製品をまたぐより詳細な調査を実行できます。

埋め込みエクスペリエンスを通じて生成されたコンテンツについては、スタンドアロン エクスペリエンスに簡単に移行できます。 スタンドアロン エクスペリエンスに移行するには、生成されたコンテンツ ウィンドウ内の省略記号を選択し、[Security Copilot で開く] を選びます。

![Microsoft Defender XDR プラグインが強調表示された [プラグインの管理] ウィンドウのスクリーンショット。](../../wwl-sci/security-copilot-embedded-experiences/media/manage-plugins-microsoft-defender-xdr.png)