Azure SQL を保護するためのセキュリティを実装する

サーバーとデータベースのファイアウォール規則、および Microsoft Defender for SQL を理解し、効果的に管理することは、移行中および移行後に Azure SQL リソースを確実に保護するために不可欠です。

サーバーとデータベースのファイアウォール規則を構成する

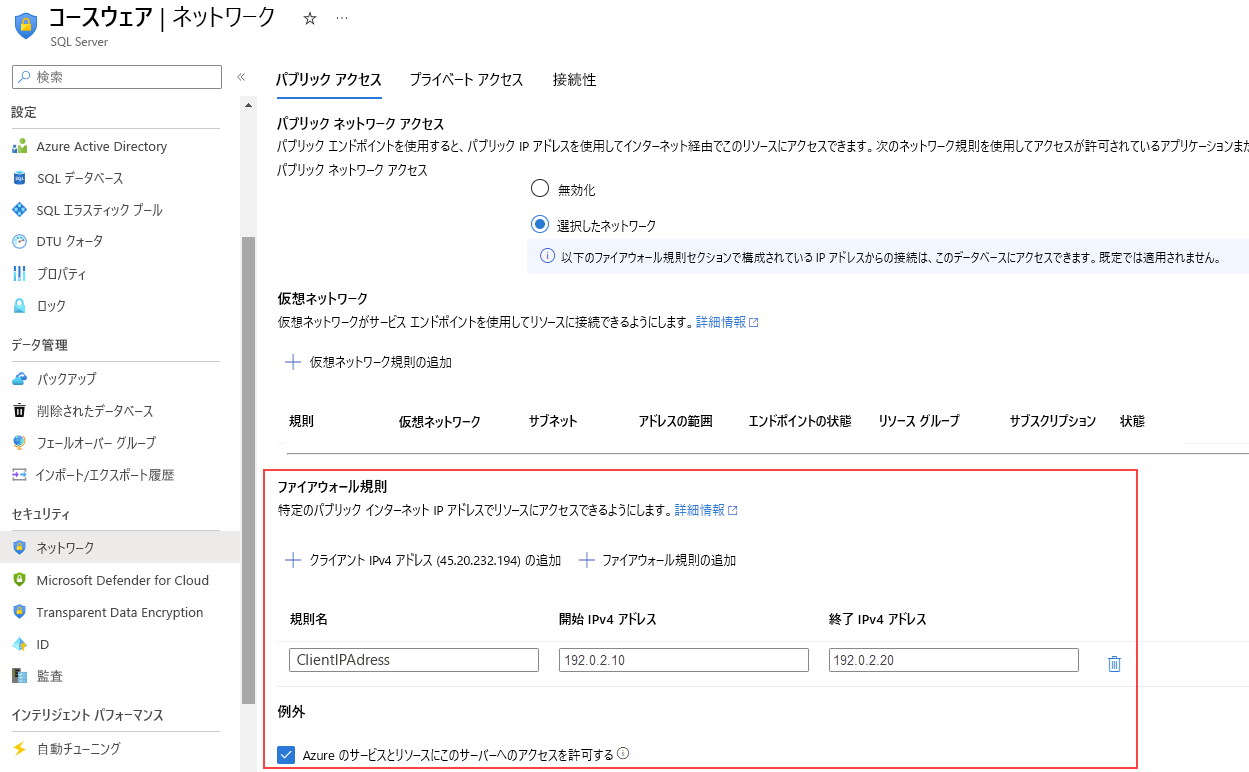

Azure SQL Database では、サーバー レベルとデータベース レベルの両方でファイアウォール規則を構成できます。

サーバー レベルのファイアウォール規則

サーバー レベルのファイアウォール規則は、Azure SQL Database へのアクセスをより広範なレベルで制御し、サーバーに接続できる IP アドレスを決定します。 それに対して、

サーバー レベルのファイアウォール規則は、ユーザーにすべてのサーバー データベースへの接続を許可しますが、データベース レベルのファイアウォールは、個々のデータベースへの特定の IP アドレスのアクセスを制御します。

サーバー レベルのファイアウォール規則は、Azure portal を使用するか、マスター データベース内の sp_set_firewall_rule ストアド プロシージャを使用して構成できます。

Note

[Azure サービスおよびリソースにこのサーバーへのアクセスを許可する] のサーバー設定は、有効にされている場合、1 つのファイアウォール規則としてカウントされます。 既定では、すべてのアクセスをブロックし、必要な場合にのみ開きます。

データベース レベルのファイアウォール規則

データベース レベルのルールは、個々のデータベース内でより具体的な制御を提供します。 データベースレベルのファイアウォール規則は、ユーザー データベース内から sp_set_database_firewall_rule ストアド プロシージャを使用して、T-SQL によってのみ構成できます。

接続時に、Azure SQL Database によって、指定されたデータベース名に固有のデータベース レベルのファイアウォール規則が確認されます。 その規則が見つからない場合は、サーバー上のすべてのデータベースに適用されるサーバー レベルの IP ファイアウォール規則がチェックされます。 いずれかの規則が存在する場合は、接続が確立されます。

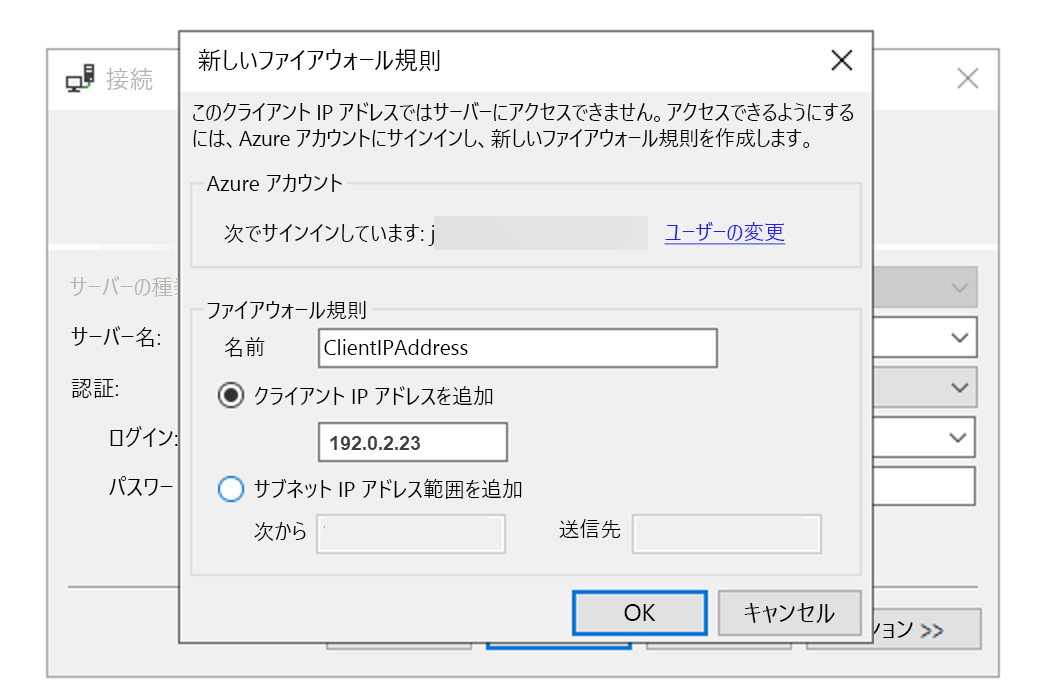

どちらのルールも存在せず、ユーザーが SQL Server Management Studio または Azure Data Studio を使って接続している場合は、ファイアウォール規則を作成するようにダイアログが表示されます。

サーバーレベルのファイアウォール規則とデータベースレベルのファイアウォール規則の詳細については、「Azure SQL Database とAzure Synapse の IP ファイアウォール規則」を参照してください。

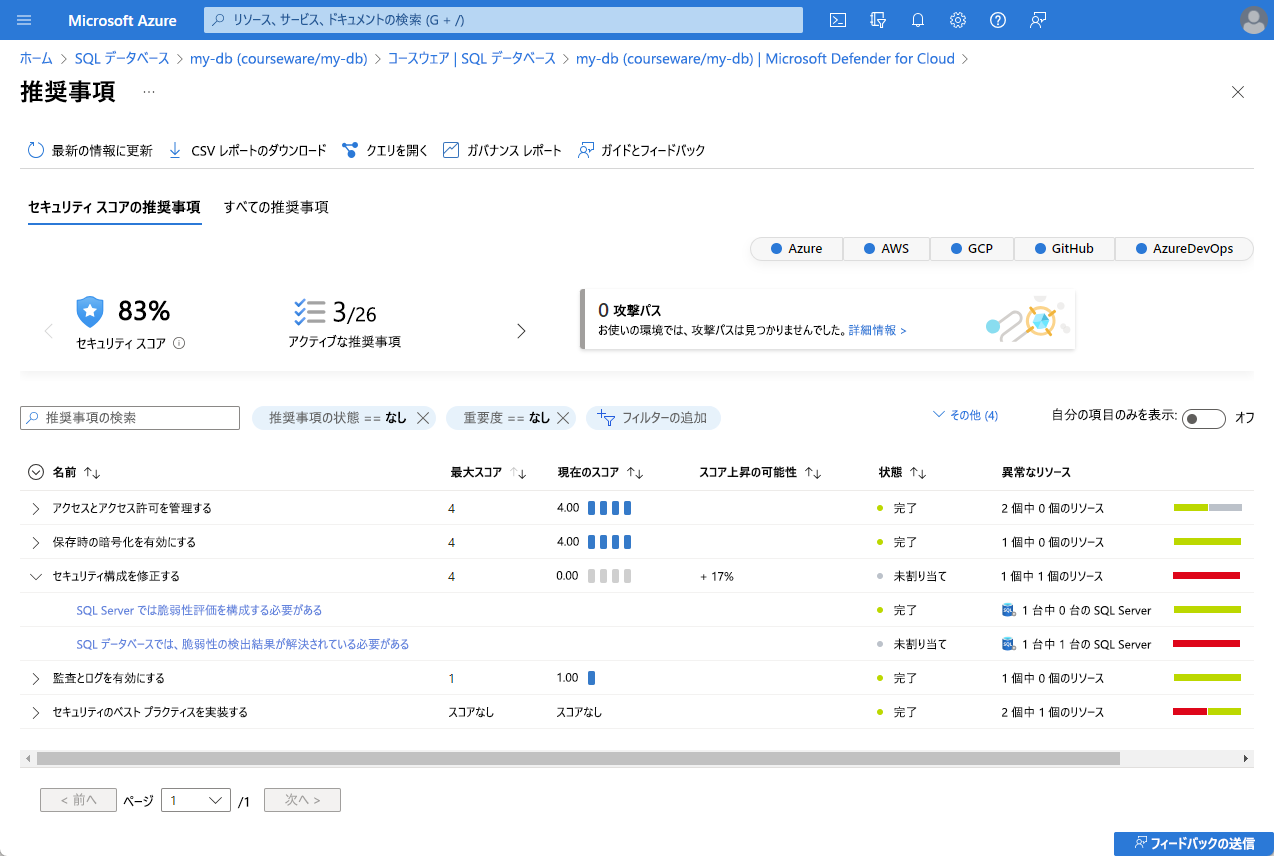

Microsoft Defender for SQL

Microsoft Defender for SQL は、Azure VM 上の Azure SQL Database、Azure SQL Managed Instance、SQL Server の包括的なセキュリティ ソリューションです。 データベースのセキュリティを継続的に監視および評価し、これを強化するためのカスタマイズされた推奨事項を提供します。

また、SQL 脆弱性評価 や Advanced Threat Protection などの高度なセキュリティ機能を提供して、データの状態を事前に保護します。 このオールインワン ソリューションは、SQL 環境で高レベルのセキュリティを維持するのに役立ちます。

Microsoft Defender for SQL を有効にするには、2 つの異なる方法があります。

| メソッド | 説明 |

|---|---|

| サブスクリプション レベル (推奨) | Azure SQL Database と Azure SQL Managed Instance 内のすべてのデータベースを包括的に保護するには、サブスクリプション レベルで有効にします。 必要に応じて、これらを個別に無効にすることができます。 |

| リソース レベル | 別の方法として、特定のデータベースの保護を手動で管理する場合は、リソース レベルで有効にすることもできます。 |

SQL 脆弱性評価

SQL 脆弱性評価では、Microsoft のベスト プラクティスに基づくルールのナレッジ ベースが使用されます。 セキュリティの脆弱性、構成の誤り、過剰なアクセス許可、保護されていない機密データにフラグを設定します。

SQL 脆弱性評価には、次の 2 つの構成オプションがあります。

高速構成: これは既定のオプションであり、ベースラインとスキャンの結果に外部ストレージを必要としません。

クラシック構成: ベースラインとスキャンの結果のデータ用に、Azure ストレージ アカウントを管理する必要があります。

Advanced Threat Protection

Advanced Threat Protection は、通常とは異なる、または有害なおそれがあるデータベース アクセス試行を検出して対応し、Azure SQL のセキュリティを強化します。

これは、Microsoft Defender for Cloud と統合され、疑わしいデータベース アクティビティ、潜在的な脆弱性、SQL インジェクション攻撃、異常なアクセス パターンに対するセキュリティ アラートを提供します。 この統合により、脅威の調査と軽減に関する分析情報と推奨されるアクションが提供され、セキュリティ専門家以外がアクセスすることができます。

アラートの一覧については、Microsoft Defender for Cloud の SQL Database および Azure Synapse Analytics のアラートに関するセクションを参照してください。