Azure SQL データベースの簡易構成で脆弱性評価を有効にする

この記事では、データベースの脆弱性を見つけて修復できるように、脆弱性評価を有効にする方法について説明します。 ストレージ アカウントに依存しないように、高速構成を使用して脆弱性評価を有効にすることをお勧めします。 脆弱性評価は、クラシック構成を使用して有効にすることもできます。

前提条件

- Azure SQL データベースでスキャンを実行できるように、Microsoft Defender for Azure SQL が有効になっていることを確認します。

- 必ず高速構成とクラシック構成の違いを読んで理解するようにしてください。

脆弱性評価のクラシック構成を有効にする

Defender for Cloud で Defender for Azure SQL プランを有効にすると、Defender for Cloud では、選択したサブスクリプション内のすべての Azure SQL データベースに対して高速構成で Advanced Threat Protection と脆弱性評価が自動的に有効にされます。

クラシック構成で脆弱性評価が有効になっている Azure SQL データベースがある場合は、高速構成を有効にして、評価にストレージ アカウントを必要としないようにすることができます。

脆弱性評価が無効になっている Azure SQL データベースを使用しているのであれば、簡易構成により脆弱性評価を有効にすることができます。

高速構成を使用して、ストレージ アカウントなしで脆弱性評価を有効にするには:

Azure portal にサインインします。

特定の Azure SQL Database リソースを開きます。

[セキュリティ] という見出しの下で [Defender for Cloud] を選択します。

脆弱性評価の高速構成を有効にします。

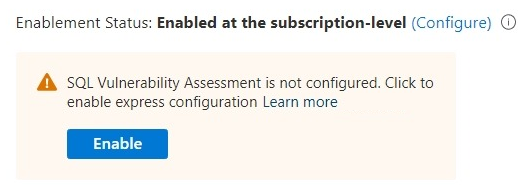

脆弱性評価が構成されていない場合は、脆弱性評価の高速構成を有効にするように求める通知で [有効にする] を選択し、変更を確認します。

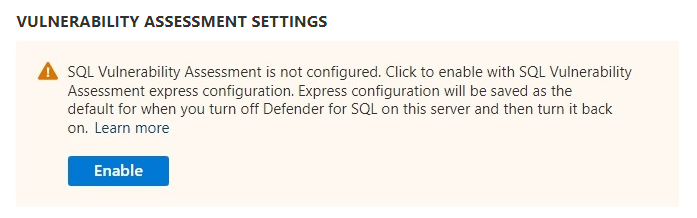

[構成] を選択し、Microsoft Defender for SQL の設定で [有効にする] を選択することもできます。

[有効にする] を選択して、脆弱性評価の高速構成を使用します。

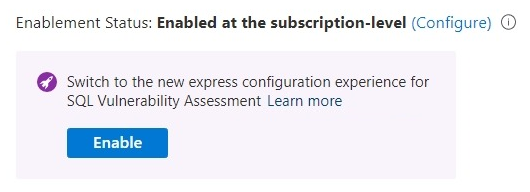

脆弱性評価が既に構成されている場合は、高速構成への切り替えを求める通知で [有効にする] を選択し、変更を確認します。

重要

ベースラインとスキャン履歴は移行されません。

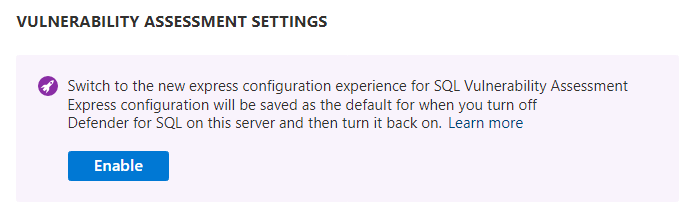

[構成] を選択し、Microsoft Defender for SQL の設定で [有効にする] を選択することもできます。

これで、SQL データベースでは、脆弱性の結果が解決されている必要がある の推奨事項に移動して、データベースで見つかった脆弱性を確認できます。 また、オンデマンドの脆弱性評価スキャンを実行して、現在の結果を確認することもできます。

Note

各データベースには、設定した曜日のスキャン時間がランダムに割り当てられます。

大規模な高速脆弱性評価を有効にする

Advanced Threat Protection と脆弱性評価が有効になっていない SQL リソースがある場合は、SQL 脆弱性評価 API を使用して、大規模な高速構成で SQL 脆弱性評価を有効にすることができます。

関連するコンテンツ

各項目の詳細情報