Microsoft 365 から SharePoint Server への接続を構成する

適用対象:

2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

**This article is part of a roadmap of procedures for configuring SharePoint hybrid solutions. Be sure you're following a roadmap when you do the procedures in this article. **

この記事では、Microsoft 365 で SharePoint Server と SharePoint を統合する SharePoint ハイブリッド環境の展開プロセスに関するガイダンスについて説明します。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 アクセス許可の低いアカウントを使用すると、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

開始する前に

アクセシビリティ機能の注意: SharePoint Server は、展開を管理し、サイトにアクセスするための一般的なブラウザーのアクセシビリティ機能をサポートしています。 詳細については、「Accessibility for SharePoint 2013」を参照してください。

まだこれを行っていない場合は、何かを構成する前 に、「Microsoft 365 から SharePoint Server への接続を計画 する」を参照してください。計画に関する記事は、重要な意思決定を行い、 SharePoint ハイブリッド展開ワークシート (この記事の残りの部分でワークシートと呼ばれる) に記録するのに役立ちます。 これにより、この記事のどの手順を使用し、どの手順をスキップできるかが通知されます。

計画に関する記事を読んだ場合は、既に次の作業を行っているはずです。

ハイブリッド用に構成するサイト コレクション戦略を決定しました。

既存の Web アプリケーションを使用するか、ハイブリッド用に新規に作成するかを決定する。

| アイコン | 説明 |

|---|---|

|

|

これらの決定は、ワークシートの表 2 に記録されます。 そうでない場合は、 戻って「Microsoft 365 から SharePoint Server への接続を計画する 」を読み、先に進む前にこれらの決定を行います。 |

ワークシートのヒント

SharePoint ハイブリッド ワークシートに該当するすべての情報を入力してから構成を開始すると、作業が大幅に容易になります。 少なくとも、この記事を使用するには次のことを理解している必要があります。

表: SharePoint ハイブリッド ワークシートに記録済みの決定

| 決定事項 | ワークシート上の場所 |

|---|---|

| ハイブリッドの既存の Web アプリケーションを使用するか、アプリケーションを新規に作成しますか? |

表 2 の「新規または既存の Web アプリケーション」行 |

| どのサイト コレクション戦略を使用しますか? |

表 2 の「サイト コレクション戦略」行 |

| 外部 URL とは |

表 3 の「外部 URL」行 |

| 外部 URL が関連付けられているリバース プロキシ デバイス上のインターネットに接続するエンドポイントの IP アドレスは何ですか? |

表 3 の「外部エンドポイントの IP アドレス」行 |

続行する前に、これらの決定がワークシートに入力されていることを確認してください。

構成フェーズ

環境インフラストラクチャを構成するには、SharePoint サーバーの全体管理 Web サイトなどの SharePoint Server インターフェイスと、Microsoft 365 の SharePoint の [管理] ページの両方が必要です。 必要以上にこれらのインターフェイス間を切り替えずに済むようにするため、構成手順を次のフェーズに分けています。

この記事に示す順序での各構成手順を完了してください。

重要

ハイブリッド環境の構成プロセス中は、展開戦略を完全に文書化し、詳細な作業ログを管理することをお勧めします。 どのような複雑な実装プロジェクトにおいても、すべての設計上の意思決定、サーバー構成、手順、出力に関する詳細な記録は、トラブルシューティング、サポート、認識の面で重要なリファレンスとなります。

パブリック ドメインを準備する

Microsoft 365 がリバース プロキシ デバイスの外部エンドポイントに要求を送信するには、次のものが必要です。

リバース プロキシ デバイスの外部エンドポイントの URL が関連付けられた GoDaddy.com などのドメイン レジスタで登録されたパブリック ドメイン。

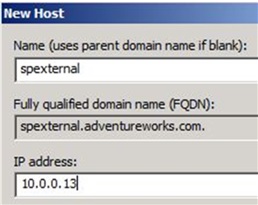

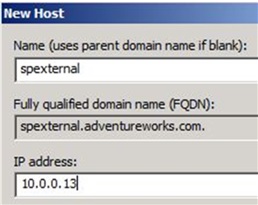

Microsoft 365 サイトの発行済み SharePoint に関連付けられているパブリック ドメインの DNS ゾーン内の A レコード (spexternal.adventureworks.com など、外部 URL)。 これにより、Microsoft 365 は、ハイブリッド用に構成されたリバース プロキシ デバイス上の外部エンドポイントに要求を送信できます。 この A レコードは、リバース プロキシ デバイスのインターネット接続エンドポイントの IP アドレスに外部 URL をマッピングします。 詳細については、「 Microsoft 365 から SharePoint Server への接続を計画する」を参照してください。

この目的で使用するパブリック ドメインがまだない場合 (adventureworks.com など)、今すぐ取得し、この A レコードを作成します。 計画フェーズで既に取得済みの場合、A レコードの作成に必要なパブリック ドメイン名と IP アドレスは、ワークシートの表 3 に記録されています。

パブリック ドメインのホスト名 を Microsoft 365 に追加するには、「ドメインを Microsoft 365 に接続 する」の手順を完了する必要があります。

SharePoint Server を構成する

このセクションでは、受信ハイブリッド ソリューションで使用するように SharePoint Server ファームを構成する方法について説明します。 このセクションの手順を次のフェーズにまとめました。 最も信頼性が高い結果を得るためには、次に示す順序で手順を完了してください。

サイト コレクション戦略を構成する

UPN ドメイン サフィックスを割り当てる

ユーザー プロファイルを同期する

HTTP での OAuth を構成する (必要な場合)

注:

このセクションの手順では、ハイブリッド機能に使用する既存の SharePoint Server ファームがあることを前提としています。

サイト コレクションの戦略を構成する

ハイブリッド環境では、Microsoft 365 の SharePoint のルート サイト コレクションと、ハイブリッド用に構成されたオンプレミスの SharePoint ファーム内の特定の Web アプリケーションの間でデータが交換されます。 これを プライマリ Web アプリケーション といいます。 この Web アプリケーションが、サイト コレクション戦略を構成する際の中心になります。

計画フェーズ中に、既存の Web アプリケーションを使用するか、新規に作成するか、およびどのサイト コレクション戦略を構成するかを決定しているはずです。 決定していれば、それがワークシートの表 2 の「サイト コレクション戦略」行に表示されます。 まだ決定していない場合は、「 Microsoft 365 から SharePoint Server への接続を計画する 」の記事を確認し、さらに進む前にこれらの決定を行ってください。

構成するには、次のサイト コレクション戦略から選択します。

ホスト名が付いたサイト コレクションを使用してサイト コレクションの戦略を構成する

SharePoint のハイブリッド環境でホスト名が付いたサイト コレクションを使用してサイト コレクションの戦略を構成する場合は、次の順序で手順を完了してください。

アプリケーションおよびルート サイト コレクションが存在することを確認します。

プライマリ Web アプリケーションに SSL バインドが存在することを確認します。

ホスト名が付いたサイト コレクションを作成します。

分割 DNS を構成します。

社内 DNS に A レコードを作成します。

サイト コレクション戦略の決定の詳細については、「Microsoft 365 から SharePoint Server への接続を計画する」の「サイト コレクション戦略の選択」セクションを参照してください。

プライマリ Web アプリケーションおよびルート サイト コレクションが存在することを確認します。

少し後で作成するホスト名付きサイト コレクションは、次を使用するように構成された Web アプリケーションで作成する必要があります。

NTLM と統合された Windows 認証

https プロトコル (Secure Sockets Layer)

この Web アプリケーションのルート サイト コレクションとして使用するパス ベースのサイト コレクションも必要です。

| アイコン | 説明 |

|---|---|

|

|

計画時に使用する Web アプリケーションを指定した場合は、ワークシートの表 5a の「プライマリ Web アプリケーションの URL」行に一覧表示されているはずです。 |

Web アプリケーションとルート サイト コレクションが存在しない場合は、作成する必要があります。 これを行うには、サーバーの全体管理または SharePoint 2016 管理シェルを使用します。 既に存在する場合は、「プライマリ Web アプリケーションに SSL バインドが存在することを確認する」に進みます。

SharePoint 2016 管理シェルを使用して Web アプリケーションを作成する方法の例を次に示します。

New-SPWebApplication -Name 'Adventureworks Web app' -SecureSocketsLayer -port 443 -ApplicationPool AdventureworksAppPool -ApplicationPoolAccount (Get-SPManagedAccount 'adventureworks\abarr') -AuthenticationProvider (New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication)

ここで、

Web アプリケーションの名前は Adventureworks の Web アプリです。

Web アプリケーションのポート番号は 443 です。

| アイコン | 説明 |

|---|---|

|

|

ワークシートの表 5a の「Web アプリケーションのポート番号」行に選択したポート番号を記録します。 |

新しい Web アプリケーションでは、AdventureworksAppPool という名前の Web アプリケーション プールを使用します。

Web アプリケーションは、管理アカウント adventureworks\abarr として実行します。

NTLM との Windows 統合認証を使用して、Web アプリケーションが作成されます。

SharePoint 2016 管理シェルを使用してルート サイト コレクションを作成する方法の例を次に示します。

New-SPSite 'https://sharepoint' -Name 'Portal' -Description 'Adventureworks Root site collection' -OwnerAlias 'adventureworks\abarr' -language 1033 -Template 'STS#0'

ここで、

SharePoint ファームのホスト名は「sharepoint」です。

主な管理者は adventureworks\abarr です。

サイトのテンプレートは英語 (1033) を使用しています。

テンプレート (STS#0) はチーム サイト テンプレートです。

ホスト名付きサイト コレクションの Web アプリケーションとルート サイト コレクションを作成する方法の詳細については、「SharePoint Server での要求ベースの Web アプリケーションの作成」および「SharePoint Server でのホスト名付きサイト コレクションのアーキテクチャと展開」を参照してください。

プライマリ Web アプリケーションに SSL バインドが存在することを確認する

この Web アプリケーションは SSL を使用するよう構成されているため、プライマリ Web アプリケーションに SSL 証明書がバインドされていることを確認する必要があります。 運用環境では、パブリック証明機関 (CA) がこの証明書を発行する必要があります。 試験環境および開発環境では、これは自己署名証明書になります。 これを社内 SharePoint SSL 証明書といいます。

ヒント

通常、この証明書は、後でリバース プロキシ デバイスにインストールする証明書とは別のものです。 これらの証明書の詳細については、「Microsoft 365 から SharePoint Server への接続を計画する」の「SSL 証明書の計画」セクションを参照してください。

証明書が Web アプリケーションにバインドされると、インターネット インフォメーション サービス (IIS) の [サーバー証明書] ダイアログの [発行先] フィールドにこのホスト名が表示されます。 詳細については、「 IIS 7.0 で SSL を設定する方法」を参照してください。

ホスト名が付いたサイト コレクションを作成する

Web アプリケーションとルート サイト コレクションが用意できたら、次の手順としてプライマリ Web アプリケーション内にホスト名が付いたサイト コレクションを作成します。 このサイト コレクションのパブリック URL は、外部のエンドポイントの URL と同一である必要があります。

注:

ホスト名付きサイト コレクションは、SharePoint 2016 管理シェルを使用して作成する必要があります。 この種類のサイト コレクションを作成するためにサーバーの全体管理を使用することはできません。

SharePoint 2016 管理シェルを使用してホスト名付きサイト コレクションを作成する方法の例を次に示します。

New-SPSite 'https://spexternal.adventureworks.com' -HostHeaderWebApplication 'https://sharepoint' -Name 'https://spexternal.adventureworks.com' -Description 'Site collection for hybrid' -OwnerAlias 'adventureworks\abarr' -language 1033 -Template 'STS#0'

ここで、

https://spexternal.adventureworks.comは、ホスト名付きサイト コレクションの URL です。 この URL は外部の URL と同一である必要があります。https://sharepoint は、サイト コレクションが作成される Web アプリケーションです。

詳細については、「 SharePoint Server でのホスト名付きサイト コレクションのアーキテクチャと展開」を参照してください。

分割 DNS を構成する

分割 DNS を構成する必要があります。 分割 DNS は、パブリック DNS 解決が同じサービス名を全く異なるパブリック IP アドレスに解決しているとしても、社内クライアント コンピューターがサーバー名を内部の IP アドレスに解決できるようにするための一般的な構成です。 これにより、認証に Microsoft 365 セキュリティ強化メカニズムで標準の SharePoint を使用するエンドポイントにユーザーをリダイレクトできますが、Microsoft 365 からのクエリは、証明書認証を使用するように構成されたリバース プロキシを介して送信できます。

ハイブリッド トポロジで分割 DNS を使用する方法の詳細については、「 SharePoint 2013 ハイブリッド検索機能のアーキテクチャ設計に関する推奨事項」を参照してください。 分割 DNS を構成する方法の詳細については、「 障害のあるスプリットブレイン DNS 構成によってシームレスな SSO サインイン エクスペリエンスが妨げる可能性がある」を参照してください。

社内 DNS に A レコードを作成する

リバース プロキシ デバイスは、ホスト名が付いたサイト コレクションの URL を解決できる必要があります。 目的の社内 DNS 名前空間に A レコードを作成することによってこれを実行できます。 これは、リバース プロキシ デバイスと同じ名前空間に存在する必要はありません。 ただし、リバース プロキシ デバイスがこの名前空間を解決できる必要があります。 この A レコードでは、外部の URL のホスト名が社内の SharePoint ファームの IP アドレスにマッピングされています。 外部 URL が https://spexternal.adventureworks.comされ、SharePoint ファームのネットワーク ロード バランサーの IP アドレスが 10.0.0.13 である A レコードの例を次に示します。

| アイコン | 説明 |

|---|---|

|

|

外部の URL は、ワークシートの表 3 の「外部 URL」行に記録されます。 |

ハイブリッド用のホスト名が付いたサイト コレクションを使用したサイト コレクション戦略の構成が終了しました。 では、「UPN ドメイン サフィックスを割り当てる」に進みましょう。

パス ベースの Web アプリケーションを使用してサイト コレクションの戦略を構成する (AAM なし)

SharePoint のハイブリッド環境で、代替アクセスマッピング (AAM) を作成する必要がなく、パス ベースの Web アプリケーションを使用してサイト コレクションの戦略を構成する場合は、次の順序で手順を完了してください。

Web アプリケーションが存在することを確認します。

プライマリ Web アプリケーションに SSL バインドが存在することを確認します。

分割 DNS を構成します。

社内 DNS に A レコードを作成します。

注:

AAM を使用せずにサイト コレクション戦略を構成する場合、プライマリ Web アプリケーションのパブリック URL は外部 URL と同一である必要があります。

詳細については、「Microsoft 365 から SharePoint Server への接続を計画する」の「サイト コレクション戦略の選択」セクションを参照してください。

プライマリ Web アプリケーションが存在することを確認する

既存の Web アプリケーションをプライマリ Web アプリケーションとして使用する、または新規に作成することができます。 この決定は計画中に行われ、ワークシートの表 2 の「新規または既存の Web アプリケーション」行に記録されているはずです。 この決定をまだ行っていない場合は、「 Microsoft 365 から SharePoint Server への接続を計画する 」を参照し、さらに進む前に決定してください。 AAM なしでサイト コレクション戦略を構成する場合、プライマリ Web アプリケーションのパブリック URL は外部 URL と同一である必要があることに注意してください。

計画中にどの既存の Web アプリケーションをプライマリ Web アプリケーションとして使用するかを決定した場合、その URL がワークシートの表 5b の「プライマリ Web アプリケーション URL」行に記録されているはずです。 記録されている場合は、「プライマリ Web アプリケーションに SSL バインドが存在することを確認する」に進みます。 それ以外の場合は、プライマリ Web アプリケーションとして使用する Web アプリケーションを作成するには、「 SharePoint Server で要求ベースの Web アプリケーションを作成する」の手順を使用します。

通常、既定の設定を使用する必要があります。 ただし、次の構成設定が必要です。

必要な構成設定

| Location | 説明 |

|---|---|

| [IIS Web サイト] セクションの [ポート] ボックス |

この Web アプリケーションが使用するポート番号を入力します (例: 443) |

| [セキュリティ構成] セクション |

[匿名を許可する] が [いいえ] に設定されていることを確認します。 |

| [セキュリティ構成] セクション |

[ Secure Sockets Layer (SSL) を使用する] が [はい] に設定されていることを確認します。 SSL 証明書を Web アプリケーションにバインドする必要があります。これについては、次のセクションで詳しく説明します。 |

| [クレーム認証の種類 ] セクション |

[Windows 認証を有効にする] チェック ボックス、[統合された Windows 認証] チェック ボックスをそれぞれ選択してから、ドロップダウン メニューで、[NTLM] を選択します。 |

| [パブリック URL] セクションの [URL] ボックス。 |

外部 URL ( https://spexternal.adventureworks.comなど) を入力します。 既定では、Microsoft 365 の SharePoint では、このフィールドに推奨される既定の URL にポート番号が追加されます。 その URL を外部 URL に置き換える場合は、ポート番号を追加しないでください。 |

今後の手順を円滑に実行できるように、次の作業を行うことをお勧めします。

| アイコン | 説明 |

|---|---|

|

|

サーバーの全体管理の [新しい Web アプリケーションの作成] ページの [パブリック URL] セクションから URL を取得し、ワークシートの表 5b の [プライマリ Web アプリケーション URL] 行に記録します。 |

プライマリ Web アプリケーションに SSL バインドが存在することを確認する

SSL 証明書がプライマリ Web アプリケーションにバインドされていることを確認する必要があります。 運用環境では、パブリック証明機関 (CA) がこの証明書を発行する必要があります。 試験環境および開発環境では、これは自己署名証明書になります。 Microsoft 365 SSL 証明書では、これをオンプレミスの SharePoint と呼びます。

ヒント

通常、この証明書は、後でリバース プロキシ デバイスにインストールする証明書とは別のものですが、必要に応じて、セキュア チャネル SSL 証明書を使用できます。 これらの証明書の詳細については、「Microsoft 365 から SharePoint Server への接続を計画する」の「SSL 証明書の計画」セクションを参照してください。

SSL 証明書の "Subject" フィールドに、Web アプリケーションのホスト名が必要です。 証明書が Web アプリケーションにバインドされると、インターネット インフォメーション サービス (IIS) の [サーバー証明書] ダイアログの [発行先] フィールドにこのホスト名が表示されます。 詳細については、「 IIS 7.0 で SSL を設定する方法」を参照してください。

分割 DNS を構成する

分割 DNS を構成する必要があります。 分割 DNS は、パブリック DNS 解決が同じサービス名を全く異なるパブリック IP アドレスに解決しているとしても、社内クライアント コンピューターがサーバー名を内部の IP アドレスに解決できるようにするための一般的な構成です。 これにより、認証に Microsoft 365 のセキュリティ強化メカニズムで標準の SharePoint を使用するエンドポイントにユーザーをリダイレクトできますが、Microsoft 365 からのクエリは、証明書認証を使用するように構成されたリバース プロキシを介して送信できます。

ハイブリッド トポロジで分割 DNS を使用する方法の詳細については、「 SharePoint 2013 ハイブリッド検索機能のアーキテクチャ設計に関する推奨事項」を参照してください。 分割 DNS を構成する方法の詳細については、「 障害のあるスプリットブレイン DNS 構成によってシームレスな SSO サインイン エクスペリエンスが妨げる可能性がある」を参照してください。

社内 DNS に A レコードを作成する

リバース プロキシ デバイスは、ホスト名が付いたサイト コレクションの URL を解決できる必要があります。 目的の社内 DNS 名前空間に A レコードを作成することによってこれを実行できます。 これは、リバース プロキシ デバイスと同じ名前空間に存在する必要はありません。 ただし、リバース プロキシ デバイスがこの名前空間を解決できる必要があります。 この A レコードでは、外部の URL のホスト名が社内の SharePoint ファームの IP アドレスにマッピングされています。 外部 URL が https://spexternal.adventureworks.com され、SharePoint ファームのネットワーク ロード バランサーの IP アドレスが 10.0.0.13 である A レコードの例を次に示します。

| アイコン | 説明 |

|---|---|

|

|

外部の URL は、ワークシートの表 3 の「外部 URL」に記録されます。 |

パス ベースのサイト コレクションを使用したサイト コレクション戦略の構成 (ハイブリッドの AAM なし) が終了しました。 次に、「UPN ドメイン サフィックスを割り当てる」に進みます。

パス ベースの Web アプリケーションを使用してサイト コレクションの戦略を構成する (AAM あり)

サイト コレクション戦略で、代替アクセス マッピング (AAM) を使用するパス ベースの Web アプリケーションを使用する場合は、次の順序で手順を完了してください。

プライマリ Web アプリケーションが存在することを確認します。

プライマリ Web アプリケーションを拡張し、AAM を構成します。

プライマリ Web アプリケーションに SSL バインドが存在することを確認します (必要な場合)。

AAM を構成します。

CNAME レコードを作成します。

別の名前マッピングの種類を既に構成している場合は、[ UPN ドメイン サフィックスの割り当て] に移動します。

次のビデオでは、AAM があるパス ベースの Web アプリケーションによってサイト コレクション戦略がどのように機能するかを実証しています。

ビデオ: URL とホスト名を理解する

プライマリ Web アプリケーションが存在することを確認する

既存の Web アプリケーションをプライマリ Web アプリケーションとして使用する、または新規に作成することができます。 この決定をまだ行っていない場合は、「 Microsoft 365 から SharePoint Server への接続を計画する 」を参照し、さらに進む前に決定してください。

計画中にどの既存の Web アプリケーションをプライマリ Web アプリケーションとして使用するかを決定した場合、その URL がワークシートの表 5c の「プライマリ Web アプリケーション URL」行に記録されているはずです。 記録されている場合は「プライマリ Web アプリケーションを拡張する」に進みます。 それ以外の場合は、プライマリ Web アプリケーションとして使用する Web アプリケーションを作成するには、「 SharePoint Server で要求ベースの Web アプリケーションを作成する」の手順を使用します。 このサイト コレクション戦略を構成する際、SharePoint のハイブリッド構成がこの Web アプリケーションの最初の設定の影響を受けることはありません。 これは、少し後で Web アプリケーションを拡張するときにハイブリッドに必要な設定を適用するためです。 したがって、Web アプリケーションの作成時は、任意の設定を使用できます。

| アイコン | 説明 |

|---|---|

|

|

今後の手順を円滑に実行できるように、Web アプリケーションの作成時にこの情報を記録しておくことをお勧めします。 サーバーの全体管理の [新しい Web アプリケーションの作成] ページの [パブリック URL] セクションから URL を取得し、ワークシートの表 5c の [プライマリ Web アプリケーション URL] 行に記録します。 |

プライマリ Web アプリケーションを拡張する

このセクションでは、Web アプリケーションの拡張方法について説明します。 Web アプリケーションを拡張すると、外部 URL をパブリック URL として割り当てる新しい IIS Web サイトが作成されます。

このセクションの手順を完了すると、2 つの IIS Web サイトがあります。 これらは同じコンテンツ データベースに接続されます。 元の IIS Web サイトは変更されず、内部ユーザーが引き続きアクセスできます。 拡張 Web アプリケーションは、インターネット ゾーンなどの異なるゾーンを使用し、外部 URL をパブリック URL として使用するように構成されます。 この拡張 Web アプリケーションは、SharePoint のハイブリッド要求への対応のみに使用されます。

重要

この手順は、必ず SharePoint のハイブリッド ソリューションにおけるプライマリ Web アプリケーションの使用を目的とした特定の Web アプリケーションで行ってください。 拡張する必要がある Web アプリケーションの URL は、ワークシートの表 5c の「プライマリ Web アプリケーションの URL」行に記録されます。

Web アプリケーションを拡張するには、「 Microsoft 365 の SharePoint で要求ベースの Web アプリケーションを拡張する」の手順を使用します。 通常では、既定の設定を使用することをお勧めします。 ただし、次の構成設定が必要です。

必要な構成設定

| Location | 説明 |

|---|---|

| [IIS Web サイト] セクションの [ポート] ボックス |

値が次のうちいずれかの適切なポート番号に設定されていることを確認します。 非暗号化 HTTP 接続用のプライマリ Web アプリケーションを拡張する場合は、ポート 80 またはリバース プロキシ デバイスを構成するネットワーク管理者が指定した HTTP ポートを使用します。 リバース プロキシ デバイスから Web アプリケーションのサイト コレクションへのすべての受信サービス接続で HTTP を使用する必要があります。 プライマリ Web アプリケーションを暗号化された HTTPS 接続用に構成する場合は、ポート 443 またはリバース プロキシ デバイスを構成するネットワーク管理者が指定した SSL ポートを使用します。 リバース プロキシ デバイスから Web アプリケーションのサイト コレクションへのすべての受信サービス接続で HTTPS を使用する必要があります。 |

| [セキュリティ構成] セクション |

[匿名を許可する] が [いいえ] に設定されていることを確認します。 |

| [セキュリティ構成] セクション |

[SSL (Secure Sockets Layer) を使用する] で、適切な値を選択します。 [いいえ] を選択すると、Web アプリケーションで非暗号化 HTTP が使用されます。 [はい] を選択すると、Web アプリケーションで暗号化された HTTPS が使用され、SSL 証明書を拡張された Web アプリケーションにバインドする必要があります。 この証明書については次のセクションで詳しく説明します。 |

| [クレーム認証の種類 ] セクション |

[Windows 認証を有効にする] チェック ボックス、[統合された Windows 認証] チェック ボックスをそれぞれ選択してから、ドロップダウン メニューで、[NTLM] を選択します。 |

| [パブリック URL] セクションの [URL] ボックス。 |

外部 URL ( https://spexternal.adventureworks.comなど) を入力します。 既定では、SharePoint はこのフィールドに推奨される既定の URL にポート番号を追加します。 その URL を外部 URL に置き換える場合は、ポート番号を追加しないでください。 |

| [パブリック URL] セクションの [ ゾーン] リスト |

この拡張アプリケーションに割り当てるゾーンを選択します。 使用可能な場合は、[ ゾーン ] の値を [インターネット ] に設定することをお勧めします。 |

プライマリ Web アプリケーションに SSL バインドが存在することを確認する (必要な場合)。

SSL を使用するように拡張 Web アプリケーションを構成した場合は、前のセクションで拡張した Web アプリケーションに SSL 証明書がバインドされていることを確認する必要があります。 それ以外の場合、(暗号化されていない) HTTP 用の拡張 Web アプリケーションを構成する場合は「AAM を構成する」に進みます。

運用環境では、この証明書はパブリック証明機関 (CA) またはエンタープライズ証明機関のいずれかによって発行される必要があります。 試験環境および開発環境では、これは自己署名証明書になります。 Microsoft 365 SSL 証明書では、これをオンプレミスの SharePoint と呼びます。

重要

この証明書の "件名" フィールドに、ブリッジ URL のホスト名が必要です。 たとえば、ブリッジ URL が https://bridgeされている場合、証明書の [サブジェクト ] フィールドに bridge が含まれている必要があります。 そのため、IIS を使用してこの証明書を作成することはできません。 ただし、これを作成するために MakeCert.exe などの証明書作成ツールを使用できます。 証明書が Web アプリケーションにバインドされると、インターネット インフォメーション サービス (IIS) の [サーバー証明書] ダイアログの [発行先] フィールドにこのホスト名が表示されます。

ヒント

通常、この証明書は、後でリバース プロキシ デバイスにインストールする証明書とは別のものです。 これらの証明書の詳細については、「Microsoft 365 から SharePoint Server への接続を計画する」の「SSL 証明書の計画」セクションを参照してください。

SSL を設定する方法の詳細については、「 SharePoint 2013 の https と Secure Sockets Layer のガイド」を参照してください。

AAM を構成する

SharePoint Server が外部 URL を使用して要求内のリンクを動的に変換できるようにするには、次の手順に従います。

AAM を構成するには

サーバーの全体管理で、サイド リンク バーで [ アプリケーション管理] を選択します。

[ Web アプリケーション] セクションで 、[ 代替アクセス マッピングの構成] を選択します。

[ 代替アクセス マッピング ] ページで、[ 内部 URL の追加] を選択します。

[ 代替アクセス マッピング コレクション ] セクションで、下矢印を選択し、[ 代替アクセス マッピング コレクションの変更] を選択します。 表示されるダイアログ ボックスで、ハイブリッド用に構成するプライマリ Web アプリケーションを選択します。

| アイコン | 説明 |

|---|---|

|

|

この Web アプリケーションの URL は、ワークシートの表 5c の「プライマリ Web アプリケーション URL」行に記録されます。 |

- [ 内部 URL の追加 ] セクションの [ URL プロトコル、ホスト、ポート ] ボックスに、ブリッジング URL として使用する URL を入力します。 この URL は、拡張 Web アプリケーションと同じプロトコル (http または https) である必要があります。 たとえば、 https を使用して拡張 Web アプリケーションを構成した場合、URL は https://bridgeのようになります。

| アイコン | 説明 |

|---|---|

|

|

|

| 使用するプロトコルは、ワークシートの表 5c の「拡張 Web アプリケーションのプロトコル」行に記録されます。 この URL をワークシートの表 5c にある「ブリッジの URL」行に記録します。 |

- [ ゾーン ] ドロップダウンで、Web アプリケーションを拡張したときに使用したのと同じゾーンを選択します。

| アイコン | 説明 |

|---|---|

|

|

このゾーンは、ワークシートの表 5c の「拡張 Web アプリケーションのゾーン」行に記録されます。 |

[保存] を選択します。

手順 5 で指定した URL は、[代替アクセス マッピング] ページの [内部 URL] 列に表示されます。

CNAME レコードを作成する

社内 DNS で CNAME レコードを作成する必要があります。 このレコードでは、ブリッジの URL のホスト名が、社内の SharePoint ファームの完全修飾ドメイン名にマッピングされます。 ブリッジの URL は、前のセクションで AAM に割り当てたものです。 社内の SharePoint ファームの IP アドレスへのエイリアスを解決するため、リバース プロキシ デバイスは DNS をクエリできる必要があります。

ブリッジ URL に基づいてホスト名が Bridge である CNAME レコードの例を次に https://bridgeします。

CNAME レコードに対して選択したエイリアス名が SharePoint Server ファームに解決されていることを確認するには、次の検証手順を実行します。

検証手順

リバース プロキシ デバイスに管理者としてログオンし、Windows コマンド プロンプトを開きます。

CNAME レコードのエイリアス名を ping します。 たとえば、エイリアス名が Bridge の場合は、次のように入力し、 <Enter> キーを押します。

ping bridge

コマンド プロンプトは、CNAME レコードで指定されている SharePoint ファームの IP アドレスを返す必要があります。 そうでない場合は、SharePoint ファームの完全修飾ドメイン名が CNAME レコードに正しく指定されていることを確認してから、この検証手順を繰り返してください。

注:

ping コマンドがネットワーク上でブロックされている場合は、代わりに tracert -4 または pathping -4 コマンドを使用してみてください。

Microsoft 365 の SharePoint で SSL 証明書のターゲット アプリケーションを作成して構成する

このセクションでは、Microsoft 365 の SharePoint で Secure Store ターゲット アプリケーションを作成して構成します。 このターゲット アプリケーションは、セキュリティで保護されたチャネル SSL 証明書を格納し、ユーザーがオンプレミスの SharePoint ファームからデータを要求するときに Microsoft 365 サービスで SharePoint で使用できるように有効にするために使用されます。 このターゲット アプリケーションは、セキュア チャネル ターゲット アプリケーションのことを指します。

| アイコン | 説明 |

|---|---|

|

|

これらの手順を実行するには、ワークシートの表 4b に記録された情報が必要です。 |

注:

Private Information Exchange (.pfx) ファイルなどの秘密キーを含む証明書、またはインターネット セキュリティ証明書ファイル (.cer) のいずれかを使用できます。 .pfx ファイルを使用する場合は、この後の手順で秘密キーのパスワードを指定する必要があります。

フェーズ 4: ハイブリッド ソリューションの構成で SharePoint ハイブリッド ソリューションを構成する場合は、Microsoft 365 Search および Business Connectivity Services の SharePoint がリバース プロキシ デバイスで認証するために必要な Secure Channel SSL 証明書を取得できるように、作成したターゲット アプリケーションの名前を指定します。

セキュリティで保護されたチャネルの SSL 証明書を保存する対象アプリケーションを作成するには

SharePoint 管理センターの [その他の機能] に移動し、Microsoft 365 の管理者権限を持つアカウントでサインインします。

[ セキュリティで保護されたストア] で、[ 開く] を選択します。

[ 編集 ] タブで、[ 新規] を選択します。

[対象アプリケーションの設定] セクションで、次の手順を実行します。

[ ターゲット アプリケーション ID ] ボックスに、ターゲット アプリケーションに使用する名前 (ID) を入力します。たとえば、 SecureChannelTargetApplication という名前を付けておくことをお勧めします。 この名前にはスペースを使用しないでください。

注:

この手順で ID を作成します。他の場所から ID を受け取りません。 この ID は、変更できない一意のターゲット アプリケーション名です。

| アイコン | 説明 |

|---|---|

|

|

この名前をワークシートの表 6 の「対象アプリケーション ID」行に記録します。 |

- [ 表示名 ] ボックスに、新しいターゲット アプリケーションの表示名として使用する名前を入力します。 たとえば、 Secure Channel Target App などです。

| アイコン | 説明 |

|---|---|

|

|

この名前を、ワークシートの表 6 にある「対象アプリケーションの表示名」行に記録します。 |

[ 連絡先の電子メール ] ボックスに、このターゲット アプリケーションのプライマリ連絡先の名前を入力します。

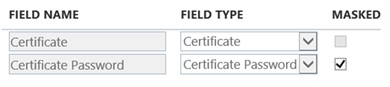

[証明書フィールド] セクションで、次の手順を実行します。

[ フィールド名 ] 列の最初の行で、ボックス内にある既存のテキストを削除し、「 証明書」と入力します。

[フィールドの種類] 列の 1 行目で、ドロップダウン リストから [Certificate] を選択します。

[ フィールド名 ] 列の 2 番目の行で、ボックス内にある既存のテキストを削除し、「 Certificate Password」と入力します。

注:

この手順は、 (.pfx) ファイルなどの秘密キーを含む証明書から証明書をインポートする場合にのみ実行する必要があります。

[ フィールドの種類 ] 列の 2 番目の行のドロップダウンで、[ 証明書パスワード] を選択します。

資格情報セクションは次の画像のようになります。

[ ターゲット アプリケーション管理者 ] セクションのボックスに、このターゲット アプリケーションの設定を管理するためのアクセス権を持つユーザーの名前を入力します。 必要な場合に変更ができるように、ハイブリッド構成をテストするすべてのユーザーも必ず追加してください。

[ メンバー ] セクションのボックスに、ハイブリッド ソリューションの使用を有効にする Microsoft Entra ユーザーとグループの名前を入力します。

Microsoft 365 グローバル管理者は、Microsoft Entra グループを作成できます。 これらはドメイン グループであり、Microsoft 365 グループの SharePoint ではありません。

| アイコン | 説明 |

|---|---|

|

|

これらのユーザーの一覧、または追加されたグループが、ワークシートの表 1 の「フェデレーション ユーザー」行に一覧表示されます。 |

[OK] を選択します。

作成したターゲット アプリケーションの ID ( SecureChannelTargetApp など) の横にあるチェック ボックスをオンにします。

| アイコン | 説明 |

|---|---|

|

|

この名前がワークシートの表 6 の「対象アプリケーションの表示名」行に一覧表示されます。 |

[ 編集 ] タブの [ 資格情報 ] グループで、[ 設定] を選択します。

[ セキュリティで保護されたストア ターゲット アプリケーションの資格情報の設定 ] ダイアログで、次の操作を行います。

[証明書] フィールドの横にある [参照] を選択します。

セキュリティで保護されたチャネル SSL 証明書の場所を参照し、証明書を選択し、[ 開く] を選択します。

| アイコン | 説明 |

|---|---|

|

|

この証明書の名前と場所が、ワークシートの表 4b の「セキュリティで保護されたチャネルの SSL 証明書の場所およびファイル名」行に記録されます。 |

- 使用している証明書に秘密キー (秘密情報 Exchange (.pfx) ファイルなど) が含まれている場合は、[ 証明書のパスワード ] フィールドに証明書のパスワードを入力します。 それ以外の場合は手順 12 に進みます。

| アイコン | 説明 |

|---|---|

|

|

パスワードが、ワークシートの表 4b の「セキュリティで保護されたチャネルの SSL 証明書のパスワード」行に記録されます。 |

[ 証明書のパスワードの確認 ] フィールドに、証明書のパスワードを再入力します。

[OK] を選択します。

詳細については、「 SharePoint Server でセキュリティで保護されたストア サービスを構成する」を参照してください。

検証と次の手順

このトピックの構成作業が完了したら、以下の項目をしてください。

パブリック インターネット ドメイン名を DNS で解決できることを確認します。

内部および外部 URL の両方を使用して、プライマリ Web アプリケーションに接続できることを確認します。

リバース プロキシ エンドポイントの外部 URL を使用して、インターネットからプライマリ Web アプリケーション内の社内サイト コレクションに正常にアクセスできることを確認します。 この検証手順に使用するコンピューターでは、コンピューター アカウントの個人証明書ストアにセキュリティで保護されたチャネル証明書がインストールされている必要があります。

このトピックの構成タスクを完了して検証を終えたら、構成ロードマップにお戻りください。