アプリケーション セキュリティ グループ

アプリケーション セキュリティ グループを使用すると、ネットワーク セキュリティをアプリケーションの構造の自然な拡張として構成でき、仮想マシンをグループ化して、それらのグループに基づくネットワーク セキュリティ ポリシーを定義できます。 明示的な IP アドレスを手動でメンテナンスせずに、大きなセキュリティ ポリシーを再利用することができます。 プラットフォームが明示的な IP アドレスと複数の規則セットの複雑さを処理するので、ユーザーはビジネス ロジックに専念することができます。 アプリケーション セキュリティ グループをよりよく理解するために、次の例について考えてください。

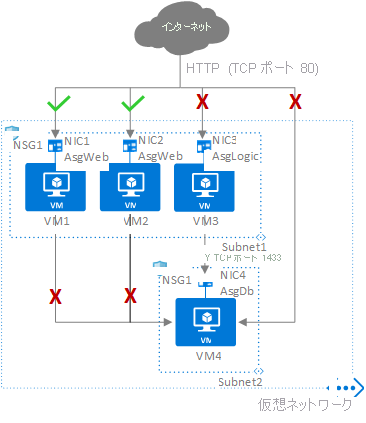

前の図では、NIC1 と NIC2 が AsgWeb アプリケーション セキュリティ グループのメンバーです。 NIC3 は、AsgLogic アプリケーション セキュリティ グループのメンバーです。 NIC4 は、AsgDb アプリケーション セキュリティ グループのメンバーです。 この例の各ネットワーク インターフェイス (NIC) は 1 つのアプリケーション セキュリティ グループだけのメンバーですが、ネットワーク インターフェイスは複数のアプリケーション セキュリティ グループのメンバーにすることができます (最大数については、Azure の制限を参照してください)。 ネットワーク セキュリティ グループが関連付けられているネットワーク インターフェイスはありません。 NSG1 は両方のサブネットに関連付けられており、次の規則を含んでいます。

Allow-HTTP-Inbound-Internet

この規則は、インターネットから Web サーバーへのトラフィックを許可するために必要です。 インターネットからの受信トラフィックは、既定のセキュリティ規則 DenyAllInbound によって拒否されるため、AsgLogic または AsgDb アプリケーション セキュリティ グループに対する追加の規則は必要ありません。

| Priority | source | 送信元ポート | 宛先 | 送信先ポート | Protocol | アクセス |

|---|---|---|---|---|---|---|

| 100 | インターネット | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

AllowVNetInBound 既定セキュリティ規則では、同じ仮想ネットワーク上にあるリソース間の通信がすべて許可されるため、この規則はすべてのリソースからのトラフィックを拒否するために必要です。

| Priority | source | 送信元ポート | 宛先 | 送信先ポート | Protocol | アクセス |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | 拒否 |

Allow-Database-BusinessLogic

この規則は、AsgLogic アプリケーション セキュリティ グループから AsgDb アプリケーション セキュリティ グループへのトラフィックを許可します。 この規則の優先度は、Deny-Database-All 規則の優先度よりも高くなっています。 その結果、この規則は Deny-Database-All 規則の前に処理されるため、AsgLogic アプリケーション セキュリティ グループからのトラフィックは許可されますが、他のすべてのトラフィックはブロックされます。

| Priority | source | 送信元ポート | 宛先 | 送信先ポート | Protocol | アクセス |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

アプリケーション セキュリティ グループのメンバーであるネットワーク インターフェイスには、そのグループを送信元または送信先として指定する規則が適用されます。 それらの規則は、他のネットワーク インターフェイスには影響しません。 ネットワーク インターフェイスがアプリケーション セキュリティ グループのメンバーでない場合、ネットワーク セキュリティ グループがサブネットに関連付けられていても、ネットワーク インターフェイスに規則は適用されません。

アプリケーション セキュリティ グループには、次の制約があります。

サブスクリプションに含めることができるアプリケーション セキュリティ グループの数には制限があり、その他にもアプリケーション セキュリティ グループに関連する制限があります。 詳細については、Azure の制限 に関する記事をご覧ください。

アプリケーション セキュリティ グループに最初に割り当てられたネットワーク インターフェイスが存在する仮想ネットワークに、そのアプリケーション セキュリティ グループに割り当てられたすべてのネットワーク インターフェイスが存在する必要があります。 たとえば、AsgWeb という名前のアプリケーション セキュリティ グループに最初に割り当てられたネットワーク インターフェイスが VNet1 という名前の仮想ネットワークにある場合、AsgWeb に以降に割り当てられるすべてのネットワーク インターフェイスが VNet1 に存在する必要があります。 異なる仮想ネットワークのネットワーク インターフェイスを同じアプリケーション セキュリティ グループに追加することはできません。

セキュリティ規則のソースおよび宛先としてアプリケーション セキュリティ グループを指定する場合、両方のアプリケーション セキュリティ グループのネットワーク インターフェイスが、同じ仮想ネットワークに存在している必要があります。

- たとえば、AsgLogic に VNet1 のネットワーク インターフェイスがあり、AsgDb に VNet2 のネットワーク インターフェイスがあるとします。 この場合、1 つの規則で AsgLogic を送信元として、AsgDb を送信先として割り当てることはできません。 送信元と送信先の両方のアプリケーション セキュリティ グループ内のすべてのネットワーク インターフェイスは、同じ仮想ネットワークに存在している必要があります。

ヒント

必要なセキュリティ規則の数と、規則を変更する必要性を最小限に抑えるには、必要なアプリケーション セキュリティ グループを綿密に計画し、できる限り個々の IP アドレスまたは IP アドレスの範囲ではなく、サービス タグまたはアプリケーション セキュリティ グループを使用して規則を作成します。

次のステップ

- ネットワーク セキュリティ グループの作成方法を学習します。