ステップ 4. Microsoft Sentinel と Microsoft Defender XDR を使用してインシデントに対応する

この記事では、トリアージ、調査、解決など、Microsoft Sentinel と Microsoft Defender XDR を使用してインシデントを解決するための一般的な一連の手順について説明します。 Microsoft Sentinel と Microsoft Defender XDR 共有:

- ライフサイクル上の更新 (状態、所有者、分類) は、製品間で共有されます。

- 調査中に収集された証拠は、Microsoft Sentinel インシデントに表示されます。

次の図は、Microsoft Sentinel ワークスペースを Microsoft Defender ポータルの統合セキュリティ オペレーション プラットフォームにオンボードしたかどうかに応じて、Microsoft の拡張検出対応 (XDR) ソリューションが Microsoft Sentinel とどのようにシームレスに統合されるかを示したものです。

次の図は、Microsoft の XDR ソリューションが、統合セキュリティ オペレーション プラットフォームを使用して、どのように Microsoft Sentinel とシームレスに統合されているかを示しています。

この図の内容は次のとおりです。

- 組織全体のシグナルからの分析情報は、Microsoft Defender XDR と Microsoft Defender for Cloud に送られます。

- Microsoft Sentinel はマルチクラウド環境のサポートを提供し、サードパーティのアプリやパートナーと統合されます。

- Microsoft Sentinel データは、組織のデータと共に Microsoft Defender ポータルに取り込まれます。

- その後、SecOps チームは、Microsoft Defender ポータルで Microsoft Sentinel と Microsoft Defender XDR によって特定された脅威を分析し、対応できます。

インシデント対応プロセス

Microsoft Sentinel と Microsoft Defender XDR を使ってインシデントを解決するためのインシデント対応プロセスは、ワークスペースを統合セキュリティ オペレーション プラットフォームにオンボードしたかどうか、および Defender ポータルで Microsoft Sentinel にアクセスできるかどうかによって異なります。

Defender ポータルを使ってインシデントの可能性をトリアージします。これには、インシデントの詳細の理解と、即時アクションの実行が含まれます。

Defender ポータルで調査を続けます。次のことが含まれます。

- インシデントとそのスコープを理解し、資産のタイムラインを確認します。

- 自己復旧の保留中のアクションの確認、エンティティの手動による修復、ライブ応答の実行。

- 防止対策の追加。

Defender ポータルの Microsoft Sentinel 部分を使ってさらに詳しく調べます。次のことが含まれます。

- インシデントをセキュリティ プロセス、ポリシー、手順 (3P) と関連付けることによる、そのスコープの理解。

- 3P の自動調査と修復アクションの実行と、セキュリティ オーケストレーション、自動化、対応 (SOAR) のカスタム プレイブックの作成。

- インシデント管理の証拠を記録します。

- カスタム メジャーの追加。

インシデントを解決し、セキュリティ チーム内で適切なフォローアップを実行します。

詳細については、以下を参照してください:

使用するポータルに関係なく、Microsoft Sentinel のプレイブックと自動化ルールの機能を必ず利用します。

プレイブックは、Microsoft Sentinel ポータルからルーチンとして実行できる調査と修復のアクションのコレクションです。 プレイブックは、脅威への対応を自動化および調整するのに役立ちます。 これらは、インシデント、エンティティ、アラートに対してオンデマンドで手動で実行したり、自動化ルールによってトリガーされたときに特定のアラートやインシデントに応じて自動的に実行されるように設定したりできます。 詳細については、「プレイブックを使用して脅威への対応を自動化する」を参照してください。

自動化ルールは Microsoft Sentinel での自動化を一元的に管理する方法であり、さまざまなシナリオに適用できる小さなルール セットを定義して調整できます。 詳細については、「自動化ルールを使用して、Microsoft Sentinel での脅威への対応を自動化する」を参照してください。

Microsoft Sentinel ワークスペースを統合セキュリティ オペレーション プラットフォームにオンボードした後は、ワークスペースでの自動化の機能に違いがあることに注意してください。 詳細については、「統合セキュリティ オペレーション プラットフォームを使用した自動化」を参照してください。

ステップ 1: インシデントをトリアージする

一般的な方法として次の手順を使って、Microsoft Sentinel と Microsoft Defender XDR でインシデントをトリアージします。 ワークスペースを統合セキュリティ オペレーション プラットフォームにオンボードした場合は、Defender ポータルを使います。 そうでない場合は、Azure portal を使います。

Defender ポータルで Microsoft Sentinel のインシデントを調査するには:

Defender ポータルで、[調査と応答] > [インシデントとアラート] > [インシデント] を選んで、疑わしいインシデントを見つけます。 [サービス/検出ソース] を [Microsoft Sentinel] でフィルター処理して、インシデントの一覧を Microsoft Sentinel からのものに絞り込むことができます。

インシデントの行を選ぶと、インシデント概要ペインに基本情報が表示されます。

[インシデントの管理] を選んで、名前、重大度、状態、分類などの詳細を更新したり、コメントを追加したりします。 [保存] を選択して変更を保存します。

[インシデント ページを開く] を選んで調査を続けます。

ステップ 2: インシデントを調査する

ワークスペースが統合セキュリティ オペレーション プラットフォームにオンボードされている場合は、引き続き Defender ポータルでこの手順全体を行います。 そうでない場合は、Azure portal で始めます。 いくつかの調査のために Defender ポータルに移動した後、Azure portal に戻ります。

Defender ポータルのインシデントの詳細ページの [攻撃ストーリー] タブで、独自のインシデント対応ワークフローについて次の手順を検討します。

インシデントの攻撃ストーリーを表示して、そのスコープ、重大度、検出ソース、および影響を受けるエンティティを把握します。

インシデントのアラートを分析して、インシデント内のアラート ストーリーに関する発生元、スコープ、重大度を理解します。

必要に応じて、影響を受けるデバイス、ユーザー、メールボックスに関する情報をグラフで収集します。 任意のエンティティを選んで、すべての詳細を含むポップアップを開きます。

[調査] タブで、Microsoft Defender XDR が一部のアラートを自動的に解決した方法について説明します。

必要に応じて、[証拠と応答] タブからインシデントのデータ セット内の情報を使用します。

[資産] タブで、インシデントに関係するエンティティを表示します。 ユーザー アカウント、ホスト名、IP アドレス、または Azure リソースを選び、エンティティ詳細ページでさらに調査を続けます。 たとえば、ユーザーを選んだ場合は、ユーザー詳細ペインで [ユーザー ページに移動] を選んで、ユーザーのエンティティ詳細ページを開きます。

エンティティ詳細ページで [Sentinel イベント] を選んで、選んだエンティティに関する詳細なタイムライン情報、エンティティの分析情報を表示します。

ステップ 3: インシデントを解決する

調査で結論が得られ、ポータル内でインシデントの修復が済んだら、インシデントの状態を [終了] に設定してインシデントを解決します。

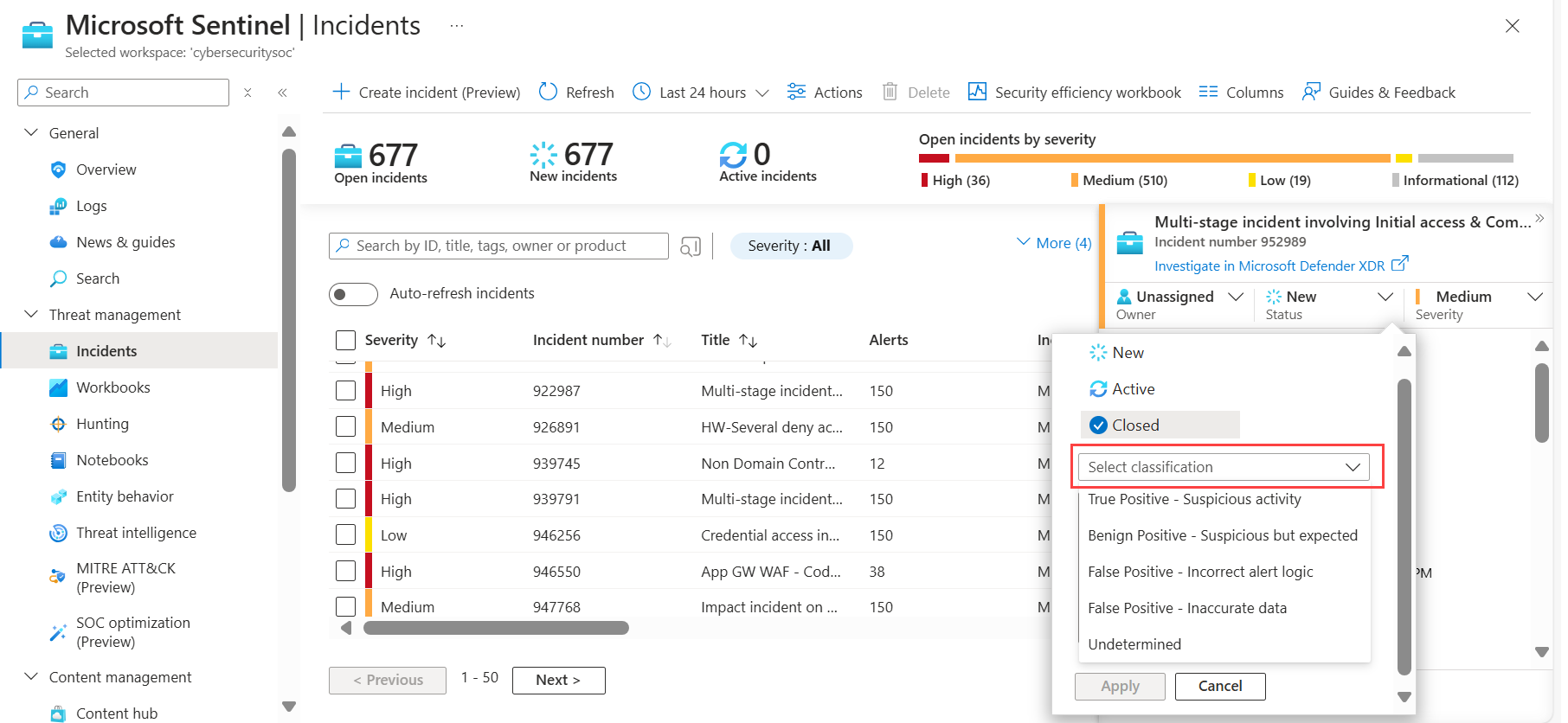

インシデントの状態を [終了] とマークするときは、真陽性、問題なし、擬陽性オプションなど、必ず分類を選びます。

次に例を示します。

詳しくは、Defender ポータルでのインシデントの解決に関する記事をご覧ください。

必要に応じて、さらなるアクションを決定するために可能なフォローアップに関して、インシデント対応リーダーにインシデントを報告します。 次に例を示します。

- Tier 1 のセキュリティ アナリストに、攻撃をより早く検出するように通知します。

- Microsoft Defender XDR 脅威分析の攻撃と、セキュリティ攻撃の傾向に関するセキュリティ コミュニティを調査します。

- 必要に応じて、インシデントの解決に使用したワークフローを記録し、標準のワークフロー、プロセス、ポリシー、プレイブックを更新します。

- セキュリティ構成の変更が必要かどうかを判断し、それらを実装します。

- 将来の同種のリスクに対する脅威対応を自動化および調整するため、オーケストレーション プレイブックを作成します。 詳細については、「Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する」を参照してください。

推奨されるトレーニング

次の内容では、この手順で推奨されるトレーニング モジュールが示されます。 トレーニング コンテンツは一般提供の機能を対象にしているため、プレビュー段階である統合セキュリティ オペレーション プラットフォームに関するコンテンツは含まれません。

Microsoft Sentinel でのセキュリティ インシデント管理

| トレーニング | Microsoft Sentinel でのセキュリティ インシデント管理 |

|---|---|

| このモジュールでは、Microsoft Sentinel のインシデント管理について調べ、Microsoft Sentinel のイベントとエンティティについて学習し、インシデントを解決する方法を明らかにします。 |

最新の運用プラクティスで信頼性を向上する:インシデント対応

| トレーニング | 最新の運用プラクティスで信頼性を向上するトレーニング: インシデント応答 |

|---|---|

| 効率的なインシデント対応と、それを実現する Azure ツールの基礎について説明します。 |

Microsoft 365 のセキュリティ インシデント管理について理解する

| トレーニング | Microsoft 365 のセキュリティ インシデント管理について理解する |

|---|---|

| Microsoft 365 がどのようにセキュリティ上の懸念を調査、管理して対応し、お客様と Microsoft 365 のクラウド環境を保護しているかをご紹介します。 |

次のステップ

- Microsoft Sentinel と Microsoft Defender ポータル内のインシデント対応プロセスの詳細については、「Microsoft Sentinel でのインシデントの確認と調査」と「Microsoft Defender XDR でのインシデント対応」を参照してください。

- Microsoft セキュリティのベスト プラクティスについては、「インシデント対応の概要」を参照してください。

- 一般的なサイバー攻撃に対応するためのワークフローとチェックリストについては、「インシデント対応プレイブック」を参照してください。

リファレンス

この記事で説明されているさまざまなサービスとテクノロジーについて学ぶには、次のリソースを使用してください。

- Microsoft Defender XDR と Microsoft Sentinel の統合

- 統合 SIEM および XDR 機能の対話型ガイド

- Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する

- プレイブックを使用して脅威への対応を自動化する

- 自動化ルールを使って Microsoft Sentinel の脅威への対応を自動化する

- Microsoft Defender XDR 脅威分析

インシデント応答の詳細については、次のリソースを参照してください。