秘密度ラベルを使用して、Microsoft Teams、Microsoft 365 グループ、SharePoint サイトのコンテンツを保護する

秘密度ラベル を使用して、ドキュメントやメールを保護するだけでなく、Microsoft Teams サイト、Microsoft 365 グループ (以前は Office 365 グループ)、およびSharePoint サイトなどのコンテナーにあるコンテンツを保護するために、秘密度ラベルを使用することもできます。 コンテナー レベルの保護を設定するには、次のラベル設定を使用します。

- チーム サイトおよび Microsoft 365 グループのプライバシー (パブリックまたはプライベート)

- 外部ユーザーのアクセス

- SharePoint サイトからの外部共有

- 非管理対象デバイスからのアクセス

- 認証コンテキスト

- この機能を持つユーザーのプライベート チームの検出を防止する

- チーム招待の共有チャネル コントロール

- SharePoint サイトの既定共有リンク (PowerShell のみの構成)

- サイト共有の設定 (PowerShell のみの構成)

- チャネル会議の既定のラベル

重要

アンマネージド デバイスと認証コンテキストの設定は、条件付きアクセスと組み合わせてMicrosoft Entra機能します。 これらの設定に秘密度ラベルを使用したい場合は、この依存機能を設定する必要があります。 追加情報については、以下の手順を参照してください。

サポートされているコンテナーにこの秘密度ラベルを適用すると、秘密度カテゴリーおよび構成された保護設定がサイトまたはグループに自動的に適用されます。

一部のラベル オプションでは、構成設定を管理者に制限されているサイト所有者に拡張できることに注意してください。 外部共有オプションと認証コンテキストのラベル設定を構成して発行する場合、サイト所有者は、チームまたはサイトの秘密度ラベルを適用または変更することで、サイトのこれらのオプションを設定および変更できるようになりました。 サイト所有者がこれらの変更を行えるようにしたくない場合は、これらの特定のラベル設定を構成しないでください。

ただし、これらのコンテナーのコンテンツは、視覚的なマーキング、および暗号化の秘密度カテゴリーまたはファイルとメールの設定のラベルを継承しません。 ユーザーが SharePoint サイトまたはチーム サイトでドキュメントにラベルを付けられるようにするには、SharePoint および OneDrive で Office ファイルの秘密度ラベルを有効にします。

コンテナー ラベルは、他の言語 の表示をサポートせず、ラベル名と説明に対してのみ元の言語を表示します。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

Microsoft Teams、Microsoft 365 グループ、およびSharePoint サイトで秘密度ラベルを使用する

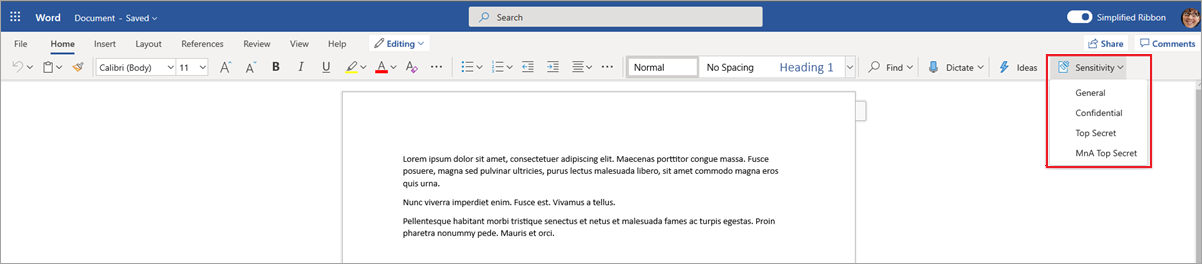

コンテナーの秘密度ラベルを有効化し、新しい設定の秘密度ラベルを構成する前に、ユーザーはアプリで秘密度ラベルを表示および適用できます。 たとえば、Word から:

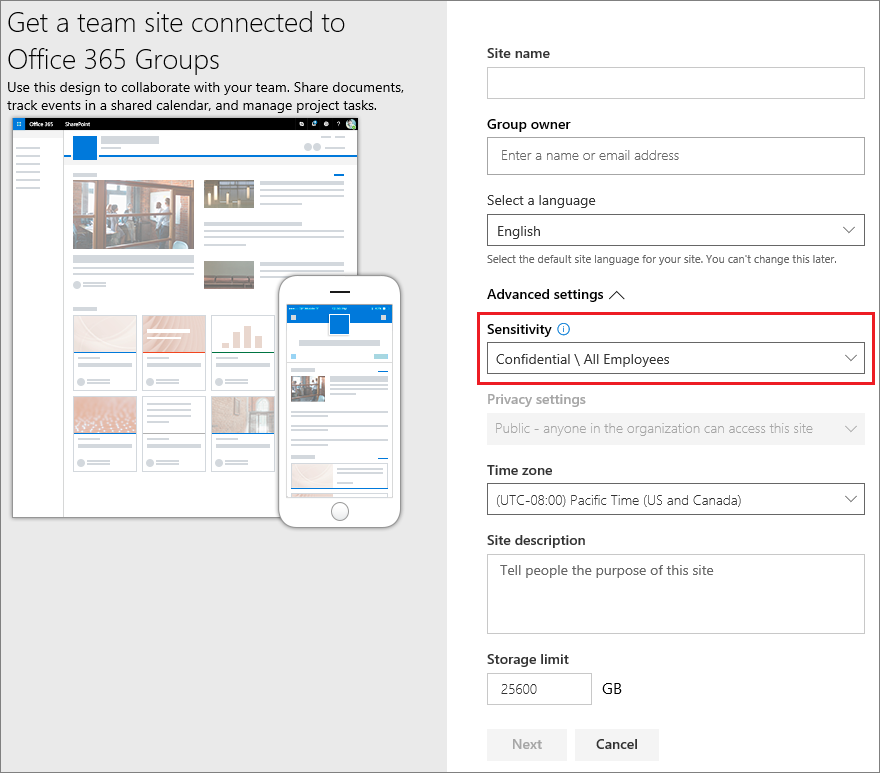

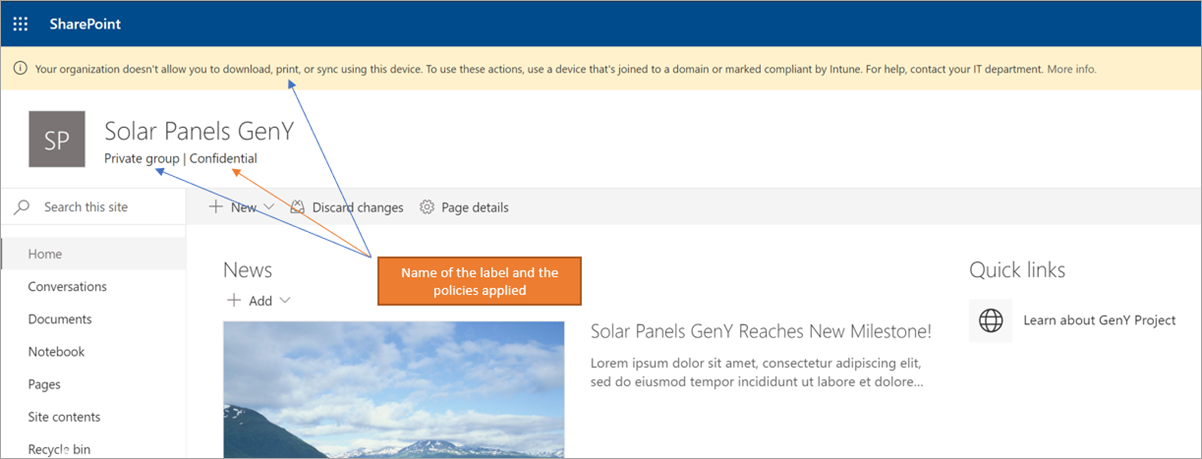

コンテナーの秘密度ラベルを有効にして構成すると、ユーザーは追加で秘密度ラベルを表示し、Microsoft チーム サイト、Microsoft 365 グループ、および SharePoint サイトに適用することができます。 たとえば、SharePoint から新しいチーム サイトを作成する場合:

秘密度ラベルがサイトに適用されたら、SharePoint または Teams でそのラベルを変更するには、次の役割が必要です。

注:

コンテナーの秘密度ラベルは、Teams 共有チャネルをサポートします。 チームに共有チャネルがある場合、そのチームは親チームから秘密度ラベル設定を自動的に継承し、そのラベルを削除したり、別のラベルに置き換えたりすることはできません。

コンテナーの秘密度ラベルを有効化してラベルを同期する方法

まだコンテナーの秘密度ラベルを有効にしていない場合は、以下の一連の手順を一度だけ実行してください。

この機能はMicrosoft Entra機能を使用するため、Microsoft Entra ドキュメントの手順に従って、秘密度ラベルのサポートを有効にします。Microsoft Entra IDの Microsoft 365 グループに秘密度ラベルを割り当てます。

秘密度ラベルをMicrosoft Entra IDに同期する必要があります。 まず、セキュリティ/コンプライアンス PowerShell に接続します。

たとえば、管理者として実行している PowerShell セッションで、グローバル管理者アカウントでサインインします。

秘密度ラベルを Microsoft 365 グループで使用できるように、次のコマンドを実行します。

Execute-AzureAdLabelSync

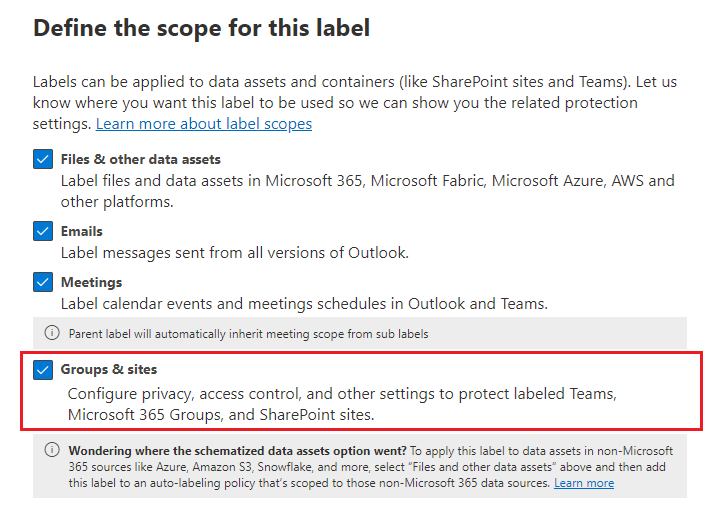

グループとサイト設定を構成する方法

前のセクションで説明したとおり、コンテナーの秘密度レベルを有効にすると、秘密度レベル構成でグループとサイトの保護設定を構成できるようになります。 コンテナーの秘密度ラベルが有効になるまでは、設定が表示されますが、構成することはできません。

一般的な手順に従って、秘密度レベルを作成または編集し、ラベルのスコープとして [グループとサイト] を選択していることを確認します。

ラベルにこのスコープのみが選択されている場合、秘密度レベルをサポートする Office アプリにはラベルが表示されず、ファイルやメールに適用できません。 このようにラベルを分離すると、ユーザーと管理者の両方に役立ちますが、ラベルの展開が複雑になる可能性もあります。

たとえば、SharePoint はラベル付きドキュメントがラベル付きサイトにアップロードされたことを検出するため、ラベルの順序を注意深く確認する必要があります。 このシナリオでは、ドキュメントの秘密度ラベルの優先度がサイトのラベルよりも高い場合、監査イベントとメールが自動的に生成されます。 詳細については、このページの「秘密度レベル アクティビティの監査」セクションを参照してください。

次に、[ グループとサイトの保護設定を定義する ] ページで、構成するオプションを選択します。

- [プライバシーと外部ユーザーのアクセス設定] を使用して、[プライバシー] と [外部ユーザーのアクセス] 設定を構成します。

- [外部共有] と [条件付きアクセス] の設定を使用して、ラベル付き SharePoint サイトからの外部共有を制御する設定と、[Microsoft Entra条件付きアクセスを使用してラベル付けされた SharePoint サイトを保護する] 設定を構成します。

- プライベート チームの検出可能性と共有チャネル コントロール を使用して、プライベート チームを検出できるユーザーが、この秘密度ラベルが適用されたプライベート チームを見つけ出したり、他のチームへの招待用のチャネル共有コントロールを見つけないように設定を構成したりできます。

さらに、スコープにアイテムと会議が含まれる既存のラベルを編集していて、会議を 保護するためのラベルを構成している場合は、チャネル会議とすべてのチャネル チャットの既定のラベルを選択できます。 チャネル以外の会議の場合は、ポリシー設定として既定のラベルを選択できます。

[プライバシーと外部ユーザー アクセス設定] を選択した場合は、次の設定を構成します。

プライバシー: 組織内の誰かがこのラベルが適用されているチーム サイトまたはグループにアクセスできるようにする場合は、既定の [パブリック] をそのまま使用します。

組織内の承認されたメンバーのみにアクセスを制限する場合は、[プライベート] を選択します。

秘密度ラベルを使用してコンテナー内のコンテンツを保護し、ユーザーが自分でプライバシー設定を構成できるようにする場合は、[なし] を選択します。

このラベルをコンテナーに適用すると、[パブリック] または [プライベート] の設定によってプライバシー設定が設定およびロックされます。 選択した設定は、チームまたはグループに構成されている可能性がある以前のプライバシー設定を置き換え、プライバシー値をロックします。これにより、コンテナーから最初に秘密度ラベルを削除することによってのみ、変更できるようになります。 秘密度ラベルを削除しても、ラベルからのプライバシー設定は維持され、ユーザーは再びラベルを変更することができます。

外部ユーザー アクセス: グループの所有者がゲストをグループに追加できるかどうかを制御します。

[外部共有および条件付きアクセスの設定] を選択した場合は、次の設定を構成します。

[ラベル付き SharePoint サイトからの外部共有を制御]: このオプションを選択して、すべてのユーザー、新規および既存のゲストを選択するか、組織内のユーザのみを選択します。 この構成と設定の詳細については、「SharePoint ドキュメント」で サイトへのの外部共有を有効または無効にする を参照します。

Microsoft Entra条件付きアクセスを使用してラベル付けされた SharePoint サイトを保護する: organizationが構成されていて、条件付きアクセスMicrosoft Entra使用している場合にのみ、このオプションを選択します。 次に、次のいずれかの設定を選択します。

ユーザーが管理されていないデバイスから SharePoint サイトにアクセスできるかどうかを判断する: このオプションでは、Microsoft Entra条件付きアクセスを使用して、非管理対象デバイスからの SharePoint および OneDrive コンテンツへのアクセスをブロックまたは制限する SharePoint 機能を使用します。 詳細については、SharePoint ドキュメントの「非管理対象デバイスからのアクセスの制御」を参照してください。 このラベル設定を指定するオプションは、SharePoint の手順から「特定の SharePoint サイトまたは OneDrive からのアクセスをブロックまたは制限する」セクションの手順 3 - 5 で説明しているように、サイトの PowerShell コマンドを実行することと同じです。

追加の構成情報については、このセクションの最後にある「非管理対象デバイス オプションの依存関係に関する詳細情報」を参照してください。

既存の認証コンテキストを選択する: このオプションを使用すると、このラベルが適用されている SharePoint サイトにユーザーがアクセスするときに、より厳しいアクセス条件を適用できます。 これらの条件は、組織の条件付きアクセスを展開するために作成され、公開された既存の認証コンテキストを選択した場合に適用されます。 ユーザーが構成された条件を満たさない場合や、認証コンテキストをサポートしていないアプリを使用している場合は、アクセスが拒否されます。

追加の構成情報については、このセクションの最後にある「認証コンテキスト オプションの依存関係に関する詳細情報」を参照してください。

このラベルの構成例は、以下のとおりです。

多要素認証 (MFA) を必要とするように構成された認証コンテキストを選択します。 このラベルは、非常に機密性の高い社外秘のアイテムを含む SharePoint サイトに適用されます。 その結果、信頼されていないネットワークのユーザーがこのサイトのドキュメントにアクセスしようとすると、ドキュメントにアクセスする前に完了する必要がある MFA プロンプトが表示されます。

使用条件 (ToU) ポリシーに基づいて構成された認証コンテキストを選択します。 このラベルは、法務上またはコンプライアンス上の理由から使用条件の承認が必要なアイテムを含む SharePoint サイトに適用されます。 その結果、ユーザーがこのサイト内の文書にアクセスしようとすると、使用条件のドキュメントが表示され、それに同意しないと元の文書にアクセスできないようになっています。

[プライベート チームの検出可能性と共有チャネル コントロール] を選択した場合:

プライベート チームの検出可能性の場合は、プライベート チームの検出を許可する Teams ポリシーを構成したときに、このラベルが適用されているプライベート チームの検出をユーザーに許可するチェック ボックスを使用します。

- チェック ボックスがオンになっている (既定の設定) と、秘密度ラベルが適用されたプライベート チームは、プライベート チームの検出を許可されているユーザーに対して検出可能になります。

- チェック ボックスをオフにすると、秘密度ラベルが適用されたプライベート チームは非表示のままになり、すべてのユーザーが検出できるわけではありません。

Teams 共有チャネルの場合、チームに秘密度ラベルが適用されている場合は、他のチームが元のチームの共有チャネルに招待されないようにすることができます。 共有チャネルの詳細については、「 Microsoft Teamsの共有チャネル」を参照してください。

重要

Teams 共有チャネルのこれらのオプションは、前の [プライバシーと外部ユーザー アクセス ] ページの設定に依存します。 これらの以前の設定と互換性のないオプションを選択すると、選択内容を変更するための検証メッセージが表示されます。 または、構成に戻って依存設定を変更することもできます。

オプションには、[ 内部のみ]、[ 同じラベルのみ]、[ プライベート チームのみ] があります。 以前に招待されたチームを削除できるのは最後のオプションのみで、個々のユーザーへの招待に影響するオプションはありません。

サイトとグループの設定は、チーム、グループ、またはサイトにラベルを適用すると有効になります。 ラベルのスコープにファイルとメールが含まれている場合、暗号化やコンテンツ マーキングなどのその他のラベル設定は、チーム、グループ、またはサイト内のコンテンツに適用されません。

秘密度ラベルがまだ公開されていない場合は、秘密度ラベル ポリシーに追加して公開します。 このラベルを含む秘密度ラベル ポリシーが割り当てられているユーザーには、サイトとグループ用にそのラベルを選択できます。

非管理対象デバイス オプションの依存関係に関する詳細情報

「アプリによる制限の使用」に記載されているように SharePoint の依存条件付きアクセス ポリシーを構成しない場合は、ここで指定したオプションに影響ありません。 また、テナントレベルで構成された設定よりも制限が少ない場合は影響はありません。 管理されていないデバイスの組織全体の設定を構成している場合は、同じかより制限の厳しいレベルのラベル設定を選択します

たとえば、テナントが [制限されたWebのみのアクセスを許可する] に構成されている場合、フルアクセスを許可するラベル設定は制限が少ないため、効果がありません。 このテナントレベルの設定では、アクセスをブロックするためのラベル設定 (より制限的) または制限付きアクセスのためのラベル設定 (テナント設定と同じ) を選択します。

SharePoint 設定はラベル構成とは別に構成できるため、秘密度ラベル構成で依存関係が設定されているかどうかのチェックは行われません。 これらの依存関係は、ラベルが作成および公開された後、およびラベルが適用された後でも構成できます。 ただし、ラベルがすでに適用されている場合、ラベル設定は、ユーザーが次に認証するまで有効になりません。

認証コンテキスト オプションの依存関係に関する詳細情報

選択のためにドロップダウン リストに表示するには、認証コンテキストを作成、構成、およびMicrosoft Entra条件付きアクセス構成の一部として発行する必要があります。 詳細と手順については、Microsoft Entra条件付きアクセスに関するドキュメントの「認証コンテキストの構成」セクションを参照してください。

すべてのアプリが認証コンテクストをサポートするわけではありません。 サポートされていないアプリを使用しているユーザーが、認証コンテキストを構成済みのサイトにアクセスすると、アクセス拒否のメッセージが表示されるか、認証を求められるものの拒否される問題が発生します。 現在、認証コンテクストをサポートするアプリは以下のとおりです。

Office for the Web (Web 用 Office を含む)

Windows および macOS 用の Microsoft Teams (Teams Web アプリを除く)

Microsoft Planner

Microsoft 365 Apps for Word、Excel、PowerPoint の最小バージョンは以下のとおりです。

- Windows: 2103

- macOS: 16.45.1202

- iOS: 2.48.303

- Android: 16.0.13924.10000

Microsoft 365 Apps for Outlook の最小バージョンは以下のとおりです。

- Windows: 2103

- macOS: 16.45.1202

- iOS: 4.2109.0

- Android: 4.2025.1

OneDrive 同期アプリの最小バージョンは以下のとおりです。

- Windows: 21.002

- macOS: 21.002

- iOS: 12.30

- Android: まだサポートされていません

既知の制限事項:

OneDrive 同期アプリについては、OneDrive のみサポートし、他のサイトはサポートしていません。

次の機能とアプリは認証コンテキストと互換性がない可能性があるため、ユーザーが認証コンテキストを使用してサイトに正常にアクセスした後も引き続き機能することをチェックすることをお勧めします。

- PowerApps や Power Automate を使用したワークフロー

- サードパーティ製アプリ

PowerShell の詳細設定を使用してサイトの既定の共有依存タイプの設定を構成する

Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルから構成できるサイトとグループのラベル設定に加えて、サイトの既定の共有リンクの種類を構成することもできます。 ドキュメントの秘密度ラベルは、既定の共有依存タイプに対して構成することもできます。 ユーザーが Office アプリで [共有] ボタンを選択すると、過剰な共有を防ぐのに役立つこれらの設定が自動的に選択されます。

詳細と手順については、「秘密度ラベルを使用して、SharePoint と OneDrive のサイトとドキュメントの既定の共有依存タイプを構成する」を参照してください。

PowerShell の詳細設定を使用したサイト共有アクセス許可の構成

SharePoint サイトに適用する秘密度ラベルに構成できる別の PowerShell 詳細設定は、MembersCanShare です。 この設定は、SharePoint 管理センターから設定できる同等の構成>サイトのアクセス許可>サイト共有>メンバーがアクセス許可>共有する方法を変更します。

次の 3 つのオプションが、PowerShell 詳細設定 MembersCanShare と同等の値で一覧表示されます。

| SharePoint 管理センターのオプション | MembersCanShare と等しい PowerShell の値。 |

|---|---|

| サイト所有者とメンバーは、ファイル、フォルダー、およびサイトを共有できます。 編集アクセス許可を持つPeopleは、ファイルとフォルダーを共有できます。 | MemberShareAll |

| サイトの所有者とメンバー、および編集アクセス許可を持つユーザーは、ファイルとフォルダーを共有できますが、サイトの所有者のみがサイトを共有できます。 | MemberShareFileAndFolder |

| サイト所有者のみが、ファイル、フォルダー、およびサイトを共有できます。 | MemberShareNone |

これらの構成オプションの詳細については、SharePoint コミュニティ ドキュメントで、「メンバーを共有する方法を変更する」を参照してください。

例、秘密度ラベル GUID は 8faca7b8-8d20-48a3-8ea2-0f96310a848e です:

Set-Label -Identity 8faca7b8-8d20-48a3-8ea2-0f96310a848e -AdvancedSettings @{MembersCanShare="MemberShareNone"}

PowerShell の詳細設定の指定に関する詳細については、「PowerShell の詳細設定の指定に関するヒント」を参照してください。

機密ラベルの管理

サイトとグループに対して構成されている秘密度ラベルを作成、変更、または削除する場合は、次のガイダンスを使用します。

サイトとグループに対して構成されているラベルを作成して発行する

このラベルがサイトおよびグループの設定に対して構成されている場合、次のガイダンスを使用して、ユーザーのラベルを発行します。

秘密度ラベルを作成し構成したら、少数のテスト ユーザーにのみ適用されるラベル ポリシーにこのラベルを追加します。

変更がレプリケートされるまで待機します。

- 新しいラベル: 構成した設定に Teams 共有チャネル コントロールが含まれている場合を除き、少なくとも 1 時間待ちます。 その場合は、少なくとも 24 時間待ちます。

- 既存のラベル: 少なくとも 24 時間待ちます。

ラベルのタイミングの詳細については、「新しいラベルと変更が反映されるタイミング」を参照してください。

この待ち時間の後、テスト ユーザー アカウントのいずれかを使用して、手順 1 で作成したラベルを持つチーム、Microsoft 365 グループ、または SharePoint サイトを作成します。

この作成操作中にエラーが発生しなかった場合、テナント内のすべてのユーザーに安全にラベルを発行できます。

サイトとグループに対して構成されている発行済みのラベルを変更する

ベスト プラクティスとして、秘密度ラベルを複数のチーム、グループ、またはサイトに適用した後に、ラベルのサイトとグループの設定を変更しないようにします。 その場合は、ラベルが適用されているすべてのコンテナーに変更がレプリケートされるまで少なくとも 24 時間待つ必要があります。

また、外部ユーザーのアクセス 設定を含む変更は、次のようになります。

新しい設定は新しいユーザーに適用されますが、既存のユーザーには適用されません。 たとえば、この設定は以前に選択されていて、その結果、ゲスト ユーザーがサイトにアクセスした場合、この設定をラベル構成で解除した後も、これらのゲスト ユーザーはサイトにアクセスできます。

HiddenMembership および roleEnabled グループ プロパティのプライバシー設定は更新されません。

サイトとグループに対して構成されている発行済みラベルを削除する

サイトとグループの設定を有効にして秘密度ラベルの削除を行い、そのラベルが 1 つ以上のラベル ポリシーに含まれている場合、新しいチーム、グループ、サイトの作成に失敗してしまう可能性があります。 この状況を回避するには、以下のガイダンスを使用してください。

ラベルを含むすべてのラベル ポリシーから、機密ラベルを削除します。

少なくとも 1 時間待ちます。

この待ち時間の後、チーム、グループ、またはサイトを作成し、ラベルが表示されなくなったことを確認してください。

秘密度ラベルが表示されていない場合は、ラベルを安全に削除できます。

コンテナーに秘密度ラベルを適用する

これで、1つまたは複数の秘密度ラベルを次のようなコンテナーに適用する準備ができました。

- Microsoft Entra IDの Microsoft 365 グループ

- Microsoft Teams のチーム サイト

- Outlook on the web の Microsoft 365 グループ

- SharePoint サイト

複数のサイトに秘密度ラベルを適用する 必要がある場合、PowerShell を使用できます。

Microsoft 365 グループに秘密度ラベルを適用する

これで、1 つまたは複数の秘密度ラベルを Microsoft 365 グループに適用する準備ができました。 手順については、Microsoft Entraドキュメントに戻ります。

「Assign a label to a new group in Azure portal (Azure ポータルの新しいグループにラベルを割り当てる)」

Assign a label to an existing group in Azure portal (Azure ポータルの既存のグループにラベルを割り当てる)

「Remove a label from an existing group in Azure portal (Azure ポータルの既存のグループからラベルを削除する).」

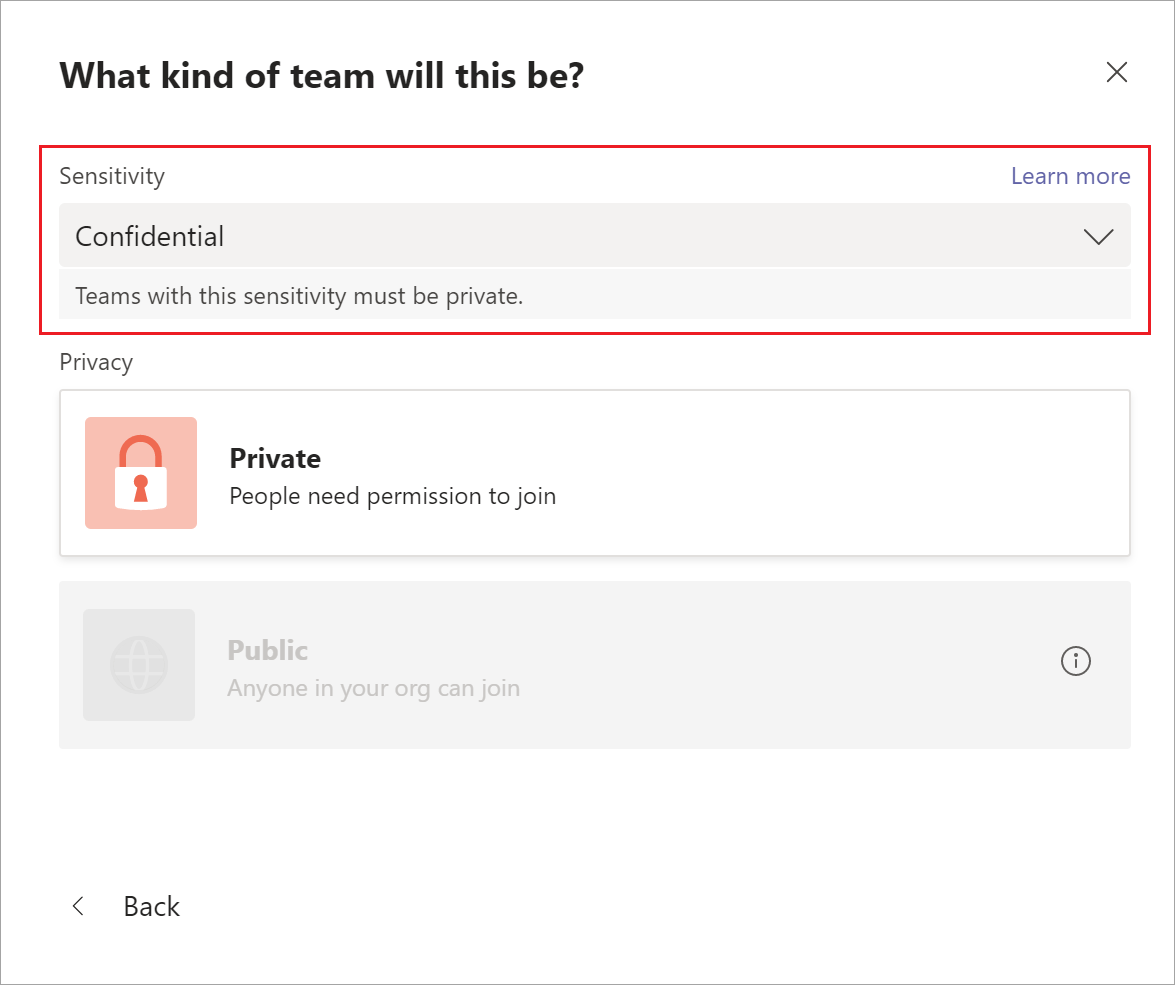

新しいチームに機密ラベルを適用する

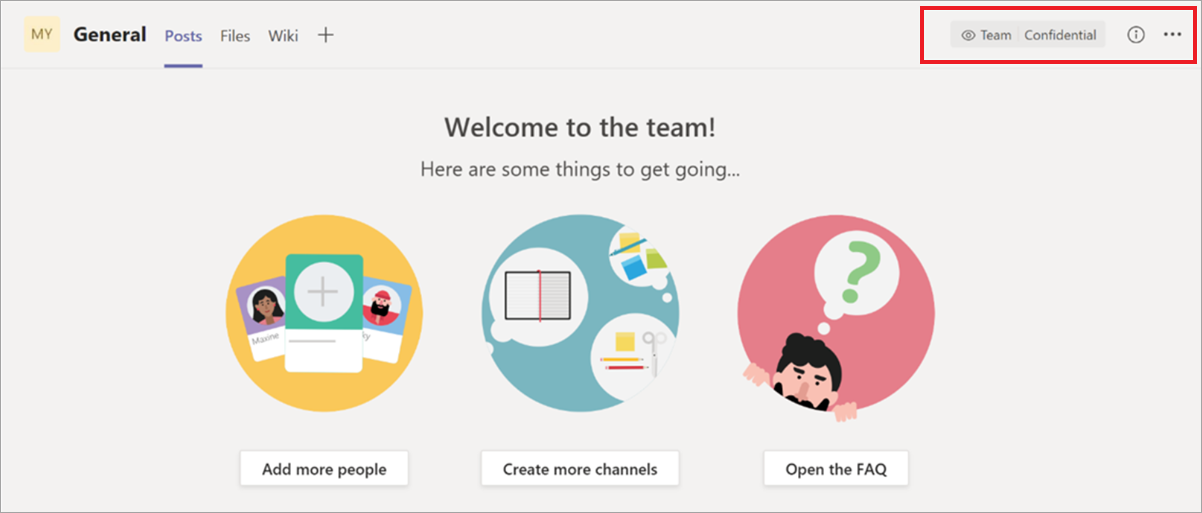

ユーザーは、Microsoft Teams で新しいチームを作成する際に機密ラベルを選択できます。 [秘密度] ドロップダウンからラベルを選択すると、プライバシー設定によってラベル構成が変更される場合があります。 ラベルに対し選択した外部ユーザーのアクセス設定に応じて、ユーザーは組織外のユーザーをチームに追加することができたり、できなかったりします。

チームを作成すると、すべてのチャネルの右上隅に機密ラベルが表示されます。

このサービスは、Microsoft 365 グループおよび接続された SharePoint チーム サイトに対して同じ秘密度ラベルを自動的に適用します。

Outlook on the web の新しいグループに機密ラベルを適用する

Outlook on the web では、新しいグループを作成するときに、公開されたラベルの [機密] オプションを選択または変更できます。

![グループを作成し、[機密] 下でオプションを選択する。](media/sensitivity-label-new-group.png)

新しいサイトに機密ラベルを適用する

管理者およびエンド ユーザーは、最新のチーム サイトやコミュニケーション サイトを作成する際に秘密度ラベルを選択し、以下のような詳細設定を行うことができます。

![サイトを作成し、[機密] 下でオプションを選択する。](media/sensitivity-label-new-communication-site.png)

ドロップダウン ボックスには選択したラベル名が表示され、ヘルプ アイコンにはすべてのラベル名とヒントが表示されます。これにより、ユーザーは適用するラベルを正しく選ぶことができます。

ラベルが適用され、ユーザーがサイトを参照すると、ラベルの名前および適用されているポリシーが表示されます。 たとえば、以下のサイトでは、秘密のラベル付けがされており、プライバシー設定はプライベートになっています。

PowerShell を使用して、複数のサイトに秘密度ラベルを適用する

Set-SPOSite と Set-SPOTenant コマンドレットを使用して、現在の SharePoint Online 管理シェルの SensitivityLabel パラメーターによって、多くのサイトに秘密度ラベルを適用できます。 同じ手順を使用して、既存のラベルを置き換えることができます。 サイトには、任意の SharePoint サイトコレクション、または OneDrive サイトを使用できます。

SharePoint Online 管理シェルのバージョン16.0.19418.12000 以降があることを確認します。

[管理者として実行] オプションを使用して PowerShell セッションを開きます。

ラベルの GUID がわからない場合、セキュリティ/コンプライアンス PowerShellに接続し、秘密度ラベルとそれらの GUID のリストを取得します。

Get-Label |ft Name, Guidここでは、SharePoint Online PowerShellに接続して、ラベルの GUID を変数として保存します。 例:

$Id = [GUID]("e48058ea-98e8-4940-8db0-ba1310fd955e")URL に共通の識別文字列が含まれる複数のサイトを特定する新しい変数を作成します。 例:

$sites = Get-SPOSite -IncludePersonalSite $true -Limit all -Filter "Url -like 'documents"これらのサイトにラベルを適用するには、次のコマンドを実行します。 サンプルを使用します。

$sites | ForEach-Object {Set-SPOTenant $_.url -SensitivityLabel $Id}

この一連のコマンドを使用すると、テナント全体の複数のサイトに同じ秘密度ラベルを付けることができます。そのため、サイトごとの構成用の Set-SPOSite コマンドレットではなく、Set-SPOTenant コマンドレットを使用します。 ただし、特定のサイトに異なるラベルを適用する必要がある場合は、サイトごとに次のコマンドを繰り返して、Set-SPOSite コマンドレットを使用します。Set-SPOSite -Identity <URL> -SensitivityLabel "<labelguid>"

SharePoint 管理センターで秘密度ラベルを表示し管理する

適用された秘密度ラベルを表示、並べ替え、検索するには、新しい SharePoint 管理センターで アクティブ なサイト を使用します。 最初に、[機密] 列を追加する必要がある場合があります。

列を追加する方法など、[アクティブなサイト] ページからサイトを管理する方法の詳細については、「新しい SharePoint 管理センターでサイトを管理する」 を参照してください。

このページからラベルを変更して適用することもできます。

[詳細] ウィンドウを開くには、サイト名を選択します。

[ポリシー] タブを選択し、秘密度 の設定で [編集] を選択します。

[感度設定の編集] ウィンドウで、サイトに適用する感度ラベルを選択します。 秘密度ラベルを特定のユーザーに割り当てることができるユーザー アプリとは異なり、管理センターにはテナントのすべてのコンテナー ラベルが表示されます。 秘密度ラベルを選択したら、[保存] を選択 します。

秘密度ラベルのサポート

秘密度ラベルをサポートする管理センターを使用する場合、Microsoft Entra 管理センターを除き、テナントのすべての秘密度ラベルが表示されます。 一方、公開ポリシーに従って感度ラベルをフィルター処理するユーザー アプリとサービスでは、これらのラベルのサブセットが表示される可能性があります。 Microsoft Entra 管理センターでは、発行ポリシーに従ってラベルもフィルター処理されます。

次のアプリとサービスで、サイトとグループの設定用に構成した秘密度ラベルをサポートしています。

管理センター:

- SharePoint 管理センター

- Teams 管理センター

- Microsoft 365 管理センター

- Microsoft Purview ポータル

- Microsoft Purview コンプライアンス ポータル

ユーザーのアプリとサービス:

- SharePoint

- Teams

- Outlook on the web、Outlook for Windows、MacOS、iOS、Android

- フォーム

- Stream

- Planner

次のアプリとサービスで、サイトとグループの設定用に構成した秘密度ラベルをサポートしています。

管理センター:

- Exchange 管理センター

ユーザーのアプリとサービス:

- Dynamics 365

- Viva Engage

- Project

- Power BI

- マイ アプリ ポータル

クラシック Microsoft Entra グループ分類

コンテナーの秘密度ラベルを有効にすると、Microsoft Entra IDからのグループ分類は Microsoft 365 でサポートされなくなり、秘密度ラベルをサポートするサイトには表示されません。 ただし、古い分類を秘密度ラベルに変換することはできます。

SharePoint の古いグループ分類を使用した場合の例として、「SharePoint の "モダン" サイトの分類」を参照してください。

これらの分類は、Microsoft Graph PowerShell または PnP Core ライブラリを使用し、 ClassificationList 設定の値を定義することによって構成されました。

($setting["ClassificationList"])

古い分類を機密ラベルに変換するには、次のいずれかの操作を行います。

既存のラベルを使用: 既に公開されている既存の機密ラベルを編集して、サイトおよびグループに必要なラベル設定を指定します。

新しいラベルの作成: 既存の分類と同じ名前を持つ新しい機密ラベルを作成および公開して、サイトおよびグループに必要なラベル設定を指定します。

その後で以下の手順に従います。

PowerShell を使用し、既存の Microsoft 365 グループおよび SharePoint サイトに名前のマッピングを使用して秘密度ラベルを適用します。 手順については、次のセクションを参照してください。

既存のグループおよびサイトから古い分類を削除します。

機密ラベルをまだサポートしていないアプリやサービスでユーザーが新しいグループを作成できないようにすることはできませんが、定期的な PowerShell スクリプトを実行して、ユーザーが古い分類で作成した新しいグループを探し、機密ラベルを使用するようにそれらを変換することができます。

サイトとグループの秘密度ラベルとMicrosoft Entra分類の共存を管理するには、「Microsoft 365 グループの分類と秘密度ラベルをMicrosoft Entraする」を参照してください。

PowerShell を使用して Microsoft 365 グループの分類を秘密度ラベルに変換する

まず、コンプライアンス管理者アカウント を使用して Security & Compliance PowerShell に接続 します。

Get-Label コマンドレットを使用して、機密ラベルおよびその GUID のリストを取得します。

Get-Label |ft Name, GuidMicrosoft 365 グループに適用する秘密度ラベルの GUID をメモします。

ここでは、別の Windows PowerShell ウィンドウで Exchange Online PowerShell に接続します。

次のコマンドを例として使用して、現在 "一般" の分類を持つグループのリストを取得します。

$Groups= Get-UnifiedGroup | Where {$_.classification -eq "General"}グループごとに、新しい機密ラベル GUID を追加します。 以下に例を示します。

foreach ($g in $groups) {Set-UnifiedGroup -Identity $g.Identity -SensitivityLabelId "457fa763-7c59-461c-b402-ad1ac6b703cc"}残りのグループ分類について、手順 5 と 6 を繰り返します。

機密ラベル アクティビティの監査

重要

コンテナーを保護するラベルのグループ & サイト スコープのみを選択してラベルの分離を使用する場合: このセクションで説明する[検出されたドキュメントの秘密度の不一致] 監査イベントと電子メールが原因で、[ファイル] & 他のデータ資産のスコープを持つラベルの前にラベルを並べ替える方法を検討してください。

誰かが機密ラベルで保護されているサイトにドキュメントをアップロードし、そのドキュメントの機密ラベルが、サイトに適用されている機密ラベルよりも優先度が高くなっている場合、このアクションはブロックされません。 たとえば、「一般」ラベルを SharePoint サイトに適用し、誰かがこのサイトに「社外秘」というラベルの付けられたドキュメントをアップロードしたとします。 優先度の高い機密ラベルは、優先順位の低いコンテンツよりも機密性の高いコンテンツを識別するため、この状況はセキュリティ上の懸念になる可能性があります。

アクションはブロックされていませんが、監査され、既定で、ドキュメントをアップロードした人とサイト管理者にメールが自動的に生成されます。 結果として、ユーザーと管理者の両方が、この不適切なラベルの優先順位を設定し、必要に書類を特定することができます。 たとえば、アップロードされたドキュメントをサイトから削除または移動します。

ドキュメントの機密ラベルが、サイトに適用されている機密ラベルよりも優先度が低い場合、セキュリティ上の懸念にはなりません。 たとえば、「一般」というラベルの付いたドキュメントが、「社外秘」というラベルの付いたサイトにアップロードされている場合です。 このシナリオでは、監査イベントとメールが生成されません。

注:

ユーザーがラベルをより低い分類に変更する理由を提供することを要求するポリシー オプションと同様に、同じ親ラベルのサブラベルはすべて同じ優先度を持つと見なされます。

このイベントの監査ログを検索するには、[ファイルとページのアクティビティ] カテゴリから [検出されたドキュメントの機密度の不一致] を探します。

自動生成されたメールには、サブジェクト の互換性がない秘密度ラベルが検出されましたとメールメッセージは、アップロードされたドキュメントとサイトへのリンクとのラベルの不一致を説明します。 また、独自の内部ドキュメントである HelpLink : トラブルシューティング ガイドの行も含まれています。 トラブルシューティング ガイドのハイパーリンクは、LabelMismatchEmailHelpLink パラメーターで Set-SPOTenant コマンドレットを使用して構成する必要があります。 以下に例を示します。

Set-SPOTenant –LabelMismatchEmailHelpLink "https://support.contoso.com"

電子メール メッセージには、ユーザーが秘密度ラベルを変更するための基本的な情報を提供する Microsoft ドキュメント リンクもあります。Office でファイルとメールに秘密度ラベルを適用する

指定する必要がある内部 URL を除き、これらの自動メールはカスタマイズできません。 ただし、 Set-SPOTenant から次の PowerShell コマンドを使用すると、送信されないようにすることができます。

Set-SPOTenant -BlockSendLabelMismatchEmail $True

サイトまたはグループに対して、または、ある人が機密ラベルを追加または削除する場合、これらのアクティビティも監査されますが、メールは自動的に生成されません。

これらの監査イベントはすべて、監査ログ アクティビティのドキュメントの 秘密度ラベル アクティビティ セクションにあります。

コンテナーの秘密度ラベルを無効にする方法

「PowerShell で秘密度ラベルのサポートを有効にする」と同じ手順で、Microsoft Teams、Microsoft 365 グループ、SharePoint サイトの秘密度ラベルをオフにすることができます。 ただし、この機能を無効にするには、手順5で $setting["EnableMIPLabels"] = "False"を指定します。

秘密度ラベルを作成または編集するときに、グループおよびサイトですべての設定を使用できないようにすることに加えて、この操作では、コンテナーが構成に使用するプロパティは元に戻ります。 Microsoft Teams、Microsoft 365 グループ、および SharePoint サイトの秘密度ラベルを有効にすると、使用されるプロパティが分類 (Microsoft Entra グループ分類に使用) から秘密度に切り替わります。 コンテナーの秘密度ラベルを無効にすると、コンテナーは秘密度プロパティを無視して、もう一度分類プロパティを使用します。

つまり、以前コンテナーに適用されたサイトとグループのラベル設定が適用されなくなり、コンテナーにはラベルが表示されなくなります。

これらのコンテナーにMicrosoft Entra分類値が適用されている場合、コンテナーは再び分類の使用に戻ります。 この機能を有効にした後に作成された新しいサイトやグループにはラベルが表示されず、分類もされないので注意してください。 これらのコンテナー、および新しいコンテナーの場合、分類値を適用できるようになりました。 詳細については、「SharePoint の 「最新の」 サイト分類」 および 「組織の Office グループの分類を作成する」 を参照してください。。

その他のリソース

Teams 接続済みサイトとチャネル サイトの管理の詳細については[ Teams 接続済みサイトとチャネル サイトの管理]を参照してください。

![[アクティブなサイト] ページの [機密] 列。](media/manage-site-sensitivity-labels.png)