Microsoft Purview と同じテナント内の Microsoft Fabric テナントに接続する (プレビュー)

重要

Microsoft Fabric テナントをスキャンすると、Power BI を含む Fabric アイテムからメタデータと系列が取り込まれます。 Fabric テナントを登録してスキャンを設定するエクスペリエンスは、Power BI テナントに似ていて、すべての Fabric アイテム間で共有されます。 Power BI 以外の Fabric アイテムのスキャンは現在プレビュー段階です。 Microsoft Azure プレビューの補足使用条件には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

この記事では、Microsoft Purview リソースと 同じテナント にある Microsoft Fabric テナントを登録する方法と、Microsoft Purview で Fabric ソースを認証して操作する方法について説明します。 Microsoft Purview 全般の詳細については、 入門記事を参照してください。

注:

2023 年 12 月 13 日以降、Microsoft Purview で Fabric データ ソースに登録されている Fabric テナントをスキャンすると、Power BI を含む Fabric アイテムからメタデータと系列がキャプチャされます。 この新機能は、次の日にすべての Microsoft Purview パブリック クラウド リージョンで利用できるようになります。

Power BI テナントのスキャンについては、 Power BI のドキュメントを参照してください。

サポートされている機能

| メタデータ抽出 | フル スキャン | 増分スキャン | スコープスキャン | 分類 | ラベル付け | アクセス ポリシー | 系統 | データ共有 | ライブ ビュー |

|---|---|---|---|---|---|---|---|---|---|

| ○ | ○ | はい | はい | いいえ | いいえ | いいえ | はい | いいえ | はい |

| 経験 | ファブリックアイテム | スキャンで使用可能 | ライブ ビューで使用できます (同じテナントのみ) |

|---|---|---|---|

| Real-Time Analytics | KQL データベース | はい | はい |

| KQL クエリセット | はい | はい | |

| Data Science | Experiment | はい | はい |

| ML モデル | はい | はい | |

| Data Factory | データ パイプライン | はい | はい |

| データフロー Gen2 | はい | はい | |

| Data Engineering | レイクハウス | はい | はい |

| Notebook | はい | はい | |

| Spark ジョブ定義 | はい | はい | |

| SQL 分析エンドポイント | はい | はい | |

| データ ウェアハウス | 倉庫 | はい | はい |

| Power BI | ダッシュボード | はい | はい |

| データフロー | はい | はい | |

| Datamart | はい | はい | |

| セマンティック モデル (データセット) | はい | はい | |

| レポート | はい | はい | |

| ページ分割されたレポート | はい |

Fabric スキャンでサポートされるシナリオ

| Scenarios | Microsoft Purview パブリック アクセスの許可/拒否 | ファブリックパブリックアクセス許可/拒否 | ランタイム オプション | 認証オプション | 展開チェックリスト |

|---|---|---|---|---|---|

| Azure IR を使用したパブリック アクセス | 可 | 可 | Azure Runtime | マネージド ID/委任された認証/サービス プリンシパル | デプロイのチェックリストを確認する |

| セルフホステッド IR を使用したパブリック アクセス | 可 | 可 | SHIR または Kubernetes SHIR | サービス プリンシパル | デプロイのチェックリストを確認する |

| プライベート アクセス | Denied | 許可 | マネージド VNet IR (v2 のみ) | マネージド ID/委任された認証/サービス プリンシパル | デプロイのチェックリストを確認する |

注:

上記でサポートされているシナリオは、Fabric の Power BI 以外の項目に適用されます。 Power BI 項目に適用されるサポートされるシナリオについては、Power BI のドキュメントを参照してください 。

既知の制限

現在、Power BI 以外のすべての Fabric アイテムについて、アイテム レベルのメタデータと系列のみをスキャンできます。 Lakehouse のテーブルとファイルの場合、サブアイテム レベルのメタデータ スキャンはプレビューで利用できるようになりましたが、サブアイテム レベルの系列は引き続きサポートされていません。

セルフホステッド統合ランタイムの場合、最小バージョン 5.47.9073.1 または Kubernetes でサポートされているセルフホステッド統合ランタイムがサポートされている標準のセルフホステッド統合ランタイム がサポートされます。

空のワークスペースはスキップされます。

現在、Microsoft Fabric Lakehouses をスキャンするには、サービス プリンシパル認証が必要です。

前提条件

開始する前に、次の前提条件があることを確認してください。

アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成します。

アクティブな Microsoft Purview アカウント。

認証オプション

- マネージド ID

- *サービス プリンシパル

- 委任された認証

展開チェックリスト

セットアップ中またはトラブルシューティングの目的で、シナリオに基づいて、次のいずれかのデプロイ チェックリストを使用します。

パブリック ネットワークで Azure IR とマネージド ID を使用して同じテナントファブリックをスキャンする

Fabric アカウントと Microsoft Purview アカウントが同じテナントにあることを確認します。

登録中に Fabric テナント ID が正しく入力されていることを確認します。

メタデータ スキャンを有効にして、Fabric メタデータ モデルが最新の状態であることを確認します。

Azure portalから、Microsoft Purview アカウントネットワークがパブリック アクセスに設定されているかどうかを検証します。

Fabric テナント 管理 ポータルから、パブリック ネットワークを許可するように Fabric テナントが構成されていることを確認します。

テナントMicrosoft Entraで、セキュリティ グループを作成します。

テナントMicrosoft Entraから、Microsoft Purview アカウント MSI が新しいセキュリティ グループのメンバーであることを確認します。

Fabric テナント 管理 ポータルで、新しいセキュリティ グループに対して読み取り専用管理者 API の使用をサービス プリンシパルに許可するかどうかを検証します。

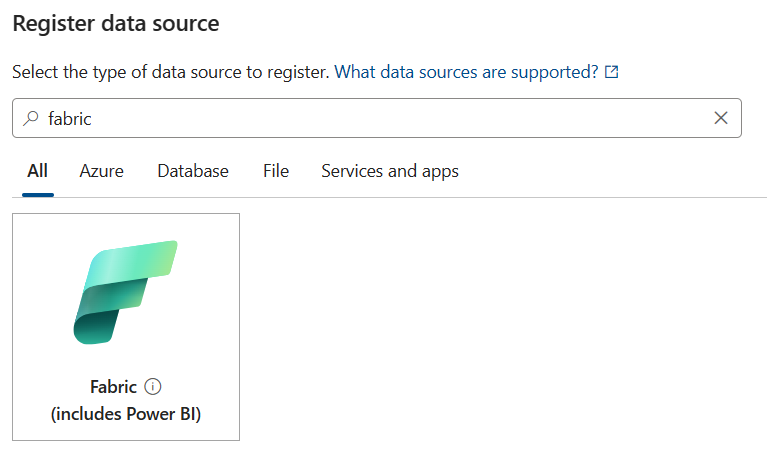

Fabric テナントを登録する

このセクションでは、同じテナント シナリオ用に Microsoft Purview に Fabric テナントを登録する方法について説明します。

左側のナビゲーションで [データ マップ ] を選択します。

その後、[登録] を選択します。

データ ソースとして [Fabric ] を選択します。

Fabric インスタンスにフレンドリ名を付け、コレクションを選択します。

名前の長さは 3 から 63 文字で、文字、数字、アンダースコア、ハイフンのみを含める必要があります。 スペースは使用できません。

既定では、システムは同じMicrosoft Entra テナントに存在する Fabric テナントを検索します。

スキャンする認証

Microsoft Fabric テナントをスキャンしてそのメタデータを確認できるようにするには、まず Fabric テナントで認証する方法を作成してから、Microsoft Purview に認証情報を提供する必要があります。

Fabric テナントに対する認証

Microsoft Entra テナントで、Fabric テナントが配置されています。

Azure portalで、Microsoft Entra IDを検索します。

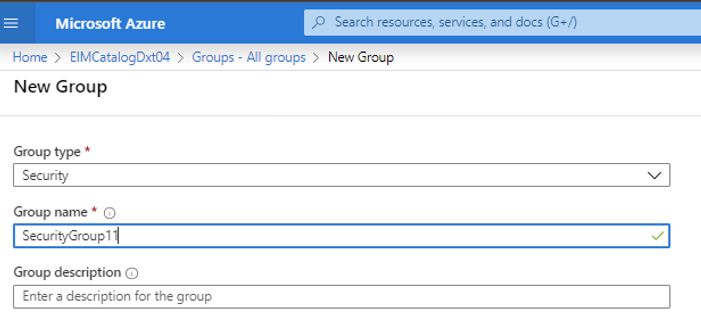

「基本的なグループを作成し、Microsoft Entra IDを使用してメンバーを追加する」に従って、Microsoft Entra IDに新しいセキュリティ グループを作成します。

ヒント

使用するセキュリティ グループが既にある場合は、この手順をスキップできます。

[グループの種類] として [セキュリティ] を選択します。

関連するすべてのユーザーをセキュリティ グループに追加します。

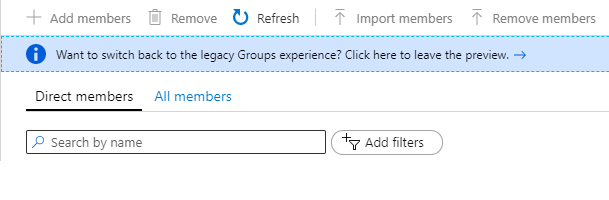

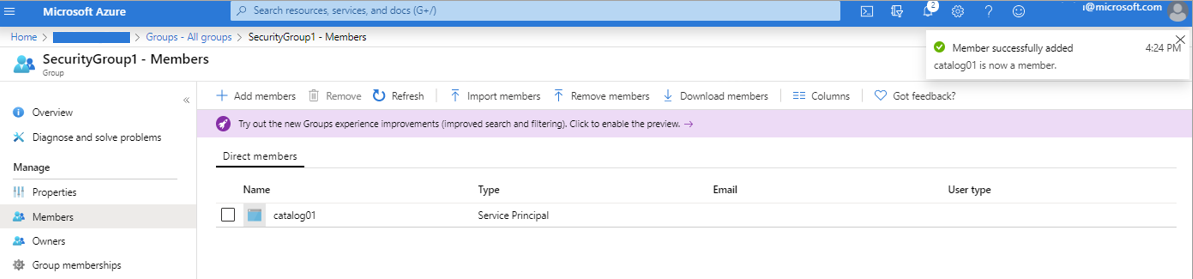

認証方法として マネージド ID を 使用している場合は、Microsoft Purview マネージド ID をこのセキュリティ グループに追加します。 [ メンバー] を選択し、[ + メンバーの追加] を選択します。

認証方法として 委任された認証 または サービス プリンシパル を使用している場合は、このセキュリティ グループに サービス プリンシパル を追加します。 [ メンバー] を選択し、[ + メンバーの追加] を選択します。

Microsoft Purview マネージド ID またはサービス プリンシパルを検索して選択します。

追加されたことを示す成功通知が表示されます。

セキュリティ グループを Fabric テナントに関連付ける

Fabric 管理ポータルにログインします。

[ テナント 設定] ページを選択します。

重要

テナント設定ページを表示するには、Fabric 管理である必要があります。

読み取 管理り専用の管理者 API を使用するには>API 設定Allow サービス プリンシパルを選択します。

[ 特定のセキュリティ グループ] を選択します。

[管理 API 設定>詳細なメタデータを含む管理者 API 応答をエンハンスする] と [DAX とマッシュアップ式を使用した管理 API 応答の強化] を選択します> スキャンの一部として Fabric データセットの詳細なメタデータを自動的に検出Microsoft Purview データ マップ許可するように切り替えを有効にします。

重要

Fabric テナントの 管理 API 設定を更新した後、スキャンとテストの接続を登録するまで約 15 分待ちます。

注意

作成したセキュリティ グループ (Microsoft Purview マネージド ID がメンバーである) に読み取り専用の管理 API の使用を許可する場合は、このテナント内のすべての Fabric 成果物のメタデータ (ダッシュボードやレポート名、所有者、説明など) へのアクセスも許可します。 メタデータが Microsoft Purview に取り込まれたら、ファブリックのアクセス許可ではなく、Microsoft Purview のアクセス許可で、そのメタデータを表示できるユーザーを決定します。

注:

セキュリティ グループは開発者設定から削除できますが、以前に抽出したメタデータは Microsoft Purview アカウントから削除されません。 必要に応じて、個別に削除できます。

Microsoft Purview でスキャンの資格情報を構成する

マネージド ID

Microsoft Purview を Fabric に対して認証するためのすべての手順に従っている場合、マネージド ID には他の認証手順は必要ありません。

サービス プリンシパル

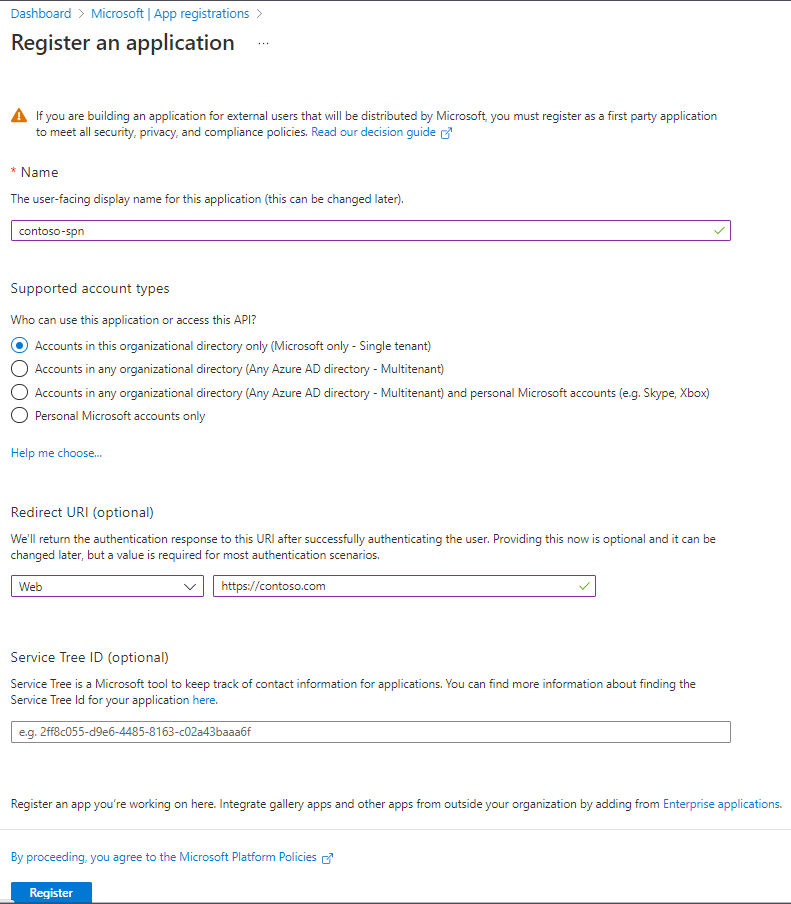

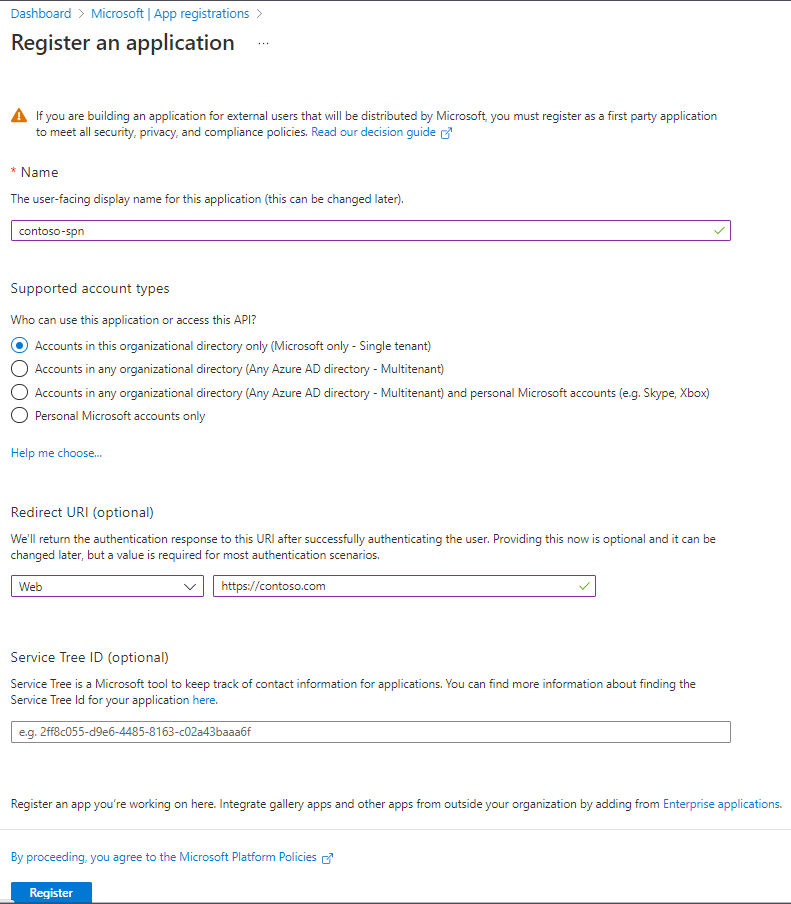

Azure portalで、[Microsoft Entra ID] を選択し、テナントにアプリ登録を作成します。 リダイレクト URI に Web URL を指定します。 リダイレクト URI の詳細については、Microsoft Entra IDからのこのドキュメントを参照してください。

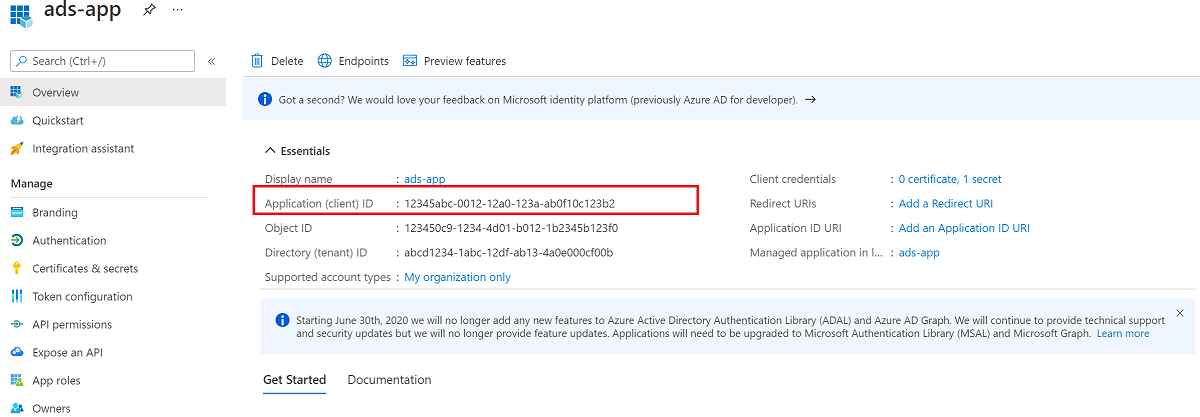

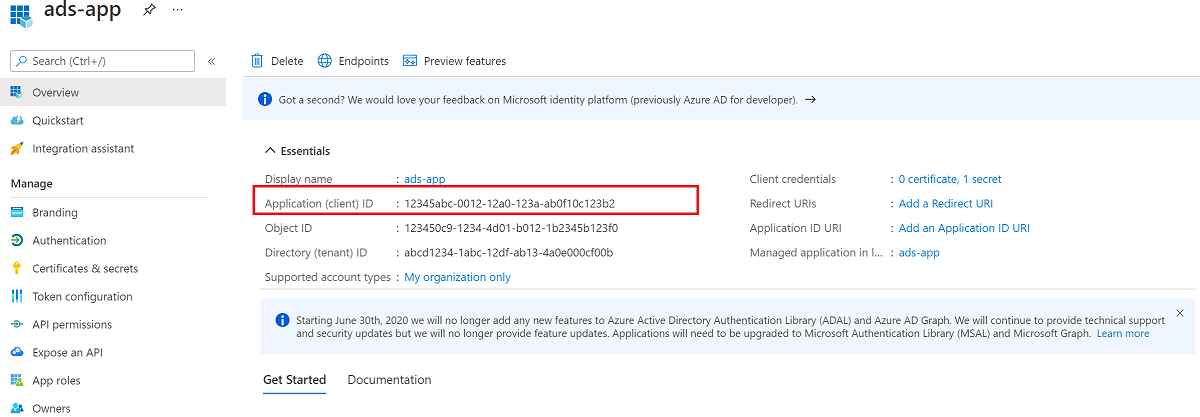

クライアント ID (アプリ ID) を書き留めます。

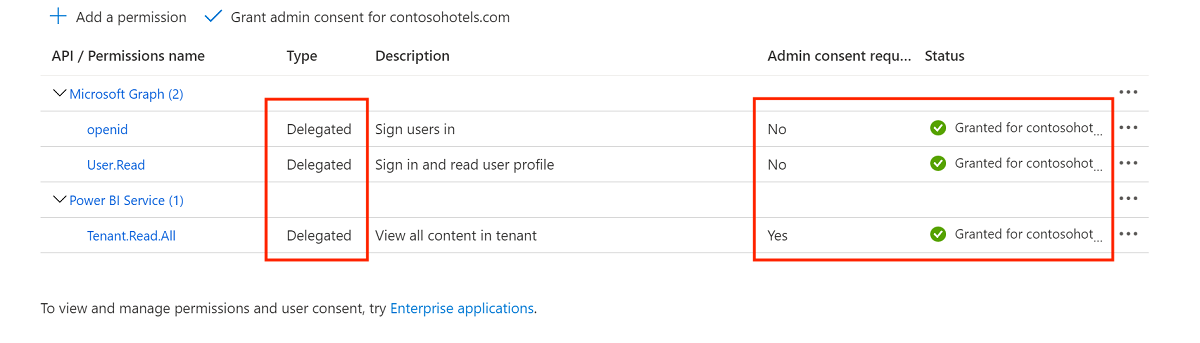

ダッシュボードMicrosoft Entraから、新しく作成されたアプリケーションを選択し、[アプリの登録] を選択します。 [API アクセス許可] から、次の委任されたアクセス許可をアプリケーションに割り当てます。

- Microsoft Graph openid

- Microsoft Graph User.Read

[ 詳細設定] で、[ パブリック クライアント フローを許可する] を有効にします。

[ 証明書 & シークレット] で、新しいシークレットを作成し、次の手順で安全に保存します。

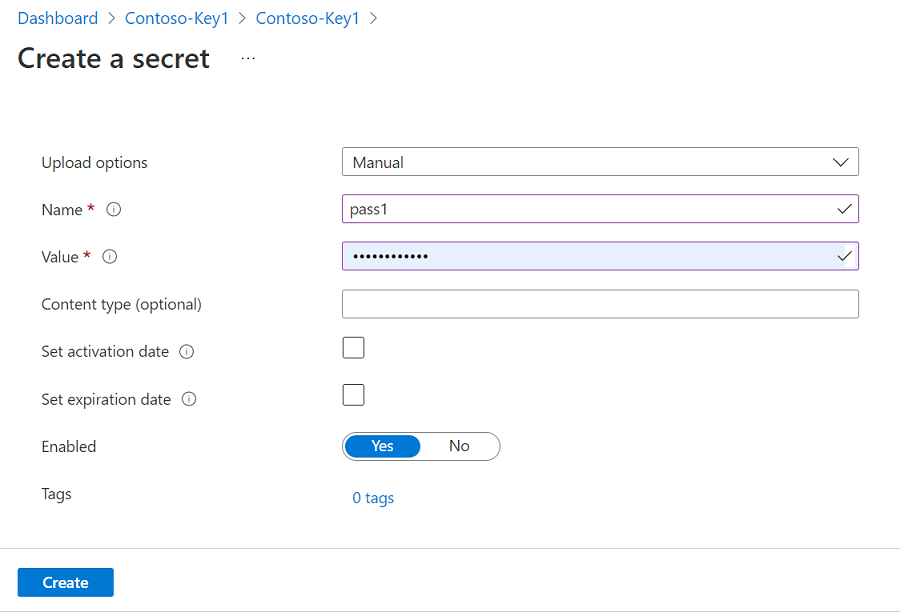

Azure portalで、Azure キー コンテナーに移動します。

[設定>Secrets] を選択し、[+ 生成/インポート] を選択します。

シークレットの名前を入力し、[ 値] に、アプリ登録用に新しく作成したシークレットを入力します。 [ 作成] を 選択して完了します。

キー コンテナーがまだ Microsoft Purview に接続されていない場合は、 新しいキー コンテナー接続を作成する必要があります。

シークレットが作成されたら、Microsoft Purview で [管理] の [資格情報] ページに移動します。

ヒント

または、スキャンプロセス中に新しい資格情報を作成することもできます。

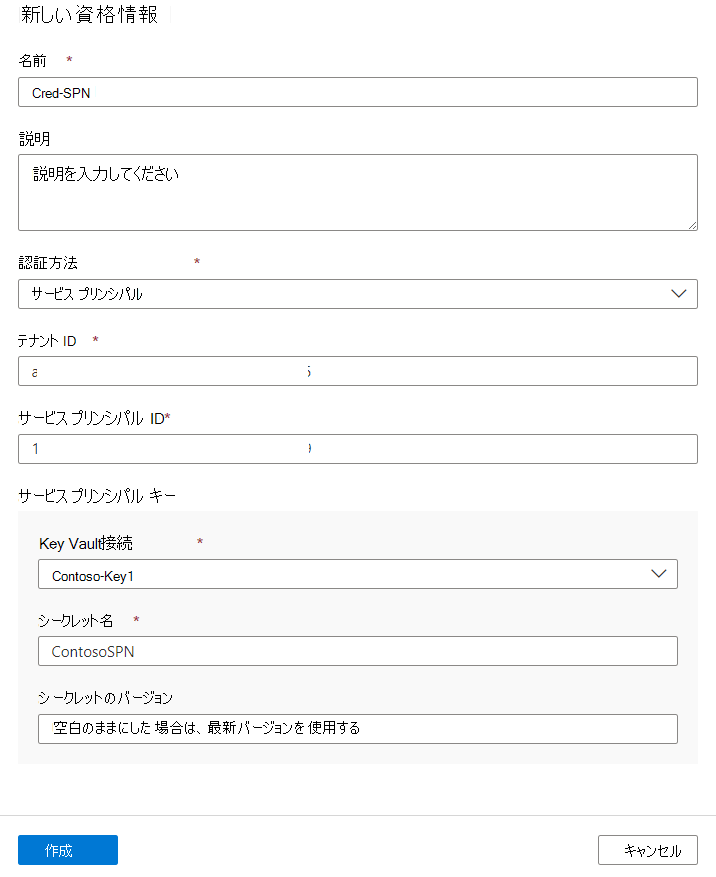

[+ 新規] を選択して、新しい資格情報を作成 します。

必要なパラメーターを指定します。

- 名前: 資格情報の一意の名前を指定します

- 認証方法: サービス プリンシパル

- テナント ID: Fabric テナント ID

- クライアント ID: 前に作成したサービス プリンシパル クライアント ID (アプリ ID) を使用する

- Key Vault接続: 先ほどシークレットを作成したKey Vaultへの Microsoft Purview 接続。

- シークレット名: 前に作成したシークレットの名前。

すべての詳細が入力されたら、[ 作成] を選択します。

委任された認証

テナントにユーザー アカウントMicrosoft Entra作成し、そのユーザー Microsoft Entraロールである Fabric Administrator に割り当てます。 ユーザー名をメモし、サインインしてパスワードを変更します。

Azure キー コンテナーに移動します。

[設定>Secrets] を選択し、[+ 生成/インポート] を選択します。

シークレットの名前を入力し、[値] に、Microsoft Entra ユーザーの新しく作成したパスワードを入力します。 [ 作成] を 選択して完了します。

キー コンテナーがまだ Microsoft Purview に接続されていない場合は、新しいキー コンテナー接続を作成する必要があります

Microsoft Entra テナントにアプリ登録を作成します。 リダイレクト URI に Web URL を指定します。

クライアント ID (アプリ ID) を書き留めます。

ダッシュボードMicrosoft Entraから、新しく作成されたアプリケーションを選択し、[API のアクセス許可] を選択します。 次の委任されたアクセス許可をアプリケーションに割り当て、テナントの管理者の同意を付与します。

- Fabric Service Tenant.Read.All

- Microsoft Graph openid

- Microsoft Graph User.Read

[ 詳細設定] で、[ パブリック クライアント フローを許可する] を有効にします。

次に、Microsoft Purview で、[管理] の [資格情報] ページに移動して、新しい資格情報を作成します。

ヒント

または、スキャンプロセス中に新しい資格情報を作成することもできます。

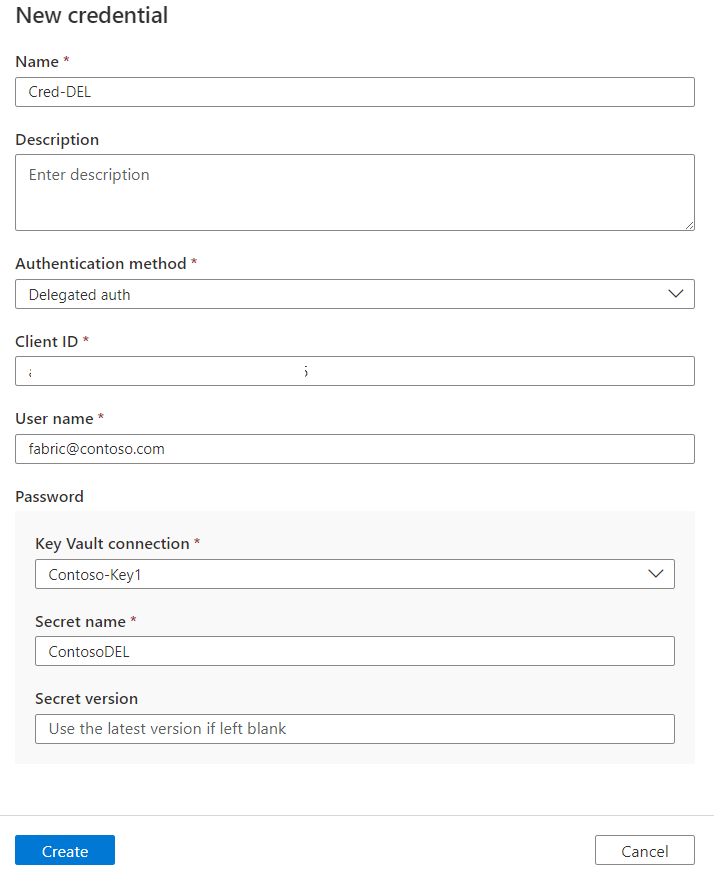

[+ 新規] を選択して、新しい資格情報を作成 します。

必要なパラメーターを指定します。

- 名前: 資格情報の一意の名前を指定します

- 認証方法: 委任された認証

- クライアント ID: 前に作成したサービス プリンシパル クライアント ID (アプリ ID) を使用する

- ユーザー名: 前に作成した Fabric Administrator のユーザー名を指定します

- Key Vault接続: 先ほどシークレットを作成したKey Vaultへの Microsoft Purview 接続。

- シークレット名: 前に作成したシークレットの名前。

すべての詳細が入力されたら、[ 作成] を選択します。

スキャンの作成

Microsoft Purview Studio で、左側のメニューの [データ マップ ] に移動します。

[ ソース] に移動します。

登録済みの Fabric ソースを選択します。

[ + 新しいスキャン] を選択します。

スキャンに名前を付けます。

マネージド ID 資格情報、またはサービス プリンシパルまたは委任された認証用に作成した資格情報を選択します。

次の手順に進む前に、[ テスト接続] を選択します。 テスト接続に失敗した場合は、[レポートの表示] を選択して詳細な状態を確認し、問題のトラブルシューティングを行います。

- アクセス - 失敗した状態は、ユーザー認証が失敗したことを意味します。 ユーザー認証が必要ないため、マネージド ID を使用したスキャンは常に成功します。 サービス プリンシパルまたは委任された認証を使用している場合は、Key Vault資格情報が正しく設定されていること、および Microsoft Purview がキー コンテナーにアクセスできることを確認します。

- 資産 (+ 系列) - 失敗した状態は、Microsoft Purview - Fabric 承認が失敗したことを意味します。 Fabric 管理ポータルで関連付けられているセキュリティ グループに Microsoft Purview マネージド ID が追加されていることを確認します。

- 詳細なメタデータ (拡張) - 失敗した状態は、次の設定で Fabric 管理ポータルが無効になっていることを意味します - 詳細なメタデータを使用して管理者 API の応答を強化する

ヒント

トラブルシューティングの詳細については、 デプロイ チェックリスト を参照して、シナリオのすべての手順について説明していることを確認してください。

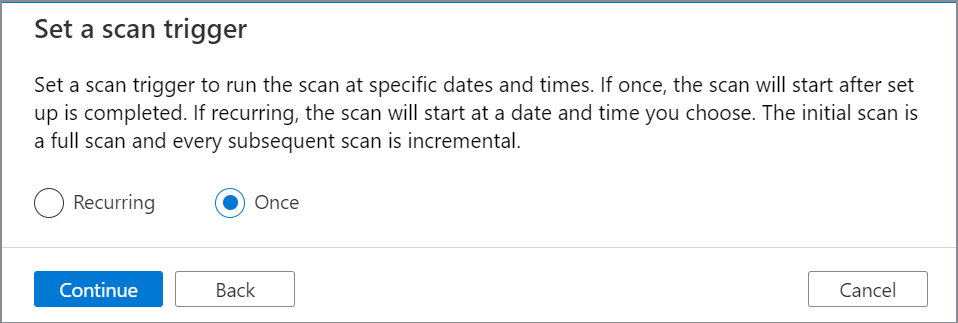

スキャン トリガーを設定します。 オプションは [ 定期的] と [1 回] です。

[ 新しいスキャンの確認] で、[ 保存して実行] を選択してスキャンを起動します。

スキャンとスキャンの実行を表示する

既存のスキャンを表示するには:

- Microsoft Purview ポータルに移動します。 左側のウィンドウで、[ データ マップ] を選択します。

- データ ソースを選択します。 [最近のスキャン] で、そのデータ ソースの既存の スキャンの一覧を表示したり、[ スキャン ] タブですべてのスキャンを表示したりできます。

- 表示する結果を含むスキャンを選択します。 このウィンドウには、以前のすべてのスキャン実行と、各スキャン実行の状態とメトリックが表示されます。

- 実行 ID を選択して、スキャン実行の詳細をチェックします。

スキャンを管理する

スキャンを編集、取り消し、または削除するには:

Microsoft Purview ポータルに移動します。 左側のウィンドウで、[ データ マップ] を選択します。

データ ソースを選択します。 [最近のスキャン] で、そのデータ ソースの既存の スキャンの一覧を表示したり、[ スキャン ] タブですべてのスキャンを表示したりできます。

管理するスキャンを選択します。 次のことを実行できます。

- [スキャンの編集] を選択して スキャンを編集します。

- [スキャンの実行の取り消し] を選択して、進行中 のスキャンを取り消します。

- [スキャンの削除] を選択して スキャンを削除します。

注:

- スキャンを削除しても、以前のスキャンから作成されたカタログ資産は削除されません。

次の手順

ソースを登録したので、次のガイドに従って、Microsoft Purview とデータの詳細を確認してください。