Microsoft Purview に接続し、データ ソースをプライベートかつ安全にスキャンする

重要

この記事では、従来の Microsoft Purview ガバナンス ポータル (https://web.purview.azure.com) のプライベート エンドポイントについて説明します。 新しい Microsoft Purview ポータル (https://purview.microsoft.com/) を使用している場合は、 Microsoft Purview ポータルのプライベート エンドポイントに関するドキュメントに従ってください。

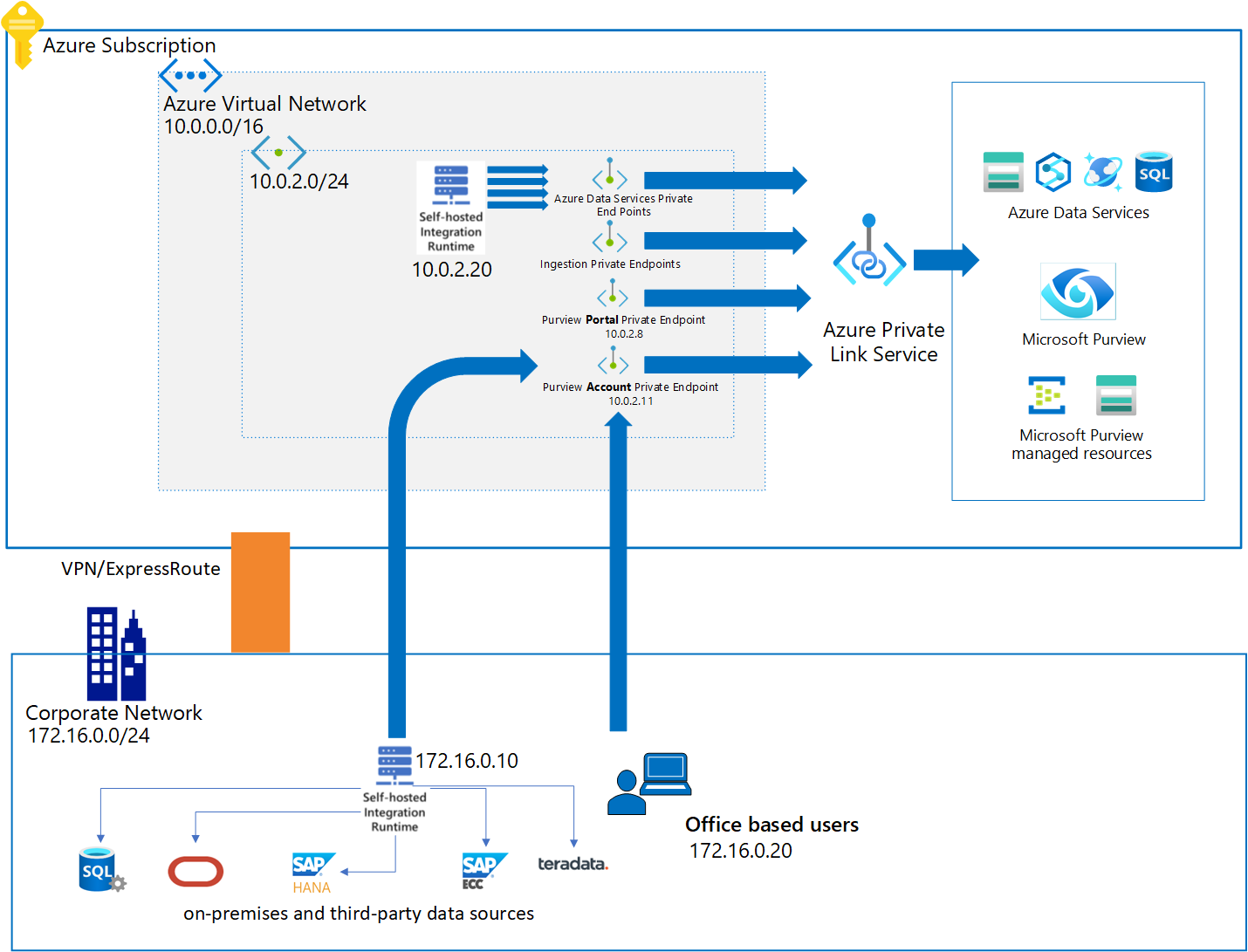

このガイドでは、Microsoft Purview アカウントのアカウント、_portal、 インジェスト のプライベート エンドポイントをデプロイして purview アカウントにアクセスし、セルフホステッド統合ランタイムを安全かつプライベートに使用してデータ ソースをスキャンし、エンドツーエンドのネットワーク分離を有効にする方法について説明します。

Microsoft Purview アカウント のプライベート エンドポイントは、仮想ネットワーク内から発信されたクライアント呼び出しのみが Microsoft Purview アカウントへのアクセスを許可されるシナリオを有効にすることで、セキュリティの別の層を追加するために使用されます。 このプライベート エンドポイントは、ポータルのプライベート エンドポイントの前提条件でもあります。

プライベート ネットワークを使用して Microsoft Purview ガバナンス ポータルへの接続を有効にするには、Microsoft Purview ポータルのプライベート エンドポイントが必要です。

Microsoft Purview では、 インジェスト プライベート エンドポイントを使用して、Azure またはオンプレミス環境のデータ ソースをスキャンできます。 アカウントの展開日と構成に応じて、インジェスト プライベート エンドポイントをデプロイするときに、最大 3 つのプライベート エンドポイント リソースを展開し、Microsoft Purview 構成済みリソースにリンクする必要があります。

kafka 通知にマネージド Event Hubs を使用している場合、名前空間プライベート エンドポイントは Microsoft Purview で構成された Event Hubs 名前空間にリンクされます。

アカウントが 2023 年 12 月 15 日より前に作成された場合:

- BLOB プライベート エンドポイントは、Microsoft Purview マネージド ストレージ アカウントにリンクされています。

- キュー プライベート エンドポイントは、Microsoft Purview マネージド ストレージ アカウントにリンクされています。

アカウントが 2023 年 12 月 15 日以降に作成された場合 (または API バージョン 2023-05-01-preview 以降を使用してデプロイされた場合):

- BLOB プライベート エンドポイントは、Microsoft Purview インジェスト ストレージにリンクされています。

- キュー プライベート エンドポイントは、Microsoft Purview インジェスト ストレージにリンクされています。

展開チェックリスト

このガイドの手順に従って、既存の Microsoft Purview アカウント用にこれらのプライベート エンドポイントをデプロイできます。

Microsoft Purview プライベート エンドポイントをデプロイする適切な Azure 仮想ネットワークとサブネットを選択します。 以下のいずれかのオプションを選択します。

- Azure サブスクリプションに 新しい仮想ネットワーク をデプロイします。

- Azure サブスクリプション内の既存の Azure 仮想ネットワークとサブネットを見つけます。

Microsoft Purview アカウントにアクセスし、プライベート ネットワークを使用してデータ ソースをスキャンできるように、適切な DNS 名前解決方法を定義します。 次のいずれかのオプションを使用できます。

- このガイドでさらに説明されている手順を使用して、新しい Azure DNS ゾーンをデプロイします。

- このガイドでさらに説明されている手順を使用して、既存の Azure DNS ゾーンに必要な DNS レコードを追加します。

- このガイドの手順を完了したら、既存の DNS サーバーに必要な DNS A レコードを手動で追加します。

既存の Microsoft Purview アカウントのプライベート エンドポイントをデプロイします。

プライベート ネットワークのすべてのパブリック インターネット トラフィックに対してネットワーク セキュリティ グループ規則が拒否に設定されている場合は、Microsoft Entra IDへのアクセスを有効にします。

Microsoft Purview アカウントとインジェスト プライベート エンドポイントがデプロイされている同じ仮想ネットワークまたはピアリングされた仮想ネットワーク内に 、セルフホステッド統合ランタイム をデプロイして登録します。

このガイドを完了したら、必要に応じて DNS 構成を調整します。

管理マシン、セルフホステッド IR VM、データ ソース間のネットワークと名前解決を Microsoft Purview に検証します。

注:

インジェスト プライベート エンドポイントをデプロイした後で 独自の Event Hubs 名前空間を構成 するか、 マネージド Event Hubs 名前空間を有効にする 場合は、インジェスト プライベート エンドポイントを再デプロイする必要があります。

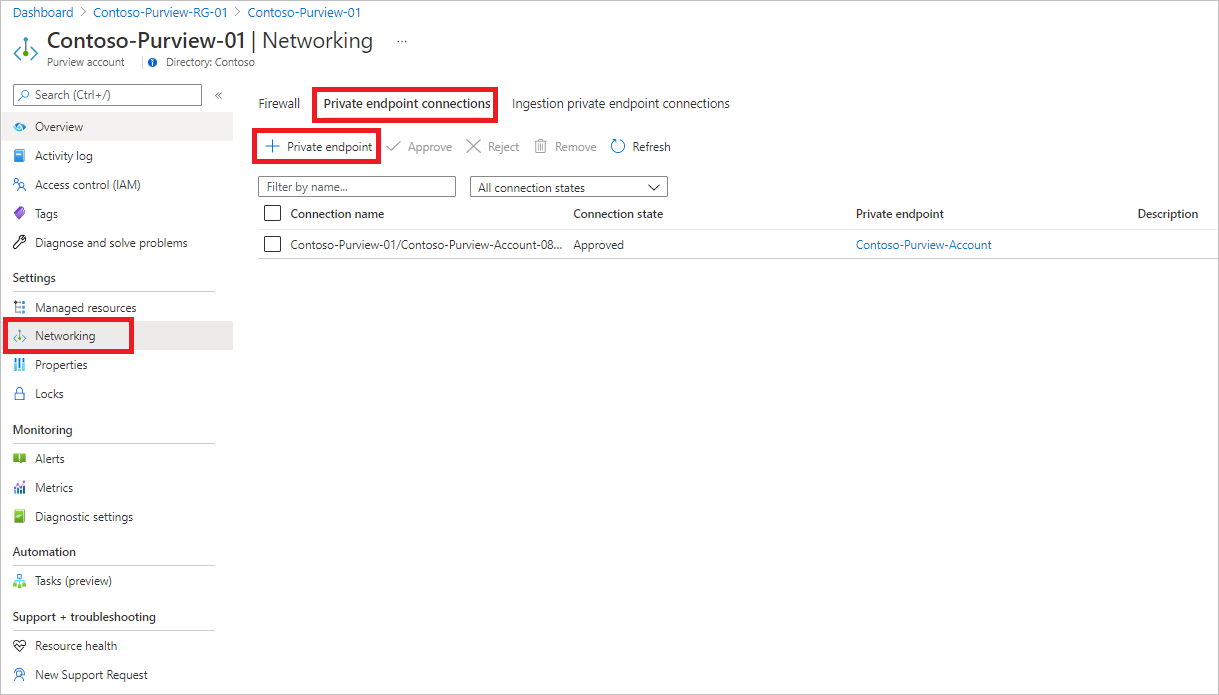

アカウントとポータルのプライベート エンドポイントを有効にする

Azure portalに移動し、Microsoft Purview アカウントを選択し、[設定] で [ネットワーク] を選択し、[プライベート エンドポイント接続] を選択します。

[ + プライベート エンドポイント ] を選択して、新しいプライベート エンドポイントを作成します。

基本情報を入力します。

[ リソース ] タブの [ リソースの種類] で、[ Microsoft.Purview/accounts] を選択します。

[ リソース] で Microsoft Purview アカウントを選択し、[ ターゲット サブリソース] で [アカウント] を選択します。

[構成] タブで仮想ネットワークを選択し、必要に応じて [Azure プライベート DNS ゾーン] を選択して新しい Azure DNS ゾーンを作成します。

注:

DNS 構成の場合は、ドロップダウン リストから既存の Azure プライベート DNS Zones を使用するか、後で必要な DNS レコードを DNS サーバーに手動で追加することもできます。 詳細については、「プライベート エンドポイントの DNS 名前解決を構成する」を参照してください。

概要ページに移動し、[ 作成 ] を選択してアカウントのプライベート エンドポイントを作成します。

手順 2 ~ 7 を繰り返して、ポータルのプライベート エンドポイントを作成します。 [ターゲット サブリソース] にポータルを選択していることを確認します。

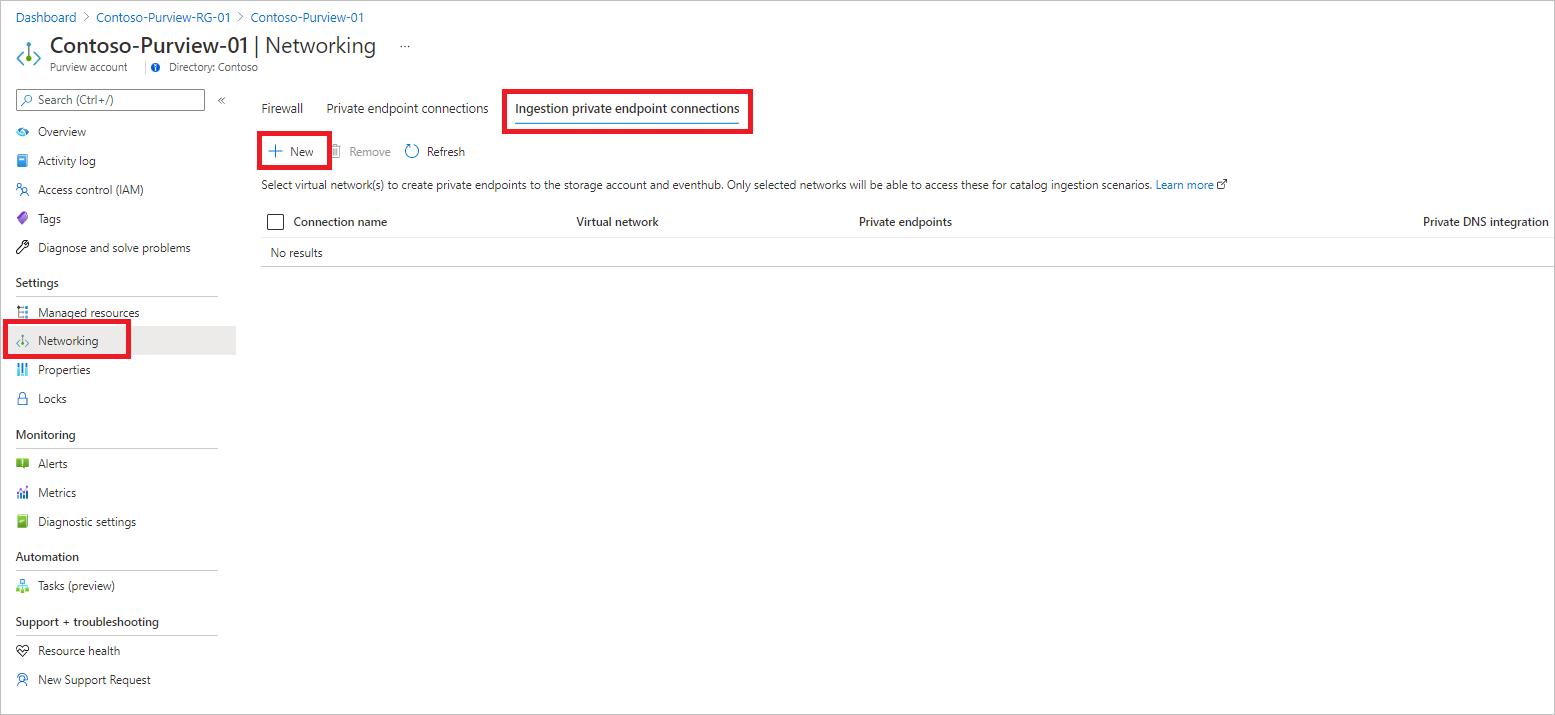

インジェスト プライベート エンドポイントをデプロイする

インジェスト プライベート エンドポイントは、新しい Microsoft Purview ポータルとクラシック ガバナンス ポータルを使用しているかどうかに関係なく、すべての Microsoft Purview インスタンスのAzure portalからデプロイされます。

Azure portalに移動し、Microsoft Purview アカウントを検索して選択します。

Microsoft Purview アカウントの [設定] で [ ネットワーク] を選択し、[ プライベート エンドポイント接続の取り込み] を選択します。

[インジェスト プライベート エンドポイント接続] で、[ + 新規 ] を選択して、新しいインジェスト プライベート エンドポイントを作成します。

基本的な情報を入力し、既存の仮想ネットワークとサブネットの詳細を選択します。 必要に応じて、[プライベート DNS統合] を選択して Azure プライベート DNS Zones を使用します。 各一覧から適切な Azure プライベート DNS Zones を選択します。

注:

また、既存の Azure プライベート DNS ゾーンを使用したり、後で DNS サーバーで DNS レコードを手動で作成したりすることもできます。 詳細については、「プライベート エンドポイントの DNS 名前解決を構成する」を参照してください。

[ 作成] を 選択してプライベート エンドポイントを作成します。

まだ存在しない場合は、セルフホステッド統合ランタイムをデプロイして、プライベート エンドポイントを使用してソースに接続する必要があります。

Event Hubs 名前空間のネットワークを構成する

Microsoft Purview の Apache Atlas Kafka トピックとの間でイベントを送受信するように Event Hubs を構成している場合は、Event Hubs ネットワーク設定で通信を許可していることを確認する必要があります。

セルフホステッド統合ランタイム (IR) をデプロイし、データ ソースをスキャンする

Microsoft Purview のインジェスト プライベート エンドポイントをデプロイしたら、少なくとも 1 つのセルフホステッド統合ランタイム (IR) をセットアップして登録する必要があります。

現在、Microsoft SQL Server、Oracle、SAP などのオンプレミスのすべてのソースの種類は、セルフホステッド IR ベースのスキャンでのみサポートされています。 セルフホステッド IR は、プライベート ネットワーク内で実行し、Azure で仮想ネットワークとピアリングする必要があります。

Azure Blob Storageや Azure SQL Database などのすべての Azure ソースの種類では、同じ仮想ネットワークまたは Microsoft Purview アカウントとインジェスト プライベート エンドポイントがデプロイされているピアリングされた仮想ネットワークにデプロイされているセルフホステッド統合ランタイムを使用して、スキャンを実行することを明示的に選択する必要があります。

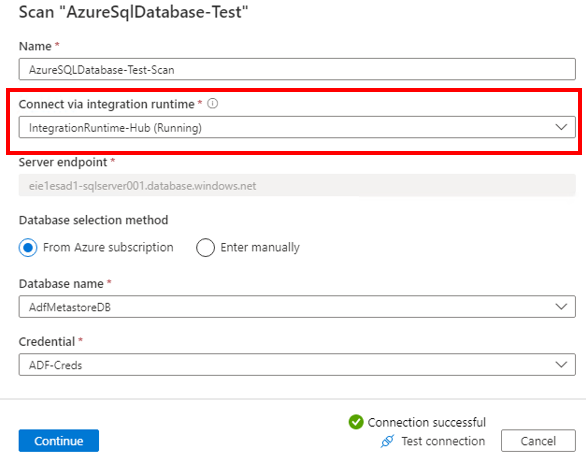

セルフホステッド統合ランタイムの作成と管理に関するページの手順に従って、セルフホステッド IR を設定します。 次に、[ 統合ランタイム 経由で接続] ドロップダウン リストでそのセルフホステッド IR を選択して、Azure ソースでスキャンを設定し、ネットワークの分離を確保します。

重要

Microsoft ダウンロード センターからセルフホステッド統合ランタイムの最新バージョンをダウンロードしてインストールしてください。

Microsoft Entra IDへのアクセスを有効にする

注:

VM、VPN ゲートウェイ、または VNet ピアリング ゲートウェイにパブリック インターネット アクセスがある場合は、Microsoft Purview ガバナンス ポータルにアクセスでき、プライベート エンドポイントで有効になっている Microsoft Purview アカウントにアクセスできます。 このため、残りの手順に従う必要はありません。 プライベート ネットワークに、すべてのパブリック インターネット トラフィックを拒否するように設定されたネットワーク セキュリティ グループルールがある場合は、Microsoft Entra IDアクセスを有効にするためにいくつかのルールを追加する必要があります。 指示に従って実行します。

これらの手順は、Azure VM から Microsoft Purview に安全にアクセスするために提供されます。 VPN またはその他の仮想ネットワーク ピアリング ゲートウェイを使用している場合は、同様の手順に従う必要があります。

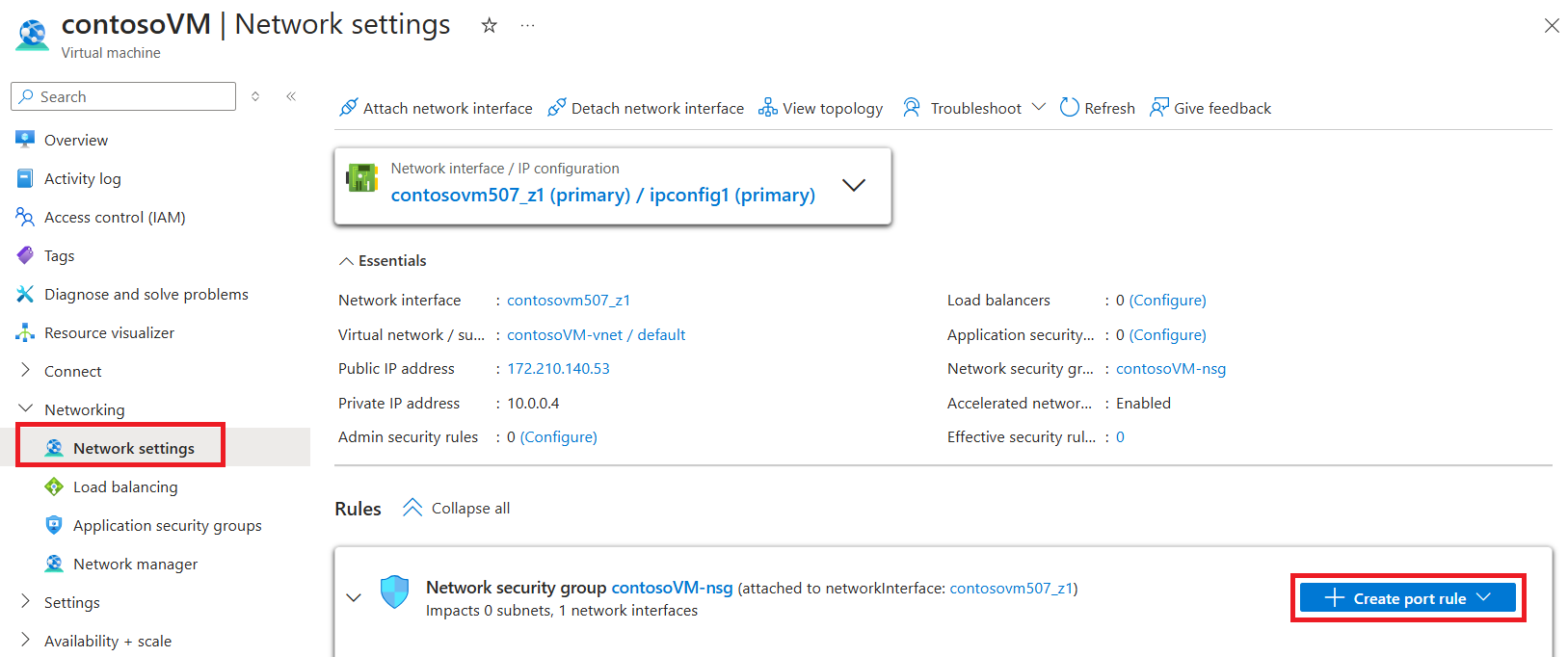

Azure portalで仮想マシンに移動し、[ネットワーク] で [ネットワーク設定] を選択します。

[+ ポート規則の作成] を選択します

[送信ポート規則] を選択します

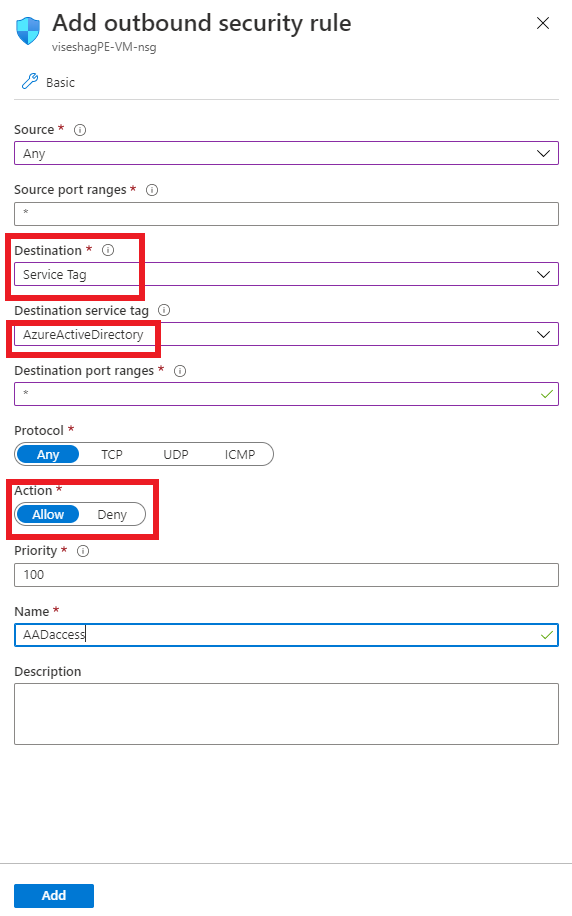

[ 送信セキュリティ規則の追加 ] ウィンドウで、次の操作を行います。

- [ 宛先] で、[ サービス タグ] を選択します。

- [ 宛先サービス タグ] で、[AzureActiveDirectory] を選択します。

- [ 宛先ポート範囲] で、[*] を選択します。

- [ アクション] で、[許可] を選択 します。

- [ 優先度] の値は、すべてのインターネット トラフィックを拒否したルールよりも大きくする必要があります。

ルールを作成します。

同じ手順に従って、 AzureResourceManager サービス タグを許可する別のルールを作成します。 Azure portalにアクセスする必要がある場合は、AzurePortal サービス タグのルールを追加することもできます。

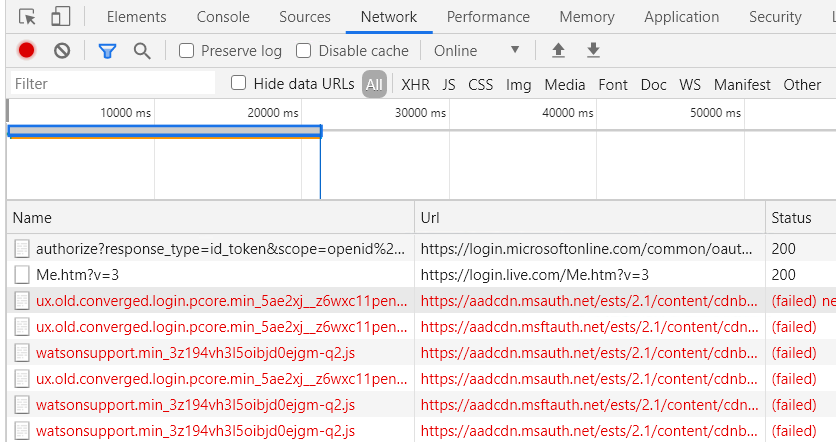

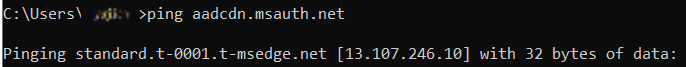

VM に接続し、ブラウザーを開きます。 Ctrl + Shift + J キーを押してブラウザー コンソールに移動し、[ネットワーク] タブに切り替えてネットワーク要求を監視します。 [URL] ボックスに「web.purview.azure.com」と入力し、Microsoft Entra資格情報を使用してサインインします。 サインインが失敗する可能性があり、コンソールの [ネットワーク] タブで、aadcdn.msauth.net にアクセスしようとしているがブロックされているMicrosoft Entra IDが表示されます。

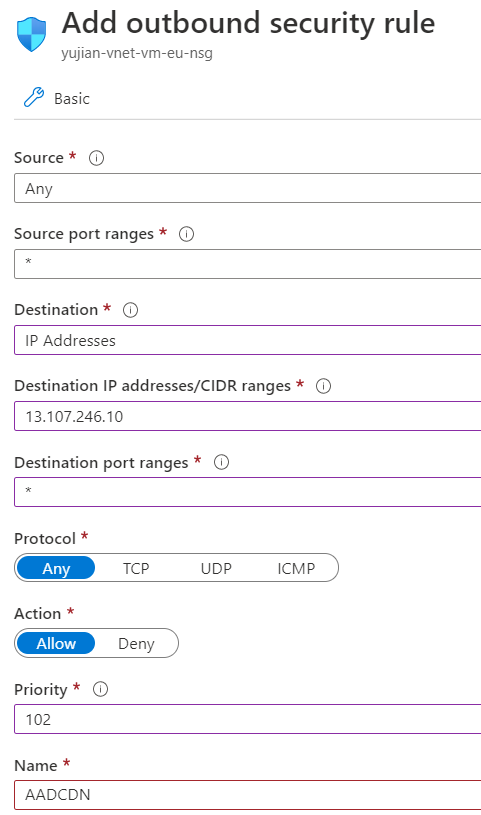

この場合は、VM でコマンド プロンプトを開き、aadcdn.msauth.net ping を実行し、その IP を取得し、VM のネットワーク セキュリティ規則に IP の送信ポート規則を追加します。 [ 宛先 ] を [IP アドレス] に設定し、[ 宛先 IP アドレス] を aadcdn IP に設定します。 Azure Load Balancerと Azure Traffic Manager により、Microsoft Entra コンテンツ配信ネットワーク IP が動的である可能性があります。 IP を取得したら、VM のホスト ファイルに追加して、ブラウザーにその IP を強制的にアクセスして、Microsoft Entraコンテンツ配信ネットワークを取得することをお勧めします。

新しいルールが作成されたら、VM に戻り、Microsoft Entra資格情報をもう一度使用してサインインを試みます。 サインインに成功した場合は、Microsoft Purview ガバナンス ポータルを使用する準備が整います。 ただし、場合によっては、Microsoft Entra IDは他のドメインにリダイレクトして、顧客のアカウントの種類に基づいてサインインします。 たとえば、live.com アカウントの場合、Microsoft Entra IDは live.com にリダイレクトしてサインインし、それらの要求は再びブロックされます。 Microsoft 従業員アカウントの場合、Microsoft Entra IDはサインイン情報の msft.sts.microsoft.com にアクセスします。

ブラウザーの [ネットワーク] タブでネットワーク要求 を 確認して、ブロックされているドメインの要求を確認し、前の手順をやり直して IP を取得し、ネットワーク セキュリティ グループに送信ポート規則を追加して、その IP の要求を許可します。 可能であれば、URL と IP を VM のホスト ファイルに追加して、DNS 解決を修正します。 正確なサインイン ドメインの IP 範囲がわかっている場合は、ネットワーク ルールに直接追加することもできます。

これで、Microsoft Entraサインインが成功します。 Microsoft Purview ガバナンス ポータルは正常に読み込まれますが、特定の Microsoft Purview アカウントにのみアクセスできるため、すべての Microsoft Purview アカウントの一覧表示は機能しません。 プライベート エンドポイントを正常に設定した Microsoft Purview アカウントに直接アクセスするには、「

web.purview.azure.com/resource/{PurviewAccountName}」と入力します。

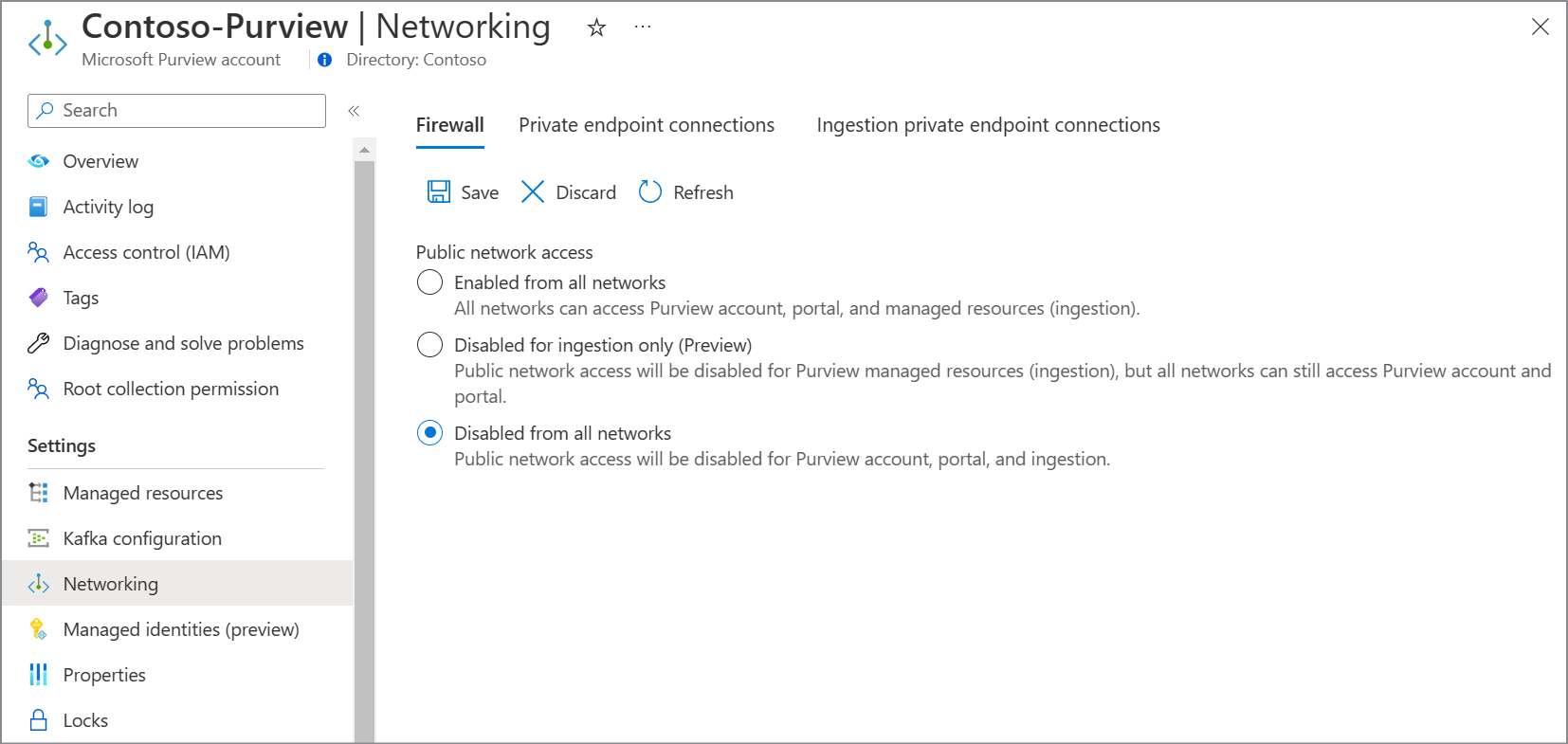

パブリック アクセスを制限するファイアウォール

パブリック インターネットから Microsoft Purview アカウントへのアクセスを完全に切断するには、次の手順に従います。 この設定は、プライベート エンドポイント接続とインジェスト プライベート エンドポイント接続の両方に適用されます。

Azure portalから Microsoft Purview アカウントに移動し、[設定] で [ネットワーク] を選択します。

[ ファイアウォール ] タブに移動し、トグルが [ すべてのネットワークから無効にする] に設定されていることを確認します。