暗号化キーの管理

注意

新機能と改善された Power Platform 管理センター は、現在パブリック プレビュー段階にあります。 新しい管理センターは、特定の結果をより迅速に達成するのに役立つタスク指向のナビゲーションで使いやすくなるように設計されています。 新しい Power Platform 管理センターが 一般提供 に移行する、新しいドキュメントと更新されたドキュメントを公開します。

Microsoft Dataverse のすべての環境は、SQL Server Transparent Data Encryption (TDE) を使用して、ディスクへの書き込み時にリアルタイムの暗号化を実行し、保管時の暗号化としても知られています。

既定では、Microsoft が環境のデータベース暗号化キーを保存および管理するため、お客様による管理は不要です。 Microsoft Power Platform 管理センターのマネージド キー機能により、管理者は Dataverse テナントに関連付けられたデータベース暗号化キーを自己管理できます。

重要

2026 年 1 月 6 日より、Bring-Your-Own-Key (BYOK) のサポートを終了いたします。 お客様には、機能の向上、データ ソースのサポートの拡大、パフォーマンスの向上を提供する拡張ソリューションであるカスタマー マネージド キー (CMK) に移行することをお勧めします。 詳細については、カスタマー マネージド暗号化キーの管理 および Bring-Your-Own-Key (BYOK) 環境をカスタマー マネージド キーに移行する を参照してください。

暗号化キー管理は、Azure SQL データベース環境にのみ適用されます。 次の機能およびサービスは、引き続き Microsoft 管理の暗号化キーを使用してデータを暗号化し、自己管理の暗号化キーでは暗号化できません。

- Microsoft Power Platform と Microsoft Dynamics 365 でのコパイロットと生成 AI の機能

- Dataverse を検索する

- エラスティック テーブル

- Mobile Offline

- 活動ログ (Microsoft 365 ポータル)

- Exchange (サーバー側同期)

ヒント

- 自己管理型データベース暗号化キー機能を使用するには、テナントに対して Microsoft がこの機能をオンにする必要があります。

- 環境に対してデータ暗号化管理機能を使用するには、Microsoft がデータベース暗号化キーの自己管理機能を有効にした後に環境を作成する必要があります。

- テナントでこの機能を有効にすると、すべての新しい環境は Azure SQL ストレージのみを使用して作成されます。 これらの環境では、BYOK (Bring Your Own Key) または Microsoft 管理キーのどちらで暗号化されているかに関係なく、ファイルのアップロード サイズに制限があり、Cosmos および Datalake サービスを使用できず、Dataverse 検索インデックスは Microsoft 管理のキーで暗号化されます。 これらのサービスを利用するには、カスタマー マネージド キーに移行する必要があります。

- 環境のバージョンが 9.2.21052.00103 以降である場合に、サイズが 128MB 以下のファイル や 画像 へのサポートを有効にすることができます。

- 既存の環境の大半は、Azure 以外の SQL データベースにファイルとログを保存しています。 これらの環境では、自己管理型暗号化キーにオプトインすることはできません。 自己管理の暗号化キーを有効にできるのは、新しい環境のみです (このプログラムにサインアップした後)。

管理キーの概要

キー管理を使用すると、管理者は独自の暗号化キーを提供し、暗号化キーを生成して環境のデータベースを保護することができます。

管理キー機能は、ハードウェア セキュリティ モジュール (HSM) に保存されているような PFX および BYOK 暗号キー ファイルの両方をサポートします。 暗号化キーのアップロード オプションを使用するには、パブリックとプライベートの両方の暗号化キーが必要です。

キー管理機能は、Azure Key Vault を使用して暗号化キーを安全に保管することにより、暗号化キー管理の複雑さを取り除きます。 Azure Key Vault は、クラウド アプリケーションとサービスで使用される暗号化キーとシークレットを保護するのに役立ちます。 キー管理機能では、Azure Key Vault サブスクリプションを持っている必要はなく、ほとんどの場合、ボールト内の Dataverse で使用される暗号化キーにアクセスする必要はありません。

マネージド キー機能では、次のタスクを実行できます。

環境に関連付けられたデータベース暗号化キーを自己管理する機能を有効にします。

新しい暗号化キーを生成するか、既存の.PFX または.BYOK 暗号化キー ファイルをアップロードします。

テナント環境をロックおよびロック解除します。

警告

テナントがロックされている間、だれもテナント内の環境すべてにアクセスできません。 詳細: テナントのロック。

キーを管理する場合の潜在的なリスクを理解する

ビジネス クリティカルなアプリケーションと同様に、管理レベルのアクセス権を持つ組織内の担当者は、信頼される必要があります。 管理キー機能を使用する前に、データベース暗号化キーを管理する場合のリスクを理解しておく必要があります。 組織内で働く悪意のある管理者 (組織のセキュリティやビジネス プロセスに悪影響を与えるために管理者レベルのアクセス権が付与されている、または取得されている人) が、マネージド キー機能を使用してキーを作成し、それを使用してテナント内のすべての環境をロックする場合があります。

次の一連のイベントを検討します。

悪意のある管理者が、Power Platform 管理センターにサインインし、環境 タブに移動し、暗号化キーの管理 を選択する例を想定します。 悪意を持った管理者が新しいキーとパスワードを作成し、暗号化キーをローカル ドライブにダウンロードして新しいキーを有効にします。 環境のすべてのデータベースが新しいキーで暗号化されるようになりました。 次に、悪意を持った管理者が新しくダウンロードしたキーを使用してテナントをロックし、ダウンロードした暗号化キーを使用、または削除します。

これらのアクションにより、テナント内のすべての環境へのオンライン アクセスが無効になり、すべてのデータベースのバックアップが復元できないことになります。

重要

データベースをロックすることで悪意ある管理者が業務を中断するのを回避するには、暗号化キーの変更または有効化から 72 時間の間、マネージド キー機能によってテナント環境がロックされるのを許可しないことです。 これにより、他の管理者が許可されていない鍵の変更をロールバックするのに最大 72 時間がかかります。

暗号化キーの要件

独自の暗号化キーを提供する場合、キーは Azure Key Vault で受け入れられる要件を満たしている必要があります。

- 暗号化キー ファイル形式は、PFX または BYOK でなければなりません。

- 2048-ビット RSA。

- RSA-HSM キー タイプ (Microsoft サポート リクエストが必要)。

- PFX 暗号化キー ファイルはパスワードで保護する必要があります。

インターネット経由で HSM で保護されたキーを生成して転送する方法の詳細については、Azure Key Vault 用に HSM で保護されたキーを生成して転送する方法 を参照してください。 nCipher ベンダーの HSM キー のみがサポートされています。 HSM キーを生成する前に、Power Platform 管理センター 暗号化キーを管理する/新規キーの作成 ウィンドウに移動して、環境リージョンのサブスクリプションIDを取得します。 このキーを作成するには、このサブスクリプション ID をコピーして HSM に貼り付ける必要があります。 これにより、Azure KeyVault のみがファイルを開くことができます。

キー管理のタスク

キー管理タスクを簡素化するために、タスクを 3 つの領域に分割します。

管理者は、Power Platform 管理センター、またはPower Platform 管理モジュール コマンドレットを使用して、ここで説明するテナント保護キー管理タスクを実行します。

テナント用の暗号化キーの作成またはアップロード

すべての暗号化キーは、Azure Key Vault に保存され、いつでもアクティブなキーが 1 つだけ存在できます。 アクティブなキーを使用してテナントのすべての環境を暗号化するので、暗号の管理はテナント レベルで運用します。 キーがアクティブ化されると、暗号のためにキーを使用する個々の環境を選択できます。

この手順を使用して、環境のマネージド キー機能を初めて設定するか、すでに自己管理されているテナントの暗号化キーを変更 (または、ロールオーバー) します。

警告

ここで説明する手順を初めて実行する時、暗号化キーの自己管理にオプトインしていることになります。 詳細: キーを管理する場合の潜在的なリスクを理解する。

管理者として Power Platform 管理センター にサインインします (Dynamics 365 管理者、または Microsoft Power Platform 管理者)。

環境タブを選択し、ツールバーの暗号化キーの管理を選択します。

確認を選択して、マネージド キーのリスクを確認します。

ツールバーの新しいキーを選択します。

左側のウィンドウで、キーの生成またはアップロードに関する詳細を完成させます。

- 地域を選択します。 このオプションは、テナントに複数の地域がある場合にのみ表示されます。

- キー名を入力します。

- 次のオプションを選択します:

- 新しいキーを作成するために、キー (.pfx) の生成を選択します。 詳細: 新しいキー (.pfx) の生成。

- 独自で生成したキーを使用するには、アップロード (.pfx または .byok) を選択します。 詳細: キーのアップロード (.pfx または .byok)。

次へを選択します。

新しいキー (.pfx) の生成

- パスワードを入力し、確認のためにパスワードを再入力します。

- 作成を選択し、ブラウザーで作成されたファイルの通知を選択します。

- 暗号化キーの .PFX ファイルは、Web ブラウザーの既定のダウンロード フォルダーにダウンロードされます。 ファイルを安全な場所へ保存します (このキーをパスワードと共にバックアップすることをお勧めします)。

キーのアップロード (.pfx または .byok)

- キーのアップロードを選択し、.pfx または .byok1 ファイルを選択した後、開くを選択します。

- キーのパスワードを入力し、作成を選択します。

1 byok 暗号化キーファイルの場合、ローカル HSM から暗号化キーをエクスポートする時にスクリーンに表示されるサブスクリプション ID を必ず使用してください。 詳細: Azure Key Vault 用に HSM で保護されたキーを生成して転送する方法。

Note

管理者がキープロセスを管理するための手順数を減らすために、このキーは初めてアップロードされるときに自動的に有効になります。 以降のすべてのキーのアップロードには、キーを有効にするための追加手順が必要です。

テナント用の暗号化キーのアクティブ化

暗号化キーが生成されるか、またはテナントにアップロードされたら、アクティブ化できます。

- 管理者として Power Platform 管理センター にサインインします (Dynamics 365 管理者、または Microsoft Power Platform 管理者)。

- 環境タブを選択し、ツールバーの暗号化キーの管理を選択します。

- 確認を選択して、マネージド キーのリスクを確認します。

- 使用可能状態のキーを選択し、ツール バーのキーのアクティブ化を選択します。

- 確認 を選択して、キー変更を確認します。

テナントにキーがアクティブ化されると、キー管理サービスがキーをアクティブ化するのにしばらく時間がかかります。 新しいまたはアップロードされたキーがアクティベイト化される時、キーの状態の状態にキーがインストール中として表示されます。 キーがアクティブ化されると、次の処理が行われます。

- 暗号化された環境すべてが、アクティブなキーにより自動的に暗号化されます (このアクションによるダウンタイムはありません)。

- アクティブ化されると、暗号化キーは Microsoft 提供から自己管理暗号化キーに変更されている環境に適用されます。

重要

キー管理プロセスを合理化するために、すべての環境は同じキーで管理され、ロックされている環境でアクティブなキーを更新することはできません。 すべてのロックされた環境では、新しいキーをアクティブ化する前にロック解除する必要があります。 ロック解除する必要がないロックされた環境がある場合、削除する必要があります。

Note

暗号化キーを有効化した後の 24 時間は別のキーを有効化できません。

環境用の暗号化の管理

既定では、各環境は Microsoft 提供の暗号化キーで暗号化されます。 テナントに暗号化キーがアクティブされると、管理者は既定の暗号化キーの変更を使用してアクティブ化された暗号化キーを使用することができます。 アクティブ化されたキーを使用するには、次の手順を実行します。

環境に暗号化キーを適用する

- 環境管理者またはシステム管理者ロールの資格情報を使用して、Power Platform 管理センター にサインインします。

- 環境タブを選択します。

- Microsoft 提供で暗号化された環境を開きます。

- すべて表示を選択します。

- 環境の暗号化セクションで 管理を選択します。

- 確認を選択して、マネージド キーのリスクを確認します。

- このキーを適用を選択して、アクティブ化されたキーを使用するために暗号化を変更することに同意します。

- 確認 を選択して、キーを直接管理することおよびこのアクションによるダウンタイムが生じることに同意します。

自己管理暗号化キーから Microsoft 提供の暗号化キーに戻す

Microsoft 提供の暗号化キーに戻すことにより、Microsoft が暗号化キーを管理する既定の動作に戻るよう環境を構成します。

- 環境管理者またはシステム管理者ロールの資格情報を使用して、Power Platform 管理センター にサインインします。

- 環境タブを選択し、自己管理キーで暗号化された環境を選択します。

- すべて表示を選択します。

- 環境の暗号化セクションで、管理を選択した後、確認を選択します。

- 標準の暗号化管理に戻しますか?の下で、戻すを選択します。

- 実稼働環境について、環境名を入力して環境を確認します。

- 確認を選択して、標準の暗号化キー管理に戻します。

テナントをロックする

アクティブなキーはテナントあたり 1 つしかないため、テナントの暗号化をロックすることにより、テナント内にある すべての環境が無効 になります。 すべてのロックされた環境は、組織の Power Platform 管理者がロックに使用されたキーを使用してロックを解除するまで、Microsoft を含むすべてのユーザーがアクセスできません。

注意

通常のビジネス プロセスの一環としてテナントの環境をロックするべきではありません。 Dataverse テナントをロックすると、すべての環境がオフラインになり、Microsoft を含めてだれもアクセスすることができなくなります。 さらに、同期やメンテナンスなどのサービスはすべて停止されます。 サービスを残す場合、テナントをロックすることにより、オンラインのデータが確実にだれからもアクセスできないようにすることができます。

テナント環境のロックについては以下のことに注意してください。

- ロックされた環境はバックアップから復元できません。

- ロックされた環境は、ロック解除されなければ 28 日後に削除されます。

- 暗号化キーを変更した後の 72 時間は環境のロックができません。

- テナントをロックすることにより、テナント内のアクティブな環境すべてをロックします。

重要

- アクティブな環境をロックした後、ロック解除するまでに少なくとも 1 時間待つ必要があります。

- ロック プロセスが開始すると、アクティブまたは使用可能な状態の暗号化キーすべてが削除されます。 ロック プロセスは最長 1 時間かかり、この時間中はロックされた環境のロック解除は許可されません。

- 管理者として Power Platform 管理センター にサインインします (Dynamics 365 管理者、または Microsoft Power Platform 管理者)。

- 環境タブを選択し、コマンド バーの暗号化キーの管理を選択します。

- アクティブ キーを選択し、アクティブな環境をロックするを選択します。

- 右側のウィンドウで、アクティブなキーをアップロードを選択し、キーを表示、選択し、パスワードを入力した後、ロックを選択します。

- 確認を要求されたら、画面に表示されるテキストを入力して、地域内にあるすべての環境をロックすることに同意し、確認を選択します。

ロックされている環境のロック解除

環境のロック解除をするには、最初にテナントの暗号化キーおよび テナントのロック 時に使用されたのと同じキーを アップロード し アクティブ化 します。 ロックされた環境はキーがアクティブ化されると、自動的にロック解除されません。 ロックされた環境は個別にロック解除する必要があります。

重要

- アクティブな環境をロックした後、ロック解除するまでに少なくとも 1 時間待つ必要があります。

- ロック解除プロセスは最長 1 時間かかります。 キーがロック解除されると、環境の暗号化の管理 のためにキーを使用することができます。

- ロックされた環境すべてがロック解除されるまで、新しいキーの生成、または既存のキーのアップロードを行うことはできません。

暗号化キーのロック解除

- 管理者として Power Platform 管理センター にサインインします (Dynamics 365 管理者、または Microsoft Power Platform 管理者)。

- 環境タブを選択し、暗号化キーの管理を選択します。

- ロック状態のキーを選択し、コマンド バーのキーのロック解除を選択します。

- ロックされたキーをアップロードを選択し、テナントをロックするために使用されたキーを表示、選択し、パスワードを入力した後、ロック解除を選択します。 キーはインストール中の状態になります。 ロックされた環境のロック解除ができるようになる前に、キーがアクティブ状態になるまで待つ必要があります。

- 環境をロック解除するには、次のセクションを参照してください。

環境のロック解除

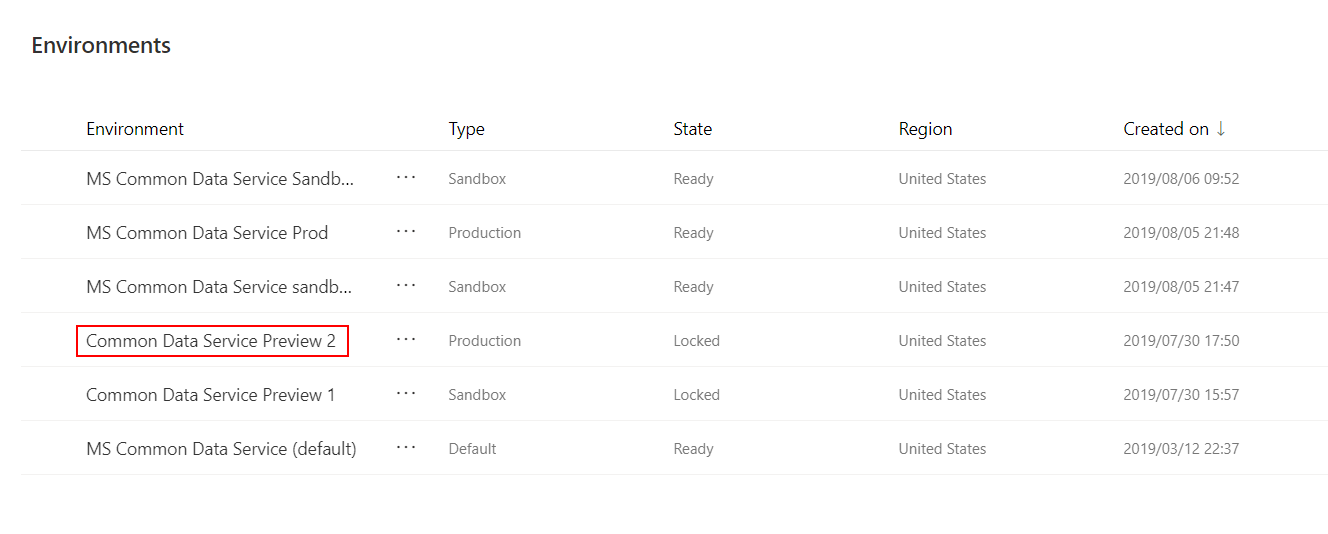

環境タブを選択し、ロックされた環境名を選択します。

チップ

行を選択しないでください。 環境名を選択します。

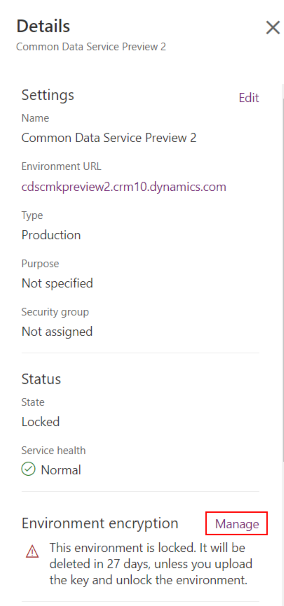

詳細セクションで、すべて表示を選択し、右側に詳細ウィンドウを表示します。

詳細ウィンドウの環境の暗号化セクションで、管理を選択します。

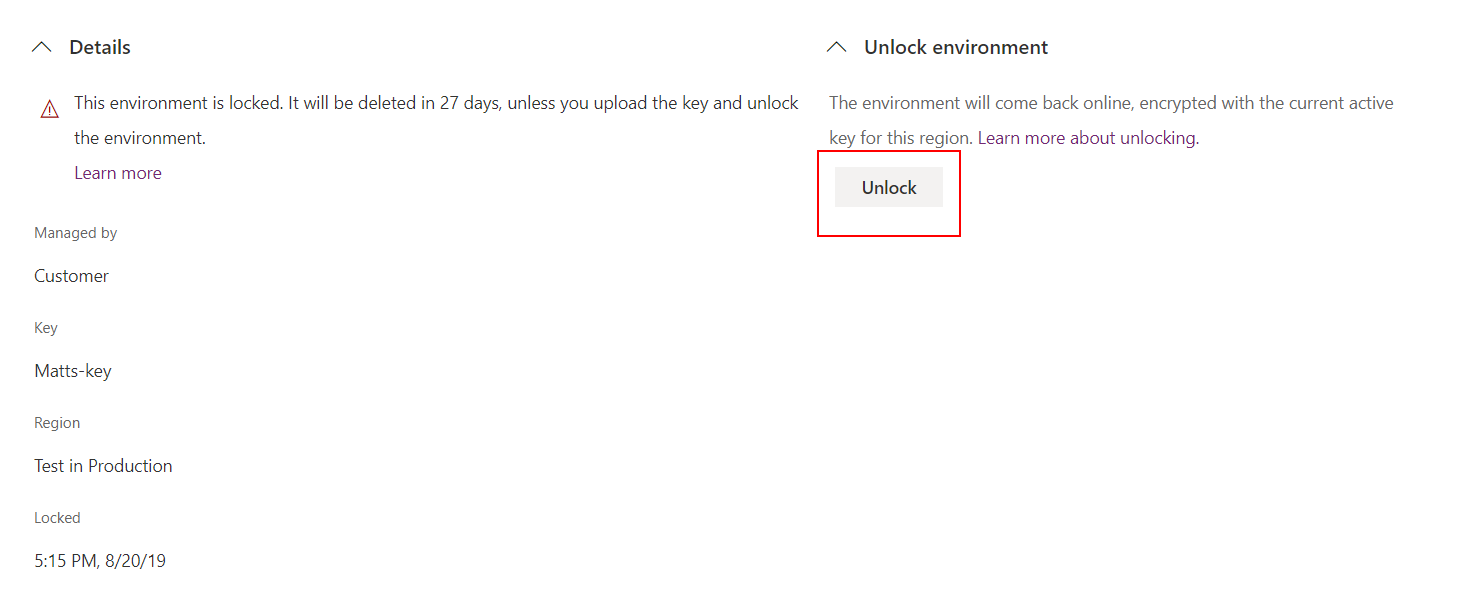

環境の暗号化ウィンドウでロック解除を選択します。

確認を選択し、環境のロック解除をすることを確認します。

他の環境のロック解除をするには、上記の手順を繰り返します。

環境データベースの操作

顧客テナントは、Microsoft 管理型キーを使用して暗号化された環境と、顧客管理型キーで暗号化された環境を所有できます。 データの整合性とデータ保護を維持するために、環境データベースの操作を管理するときに次のコントロールを使用できます。

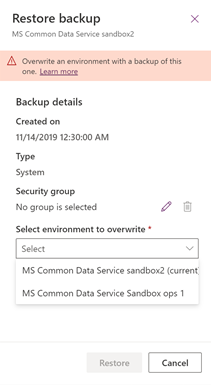

復元上書きする環境 (復元された環境) は、バックアップが取得された同じ環境、または同じ顧客管理型キーで暗号化された別の環境に制限されます。

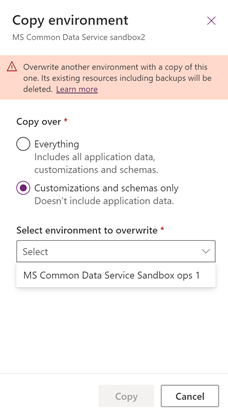

コピー上書きするための環境 (環境にコピーされた) は、同じ顧客管理型キーで暗号化された別の環境に制限されます。

注意

顧客管理型環境でサポートの問題を解決するためにサポート調査環境が作成された場合、コピー環境操作を実行する前に、サポート調査環境の暗号化キーを顧客管理型キーに変更する必要があります。

リセット 環境の暗号化されたデータはバックアップも含めて削除されます。 環境がリセットされると、環境の暗号化は Microsoft 管理型キーへと戻ります。