Outlook アドインに関するプライバシー、アクセス許可、セキュリティ

エンドユーザー、開発者、および管理者は、Outlook アドインのセキュリティ モデルの階層化されたアクセス許可レベルを使用して、プライバシーとパフォーマンスを制御することができます。

この記事では、Outlook アドインで要求可能なアクセス許可について説明し、次のような観点からセキュリティ モデルを調べます。

AppSource: アドインの整合性

エンド ユーザー: プライバシーとパフォーマンスの問題

開発者: アクセス許可の選択とリソース使用量の制限

管理者: パフォーマンスのしきい値を設定する特権

注:

この記事では、Outlook アドインに固有のプライバシー、アクセス許可、セキュリティに関する情報について説明します。Office アドインの内容がすべての Office アドインに適用されるため、まだ確認していない場合は、まず 「Office アドインのプライバシーとセキュリティ」を確認することをお勧めします。

アクセス許可モデル

お客様のアドインのセキュリティの認知度がアドインの導入に影響する可能性があるため、Outlook アドインのセキュリティは階層化されたアクセス許可モデルに依存します。 Outlook アドインは、アドインがお客様のメールボックス データに対して実行可能なアクセスとアクションを特定した上で、必要なアクセス許可レベルを開示します。

アクセス許可には、4 つのレベルがあります。

| アクセス許可レベル 非現実的な名前 |

アドインのみのマニフェスト名 | Microsoft 365 名の統合マニフェスト | 概要の説明 |

|---|---|---|---|

| 制限 | Restricted | MailboxItem.Restricted.User | ユーザーまたはメール アイテムに関する特定の情報に関連しないプロパティとメソッドへのアクセスを許可します。 |

| アイテムの読み取り | ReadItem | MailboxItem.Read.User |

制限付きで許可される内容に加えて、次のことができます。

|

| 読み取り/書き込み項目 | ReadWriteItem | MailboxItem.ReadWrite.User |

読み取り項目で許可される内容に加えて、次のことができます。

|

| メールボックスの読み取り/書き込み | ReadWriteMailbox | Mailbox.ReadWrite.User |

読み取り/書き込み項目で許可される内容に加えて、次のことができます。

|

アクセス許可はマニフェストで宣言されます。 マークアップはマニフェストの種類によって異なります。

- アドインのみのマニフェスト: <Permissions> 要素を使用します。

- Microsoft 365 の統合マニフェスト: "authorization.permissions.resourceSpecific" 配列内のオブジェクトの "name" プロパティを使用します。

注:

- 追加オン送信機能を使用するアドインには補助アクセス許可が必要です。 アドインのみのマニフェストで、 ExtendedPermissions 要素でアクセス許可を指定します。 詳細については、「 Outlook アドインに追加送信を実装する」を参照してください。 統合マニフェストを使用して、"authorization.permissions.resourceSpecific" 配列の追加オブジェクトに Mailbox.AppendOnSend.User という名前でこのアクセス許可を指定します。

- 共有フォルダーを使用するアドインには補助アクセス許可が必要です。 アドインのみのマニフェストでは、 SupportsSharedFolders 要素を

trueに設定して、アクセス許可を指定します。 詳細については、「 Outlook アドインで共有フォルダーと共有メールボックスのシナリオを有効にする」を参照してください。 統合マニフェストを使用して、"authorization.permissions.resourceSpecific" 配列の追加オブジェクトに Mailbox.SharedFolder という名前でこのアクセス許可を指定します。

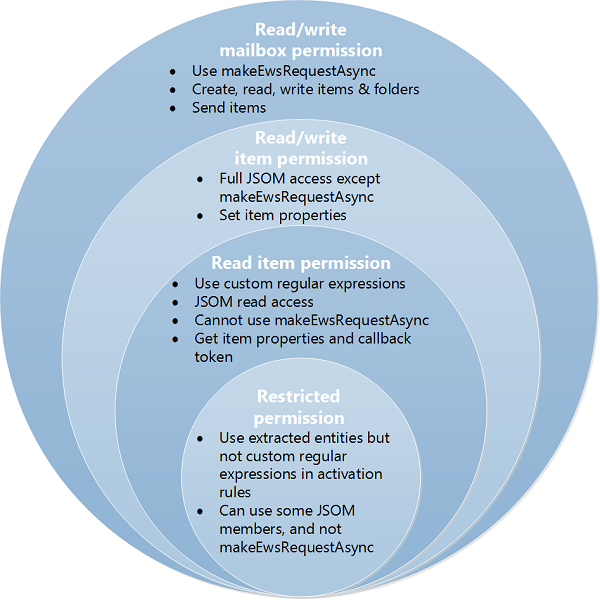

アクセス許可の 4 つのレベルは累積的です。メールボックス読み取り/書き込みアクセス許可にはアイテム読み取り/書き込み、アイテム読み取り、および制限付きが含まれており、アイテム読み取り/書き込みにはアイテム読み取りと制限付きが含まれており、またアイテム読み取りアクセス許可には制限付きが含まれています。

次の図は、アクセス許可の 4 つのレベルを示しています。また、各層でエンド ユーザー、開発者、および管理者に提供される機能が示されています。 これらのアクセス許可の詳細については、「エンド ユーザー: プライバシーとパフォーマンスについて」、「開発者: アクセス許可の選択とリソース使用の制限」、および「Outlook アドインのアクセス許可について」を参照してください。

AppSource: アドインの整合性

AppSource は、エンド ユーザーと管理者がインストールできるアドインをホストします。 AppSource は、これらの Outlook アドインの整合性を維持するために次の手段を適用します。

アドインのホスト サーバーは必ず Secure Socket Layer (SSL) を使用して通信する必要があります。

開発者はアドインを提出する際に、ID の証明、契約上の合意、および法規制に準拠したプライバシー ポリシーを提供する必要があります。

アドインを読み取り専用モードでアーカイブします。

使用可能なアドインに対するユーザーレビュー システムをサポートしてコミュニティの自己管理を促します。

オプションの接続エクスペリエンス

エンド ユーザーと IT 管理者は、Office のデスクトップ クライアントとモバイル クライアントでオプションの接続エクスペリエンスを オフにすることができます。 Outlook アドインの場合、[ オプションの接続エクスペリエンス ] 設定を無効にした場合の影響はクライアントによって異なりますが、通常は、ユーザーがインストールしたアドインと AppSource へのアクセスが許可されていないことを意味します。 一元展開を通じて組織の IT 管理者が展開したアドインは引き続き使用できます。

| クライアント | オプションの接続エクスペリエンスがオフになっている場合の動作 |

|---|---|

|

アドインの可用性と AppSource へのアクセスは影響を受けないため、ユーザーは管理者が展開したアドインを含む アドインを 引き続き管理できます。 |

|

[ すべてのアプリ2 ] または [ アドインの取得 ] ボタンは表示されないため、ユーザーはアドインを管理したり、AppSource にアクセスしたりすることはできません。 |

|

[ アドインの取得] ダイアログには、 管理者が展開したアドインのみが表示されます。 |

注:

1 Windows では、このエクスペリエンスのサポートはバージョン 2008 (ビルド 13127.20296) から入手できます。 クライアントのバージョンの詳細については、 Microsoft 365 の更新履歴ページと 、Office クライアントのバージョンと更新プログラム チャネルを見つける方法に関するページを参照してください。

2 従来の Outlook on Windows バージョン 2303 (ビルド 16215.10000) 以降では、[ すべてのアプリ ] ボタンを使用してアドインを管理し、AppSource にアクセスします。

アドインの全般的な動作については、「Office アドインのプライバシーとセキュリティ」を参照してください。

エンド ユーザー: プライバシーとパフォーマンスの問題

セキュリティ モデルによって、エンド ユーザーのセキュリティ、プライバシー、およびパフォーマンスの問題に次のような方法で対処します。

Outlook の Information Rights Management (IRM) によって保護されているエンド ユーザーのメッセージは、次のインスタンスではアドインと対話しません。

モバイル デバイス上の Outlook から IRM で保護されたメッセージにアクセスする場合。

IRM で保護されたメッセージに秘密度ラベルが含まれている場合、[ プログラムによるアクセスを許可する ] カスタム ポリシー オプションを

falseに設定します。

アドインでの IRM サポートの詳細については、「 IRM によって保護されたメール アイテム」を参照してください。

AppSource からアドインをインストールする前に、エンド ユーザーは、そのアドインが自分のデータに対して実行可能なアクセスとアクションを確認して、先に進むことを明示的に確認する必要があります。 Outlook アドインは、ユーザーまたは管理者による手動検証なしでクライアント コンピューター上に自動的にインストールされることはありません。

制限付きのアクセス許可を付与すると、Outlook アドインは現在のアイテムのみに限定されたアクセスが可能になります。 アイテムの読み取りアクセス許可を付与すると、Outlook アドインは、現在のアイテムに対してのみ、送信者や受信者の名前やメール アドレスなどの個人を特定できる情報にアクセスできます。

エンド ユーザーは、自分だけが使用する Outlook アドインをインストールできます。 組織に影響を与える Outlook アドインは管理者がインストールします。

エンド ユーザーは、ユーザーのセキュリティ リスクを最小限に抑えながら、ユーザーにとって魅力的な状況依存のシナリオを実現する Outlook アドインをインストールできます。

インストールされた Outlook アドインのマニフェスト ファイルは、ユーザーの電子メール アカウントに安全に保管されます。

Office アドインをホストするサーバーと通信するデータは、Secure Socket Layer (SSL) プロトコルで常に暗号化されます。

Outlook on Windows (クラシック) と Mac では、インストールされている Outlook アドインのパフォーマンスを監視し、ガバナンス制御を実行し、アドインが次の領域の制限を超えたときに使用できないようにします。

アクティブ化までの応答時間

アクティブ化または再アクティブ化に失敗した回数

メモリ使用量

CPU 使用率

ガバナンスはサービス拒否攻撃を阻止し、アドインのパフォーマンスを適度なレベルに維持します。 ビジネス バーは、Outlook on Windows (クラシック) と Mac でこのようなガバナンス制御に基づいて使用できなくなったアドインについてエンド ユーザーに警告します。

エンド ユーザーはいつでも、インストールされている Outlook アドインによって要求されたアクセス許可を確認し、Exchange Admin Center でアドインを使用可能または使用できないようにすることができます。

開発者: アクセス許可の選択とリソース使用量の制限

開発者は、セキュリティ モデルで規定されたきめ細かいレベルのアクセス許可を選択し、厳密なパフォーマンス ガイドラインを守る必要があります。

階層化された許可で透過性が向上

開発者は階層化された許可モデルに従うことにより、透明性を提供しつつ、アドインがデータとメールボックスに対して実行可能なアクションに対するユーザーの懸念を緩和し、アドインの導入を間接的に促進できます。

開発者は、Outlook アドインがアクティブ化される方法、およびメール アドインがアイテムの特定のプロパティを読み書きする必要性や、アイテムを作成および送信する必要性に基づいて、Outlook アドインの適切なレベルのアクセス許可を要求します。

上記のように、開発者はマニフェストでアクセス許可を要求します。

次の例では、アドインのみのマニフェストで 読み取り項目 のアクセス許可を要求します。

<Permissions>ReadItem</Permissions>次の例では、Microsoft 365 の統合マニフェストで 読み取り項目 のアクセス許可を要求します。

"authorization": { "permissions": { "resourceSpecific": [ ... { "name": "MailboxItem.Read.User", "type": "Delegated" }, ] } },Outlook アドインが特定の種類の Outlook アイテム (予定またはメッセージ) でアクティブ化された場合、開発者は 制限付き アクセス許可を要求できます。

Outlook アドインで次の必要がある場合、開発者は アイテムの読み取り アクセス許可を要求する必要があります。

- 現在のアイテムのプロパティを読み取る。

- 現在のアイテムにアドインによって設定されたカスタム プロパティを書き込みますが、他のアイテムの読み取りや書き込みは必要ありません。

- ユーザーのメールボックスにメッセージを作成または送信します。

Outlook アドインが新規作成アイテムのプロパティ (受信者名、メールアドレス、本文、件名など) を書き込む必要がある場合、またはアイテムの添付ファイルを追加または削除する必要がある場合、開発者はアイテムの読み取り/書き込み許可を要求します。

開発者は、Outlook アドインで mailbox.makeEWSRequestAsync メソッドを使用して次のいずれか 1 つ以上の処理を実行する必要がある場合にのみ、メールボックスの読み取り/書き込みのアクセス許可を要求します。

- メールボックスのアイテムのプロパティに対する読み取りまたは書き込み。

- メールボックスのアイテムの作成、読み取り、書き込み、または送信。

- メールボックスのフォルダーの作成、読み取り、または書き込み。

リソース使用量の調整

パフォーマンスの良くないアドインがホストのサービスを拒否する事態を減らすため、開発者はアクティブ化におけるリソース使用量の限度を意識し、開発ワークフローにパフォーマンスの調整を組み込む必要があります。 開発者は、「アクティブ化の 制限」および「JavaScript API for Outlook アドイン」で説明されているように、アクティブ化ルールの設計に関するガイドラインに従う必要があります。Outlook アドインが Outlook on Windows (クラシック) または Mac で実行することを意図している場合、開発者はアドインがリソースの使用制限内で実行されることを確認する必要があります。

ユーザーのセキュリティを高めるその他の方法

開発者は、以下の点についても意識し、計画する必要があります。

開発者はサポートされていないため、アドインで ActiveX コントロールを使用することはできません。

開発者は AppSource に Outlook アドインを提出する際に、次の作業を実行する必要があります。

ID の証明として Extended Validation (EV) SSL 証明書を生成する。

SSL をサポートする Web サーバーで、提出するアドインをホストする。

準拠したプライバシー ポリシーを生成する。

アドインの提出時に契約合意書に署名する。

管理者: 特権

セキュリティ モデルによって、管理者に次の権利と責任が与えられます。

AppSource のアドインを含めて、エンド ユーザーが Outlook アドインをインストールできないようにすることができます。

Exchange 管理センターを使用して、任意の Outlook アドインを使用可能または使用できないようにすることができます。

Windows 上の従来の Outlook にのみ適用: GPO レジストリ設定によってパフォーマンスしきい値の設定をオーバーライドできます。

関連項目

Office Add-ins