手順 2. 強化されたデータ保護を適用する

レベル 1 は、エンタープライズ モバイル デバイスの最小データ保護構成です。 この構成は、職場または学校のデータへのアクセスを PIN に要求し、職場または学校のアカウント データを暗号化し、学校または職場のデータを選択的にワイプする機能を提供することで、基本的な Exchange Online デバイス アクセス ポリシーの必要性を置き換えます。 ただし、Exchange Onlineデバイス アクセス ポリシーとは異なり、以下のアプリ保護ポリシー設定は、ポリシーで選択したすべてのアプリに適用されるため、モバイル メッセージングシナリオを超えてデータ アクセスが確実に保護されます。

レベル 1 のポリシーでは、ユーザーへの影響を最小限に抑えながら適切なデータ アクセス レベルを適用し、Microsoft Intune内で App Protection ポリシーを作成するときに既定のデータ保護とアクセス要件の設定をミラーします。

推奨されるアプリ保護設定

レベル 2 エンタープライズ拡張データ保護に対してアプリ保護Intune作成して適用する場合は、次の推奨アプリ保護設定を使用します。

レベル 2 のエンタープライズ強化データ保護

レベル 2 は、ユーザーがより機密情報にアクセスするデバイスの標準として推奨されるデータ保護構成です。 これらのデバイスは、今日の企業では自然な対象です。 これらの推奨事項は、高度なスキルを持つセキュリティ実務者の大規模なスタッフを想定していないため、ほとんどのエンタープライズ組織がアクセスできる必要があります。 この構成は、データ転送シナリオを制限し、オペレーティング システムの最小バージョンを必要とすることで、レベル 1 の構成を拡張します。

重要

レベル 2 で適用されるポリシー設定には、レベル 1 で推奨されるすべてのポリシー設定が含まれます。 ただし、レベル 2 には、レベル 1 よりも多くのコントロールと高度な構成を実装するために追加または変更された設定のみが一覧表示されます。 これらの設定は、ユーザーやアプリケーションへの影響が少し大きくなる可能性があります。モバイル デバイスの機密情報にアクセスするユーザーが直面するリスクに見合ったレベルのデータ保護を適用します。

データの保護

| 設定 | 設定の説明 | 値 | プラットフォーム | メモ |

|---|---|---|---|---|

| データ転送 | 組織データを...にバックアップします。 | ブロック | iOS/iPadOS、Android | |

| データ転送 | 組織データを他のアプリに送信する | ポリシーで管理されているアプリ | iOS/iPadOS、Android | iOS/iPadOS を使用すると、管理者はこの値を "Policy managed apps"、"Policy managed apps with OS sharing"、または "Policy managed apps with Open-In/Share filtering" に構成できます。 OS 共有を使用したポリシー管理アプリは、デバイスもIntuneに登録されている場合に使用できます。 この設定では、他のポリシーで管理されているアプリへのデータ転送と、Intuneによって管理されている他のアプリへのファイル転送が許可されます。 Open-In/Share フィルター処理を使用したポリシー管理アプリでは、OS Open-in/Share ダイアログがフィルター処理され、ポリシーマネージド アプリのみが表示されます。 詳細については、「 iOS アプリ保護ポリシー設定」を参照してください。 |

| データ転送 | 送信またはデータの送信先 | 宛先なし | Windows | |

| データ転送 | からデータを受信する | ソースなし | Windows | |

| データ転送 | 除外するアプリを選択します | 既定/skype;app-settings;calshow;itms;itmss;itms-apps;itms-appss;itms-services; | iOS/iPadOS | |

| データ転送 | 組織データのコピーを保存 | ブロック | iOS/iPadOS、Android | |

| データ転送 | 選択したサービスへのコピーの保存をユーザーに許可する | OneDrive for Business、SharePoint Online、フォト ライブラリ | iOS/iPadOS、Android | |

| データ転送 | 電話通信データの転送先 | 任意の電話アプリ | iOS/iPadOS、Android | |

| データ転送 | アプリ間での切り取り、コピー、貼り付けを制限する | 貼り付けを使用して管理対象アプリをポリシーする | iOS/iPadOS、Android | |

| データ転送 | の切り取り、コピー、貼り付けを許可する | 宛先またはソースなし | Windows | |

| データ転送 | スクリーン キャプチャと Google アシスタント | ブロック | Android | |

| 機能 | その他のアプリでの Web コンテンツの転送を制限する | Microsoft Edge | iOS/iPadOS、Android | |

| 機能 | 組織のデータ通知 | 組織データをブロックする | iOS/iPadOS、Android | この設定をサポートするアプリの一覧については、「 iOS アプリ保護ポリシー設定 」と 「Android アプリ保護ポリシー設定」を参照してください。 |

条件付き起動

| 設定 | 設定の説明 | 値/アクション | プラットフォーム | メモ |

|---|---|---|---|---|

| アプリの条件 | 無効なアカウント | N/A / アクセスをブロックする | iOS/iPadOS、Android、Windows | |

| デバイスの条件 | OS の最小バージョン |

形式: Major.Minor.Build 例: 14.8 / アクセスをブロックする |

iOS/iPadOS | Microsoft アプリに対してサポートされている iOS のバージョンと一致するように、最小の iOS メジャー バージョンを構成することをお勧めします。 Microsoft アプリでは、N が現在の iOS メジャー リリース バージョンである N-1 アプローチがサポートされています。 マイナー バージョンとビルド バージョンの値については、各セキュリティ更新プログラムでデバイスが最新の状態になるようにすることをお勧めします。 Apple の最新の推奨事項については、「Apple のセキュリティ更新プログラム 」を参照してください |

| デバイスの条件 | OS の最小バージョン |

形式: メジャー.マイナー 例: 9.0 /アクセスのブロック |

Android | Microsoft では、Microsoft アプリでサポートされる Android のバージョンと一致するように、Android の最小のメジャー バージョンを構成することを推奨しています。 OEM と Android Enterprise Recommended の要件に準拠しているデバイスでは、現在出荷されているリリースと 1 つ後のアップグレードをサポートしている必要があります。 現在、Android では、ナレッジ ワーカーに対して Android 9.0 以降が推奨されています。 Android の最新の推奨事項については、「 Android Enterprise 推奨要件 」を参照してください |

| デバイスの条件 | OS の最小バージョン |

形式: ビルド 例: 10.0.22621.2506 / アクセスをブロックする |

Windows | Microsoft では、サポートされている Microsoft アプリの Windows バージョンと一致するように最小 Windows ビルドを構成することをお勧めします。 現在、Microsoft では次のことをお勧めします。

|

| デバイスの条件 | 最小パッチ バージョン |

形式: YYYY-MM-DD 例: 2020-01-01 / アクセスをブロックする |

Android | Android デバイスでは、毎月のセキュリティ パッチを受け取ることができますが、そのリリースは OEM や通信事業者に依存します。 組織では、この設定を実装する前に、展開されている Android デバイスで確実にセキュリティ更新プログラムを受け取れるようにする必要があります。 最新のパッチ リリースについては、「 Android セキュリティ情報」 を参照してください。 |

| デバイスの条件 | [Required SafetyNet evaluation type]\(必須の SafetyNet の評価の種類\) | ハードウェアを利用するキー | Android | ハードウェアによってサポートされる構成証明は、Hardware Backed という新しい評価タイプを適用することで、既存の Google の Play Integrity サービス チェックを強化し、ソフトウェアのみのソリューションでは常に確実に検出できない新しい種類のルートツールとメソッドに対応して、より堅牢なルート検出を提供します。 その名前が示すように、ハードウェアに基づく構成証明では、Android 8.1 以降でインストールされたデバイスに付属するハードウェア ベースのコンポーネントが使用されます。 以前のバージョンの Android から Android 8.1 にアップグレードされたデバイスには、ハードウェアによる構成証明に必要なハードウェアベースのコンポーネントがない可能性があります。 この設定は Android 8.1 と共に出荷されるデバイス以降では広くサポートされているはずですが、Microsoft ではこのポリシー設定を広範囲で有効にする前に、デバイスを個別にテストすることを強くお勧めします。 |

| デバイスの条件 | デバイス ロックが必要 | 中/ブロック アクセス | Android | この設定により、Android デバイスに最小パスワード要件を満たすデバイス パスワードが設定されます。 |

| デバイスの条件 | Samsung Knox デバイスの構成証明 | アクセスをブロックする | Android | Microsoft では、デバイスが Samsung の Knox ハードウェア ベースのデバイス正常性検証を満たしていない場合にユーザー アカウントがアクセスをブロックされるように、Samsung Knox デバイス構成証明設定を [アクセスをブロック する] に構成することをお勧めします。 この設定は、正常なデバイスから送信されたIntune サービスに対するすべてのIntune MAM クライアント応答を検証します。 この設定は、対象となるすべてのデバイスに適用されます。 この設定を Samsung デバイスにのみ適用するには、"マネージド アプリ" 割り当てフィルターを使用できます。 割り当てフィルターの詳細については、「Microsoft Intuneでアプリ、ポリシー、プロファイルを割り当てるときにフィルターを使用する」を参照してください。 |

| アプリの条件 | [オフラインの猶予期間] | 30 / データのワイプ (日数) | iOS/iPadOS、Android、Windows |

注:

Windows の条件付き起動設定は、 正常性チェックとしてラベル付けされます。

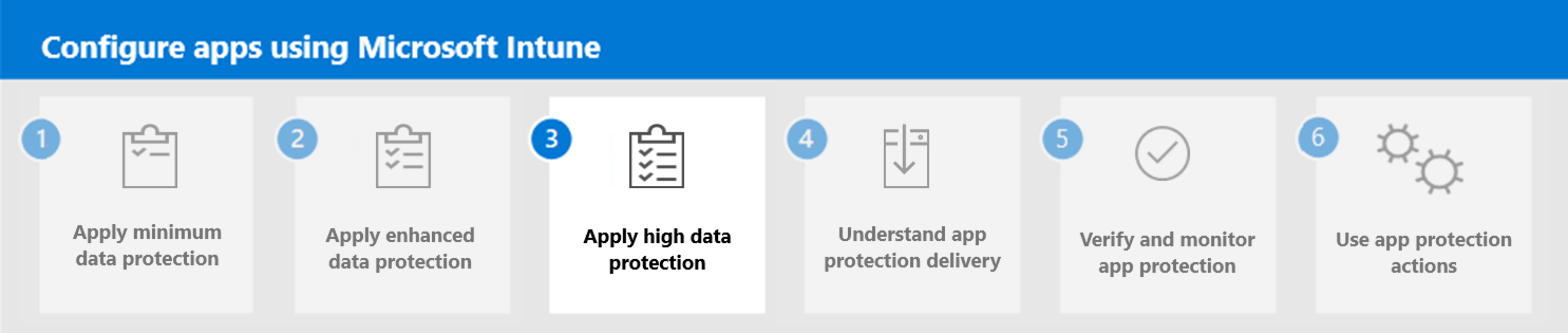

次の手順

手順 3 に進み、Microsoft Intuneで高いデータ保護を適用します。