手順 3. 高レベルのデータ保護を適用する

推奨されるアプリ保護設定

レベル 3 のエンタープライズ高データ保護Intuneアプリ保護を作成して適用する場合は、次の推奨アプリ保護設定を使用します。

レベル 3 のエンタープライズ高データ保護

レベル 3 は、大規模で高度なセキュリティ組織を持つ組織、または敵対者によって一意に対象となる特定のユーザーとグループに対して、標準として推奨されるデータ保護構成です。 このような組織は通常、十分な資金を持ち、洗練された敵対者を対象としており、説明されている追加の制約と制御のメリットがあります。 この構成は、追加のデータ転送シナリオを制限し、PIN 構成の複雑さを増し、モバイル脅威検出を追加することで、レベル 2 の構成を拡張します。

重要

レベル 3 で適用されるポリシー設定には、レベル 2 に推奨されるすべてのポリシー設定が含まれますが、レベル 2 よりも多くのコントロールと高度な構成を実装するために追加または変更された設定のみが以下に一覧表示されます。 これらのポリシー設定は、ユーザーやアプリケーションに大きな影響を与える可能性があり、対象となる組織が直面するリスクに見合ったレベルのセキュリティを適用します。

データの保護

| 設定 | 設定の説明 | 値 | プラットフォーム | メモ |

|---|---|---|---|---|

| データ転送 | 電話通信データの転送先 | ポリシーで管理されるダイヤラー アプリ | Android | 管理者は、[特定のダイヤラー アプリ] を選択し、[Dialer App Package ID] と [Dialer App Name]\(ダイヤラー アプリ名\) の値を指定することで、アプリ保護ポリシーをサポートしていないダイヤラー アプリを使用するようにこの設定を構成することもできます。 |

| データ転送 | 電話通信データの転送先 | 特定のダイヤラー アプリ | iOS/iPadOS | |

| データ転送 | 電話アプリ URL スキーム | replace_with_dialer_app_url_scheme | iOS/iPadOS | iOS/iPadOS では、この値を使用するカスタム ダイヤラー アプリの URL スキームに置き換える必要があります。 URL スキームが不明な場合は、アプリ開発者に問い合わせて詳細を確認してください。 URL スキームの詳細については、「 アプリのカスタム URL スキームの定義」を参照してください。 |

| データ転送 | 他のアプリからデータを受信 | ポリシーで管理されているアプリ | iOS/iPadOS、Android | |

| データ転送 | データを開いて組織ドキュメントに読み込む | ブロック | iOS/iPadOS、Android | |

| データ転送 | 選択したサービスからデータを開くことをユーザーに許可する | OneDrive for Business、SharePoint、カメラ、フォト ライブラリ | iOS/iPadOS、Android | 関連情報については、「 Android アプリ保護ポリシー設定 」と 「iOS アプリ保護ポリシー設定」を参照してください。 |

| データ転送 | サード パーティ製キーボード | ブロック | iOS/iPadOS | iOS/iPadOS では、これにより、すべてのサード パーティ製キーボードがアプリ内で機能できなくなります。 |

| データ転送 | 承認済みキーボード | 必須 | Android | |

| データ転送 | 承認するキーボードを選択する | キーボードの追加/削除 | Android | Android では、デプロイされた Android デバイスに基づいて使用するには、キーボードを選択する必要があります。 |

| 機能 | 組織データを印刷する | ブロック | iOS/iPadOS、Android、Windows |

アクセス要件

| 設定 | 値 | プラットフォーム |

|---|---|---|

| 単純な PIN | ブロック | iOS/iPadOS、Android |

| [PIN の最小長] を選択します | 6 | iOS/iPadOS、Android |

| PIN をリセットするまでの日数 | はい | iOS/iPadOS、Android |

| 日数 | 365 | iOS/iPadOS、Android |

| クラス 3 生体認証 (Android 9.0 以降) | 必須 | Android |

| 生体認証の更新後に PIN で生体認証をオーバーライドする | 必須 | Android |

条件付き起動

| 設定 | 設定の説明 | 値/アクション | プラットフォーム | メモ |

|---|---|---|---|---|

| デバイスの条件 | デバイス ロックが必要 | 高/ブロック アクセス | Android | この設定により、Android デバイスに最小パスワード要件を満たすデバイス パスワードが設定されます。 |

| デバイスの条件 | 許容される最大デバイス脅威レベル | セキュリティで保護された/アクセスをブロックする | Windows | |

| デバイスの条件 | 脱獄またはルート化されたデバイス | N/A / データのワイプ | iOS/iPadOS、Android | |

| デバイスの条件 | 最大許容脅威レベル | セキュリティで保護された/アクセスをブロックする | iOS/iPadOS、Android | 登録解除されたデバイスは、Mobile Threat Defense を使用して脅威を検査できます。 詳細については、「 登録解除されたデバイスの Mobile Threat Defense」を参照してください。 デバイスが登録されている場合は、登録されたデバイスに Mobile Threat Defense を展開するために、この設定をスキップできます。 詳細については、登録デバイスのモバイル脅威防御に関するページをご覧ください。 |

| デバイスの条件 | OS の最大バージョン |

形式: メジャー.マイナー 例: 11.0 /アクセスをブロックする |

Android | Microsoft では、オペレーティング システムのベータ版またはサポートされていないバージョンが使用されないように、最大 Android メジャー バージョンを構成することをお勧めします。 Android の最新の推奨事項については、「 Android Enterprise 推奨要件 」を参照してください |

| デバイスの条件 | OS の最大バージョン |

形式: Major.Minor.Build 例: 15.0 /アクセスをブロックする |

iOS/iPadOS | Microsoft では、オペレーティング システムのベータ版またはサポートされていないバージョンが使用されないように、最大 iOS/iPadOS メジャー バージョンを構成することをお勧めします。 Apple の最新の推奨事項については、「Apple のセキュリティ更新プログラム 」を参照してください |

| デバイスの条件 | OS の最大バージョン |

形式: メジャー.マイナー 例: 22631。 / アクセスをブロックする |

Windows | Microsoft では、オペレーティング システムのベータ版またはサポートされていないバージョンが使用されないように、最大 Windows メジャー バージョンを構成することをお勧めします。 |

| デバイスの条件 | Samsung Knox デバイスの構成証明 | [データのワイプ] | Android | Microsoft では、デバイスが Samsung の Knox ハードウェア ベースのデバイス正常性検証を満たしていない場合に組織データが削除されるように、Samsung Knox デバイス構成証明設定を [データのワイプ ] に構成することをお勧めします。 この設定は、正常なデバイスから送信されたIntune サービスに対するすべてのIntune MAM クライアント応答を検証します。 この設定は、対象となるすべてのデバイスに適用されます。 この設定を Samsung デバイスにのみ適用するには、"マネージド アプリ" 割り当てフィルターを使用できます。 割り当てフィルターの詳細については、「Microsoft Intuneでアプリ、ポリシー、プロファイルを割り当てるときにフィルターを使用する」を参照してください。 |

| アプリの条件 | [オフラインの猶予期間] | 30 / アクセスをブロックする (日数) | iOS/iPadOS、Android、Windows |

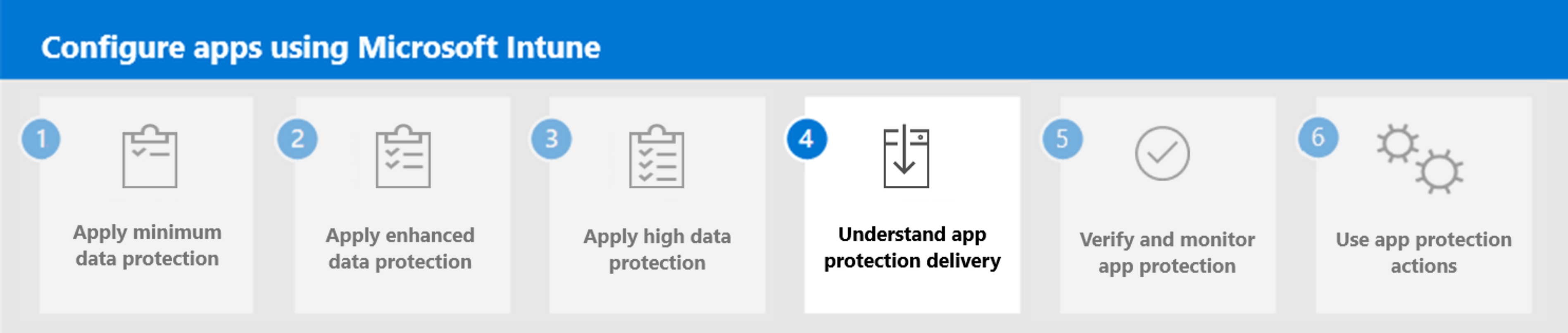

次の手順

手順 4 に進み、Microsoft Intuneでのアプリ保護の配信について理解します。