手順 1. エンタープライズ基本データ保護を適用する

前提条件に従い、organizationでサポートする必要があるプラットフォームを決定し、サポート プラットフォームごとに使用可能なさまざまなアプリ データ保護カテゴリを理解し、アプリ保護フレームワークを適用する前に必要な手順を完了したら、アプリ保護ポリシーを追加する準備が整います。

レベル 1 は、エンタープライズ モバイル デバイスの最小データ保護構成です。 この構成は、職場または学校のデータへのアクセスを PIN に要求し、職場または学校のアカウント データを暗号化し、学校または職場のデータを選択的にワイプする機能を提供することで、基本的な Exchange Online デバイス アクセス ポリシーの必要性を置き換えます。 ただし、Exchange Onlineデバイス アクセス ポリシーとは異なり、以下のアプリ保護ポリシー設定は、ポリシーで選択したすべてのアプリに適用されるため、モバイル メッセージングシナリオを超えてデータ アクセスが確実に保護されます。

レベル 1 のポリシーでは、ユーザーへの影響を最小限に抑えながら適切なデータ アクセス レベルを適用し、Microsoft Intune内で App Protection ポリシーを作成するときに既定のデータ保護とアクセス要件の設定をミラーします。

推奨されるアプリ保護設定

レベル 1 のエンタープライズ基本データ保護Intuneアプリ保護を作成して適用する場合は、次の推奨アプリ保護設定を使用します。

レベル 1 のエンタープライズ基本データ保護

レベル 1 は、エンタープライズ モバイル デバイスの最小データ保護構成です。 この構成は、職場または学校のデータへのアクセスを PIN に要求し、職場または学校のアカウント データを暗号化し、学校または職場のデータを選択的にワイプする機能を提供することで、基本的な Exchange Online デバイス アクセス ポリシーの必要性を置き換えます。 ただし、Exchange Onlineデバイス アクセス ポリシーとは異なり、以下のアプリ保護ポリシー設定は、ポリシーで選択したすべてのアプリに適用されるため、モバイル メッセージングシナリオを超えてデータ アクセスが確実に保護されます。

レベル 1 のポリシーでは、ユーザーへの影響を最小限に抑えながら適切なデータ アクセス レベルを適用し、Microsoft Intune内で App Protection ポリシーを作成するときに既定のデータ保護とアクセス要件の設定をミラーします。

データの保護

| 設定 | 設定の説明 | 値 | プラットフォーム |

|---|---|---|---|

| データ転送 | 組織データを...にバックアップします。 | 許可 | iOS/iPadOS、Android |

| データ転送 | 組織データを他のアプリに送信する | すべてのアプリ | iOS/iPadOS、Android |

| データ転送 | 組織データの送信先 | すべての宛先 | Windows |

| データ転送 | 他のアプリからデータを受信 | すべてのアプリ | iOS/iPadOS、Android |

| データ転送 | からデータを受信する | すべてのソース | Windows |

| データ転送 | アプリ間での切り取り、コピー、貼り付けを制限する | 任意のアプリ | iOS/iPadOS、Android |

| データ転送 | の切り取り、コピー、貼り付けを許可する | 任意の宛先と任意のソース | Windows |

| データ転送 | サード パーティ製キーボード | 許可 | iOS/iPadOS |

| データ転送 | 承認済みキーボード | 必須ではありません | Android |

| データ転送 | スクリーン キャプチャと Google アシスタント | 許可 | Android |

| 暗号化 | 組織データを暗号化する | 必須 | iOS/iPadOS、Android |

| 暗号化 | 登録済みデバイス上の組織データを暗号化する | 必須 | Android |

| 機能 | ネイティブ連絡先アプリとアプリを同期する | 許可 | iOS/iPadOS、Android |

| 機能 | 組織データの印刷 | 許可 | iOS/iPadOS、Android、Windows |

| 機能 | その他のアプリでの Web コンテンツの転送を制限する | 任意のアプリ | iOS/iPadOS、Android |

| 機能 | 組織のデータ通知 | 許可 | iOS/iPadOS、Android |

アクセス要件

| 設定 | 値 | プラットフォーム | メモ |

|---|---|---|---|

| アクセスに PIN を使用 | 必須 | iOS/iPadOS、Android | |

| PIN の種類 | 数値 | iOS/iPadOS、Android | |

| 単純な PIN | 許可 | iOS/iPadOS、Android | |

| [PIN の最小長] を選択します | 4 | iOS/iPadOS、Android | |

| アクセス用の PIN の代わりにタッチ ID (iOS 8+/iPadOS) | 許可 | iOS/iPadOS | |

| タイムアウト後に PIN で生体認証をオーバーライドする | 必須 | iOS/iPadOS、Android | |

| タイムアウト (アクティビティの分) | 1440 | iOS/iPadOS、Android | |

| アクセス用の PIN の代わりに顔 ID (iOS 11+/iPadOS) | 許可 | iOS/iPadOS | |

| アクセス用の PIN ではなく生体認証 | 許可 | iOS/iPadOS、Android | |

| PIN をリセットするまでの日数 | いいえ | iOS/iPadOS、Android | |

| 維持する以前の PIN 値の数を選択する | 0 | Android | |

| デバイスの PIN が設定されている場合のアプリ PIN | 必須 | iOS/iPadOS、Android | デバイスがIntuneに登録されている場合、管理者は、デバイス コンプライアンス ポリシーを使用して強力なデバイス PIN を適用する場合は、これを "必須ではありません" に設定することを検討できます。 |

| アクセスに職場または学校アカウントの資格情報を使用 | 必須ではありません | iOS/iPadOS、Android | |

| (非アクティブ分数) 後にアクセス要件を再確認する | 30 | iOS/iPadOS、Android |

条件付き起動

| 設定 | 設定の説明 | 値/アクション | プラットフォーム | メモ |

|---|---|---|---|---|

| アプリの条件 | PIN の最大試行回数 | 5 / PIN のリセット | iOS/iPadOS、Android | |

| アプリの条件 | [オフラインの猶予期間] | 10080 / アクセスのブロック (分) | iOS/iPadOS、Android、Windows | |

| アプリの条件 | [オフラインの猶予期間] | 90 / データのワイプ (日数) | iOS/iPadOS、Android、Windows | |

| デバイスの条件 | 脱獄またはルート化されたデバイス | N/A / アクセスをブロックする | iOS/iPadOS、Android | |

| デバイスの条件 | [SafetyNet デバイスの構成証明] | 基本的な整合性と認定されたデバイス / アクセスをブロックする | Android | この設定は、エンド ユーザー デバイスで Google Play のデバイス整合性チェックを構成します。 基本的な整合性では、デバイスの整合性が検証されます。 ルート化されたデバイス、エミュレーター、仮想デバイス、改ざんの兆候があるデバイスは基本的な整合性のチェックで不合格になります。 基本的な整合性と認定デバイスでは、デバイスの Google のサービスとの互換性が検証されます。 Google に認められた、改造されていないデバイスのみがこのチェックに合格します。 |

| デバイスの条件 | アプリで脅威スキャンを要求する | N/A / アクセスをブロックする | Android | この設定によって、エンド ユーザー デバイス用に Google のアプリの検証スキャンが確実に有効になります。 構成されている場合、エンド ユーザーは Android デバイスで Google のアプリ スキャンを有効にするまでアクセスがブロックされます。 |

| デバイスの条件 | 許容される最大デバイス脅威レベル | 低/ブロック アクセス | Windows | |

| デバイスの条件 | デバイス ロックが必要 | Low/Warn | Android | この設定により、Android デバイスに最小パスワード要件を満たすデバイス パスワードが設定されます。 |

注:

Windows の条件付き起動設定は、 正常性チェックとしてラベル付けされます。

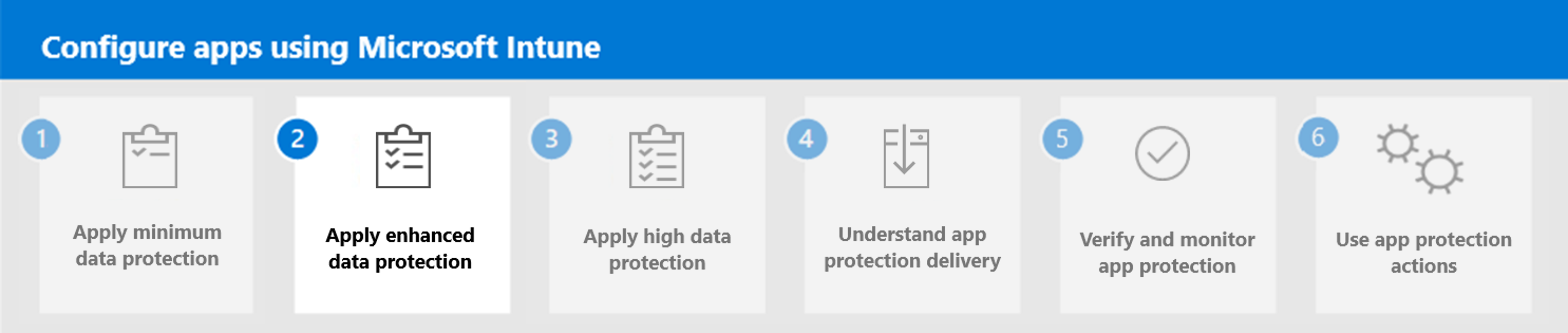

次の手順

手順 2 に進み、Microsoft Intuneで強化されたデータ保護を適用します。