手順 3 – コンプライアンス ポリシーを計画する

以前は、Intune サブスクリプションを設定し、アプリ保護ポリシーを作成しました。 次に、デバイスのコンプライアンス設定とポリシーを計画して構成し、設定した要件を満たすデバイスを要求することで組織のデータを保護します。

コンプライアンス ポリシーにまだ慣れていない場合は、「 コンプライアンスの概要」を参照してください。

この記事は、次の項目に適用されます:

- Android Enterprise (フル マネージドおよび個人所有の仕事用プロファイル)

- Android Open-Source プロジェクト (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

コンプライアンス ポリシーは、デバイスまたはユーザーのグループに展開します。 ユーザーに展開する場合、ユーザーがサインインするすべてのデバイスがポリシー要件を満たす必要があります。 コンプライアンス要件の一般的な例を次に示します。

- オペレーティング システムの最小バージョンが必要です。

- 特定の複雑さと長さの要件を満たすパスワードまたは PIN の使用。

- 使用するモバイル脅威防御ソフトウェアによって決定される 脅威レベル 以下のデバイス。 モバイル脅威防御ソフトウェアには、Microsoft Defender for EndpointまたはIntuneの他のサポートされているパートナーのいずれかが含まれます。

デバイスがコンプライアンス ポリシーの要件を満たしていない場合、そのポリシーは コンプライアンス違反に対して 1 つ以上のアクションを適用できます。 一部のアクションには、次のものが含まれます。

- 非準拠デバイスをリモートでロックする。

- コンプライアンスの問題に関する電子メールまたは通知をデバイスまたはユーザーに送信して、デバイス ユーザーがコンプライアンスに戻すことができるようにします。

- 延長された期間、コンプライアンスから外れた状態が続く場合に、提供終了の準備ができている可能性のあるデバイスを特定します。 コンプライアンス ポリシーを計画して展開する場合は、さまざまなレベルで推奨事項を通じてコンプライアンス ポリシーにアプローチするのに役立ちます。 ほとんどのプラットフォームまたはすべてのプラットフォームに共通する最小限のコンプライアンス設定から始めてから、より高度な構成と統合を追加して拡張することをお勧めします。

異なるデバイス プラットフォームが異なるコンプライアンス機能をサポートしているか、類似の設定に異なる名前を使用するため、各オプションの一覧は、この展開計画を超えています。 代わりに、次の各レベルのカテゴリとこれらのカテゴリの設定の例を提供します。

- レベル 1 – 最小限のデバイス コンプライアンス。 このカテゴリには、すべてのテナントが設定されていることをお勧めする構成が含まれています。

- レベル 2 – 強化されたデバイス コンプライアンス設定。 これには、暗号化やシステム レベルのファイル保護などの一般的なデバイス構成が含まれます。

- レベル 3 – 高度なデバイス コンプライアンス構成。 高レベルの推奨事項には、Microsoft Entra条件付きアクセスなど、他の製品とのより深い統合が必要な構成が含まれます。

一般に、推奨事項では、プラットフォーム間で一般的な主要な構成と見なされる設定を最小限のコンプライアンス レベルで配置し、投資に対して強力なリターンを提供します。 上位レベルで一覧表示される設定には、サードパーティ製品の統合を必要とする設定など、複雑さが伴う場合があります。 すべての範囲の推奨事項を確認し、organizationのニーズと期待に合わせて独自のデプロイ 計画を調整する準備をしてください。

次の記事は、ポリシーがネイティブにサポートする設定Intune理解するのに役立ちます。

レベル 1 - 最小限のデバイス コンプライアンス

✔️ テナント全体のコンプライアンス ポリシー設定を構成する

✔️ 非準拠デバイスの応答を設定する (非準拠のアクション)

✔️ デバイスコンプライアンスとデバイス構成ポリシーの相互作用について理解する

✔️ サポートするプラットフォーム間で最小限のコンプライアンス設定のコア セットを使用する

最小限のデバイス コンプライアンス設定には、コンプライアンス ポリシーを使用する予定のすべてのテナントが理解し、使用できるように準備する必要がある次のサブジェクトが含まれます。

- コンプライアンス ポリシー設定 – Intune コンプライアンス サービスがデバイスとどのように連携するかに影響するテナント全体の設定。

- コンプライアンス違反に対するアクション – これらの構成は、すべてのデバイス コンプライアンス ポリシーに共通です。

- 最小限のデバイス コンプライアンス ポリシーの推奨事項 – このカテゴリには、組織のリソースを安全に保つためにすべてのテナントが実装する必要があると考えるプラットフォーム固有のデバイス コンプライアンス設定が含まれています。

さらに、デバイス コンプライアンス ポリシーとデバイス構成ポリシーの関連と対話方法を理解することをお勧めします。

コンプライアンス ポリシー設定

すべての組織は、テナント全体の コンプライアンス ポリシー設定を確認して設定する必要があります。 これらの設定は、プラットフォーム固有のポリシーをサポートするための基礎となります。 また、コンプライアンス ポリシーを評価していないデバイスを非準拠としてマークすることもできます。これは、セキュリティの期待を満たさない可能性のある新しいデバイスまたは不明なデバイスからorganizationを保護するのに役立ちます。

- コンプライアンス ポリシー設定は、テナント レベルで行ったいくつかの構成であり、すべてのデバイスに適用されます。 テナントのIntuneコンプライアンス サービスの機能を確立します。

- これらの設定は、Microsoft Intune管理センターで直接構成され、特定のプラットフォーム用に作成し、デバイスまたはユーザーの目立たないグループに展開するデバイス コンプライアンス ポリシーとは異なります。

テナント レベルでのコンプライアンス ポリシー設定と構成方法の詳細については、「 コンプライアンス ポリシー設定」を参照してください。

非準拠のアクション

各デバイス コンプライアンス ポリシーには、 コンプライアンス違反に対するアクションが含まれます。これは、ポリシーのコンプライアンス要件を満たしていないデバイスに適用される 1 つ以上の時間順アクションです。 既定では、デバイスを非準拠としてマークすることは、各ポリシーに含まれる即時アクションです。

追加するアクションごとに、デバイスが非準拠としてマークされてからアクションが実行されるまでの待機時間を定義します。

構成できる使用可能なアクションは次のとおりですが、デバイス プラットフォームごとにすべて使用できるわけではありません。

- デバイスに非準拠のマークを付 ける (すべてのポリシーの既定のアクション)

- エンド ユーザーにプッシュ通知を送信する

- エンド ユーザーにメールを送信する

- 非準拠デバイスをリモートでロックする

- 非準拠デバイスを廃止する

ポリシー管理者は、必要なポリシーを展開する前に、各アクションで使用可能なオプションを理解し、サポート構成を完了する必要があります。 たとえば、 電子メールの送信 アクションを追加する前に、最初に送信するメッセージを含む 1 つ以上の電子メール テンプレートを作成する必要があります。 このような電子メールには、ユーザーがデバイスをコンプライアンスに取り込むのに役立つリソースが含まれている場合があります。 後で、ポリシーの電子メール アクションを定義するときに、特定のアクションで使用するテンプレートのいずれかを選択できます。

既定以外の各アクションはポリシーに複数回追加できるため、それぞれ個別の構成を使用して、アクションの適用方法をカスタマイズできます。

たとえば、シーケンス内で発生する関連アクションをいくつか構成できます。 最初に、非準拠の直後に、デバイスのユーザー、およびおそらく管理者に電子メールを送信Intune可能性があります。 数日後、2 回目のアクションで別のメール リマインダーが送信され、デバイスの修復期限に関する詳細が表示されます。 また、デバイスを廃止する可能性があるデバイスの一覧にデバイスを追加するように最終的なアクションを構成することもできます。このアクションは、デバイスが過大な期間非準拠のままである場合にのみ実行されるように設定されます。

コンプライアンス ポリシーはデバイスを非準拠としてマークできますが、非準拠デバイスを修復する方法の計画も必要です。 このプランには、非準拠デバイスの状態を使用してデバイスに対する更新または構成を要求する管理者が含まれる場合があります。 デバイス ユーザーに一般的なガイダンスを提供するには、デバイスコンプライアンスの問題を解決するための便利なヒントや連絡先を含むように、コンプライアンス違反の エンド ユーザーへの電子メールの送信 アクションを構成できます。

詳細については、「 非準拠のアクション」を参照してください。

デバイスコンプライアンスとデバイス構成ポリシーの相互作用について理解する

レベル別のコンプライアンス ポリシーの推奨事項に進む前に、コンプライアンス ポリシーとデバイス構成ポリシーの間の密接な関係を理解しておくことが重要です。 これらの相互作用を認識することで、両方の機能領域に対して成功したポリシーをより適切に計画してデプロイできます。

- デバイス構成ポリシーは、特定の構成を使用するようにデバイスを構成します。 これらの設定は、デバイスのすべての側面で範囲を指定できます。

- デバイス コンプライアンス ポリシーは、セキュリティに関連するデバイス構成のサブセットに焦点を当てています。

コンプライアンス ポリシーを受け取るデバイスは、コンプライアンス ポリシーの構成に対して評価され、可能なアクションの結果がIntuneに返されます。 パスワード要件などの一部のコンプライアンス構成では、デバイス構成の方が緩い場合でも、デバイスに適用されます。

デバイスが異なるポリシーの種類または類似のポリシーの種類の設定に対して競合する構成を受け取ると、競合が発生する可能性があります。 このシナリオに備えるために、競合するコンプライアンスポリシーとデバイス構成ポリシーに関するページを参照してください。

構成の重複を特定するために、デバイス構成チームとデバイス コンプライアンス チームの間で計画された構成を同期することを検討してください。 2 つのポリシーの種類が対象デバイスの同じ構成で一致していることを確認します。これにより、ポリシーの競合を回避したり、予期した構成やリソース アクセスなしでデバイスを残したりするのに役立ちます。

最小限のコンプライアンス設定

テナント全体のコンプライアンス ポリシー設定を確立し、非準拠デバイスのアクションの通信または規則を確立した後、デバイスまたはユーザーの個別のグループにデバイス コンプライアンス ポリシーを作成して展開する準備が整う可能性があります。

Microsoft Intune管理センターのプラットフォーム固有のポリシーを確認して、各プラットフォームで使用できるコンプライアンス設定とその使用方法の詳細を特定します。 ポリシーを構成するには、「 コンプライアンス ポリシーの作成」を参照してください。

最小デバイス コンプライアンス ポリシーでは、次の設定を使用することをお勧めします。

| デバイスコンプライアンスの最小カテゴリと例 | 情報 |

|---|---|

|

ウイルス対策、スパイウェア対策、およびマルウェア対策 Windows: Windows セキュリティ センターに登録して監視するソリューションのデバイスを評価します。 - ウイルス対策 - スパイウェア対策 - Microsoft Defenderマルウェア対策 その他のプラットフォーム: Windows 以外のプラットフォームのコンプライアンス ポリシーには、これらのソリューションの評価は含まれません。 |

ウイルス対策、スパイウェア対策、マルウェア対策ソリューションのアクティブなソリューションが重要です。

Windows コンプライアンス ポリシーは、これらのソリューションがアクティブで、デバイス上の Windows セキュリティ Center に登録されている場合に、これらのソリューションの状態を評価できます。 Windows 以外のプラットフォームでは、Intuneコンプライアンス ポリシーにアクティブなプレゼンスを評価するためのオプションがない場合でも、ウイルス対策、スパイウェア対策、マルウェア対策のソリューションを引き続き実行する必要があります。 |

|

オペレーティング システムのバージョン すべてのデバイス: オペレーティング システムのバージョンの設定と値を評価します( - 最大 OS - 最小 OS - マイナー ビルド バージョンとメジャー ビルド バージョン - OS パッチ レベル |

使用可能な設定を使用して、許可される最小 OS バージョンまたはビルドと重要なパッチ レベルを定義して、デバイス オペレーティング システムが最新で安全であることを確認します。

OS の最大設定は、新しいがテストされていない結果や、未知のリスクが発生する可能性があるベータ版または開発者向け OS ビルドを特定するのに役立ちます。 Linux では、Ubuntu などの Linux ディストリビューションの種類を定義するオプションがサポートされています。 Windows では、サポートされているビルド範囲を設定するための別の設定がサポートされています。 |

|

パスワード構成 すべてのデバイス: - 一定の非アクティブ状態の後に画面をロックする設定を適用し、ロックを解除するにはパスワードまたは PIN を必要とします。 - 文字、数字、記号の組み合わせを使用する複雑なパスワードが必要です。 - デバイスのロックを解除するには、パスワードまたはピン留めが必要です。 - 最小パスワード長の要件を設定します。 |

コンプライアンスを使用して、パスワードの構造と長さについてデバイスを評価し、パスワードがないデバイスや単純なパスワードを使用するデバイスを特定します。 これらの設定は、デバイスへのアクセスを保護するのに役立ちます。

パスワードの再利用や、パスワードの変更が必要になるまでの時間などのその他のオプションは、拡張コンプライアンス レベルで明示的に含まれます。 |

レベル 2 - 強化されたデバイス コンプライアンス設定

✔️ サポートされているプラットフォームの種類に対して拡張デバイス構成ポリシーを使用する

コンプライアンス設定の強化

拡張レベルのコンプライアンス設定のサポートは、最小限の推奨事項に記載されている設定と比較して、プラットフォームによって大きく異なります。 一部のプラットフォームでは、関連するプラットフォームでサポートされている設定がサポートされていない場合があります。 たとえば、Android AOSP には、Android Enterprise プラットフォームでシステム レベルのファイルとブート保護のコンプライアンスを構成するためのオプションがありません。

Microsoft Intune管理センターのプラットフォーム固有のポリシーを確認して、各プラットフォームで使用できるコンプライアンス設定とその使用方法の詳細を特定します。 ポリシーを構成するには、「 コンプライアンス ポリシーの作成」を参照してください。

拡張デバイス コンプライアンス ポリシーでは、次の設定を使用することをお勧めします。

| 強化されたデバイス コンプライアンスカテゴリと例 | 情報 |

|---|---|

|

アプリケーション Android Enterprise: - 不明なソースからのアプリをブロックする - アプリランタイムの整合性 ポータル サイト - アプリ のソースの場所を管理する - Google Play サービス - 構成証明用の SafteyNet オプション 評価 iOS/iPadOS - 制限付きアプリ macOS: - 特定の場所からのアプリを許可する - 不明なソースからのアプリをブロック - ファイアウォール設定 Windows: - 不明なソースからのアプリをブロックする - ファイアウォール設定 |

さまざまなアプリケーションの要件を構成します。

Android の場合は、Google Play、SafteyNet などのアプリケーションの使用と操作、ポータル サイト アプリランタイムの整合性の評価を管理します。 すべてのプラットフォームで、サポートされている場合は、アプリをインストールできる場所と、組織のリソースにアクセスするデバイスで許可すべきではないアプリを管理します。 macOS と Windows の場合、コンプライアンス設定では、アクティブで構成されたファイアウォールが必要になります。 |

|

暗号化 Android Enterprise: - データ ストレージの暗号化が必要 Android AOSP: - データ ストレージの暗号化が必要 macOS: - データ ストレージの暗号化が必要 Linux: - データ ストレージの暗号化が必要 Windows: - データ ストレージの暗号化が必要です - BitLocker |

データ ストレージの暗号化を必要とするコンプライアンス設定を追加します。 Windows では、BitLocker の使用が必要な場合もサポートされています。 |

|

パスワード構成 Android Enterprise: - パスワードの有効期限と再利用 iOS/iPadOS: - パスワードの有効期限、再利用 macOS: - パスワードの有効期限、再利用 Windows: - パスワードの有効期限、再利用 |

パスワードコンプライアンス設定を追加して、パスワードが定期的にローテーションされ、パスワードが頻繁に再利用されないようにします。 |

|

システム レベルのファイルとブート保護 Android AOSP: - ルート化されたデバイス Android Enterprise: - デバイスでの USB デバッグをブロックする - ルート化されたデバイス iOS/iPadOS - 脱獄されたデバイス macOS: - システム整合性保護が必要 Windows: - コードの整合性が必要 - デバイスでセキュア ブートを有効にする必要 - トラステッド プラットフォーム モジュール (TPM) |

システム レベルまたはカーネル レベルのリスクについてデバイスを評価するプラットフォーム固有のオプションを構成します。 |

レベル 3 - 高度なデバイス コンプライアンス構成

✔️ Mobile Threat Defense パートナーのデータをデバイス コンプライアンス ポリシーに追加する

✔️ サード パーティのコンプライアンス パートナーとIntuneを統合する

✔️ Windows と Linux のカスタム コンプライアンス設定を定義する

✔️ 条件付きアクセスでコンプライアンス データを使用して、organizationのリソースへのアクセスをゲートする

✔️ サポートされているプラットフォームの種類に対して高度なデバイス構成ポリシーを使用する

堅牢なデバイス コンプライアンス ポリシーを設定すると、次のようなデバイス コンプライアンス ポリシーの設定のみを構成する以外にも、より高度なコンプライアンス オプションを実装できます。

デバイス コンプライアンス ポリシーの一部として、および条件付きアクセス ポリシーで Mobile Threat Defense パートナー のデータを使用する。

デバイスコンプライアンスの状態を 条件付きアクセス と統合して、電子メール、他のクラウド サービス、またはオンプレミスリソースにアクセスできるデバイスをゲートするのに役立ちます。

サード パーティのコンプライアンス パートナーからのコンプライアンス データを含む。 このような構成では、これらのデバイスのコンプライアンス データを 条件付きアクセス ポリシーで使用できます。

Intune コンプライアンス ポリシー UI を通じてネイティブに使用できないカスタム コンプライアンス設定を定義することで、組み込みのデバイス コンプライアンス ポリシーを拡張します。

Mobile Threat Defense パートナーからのデータを統合する

Mobile Threat Defense (MTD) ソリューションは、さまざまなサイバー脅威から保護するのに役立つモバイル デバイス用のソフトウェアです。 モバイル デバイスを保護することで、organizationとリソースの保護に役立ちます。 統合されると、MTD ソリューションは、デバイス コンプライアンス ポリシーのIntuneに追加の情報ソースを提供します。 この情報は、Intuneで使用できる条件付きアクセス 規則でも使用できます。

統合されている場合、Intuneは登録済みデバイスでの MTD ソリューションの使用をサポートし、MTD ソリューションでサポートされている場合は、保護されたアプリとアプリ保護ポリシー Microsoft Intune使用して登録解除されたデバイスをサポートします。

Intuneでサポートされ、使用するプラットフォームの全範囲でorganizationが必要とする機能をサポートする MTD パートナーを必ず使用してください。

たとえば、Microsoft Defender for Endpointは、Android、iOS/iPadOS、および Windows プラットフォームで使用できるモバイル脅威防御ソリューションです。 その他のソリューションは、通常、Android と iOS/iPadOS をサポートします。 サポートされている MTD パートナーの一覧については、「 Mobile Threat Defense パートナー」を参照してください。

Intuneでの Mobile Threat Defense ソフトウェアの使用の詳細については、Mobile Threat Defense と Intune の統合に関するページを参照してください。

サード パーティのコンプライアンス パートナーからのデータを使用する

Intuneは、パートナーがデバイスのグループのモバイル デバイス管理 (MDM) 機関として機能するサード パーティのコンプライアンス パートナーの使用をサポートします。 サポートされているコンプライアンス パートナーを使用する場合は、そのパートナーを使用して、ソリューションが管理するデバイスのデバイス コンプライアンスを構成します。 また、コンプライアンスの結果をIntuneに渡すようにパートナー ソリューションを構成し、そのデータをIntuneのコンプライアンス データと共にMicrosoft Entra IDに格納します。 その後、サード パーティのコンプライアンス データは、デバイス コンプライアンス ポリシーを評価するときにIntune、条件付きアクセス ポリシーで使用するために使用できます。

一部の環境では、Intuneが使用する必要がある唯一の MDM 機関として機能する場合があります。既定では、Intuneは Android、iOS/iPadOS、および Windows プラットフォームの登録されたコンプライアンス パートナーです。 その他のプラットフォームでは、macOS デバイスに Jamf Pro を使用するなど、他のコンプライアンス パートナーがデバイス MDM 機関として機能する必要があります。

環境内でサードパーティのデバイス コンプライアンス パートナーを使用する場合は、Intuneでサポートされていることを確認します。 サポートを追加するには、Microsoft Intune管理センター内からパートナーの接続を構成し、そのパートナーのドキュメントに従って統合を完了します。

このテーマの詳細については、「Intuneでサード パーティのデバイス コンプライアンス パートナーをサポートする」を参照してください。

カスタム コンプライアンス設定を使用する

マネージド Linux および Windows デバイスのカスタム コンプライアンス設定を構成することで、Intuneの組み込みのデバイス コンプライアンス オプションを拡張できます。

カスタム設定を使用すると、これらの設定を追加するためにIntuneを待たずに、デバイスで使用できる設定に基づいてコンプライアンスを柔軟に行うことができます。

カスタム コンプライアンスを使用するには、 を構成する必要があります。コンプライアンスに使用するデバイスの値を定義する JSON ファイルと、JSON から設定を評価するためにデバイスで実行される検出スクリプト。

カスタム コンプライアンスに必要な前提条件、サポートされているプラットフォーム、JSON とスクリプトの構成の詳細については、「Microsoft Intuneを使用して Linux および Windows デバイスのカスタム コンプライアンス ポリシーと設定を使用する」を参照してください。/protect/compliance-use-custom-settings.md)。

条件付きアクセスとのコンプライアンスの統合

条件付きアクセスは、デバイスの保護に役立つIntuneと連携するMicrosoft Entra機能です。 Microsoft Entraに登録するデバイスの場合、条件付きアクセス ポリシーでは、Intuneからのデバイスとコンプライアンスの詳細を使用して、ユーザーとデバイスのアクセスに関する決定を適用できます。

条件付きアクセス ポリシーを次と組み合わせます。

- デバイス コンプライアンス ポリシーでは、デバイスを使用して組織のリソースにアクセスする前に、そのデバイスが準拠としてマークされていることを要求できます。 条件付きアクセス ポリシーでは、保護するアプリまたはサービス、そのアプリまたはサービスにアクセスするための条件、およびポリシーが適用されるユーザーを指定します。

- アプリ保護ポリシーでは、Intuneアプリ保護ポリシーをサポートするクライアント アプリのみが Exchange や他の Microsoft 365 サービスなどのオンライン リソースにアクセスできるようにするセキュリティレイヤーを追加できます。

条件付きアクセスは、デバイスのセキュリティを維持するために、以下と連動させることもできます。

- Microsoft Defender for Endpoint およびサード パーティ MTD アプリ

- デバイス コンプライアンス パートナー アプリ

- Microsoft Tunnel

詳細については、「条件付きアクセスとIntuneについて」を参照してください。

コンプライアンスの詳細設定

Microsoft Intune管理センターのプラットフォーム固有のポリシーを確認して、各プラットフォームで使用できるコンプライアンス設定とその使用方法の詳細を特定します。 ポリシーを構成するには、「 コンプライアンス ポリシーの作成」を参照してください。

ポリシーを構成するには、「 コンプライアンス ポリシーの作成」を参照してください。

拡張デバイス コンプライアンス ポリシーでは、次の設定を使用することをお勧めします。

| 高度なデバイス コンプライアンスカテゴリと例 | 情報 |

|---|---|

|

ランタイム防御 Android Enterprise: - デバイスがデバイスの脅威レベル 以下である必要があります - デバイスがマシン リスク スコア iOS/iPadOS: の下にあるか、または下にある必要があります - デバイスをデバイスの脅威レベル または下にすることを要求する - デバイスがコンピューターのリスク スコアの下にあるか、または下にある必要があります Windows: - デバイスがコンピューターのリスク スコアの下にあるか、または下にある必要があります。 |

Intuneを Mobile Threat Defense パートナーと統合する場合は、そのパートナーのデバイス脅威レベルの評価をコンプライアンス ポリシーの基準として使用できます。

Microsoft Defender for EndpointとIntuneを統合したら、コンプライアンス チェックとして Defender のリスク スコアを使用できます。 |

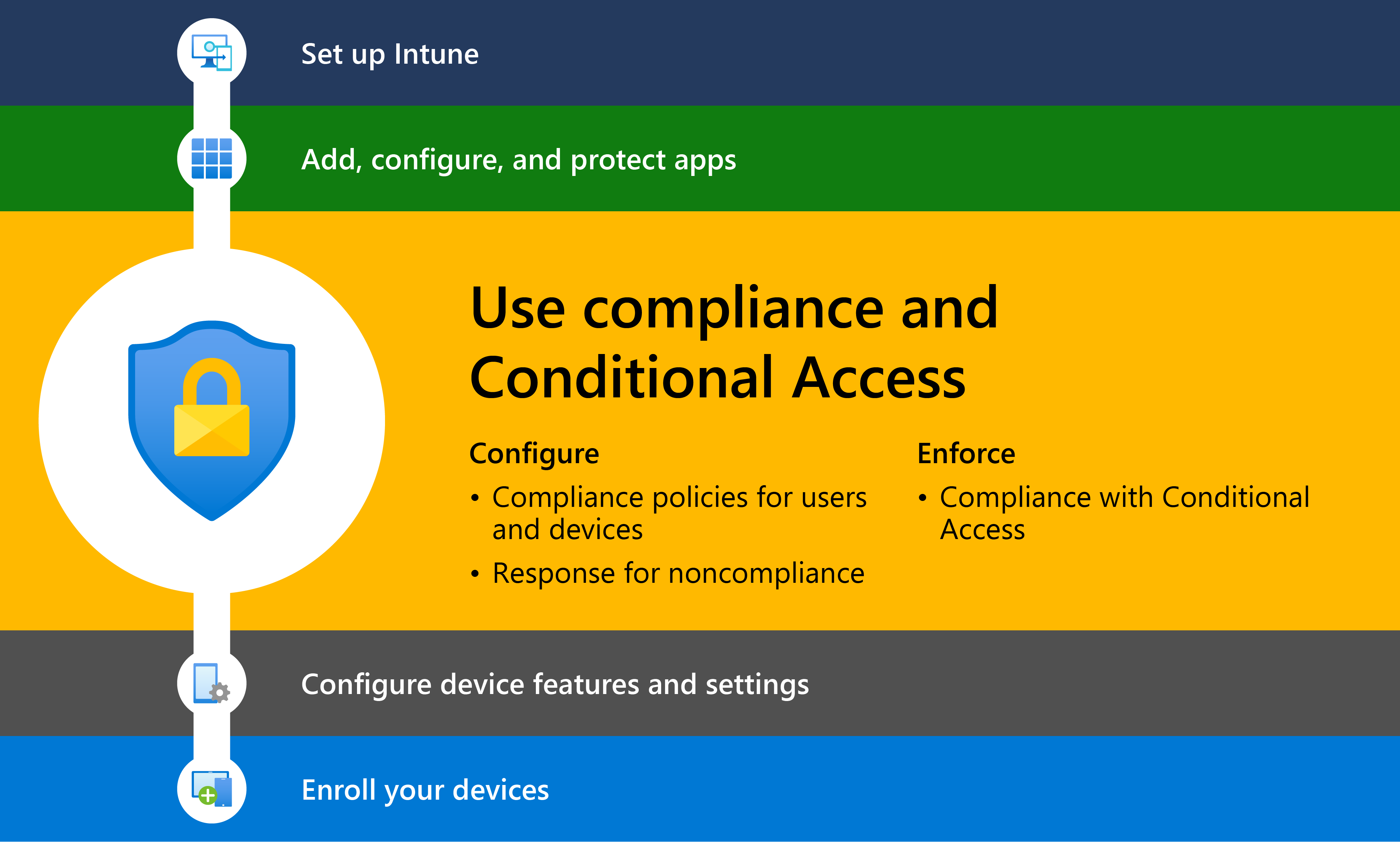

推奨される最小ベースライン ポリシーに従う

- Microsoft Intune のセットアップ

- アプリの追加、構成、保護

- 🡺 コンプライアンス ポリシーの計画 (お客様はこちら)

- デバイス機能を構成する

- デバイスを登録する