Intune を使用してアプリベースの条件付きアクセス ポリシーを使用する

Microsoft Intuneアプリ保護ポリシーは、Microsoft Entra条件付きアクセスと連携して、従業員が使用するデバイス上の組織データを保護するのに役立ちます。 これらのポリシーは、Intune に登録したデバイスに対して、また、従業員が所有する未登録のデバイスに対して機能します。 組み合わせると、アプリベースの条件付きアクセスと呼ばれます。

アプリ保護 ポリシーは、organizationのデータが安全な状態を維持するか、マネージド アプリに含まれるようにするルールです。

- アプリ保護ポリシーは、ユーザーが組織のデータにアクセスまたは移動しようとしたときに適用されるルール、またはユーザーがマネージド アプリ内で作業しているときに禁止または監視される一連のアクションです。

- 管理対象アプリは、アプリ保護ポリシーが適用されたアプリであり、Intune で管理できます。

- Microsoft Outlook アプリのみが Exchange Online にアクセスできるようにすると、iOS/iPadOS および Android 上の組み込みメール アプリをブロックすることもできます。 また、Intune アプリ保護ポリシーを適用していないアプリが SharePoint Online にアクセスするのをブロックできます。

クライアント アプリ管理を使用したアプリ ベースの条件付きアクセスでは、Intuneアプリ保護ポリシーをサポートするクライアント アプリのみが Exchange Online やその他の Microsoft 365 サービスにアクセスできるようにするセキュリティ レイヤーが追加されます。

ヒント

アプリベースの条件付きアクセス ポリシーに加えて、Intuneでデバイス ベースの条件付きアクセスを使用できます。

前提条件

アプリベースの条件付きアクセス ポリシーを作成するには、以下を保有している必要があります。

- Enterprise Mobility + Security (EMS) または Microsoft Entra ID P1 または P2 サブスクリプション

- ユーザーは EMS またはMicrosoft Entra IDのライセンスを取得する必要があります

詳細については、「Enterprise Mobility の価格」または「Microsoft Entraの価格」を参照してください。

サポートされているアプリ

アプリベースの条件付きアクセスをサポートするアプリの一覧については、Microsoft Entraドキュメントの「条件付きアクセス: 条件」を参照してください。

アプリベースの条件付きアクセスでは基幹業務 (LOB) アプリもサポートされていますが、これらのアプリでは Microsoft 365 の先進認証が使用されている必要があります。

アプリベースの条件付きアクセスのしくみ

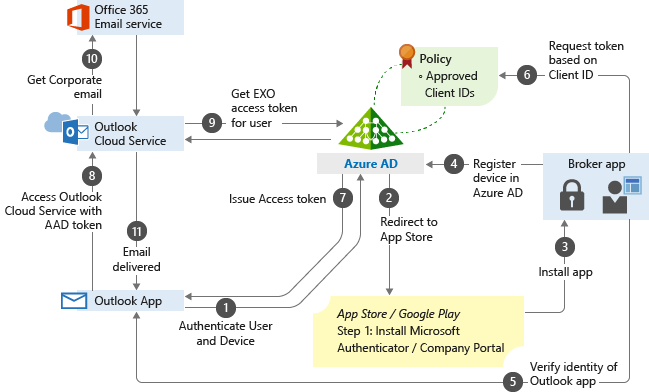

この例では、管理者が Outlook アプリにアプリ保護ポリシーを適用した後、条件付きアクセス規則を適用し、Outlook アプリを会社の電子メールにアクセスするときに使用できる承認済みのアプリの一覧に追加します。

注:

次のフローチャートは、他のマネージド アプリに使用できます。

ユーザーは、Outlook アプリからMicrosoft Entra IDを認証しようとします。

ユーザーは、初回認証時、ブローカー アプリのインストールのためにアプリ ストアにリダイレクトされます。 ブローカー アプリには、iOS 用の Microsoft Authenticator、または Android デバイス用の Microsoft ポータル サイトを使用できます。

ユーザーがネイティブ電子メール アプリを使用しようとすると、アプリ ストアにリダイレクトされ、Outlook アプリがインストールされます。

ブローカー アプリがデバイスにインストールされます。

ブローカー アプリは、Microsoft Entra IDにデバイス レコードを作成するMicrosoft Entra登録プロセスを開始します。 このプロセスは、モバイル デバイス管理 (MDM) の登録プロセスとは異なりますが、条件付きアクセス ポリシーをデバイスで適用できるように、このレコードが必要です。

ブローカー アプリは、Microsoft Entraデバイス ID、ユーザー、アプリケーションを確認します。 この情報は、Microsoft Entraサインイン サーバーに渡され、要求されたサービスへのアクセスを検証します。

ブローカー アプリは、ユーザー認証プロセスの一部としてアプリ クライアント ID をMicrosoft Entra IDに送信して、ポリシーが承認された一覧に含まれている場合にチェックします。

Microsoft Entra IDを使用すると、ユーザーはポリシー承認済みリストに基づいてアプリを認証して使用できます。 アプリが一覧にない場合、Microsoft Entra IDはアプリへのアクセスを拒否します。

Outlook アプリが Outlook クラウド サービスと通信して、Exchange Online との通信を開始します。

Outlook Cloud Service はMicrosoft Entra IDと通信して、ユーザーのサービス アクセス トークンExchange Online取得します。

Outlook アプリは、ユーザーの会社の電子メールを取得するためにExchange Onlineと通信します。

会社の電子メールは、ユーザーのメールボックスに配信されます。