Microsoft Entra の検証済み ID の詳細設定

検証済み ID の詳細設定は、検証済み ID を設定するために従来から使用されている方法であり、管理者は、この方法で、さまざまなコンポーネントを手動で構成します。 これには、Azure Key Vault の設定、分散 ID の登録、ドメインの確認が含まれます。 詳細設定により、構成プロセスを完全に制御でき、すべての詳細が組織の特定の要件を満たすことが保証されます。 これは、カスタマイズされたセットアップが必要な企業に最適です。

詳細設定には、次の手順が含まれます。

- Azure Key Vault の構成: 資格情報の署名と検証に使用されるキーを安全に格納して管理します。

- 分散 ID の登録: 分散化識別子 (DID) を作成して登録し、信頼できる ID を確立します。

- ドメインの検証: ドメインが DID に正しくリンクされていることを確認し、資格情報の信頼できるソースを提供します。

このチュートリアルでは、次の方法について説明します。

- Azure Key Vault インスタンスを作成する。

- 詳細設定を使用して、検証済み ID サービスを構成する。

- アプリケーションを Microsoft Entra ID に登録します。

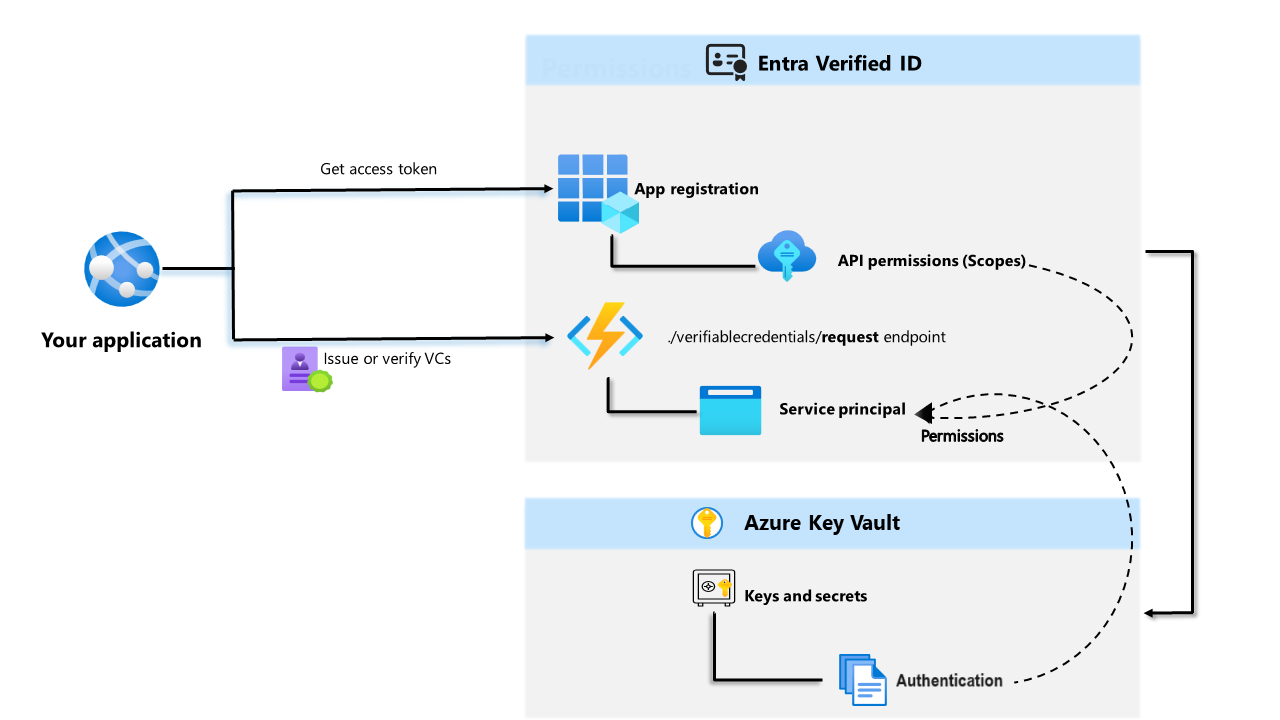

次の図は、確認済み ID のアーキテクチャと、構成するコンポーネントです。

前提条件

- アクティブなサブスクリプションを含む Azure テナントが必要です。 Azure サブスクリプションをお持ちでない場合は、無料でアカウントを作成してください。

- 構成するディレクトリの グローバル管理者 または 認証ポリシー管理者 アクセス許可があることを確認します。 全体管理者でない場合は、管理者の同意の付与を含むアプリの登録を完了するには、アプリケーション管理者 アクセス許可が必要です。

- Azure Key Vault をデプロイする Azure サブスクリプションまたはリソース グループに対する共同作成者ロールがあることを確認します。

- Key Vault のアクセス許可を指定していることを確認します。 詳細については、「Azure のロールベースのアクセス制御を使用して Key Vault のキー、証明書、シークレットへのアクセス権を付与する」を参照してください。

Key Vault を作成します

Note

Verified ID サービスのセットアップに使用する Azure Key Vault には、アクセス許可モデル用の Key Vault アクセス ポリシー が必要です。 現在、Key Vault に Azure ロールベースのアクセス制御がある場合には制限があります

Azure Key Vault は、シークレットとキーを安全に保管してアクセスを管理できるようにするクラウド サービスです。 確認済み ID サービスでは、公開キーと秘密キーが Azure Key Vault に格納されます。 これらのキーは、資格情報の署名と検証に使用されます。

使用できる Azure Key Vault インスタンスがない場合は、こちらの手順に従って、Azure portal を使用してキー コンテナーを作成します。 検証済み ID サービスの設定に使用する Azure Key Vault には、Azure ロールベースのアクセス制御ではなく、権限モデルとして Key Vault アクセス ポリシー が必要です。

Note

既定では、ボールトの作成者アカウントのみがアクセスできます。 確認済み ID サービスはキー コンテナーにアクセスする必要があります。 キー コンテナーで認証を行って、構成時に使われるアカウントがキーを作成および削除できるようにする必要があります。 構成中に使われるアカウントには、確認済み ID のドメイン バインドを作成できるように、署名のためのアクセス許可も必要です。 テスト中に同じアカウントを使用する場合は、コンテナーの作成者に既定で付与されるアクセス許可のほかに、署名するためのアクセス許可をそのアカウントに付与するように既定のポリシーを変更してください。

キー コンテナーへのアクセスを管理する

検証済み ID を設定する前に、Key Vault へのアクセスが必要です。 検証済み ID 管理者アカウントと、作成した Request Service API プリンシパルの両方に、キー コンテナーに対するアクセス許可を提供します。

キー コンテナーを作成すると、検証可能な資格情報によって、メッセージ セキュリティを確保するために使用される一連のキーが生成されます。 これらのキーは、Key Vault に格納されます。 検証可能な資格情報の署名にはキー セットを使用します。

確認済み ID を設定する

確認済み ID を設定するには、次の手順に従います。

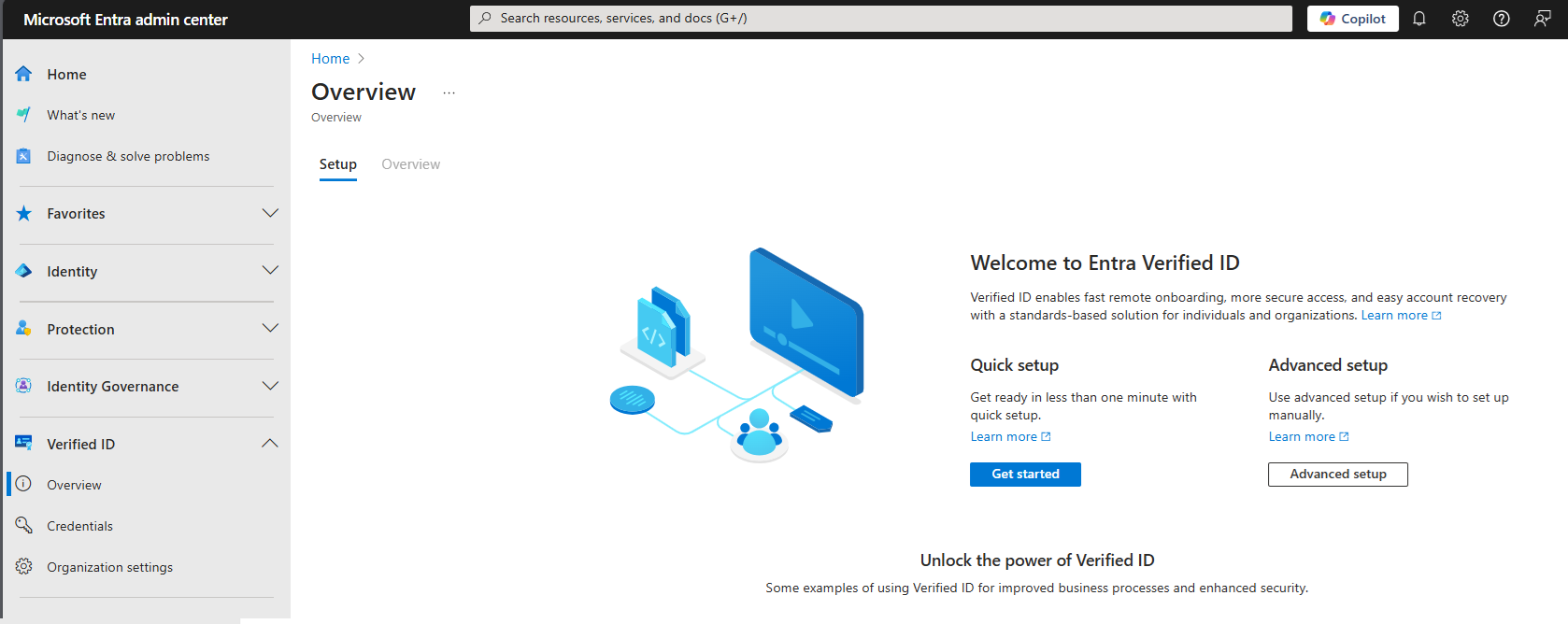

Microsoft Entra 管理センターにグローバル管理者としてサインインします。

左側のメニューで、[確認済み ID] の下の [概要] を選択します。

中央のメニューから、[セットアップ] タブを選択し、[詳細設定] を選択します。

[組織設定の構成] を選択します

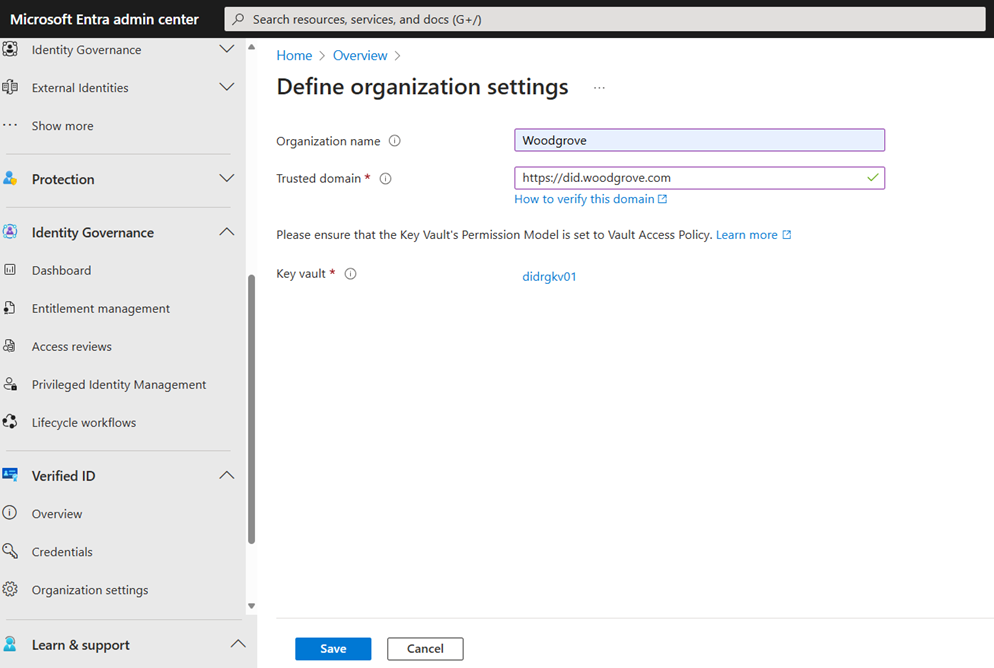

次の情報を指定して、組織を設定します。

組織名: 検証済み ID で自分のビジネスを参照する名前を入力します。 顧客にこの名前は表示されません。

信頼される側のドメイン: ドメイン名を入力します。 指定した名前は、分散化 ID (DID) ドキュメントのサービス エンドポイントに追加されます。 ドメインは、ユーザーがお客様のビジネスについて知っている具体的な何かに DID をバインドするものです。 Microsoft Authenticator とその他のデジタル ウォレットでは、DID がドメインにリンクされていることを検証するために、この情報を使用します。 DID を検証できる場合、ウォレットには検証済み記号が表示されます。 ウォレットが DID を確認できない場合、資格情報の発行者が、検証できなかった組織であることをユーザーに通知します。

重要

ドメインはリダイレクトしないようにします。 そうしないと、DID とドメインはリンクできません。 ドメインに HTTPS を使用してください。 (例:

https://did.woodgrove.com)。 また、Key Vault のアクセス許可モデルが Vault アクセス ポリシーに設定されていることを確認してください。キー コンテナー: 前に作成したキー コンテナーを選択します。

[保存] を選択します。

アプリケーションを Microsoft Entra ID に登録します

アプリケーションは、資格情報を発行または検証できるように Microsoft Entra 確認済み ID を呼び出す必要があるときに、アクセス トークンを取得する必要があります。 アクセス トークンを取得するには、アプリケーションを登録し、確認済み ID 要求サービスに対する API アクセス許可を付与する必要があります。 たとえば、Web アプリケーションには次の手順を使用します。

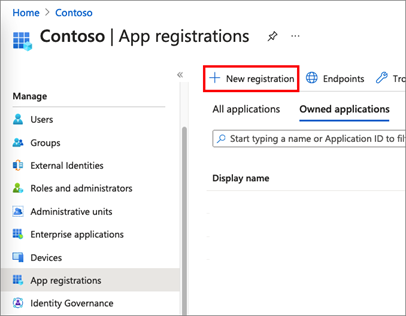

Microsoft Entra 管理センターにグローバル管理者としてサインインします。

[Microsoft Entra ID] を選びます。

[アプリケーション] で [アプリの登録]>[新規登録] の順に選択します。

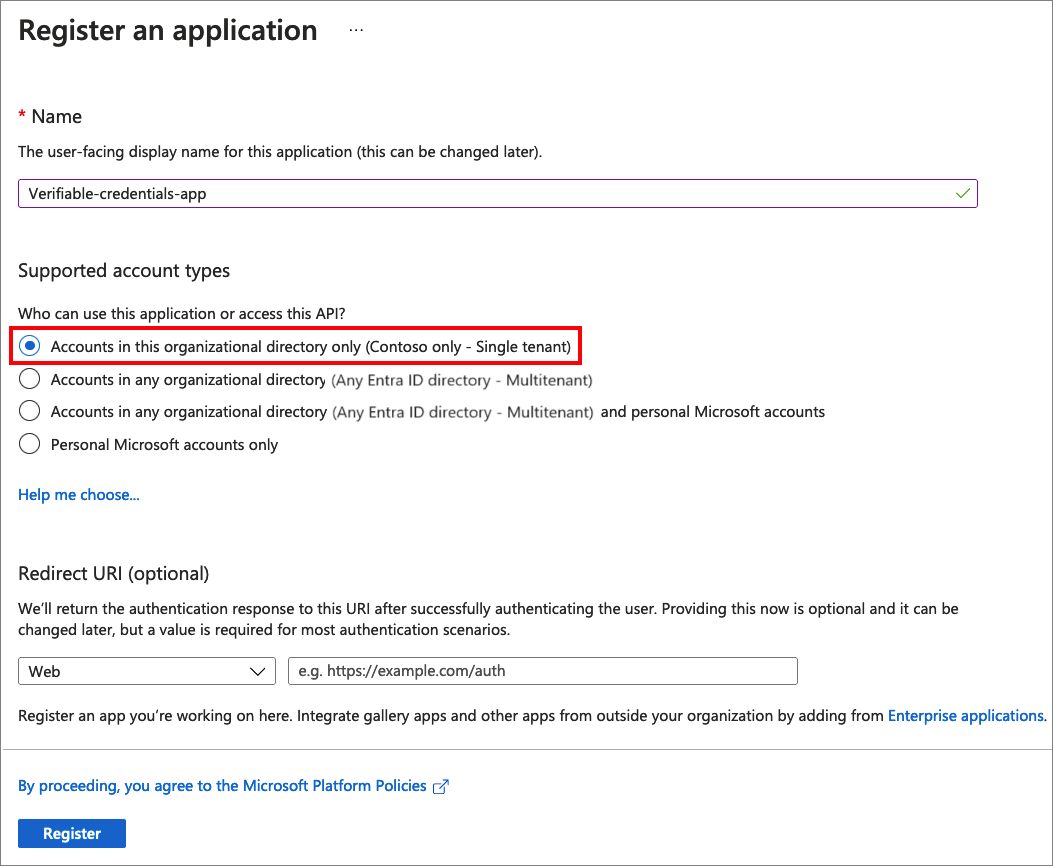

アプリケーションの表示名を入力します。 たとえば、verifiable-credentials-app と指定します。

[サポートされているアカウントの種類] で、 [Accounts in this organizational directory only (Default Directory only - Single tenant)](この組織ディレクトリのアカウントのみ (既定のディレクトリのみ - シングル テナント)) を選択します。

[登録] を選択して、アプリケーションを作成します。

アクセス トークンを取得するためにアクセス許可を付与する

この手順では、検証可能な資格情報サービス要求のサービス プリンシパルにアクセス許可を付与します。

必要なアクセス許可を追加するには、次の手順に従います。

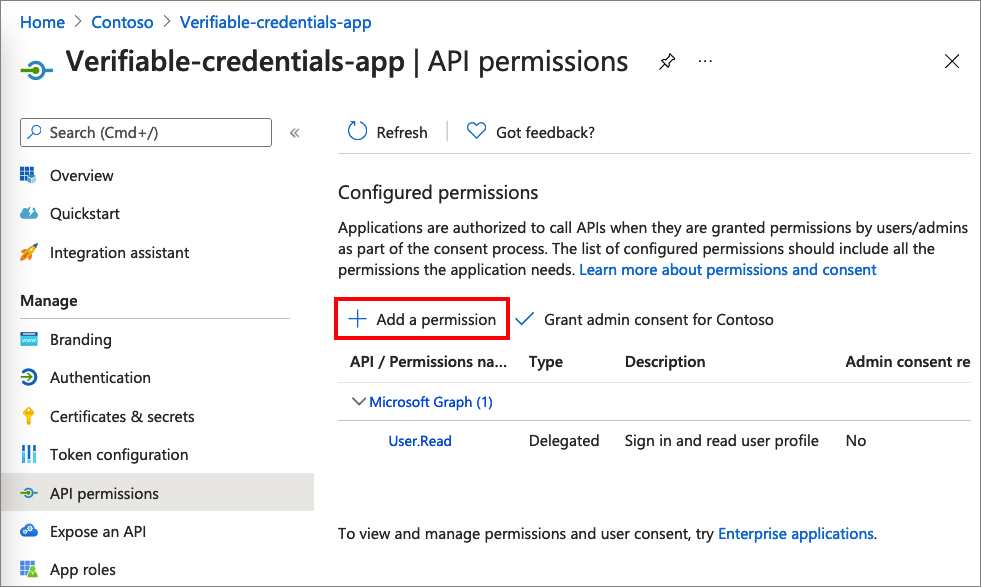

verifiable-credentials-app アプリケーション詳細ページで作業を続けます。 [API のアクセス許可] 、 > の順に選択します。

[所属する組織で使用している API] を選択します。

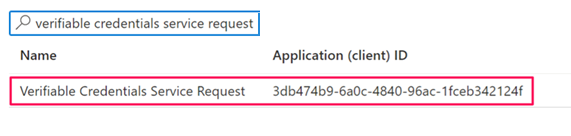

検証可能な資格情報サービス要求サービス プリンシパルを検索し、選択します。

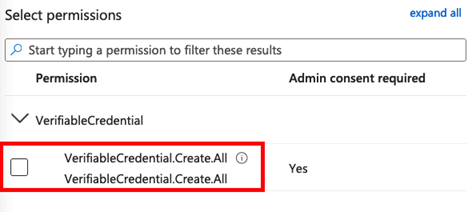

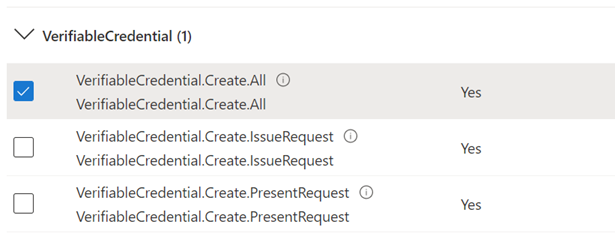

[アプリケーションのアクセス許可] を選択し、 [VerifiableCredential.Create.All] を展開します。

[アクセス許可の追加] を選択します.

[<テナント名> に管理者の同意を与えます] を選択します。

範囲を異なるアプリケーションに分離する場合、発行とプレゼンテーションのアクセス許可を別々に付与することを選択できます。

分散化 ID を登録してドメインの所有権を確認する

Azure Key Vault が設定され、サービスに署名キーが設定されたら、セットアップの手順 2 と 3 を完了する必要があります。

- Microsoft Entra 管理センターにグローバル管理者としてサインインします。

- [確認済 ID] を選択します。

- 左側のメニューから [概要] を選びます。

- 中央のメニューから、記事「did:web に分散化 ID を登録する方法」の手順に従って、[Register decentralized ID] (分散化 ID の登録) を選択して DID ドキュメントを登録します。 ドメインの確認を続けるには、先にこの手順を完了しておく必要があります。

- 中央のメニューで、記事「分散化識別子 (DID) に対するドメイン所有権を確認する」の手順に従って、[ドメインの所有権を確認します] を選択してドメインを確認します

検証手順が正常に完了し、3 つすべての手順に緑のチェックマークが付いたら、次のチュートリアルに進む準備が整っています。