Microsoft Entra Verified ID の概要

今日の世界では、デジタルと物理的な生活が、私たちが使用するアプリ、サービス、デバイスによってますます絡み合うようになっています。 このデジタル革命は可能性の世界を開き、かつては想像を絶する方法で無数の企業や個人とつながることを可能にしました。

このつながりの増大によって、ID の盗難やデータ侵害のリスクが高まることになります。 これらの違反は、私たちの個人的および専門的な生活に壊滅的になる可能性があります。 Microsoft は、さまざまな組織や標準機関と積極的に協力して、個人が自分のデジタル ID を制御できるようにする分散型 ID ソリューションを作成しています。 分散型の identy テクノロジは、一元化された機関や仲介者に頼ることなく、ID データを安全かつプライベートに管理する方法を提供します。

私たちはなぜ分散化 ID を必要とするのか

今や職場や家庭において、私たちが使用するあらゆるアプリ、サービス、デバイスでデジタル ID が使用されています。 このアイデンティティは、イベントのチケットを購入したり、ホテルにチェックインしたり、昼食を注文したりするなど、私たちの生活の中で言うこと、経験することすべてで構成されています。 現在、私たちのアイデンティティとすべてのデジタルインタラクションは、場合によっては、私たちの知識がなくても、第三者に依存しています。

ユーザーは毎日、アプリとデバイスに自分のデータへのアクセスを許可します。 情報にアクセスできるユーザーを追跡するには、多大な労力が必要です。 企業の最前線におけるコンシューマーとパートナーのコラボレーションでは、関連するすべてのプライバシーとセキュリティを維持する方法でデータを安全に交換するために、高度なオーケストレーションが必要です。

Microsoft は標準ベースの分散化 ID システムによって、ユーザーと組織が自身のデータをより効果的に管理できる新しい一連のエクスペリエンスを実現したり、アプリ、デバイス、サービス プロバイダーに高度な信頼性とセキュリティを提供したりできると考えています。

オープン標準によるリード

Microsoft は、Decentralized Identity Foundation (DIF)、W3C Credentials Community Group、広範な ID コミュニティのメンバーと積極的にコラボレーションしています。 当社のサービスには、以下の標準が実装されています。

DID とは何か

DID を理解するには、それらを他の ID システムと比較してみることが有効です。 メール アドレスとソーシャル ネットワークの ID は、コラボレーションのための、人間にとってわかりやすい別名です。しかし現在、コラボレーションを超えて、さまざまなシナリオでデータ アクセスの制御ポイントとして機能するために、過剰な負荷がかかっています。 このような状況では、これらの ID へのアクセスはいつでも削除される可能性があるため、潜在的な問題が発生します。 分散化識別子 (DID) は異なります。 DID は、分散化信頼システムに基づく、ユーザー生成自己所有グローバル一意識別子です。 不変性のより確実な保証、検閲防止、改ざんの回避など、固有の特性を備えています。 これらの属性は、自己所有とユーザーによる制御を実現することを目的とする ID システムにとって非常に重要です。

Microsoft の検証可能な資格情報ソリューションでは、分散型資格情報 (DID) を使用して、証明書利用者 (検証者) が検証可能な資格情報の所有権を証明する情報を証明していることを暗号で証明します。 Microsoft のサービスをベースにして検証可能な資格情報ソリューションを作成する方は、どなたも DID の基本を理解することをお勧めします。

検証可能な資格情報とは

私たちは日々の生活で ID を使用しています。 私たちは、車を操作できることを示す証拠として、運転免許証を使用しています。 大学は、一定の教育レベルに到達したことを証明する免状を発行します。 私たちは、外国の目的地に到着する際に、パスポートを使用して当局に誰であるかを証明します。 データ モデルでは、インターネットを介しながらもユーザーのプライバシーを尊重する安全な方法で作業するときに、これらの各種シナリオに対応する方法について説明します。 その他の情報については、「検証可能な資格情報のデータ モデル 1.0」を参照してください。

簡単に言えば、検証可能な資格情報は、対象についての情報を証明する発行者によって実行されたクレームで構成されるデータ オブジェクトです。 スキーマはこれらの要求を識別します。 クレームには、発行者とサブジェクトの DID が含まれます。 発行者の DID は、この情報に対する証明の証拠としてデジタル署名を生成します

分散化 ID のしくみ

私たちには新しい形式の ID が必要です。 テクノロジと標準を組み合わせて自己所有や検閲防止などの重要な ID 属性を実現する ID が必要です。 これらの機能は既存のシステムを使用して実現することは困難です。

これらの展望を実現するには、7 つの主要なイノベーションで構成された技術的な基盤が必要です。 主なイノベーションの 1 つは、ユーザー所有の識別子、そのような識別子に関連付けられているキーを管理するユーザー エージェント、および暗号化されたユーザー制御データストアです。

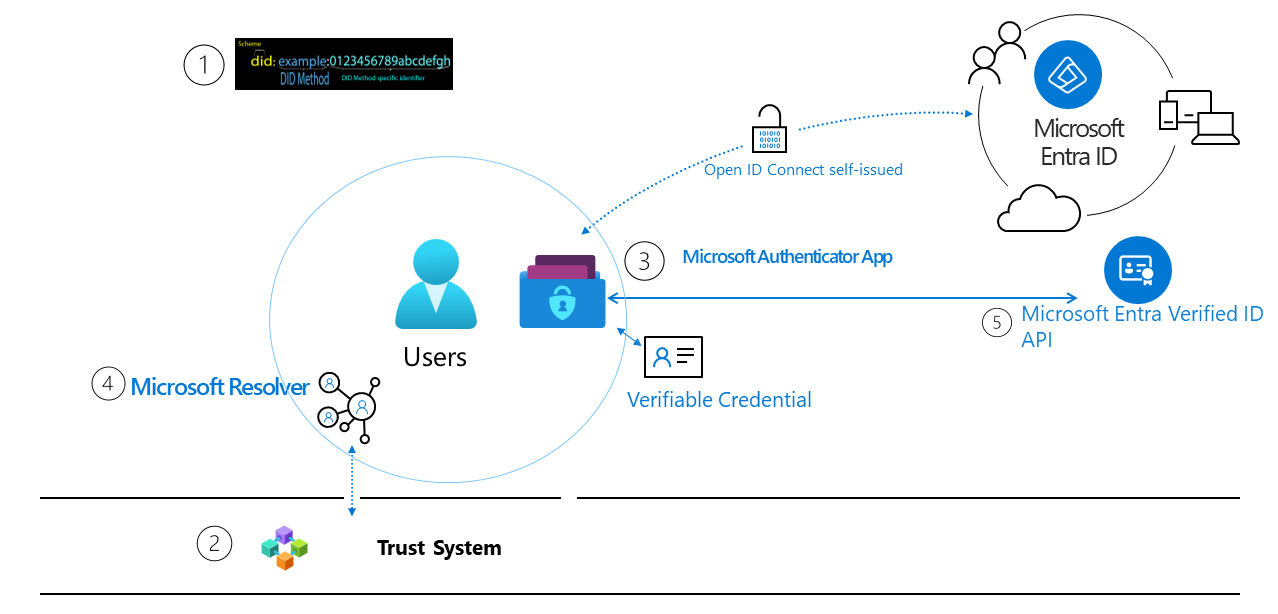

1. W3C 分散化識別子 (DID) 一切の組織または政府から独立してユーザーが作成、所有、管理する ID。 DID は、公開キー マテリアル、認証記述子、サービス エンドポイントを含む JSON ドキュメントで構成された分散公開キー インフラストラクチャ (DPKI) メタデータにリンクされたグローバル一意識別子です。

2. 信頼システム。 DID ドキュメントを解決できるようにするために、DID は通常、信頼システムを表す何らかの種類の基になるネットワークに記録されます。 Microsoft は現在、DID:Web 信頼システムをサポートしています。 DID:Web は、Web ドメインの既存の評判を使用して信頼を許可するアクセス許可ベースのモデルです。 DID:Web は全般利用可能なサポート状態です。

3. DID ユーザー エージェント/ウォレット: Microsoft Authenticator アプリ。 現実のユーザーが分散化 ID と検証可能な資格情報を使用できるようにします。 Microsoft Authenticator は、DID を作成し、検証可能な資格情報の発行とプレゼンテーション要求を容易にし、暗号化されたウォレット ファイルを介して DID のシードのバックアップを管理します。

4. Microsoft リゾルバー。

did:web メソッドを使って DID を検索して解決し、DID ドキュメント オブジェクト (DDO) を返す API。 DDO には、公開キーやサービス エンドポイントなど、DID に関連付けられた DPKI メタデータが含まれています。

5. Microsoft Entra 検証済み ID サービス。

メソッドを使用して署名される did:web向けの Azure の発行および検証サービスと REST API。 これらにより、ID 所有者によるクレームの生成、表示、検証が可能になります。 このサービスは、システムのユーザー間の信頼の基礎を形成します。

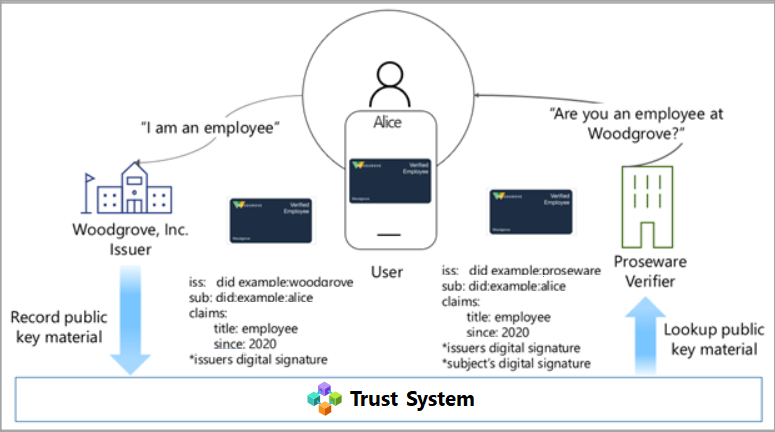

サンプル シナリオ

検証可能な資格情報のしくみを説明するために使用するシナリオは次のとおりです。

- Woodgrove Inc.という会社。

- Proseware。Woodgrove の従業員に割引を提供している会社。

- Alice。Woodgrove, Inc. の従業員であり、Proseware から割引を受けようとしている

今日、Alice はユーザー名とパスワードを入力して、Woodgrove のネットワーク環境にサインインします。 Woodgrove は、Alice が Woodgrove での雇用状態を証明するためのより管理しやすい方法を提供するために、検証可能な資格情報ソリューションをデプロイしています。 Proseware は、Woodgrove によって発行された検証可能な資格情報を雇用の証明として受け入れ、企業割引プログラムの一部として企業割引へのアクセスを提供します。

Alice は、雇用証明の検証可能な資格情報を求め、Woodgrove Inc に要求します。 Woodgrove Inc は Alice の身元を証明し、Alice が受け入れてデジタル ウォレット アプリケーションに格納できる、署名された検証可能な資格情報を発行します。 これで、Alice は Proseware サイトでこの検証可能な資格情報を雇用証明として提示できるようになります。 資格情報のプレゼンテーションが成功すると、Alice は Proseware の割引を受けることができます。 トランザクションは Alice のウォレット アプリケーションに記録されます。 ログ エントリは、Alice が雇用証明の検証可能な資格情報を提示した場所と送信先を追跡するのに役立ちます。

検証可能な資格情報ソリューションのロール

検証可能な資格情報ソリューションには主に 3 つのアクターがあります。 次の図で説明します。

- 手順 1 で、ユーザーが発行者に検証可能な資格情報を要求します。

- 手順 2 で、資格情報の発行者が、ユーザーが提供した証拠が正確であることを証明し、DID を使用して署名された検証可能な資格情報を作成します。ユーザーの DID はそれに対するサブジェクトです。

- 手順 3 で、ユーザーが自分の DID を使用して検証可能な提示 (VP) に署名し、それを検証者に送信します。次に検証者が、DPKI にある公開キーと照合を行って、資格情報を検証します。

このシナリオのロールは次のとおりです。

発行者

発行者は、ユーザーに情報を要求する発行ソリューションを作成する組織です。 この情報は、ユーザーの ID を検証するために使用されます。 たとえば Woodgrove, Inc. には、検証可能な資格情報 (VC) を作成してすべての従業員に配布することができる発行ソリューションがあります。 従業員は Authenticator アプリを使用し、自分たちのユーザー名とパスワードを使ってサインインします。これにより、ID トークンが発行元サービスに渡されます。 送信された ID トークンを Woodgrove, Inc. が検証すると、従業員についてのクレームを含み、Woodgrove, Inc. の DID で署名された VC が、発行ソリューションによって作成されます。 従業員は、従業員のDIDを対象DIDとして含む、雇用主によって署名された確認可能な資格情報を取得しました。

User

ユーザーは、VC を要求している人物またはエンティティです。 たとえば、Alice は新しい Woodgrove 従業員で、以前に雇用証明の検証可能な資格情報を発行されました。 Alice が Proseware で割引を受けるために雇用証明を提供する必要がある場合、Alice が DID の所有者であることを証明する検証可能なプレゼンテーションに署名することで、Authenticator アプリの資格情報へのアクセスを許可できます。 Proseware では、Woodgrove によって発行された資格情報と Alice の検証可能な資格情報の所有権を検証できます。

検証方法

検証者は、自分が信頼する 1 人または複数の発行者からのクレームを検証する必要がある会社またはエンティティです。 たとえば、Proseware は Woodgrove, Inc. を信頼しており、従業員の ID の検証と本物の有効な VC の発行という適切な仕事を実行します。 Alice が仕事に必要な機器を注文しようとすると、Proseware は Self-Issued OpenID Provider (SIOP) や Presentation Exchange などのオープン標準を使用して、Woodgrove, Inc. の従業員であることを証明する資格情報をユーザーに要求します。たとえば、Proseware では、電話カメラでスキャンする QR コードを含む Web サイトへのリンクを Alice に提供できます。 これにより、固有の VC の要求が開始されます。それが Authenticator によって分析され、Alice は自分が雇用されていることを Proseware に示す要求を承認できるようになります。 Proseware は、検証可能なプレゼンテーションの信頼性を検証するために、検証可能な資格情報のサービス API または SDK を使用できます。 Alice から得た情報に基づいて、Alice に割引を提供します。 Woodgrove, Inc. が自社の従業員に VC を発行していることを、その他の会社や組織が知っている場合は、それらも検証者ソリューションを作成し、Woodgrove, Inc. の検証可能な資格情報を使用して、Woodgrove, Inc. の従業員のみを対象とした特別なオファーを提供できます。

Note

検証者は、オープン標準を使用してプレゼンテーションと検証を実行したり、Microsoft Entra 検証 ID サービスがほとんどの作業を実行できるように独自の Microsoft Entra テナント を構成。

次のステップ

DID と検証可能な資格情報について確認したところで、スタート ガイド記事か、検証可能な資格情報の概念について詳しく説明している Microsoft のいずれかの記事に従って、それらを自分で試してみてください。