Microsoft Entra Health の監視アラート (プレビュー) を使用する方法

Microsoft Entra Health の監視では、一連の正常性メトリックとインテリジェント アラートを使用して、Microsoft Entra テナントの正常性を監視できます。 正常性メトリックは異常検出サービス (機械学習を使用してテナントのパターンを理解) に取り込まれます。 異常検出サービスで、いずれかのテナント レベル パターンの重大な変更が識別されると、アラートがトリガーされます。 正常性シナリオ内で潜在的な問題またはエラー条件が検出された時に、メール通知を受信することができます。 Microsoft Entra Health の詳細については、「Microsoft Entra Health とは」を参照してください。

この記事では、次の方法に関するガイダンスを提供します。

- Microsoft Entra Health へのアクセス。

- アラートのメール通知の構成。

- アラートの調査。

前提条件

稼働状況の監視シグナルを表示し、アラートの構成と受信を行うための、さまざまなロール、アクセス許可、ライセンス要件があります。 ゼロ トラスト ガイダンスに沿うには、最低特権アクセス権を持つ役割を使用することをお勧めします。

- Microsoft Entra Health のシナリオ監視シグナルを "表示" するには、Microsoft Entra P1 または P2 ライセンスを持つテナントが必要です。

- "アラートを表示" し、"アラート通知を受信する" には、Microsoft Entra P1 または P2 ライセンス "および" 少なくとも 100 人の月間アクティブ ユーザーの両方を持つテナントが必要です。

- レポート閲覧者ロールは、"シナリオ監視シグナル、アラート、アラート構成を表示する" ために必要な最小限の特権ロールです。

- ヘルプデスク管理者は、"アラートの更新" と "アラート通知構成の更新" に必要な最小限の特権ロールです。

- "Microsoft Graph API を使用してアラートを表示する" には、

HealthMonitoringAlert.Read.Allのアクセス許可が必要です。 - "Microsoft Graph API を使用してアラートの表示と変更を行う" には、

HealthMonitoringAlert.ReadWrite.Allのアクセス許可が必要です。 - ロールの詳細な一覧については、「タスク別の最小特権ロール」を参照してください。

既知の制限事項

- 新しくオンボードされたテナントには、約 30 日間はアラートを生成するのに十分なデータがない可能性があります。

- 現時点では、アラートは Microsoft Graph API を通じてのみ使用できます。

Microsoft Entra Health にアクセスする

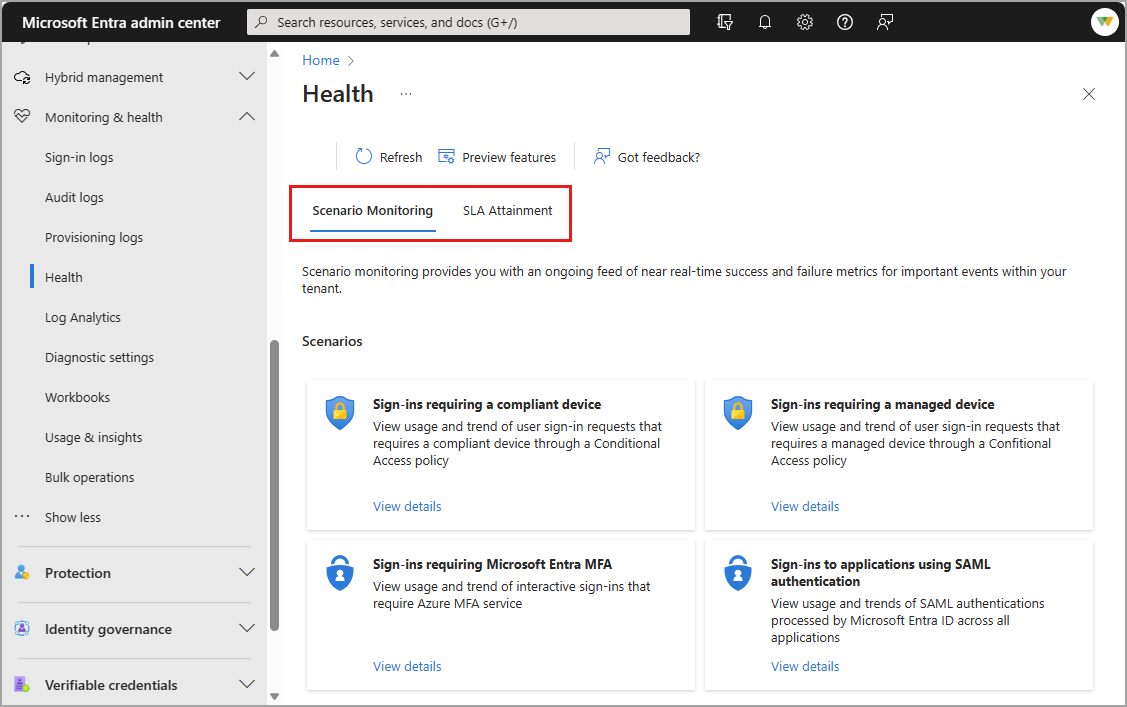

Microsoft Entra Health のサービス レベル アグリーメント (SLA) 達成レポートと、稼働状況の監視シグナルを Microsoft Entra 管理センターから表示できます。 これらのデータ ストリームと、稼働状況の監視アラートのパブリック プレビューを Microsoft Graph API を使用して表示することもできます。 シナリオ監視プレビューを有効にします。

Microsoft Entra 管理センターにレポート閲覧者としてサインインしてください。

[ID]>[監視と正常性]>[正常性] の順に移動します。

[シナリオ監視] タブを選択します。

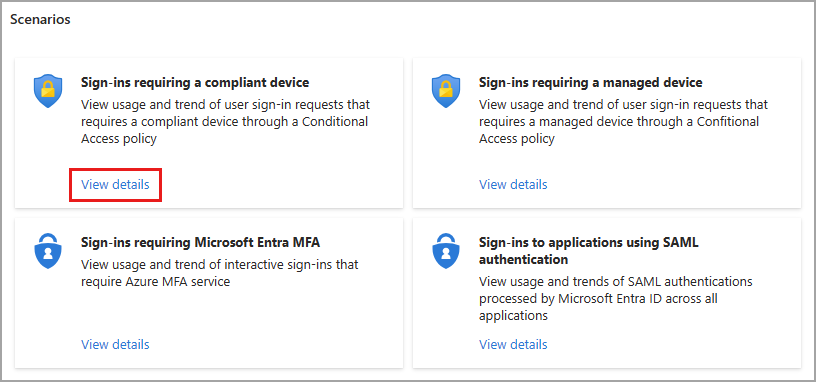

調査する [詳細の表示] を選択します。

既定のビューは直近 7 日間ですが、この期間は 24 時間、7 日間、1 か月のいずれかに調整できます。 データは 15 分ごとに更新されます。

メール通知を構成する

Microsoft Graph 稼働状況監視アラート API を使用して、メール通知を構成できます。 API 呼び出しは、定期的 (毎日または毎時など) に実行することも、アラートのトリガー時点でメール通知を構成することもできます。 シナリオ監視シグナルとアラートを日次ベースで監視することをお勧めします。

メール通知は、選択した Microsoft Entra グループに送信されます。 適切なアクセス権を持つユーザーにアラートを送信して、アラートを調査しアクションを実行することをお勧めします。 すべてのロールが同じアクションを実行できるわけではないため、次のロールを持つグループを含めることを検討してください。

アラート通知を構成するには、アラートを受信する Microsoft Entra グループの ID とシナリオ アラート ID が必要です。 さまざまなグループを構成して、異なるアラート シナリオのアラートを受信できます。

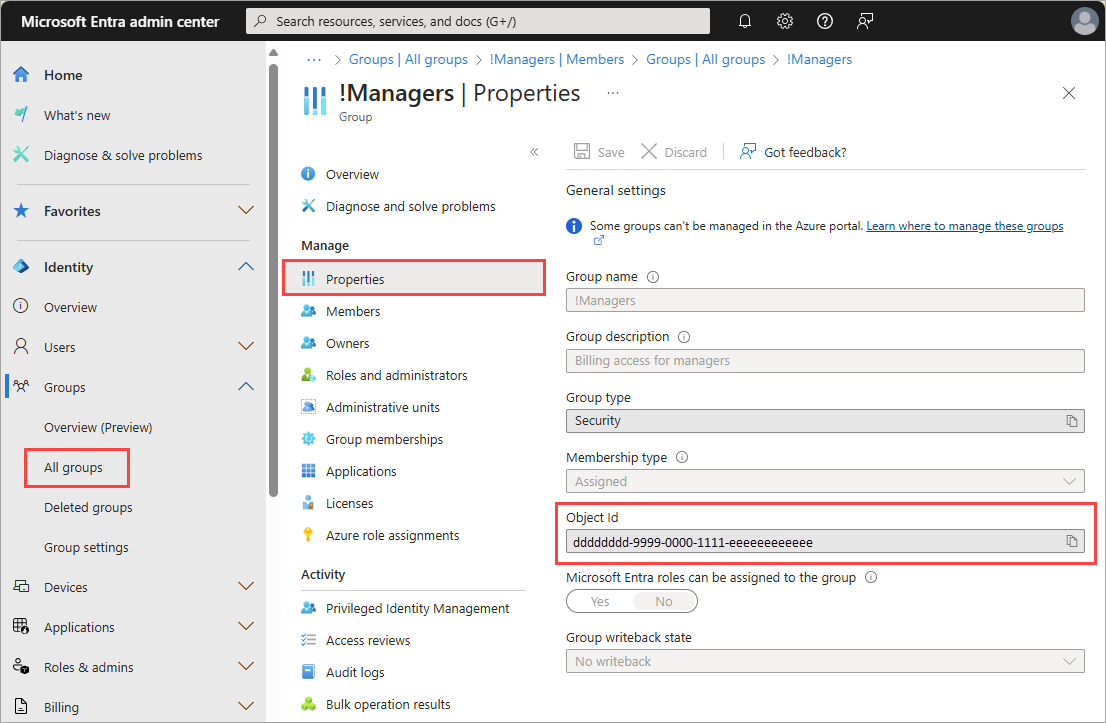

グループのオブジェクト ID を検索する

Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

[グループ]>[すべてのグループ]> に移動し、アラートを受信するグループを選択します。

[プロパティ] を選択し、グループの

Object IDをコピーします。

シナリオ アラートの種類を検索する

ヘルプデスク管理者以上のロールで Microsoft Graph Explorer にサインインし、適切なアクセス許可に同意します。

ドロップダウンから HTTP メソッドとして [GET] を選択し、API バージョンを [ベータ] に設定します。

次のクエリを実行して、テナントのアラートの一覧を取得します。

GET https://graph.microsoft.com/beta/reports/healthMonitoring/alerts通知を受けるアラートの

alertTypeを探して、保存します (例:alertType: "mfaSignInFailure)。

メール通知を構成する

Microsoft Graph エクスプローラーで、次の PATCH クエリを実行して、アラートのメール通知を構成します。

{alertType}を、構成する特定のalertTypeに置き換えます。Object ID of the groupを、アラートを受信するグループのObject IDに置き換えます。- 詳細については、「アラートのメール通知を構成する」を参照してください。

PATCH https://graph.microsoft.com/beta/reports/healthMonitoring/alertConfigurations/{alertType}

Content-Type: application/json

{

"emailNotificationConfigurations": [

{

"groupId":"Object ID of the group",

"isEnabled": true

}

]

}

アラートとシグナルを調査する

メール通知を構成すると、お客様はチームとともに、これらのシナリオの正常性をより効果的に監視できます。 アラートを受信したら、通常、次のデータ セットを調査する必要があります。

- アラート インパクト:

impactsの後の応答の部分では、スコープが定量化され、影響を受けたリソースがまとめられています。 これらの詳細にはimpactCountが含まれているため、問題の広がりの範囲を判断できます。 - アラート シグナル: アラートの原因となったデータ ストリームまたは正常性シグナル。 詳細な調査のためのクエリが、応答で提供されます。

- サインイン ログ: 正常性シグナルが生成されたサインイン ログに対する詳細な調査のためのクエリが、応答で提供されます。 サインイン ログでは、問題の根本原因の特定に使用できる詳細なイベント メタデータが提供されます。

- シナリオ固有のリソース: シナリオによっては、Intune コンプライアンス ポリシーや条件付きアクセス ポリシーの調査が必要になる場合があります。 多くの場合、関連ドキュメントへのリンクが応答で提供されます。

インパクトとシグナルを表示する

Microsoft Graph で、次のクエリを追加して、テナントのすべてのアラートを取得します。

GET https://graph.microsoft.com/beta/reports/healthMonitoring/alerts調査するアラートの

idを検索して保存します。alertIdにidを使用して、次のクエリを追加します。GET https://graph.microsoft.com/beta/reports/healthMonitoring/alerts/{alertId}

要求と応答のサンプルについては、「稼働状況の監視のリスト アラート オブジェクト」を参照してください。

impactsの後の応答の部分は、アラートのインパクトの概要となっています。supportingDataの部分には、アラートの生成に使用される完全なクエリが含まれます。- クエリの結果には、異常検出サービスによって特定されるすべてのものが含まれますが、アラートに直接関連しない結果が含まれる場合があります。

サインイン ログを表示する

- Microsoft Entra 管理センターにレポート閲覧者以上でサインインしてください。

- 条件付きアクセスポリシーを変更する必要がある場合は、条件付きアクセス管理者ロールが必要です。

- 監視と正常性>サインインログ の順に移動します。

- アラートの概算時間に合わせて時間の範囲を調整します。

- 条件付きアクセスのフィルターを追加します。

- ログ エントリを選択してサインイン ログの詳細を表示し、[条件付きアクセス] タブを選択して、適用されたポリシーを表示します。

シナリオ固有のリソースを表示する

各アラートには、調査対象としてそれぞれ異なるデータ セットが含まれる場合があります。 各アラートの種類の詳細については、次の記事を参照してください。

考えられる根本原因を分析する

シナリオに関連するすべてのデータを収集した後、考えられる根本原因について検討し、可能な解決策を調べる必要があります。 アラートの重大度について検討します。 影響を受けるユーザーはごく少数なのか、それとも広範囲にわたる問題なのか。 最近のポリシー変更が意図しない結果を招いたのではないか。

アラートと稼働状況の監視データを定期的に調べて、問題が広範囲に及ぶ前に、傾向や潜在的な問題を特定しておくことをお勧めします。