監査ログを使用して条件付きアクセス ポリシーの変更をトラブルシューティングする

Microsoft Entra 監査ログは、環境内で条件付きアクセス ポリシーの変更が発生した理由とその方法のトラブルシューティングを行う際の貴重な情報源です。

監査ログ データは既定で 30 日間のみ保持されます。これは、すべての組織に対して十分な長さではない可能性があります。 組織は、Microsoft Entra ID 内の診断設定を以下のように変更することで、より長い期間にわたりデータを保存できます。

- データを Log Analytics ワークスペースに送信する

- データをストレージ アカウントにアーカイブする

- Event Hubs へのデータのストリーム配信

- データをパートナー ソリューションに送信する

これらのオプションは、[ID]>[監視と正常性]>[診断設定]>[設定の編集] にあります。 診断設定がない場合は、「プラットフォーム ログとメトリックを異なる宛先に送信するための診断設定を作成する」の記事に記載されている手順に従って作成します。

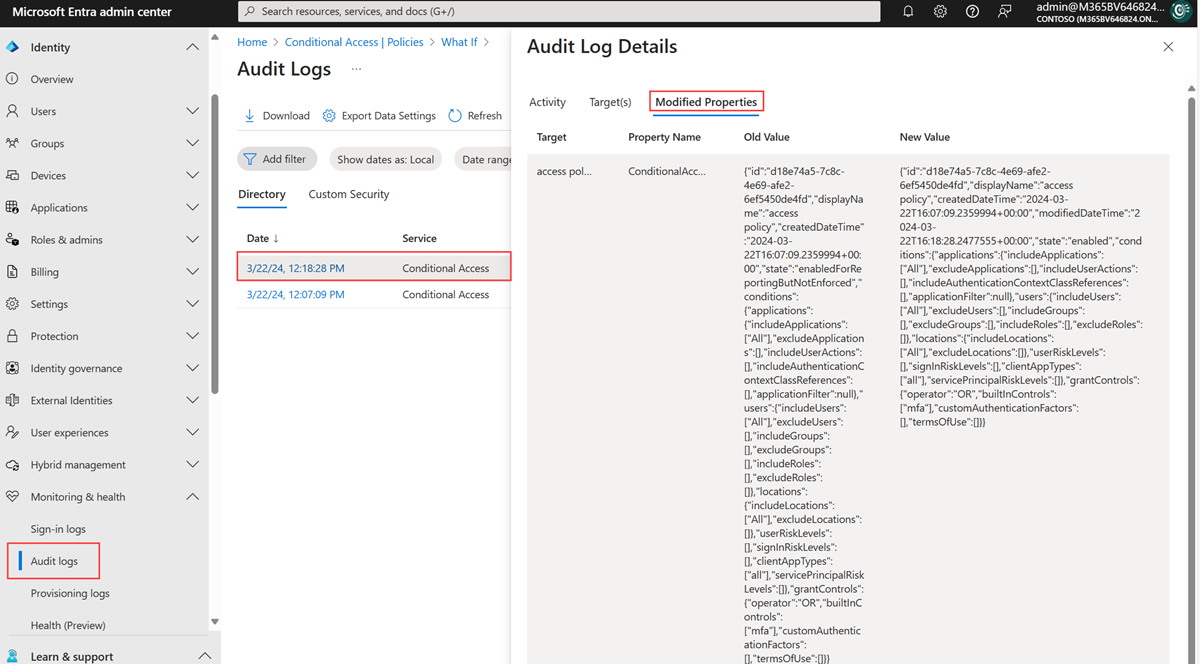

監査ログの使用

Microsoft Entra 管理センターにレポート閲覧者以上でサインインしてください。

[ID]>[監視と正常性]>[監査ログ] の順にアクセスします。

クエリを実行する [日付] の範囲を選びます。

[サービス] フィルターから [条件付きアクセス] を選んで、[適用] ボタンを選びます。

監査ログには、すべてのアクティビティが既定で表示されます。 [アクティビティ] フィルターを開き、アクティビティを絞り込みます。 条件付きアクセスの監査ログ アクティビティの完全な一覧については、監査ログ アクティビティに関する記事をご覧ください。

詳細を表示するには、行を選択します。 [変更されたプロパティ] タブには、選択した監査アクティビティの変更された JSON 値が一覧表示されます。

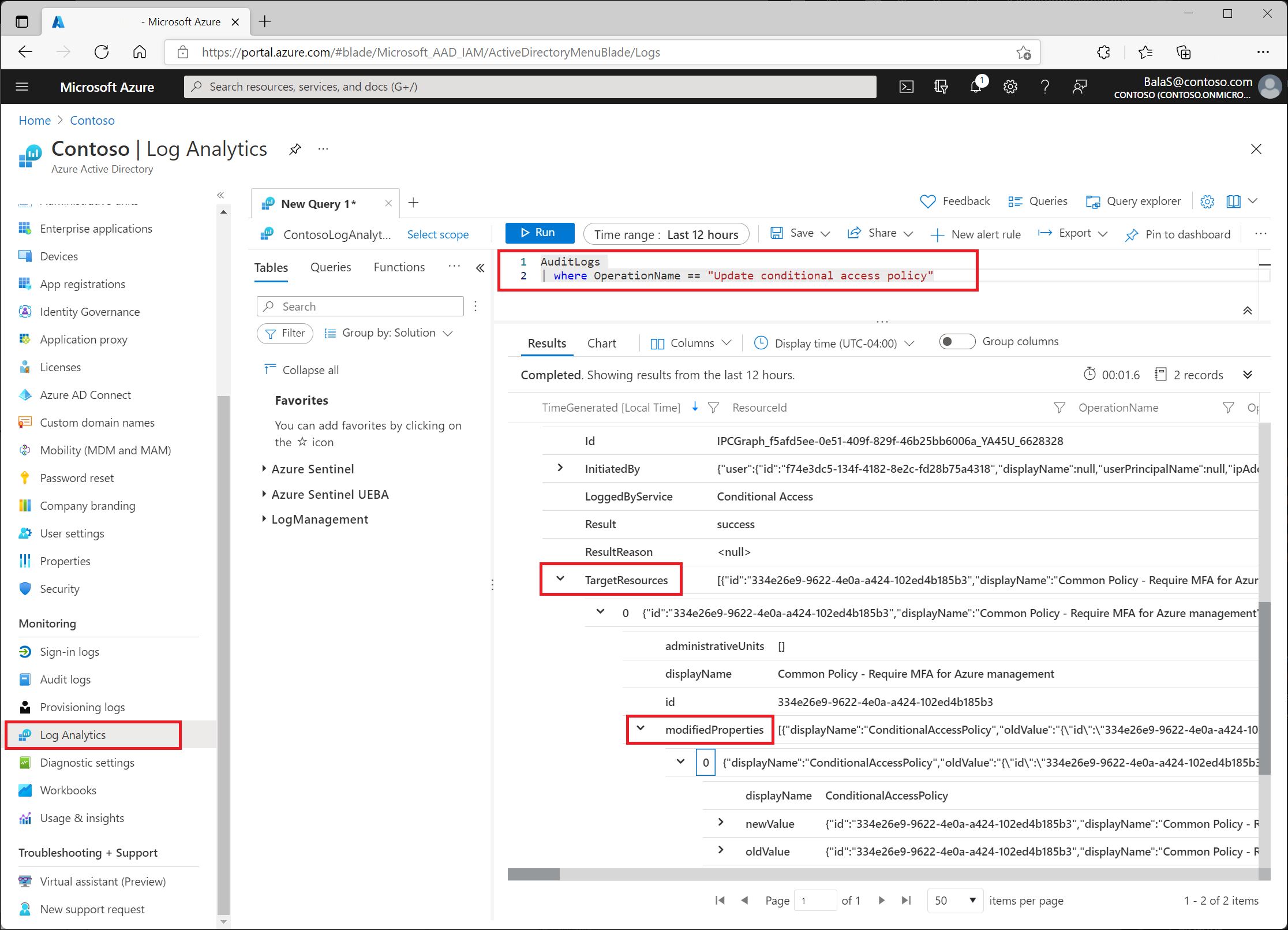

Log Analytics の使用

Log Analytics を使用すると、組織では組み込みクエリまたはカスタムで作成された Kusto クエリを使用してデータを照会できます。詳細については、「Azure Monitor でログ クエリの使用を開始する」を参照してください。

有効にしたら、[ID]>[監視と正常性]>[Log Analytics] で Log Analytics へのアクセスを見つけます。 条件付きアクセス管理者にとって最も関心のあるテーブルは、AuditLogs です。

AuditLogs

| where OperationName == "Update Conditional Access policy"

変更は、TargetResources>modifiedProperties にあります。

値の読み取り

監査ログと Log Analytics の古いおよび新しい値は JSON 形式です。 2 つの値を比較して、ポリシーに対する変更を確認します。

古いポリシーの例:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

更新されたポリシーの例:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

前の例では、更新されたポリシーには許可コントロールの使用条件が含まれていません。