チュートリアル: Datawiza を構成して多要素認証 (MFA) を有効にし、Oracle PeopleSoft にシングル サインオンする

このチュートリアルでは、Datawiza アクセス プロキシ (DAP) を使用して Oracle PeopleSoft アプリケーションに対して Microsoft Entra SSO と Microsoft Entra MFA を有効にする方法について説明します。

詳細情報: Datawiza アクセス プロキシ

DAP を使用してアプリケーションを Microsoft Entra ID と統合する利点:

- ゼロ トラストを使用してプロアクティブなセキュリティを採用する - 最新の環境に適応し、ハイブリッド ワークプレースを採用しつつ、ユーザー、デバイス、アプリ、データを保護するセキュリティ モデル

- Microsoft Entra ID シングル サインオン - 任意の場所からの、デバイスを使用した、ユーザーとアプリにとって安全かつシームレスなアクセス

- 仕組み: Microsoft Entra 多要素認証 - ユーザーは、サインイン時に携帯電話上のコードや指紋スキャンなどの識別形式を求められます

- 条件付きアクセスとは - ポリシーは if-then ステートメントで、ユーザーがリソースにアクセスするにはアクションを完了する必要がある

- コードなしの Datawiza を使用した Microsoft Entra ID での簡単な認証と認可 - Oracle JDE、Oracle E-Business Suite、Oracle Sibel、自社製アプリなどの Web アプリケーションを使用します

- Datawiza Cloud 管理コンソール (DCMC) を使用する - パブリック クラウドとオンプレミスのアプリケーションへのアクセスを管理する

シナリオの説明

このシナリオでは、保護されたコンテンツへのアクセスを管理するために HTTP Authorization ヘッダーを使用する Oracle PeopleSoft アプリケーション統合に重点を置いています。

レガシ アプリケーションでは、最新のプロトコルがサポートされていないため、Microsoft Entra SSO との直接的な統合は困難です。 Datawiza Access Proxy (DAP) では、プロトコル遷移によって従来のアプリケーションと最新の ID コントロール プレーンとの間のギャップを橋渡しします。 DAP を使用すると、統合のオーバーヘッドが軽減され、エンジニアリングにかかる時間が短縮され、アプリケーションのセキュリティが向上します。

シナリオのアーキテクチャ

このシナリオのソリューションには、次のコンポーネントがあります。

- Microsoft Entra ID - ユーザーが外部と内部のリソースにサインインしてアクセスするのを助ける、ID とアクセスの管理サービス

- Datawiza アクセス プロキシ (DAP) - ユーザー サインイン フロー用に OpenID Connect (OIDC)、OAuth、または Security Assertion Markup Language (SAML) を実装するコンテナー ベースのリバース プロキシ。 HTTP ヘッダーを介して ID をアプリケーションに透過的に渡します。

- Datawiza Cloud Management Console (DCMC) - 管理者は、DAP とアクセス制御ポリシーを構成するために UI API と RESTful API を使用して DAP を管理します。

- Oracle PeopleSoft アプリケーション: レガシ アプリケーションは、Microsoft Entra ID と DAP によって保護されます

詳細情報: Datawiza と Microsoft Entra 認証アーキテクチャ

前提条件

次の前提条件が満たされていることを確認してください。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- Azure サブスクリプションにリンクされた Microsoft Entra テナント

- Docker と Docker Compose

- docs.docker.com に移動して Docker を取得し、Docker Compose をインストールします

- オンプレミス ディレクトリから Microsoft Entra ID に同期されたユーザー ID、または Microsoft Entra ID 内で作成されてオンプレミス ディレクトリに戻されたユーザー ID

- 「Microsoft Entra Connect 同期: 同期を理解してカスタマイズする」を参照してください

- Microsoft Entra ID アプリケーション管理者の役割を持つアカウント

- 「Microsoft Entra 組み込みロール、すべてのロール」を参照してください

- Oracle PeopleSoft 環境

- (省略可能) HTTPS 経由でサービスを公開するための SSL Web 証明書。 テストには、既定の Datawiza 自己署名証明書を使用できます。

DAP の使用を開始する

Oracle PeopleSoft と Microsoft Entra ID を統合するには:

Datawiza Cloud Management Console (DCMC) にサインインします。

[ようこそ] ページが表示されます。

オレンジ色の [作業の開始] ボタンを選択します。

![[作業の開始] ボタンのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/getting-started-button.png)

[名前] フィールドと [説明] フィールドに情報を入力します。

![[デプロイ名] の [名前] エントリのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/deployment-details.png)

[次へ] を選択します。

[アプリケーションの追加] ダイアログが表示されます。

[プラットフォーム] で、[Web] を選択します。

[アプリ名] に一意のアプリケーション名を入力します。

[パブリック ドメイン] に、たとえば

https://ps-external.example.comを使用します。 テストでは、localhost DNS を使用できます。 ロード バランサーの内側に DAP をデプロイしていない場合は、パブリック ドメイン ポートを使用します。[リッスン ポート] で、DAP でリッスンされるポートを選択します。

[アップストリーム サーバー] で、保護する Oracle PeopleSoft 実装の URL とポートを選択します。

![[アプリケーションの追加] のエントリのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/add-application.png)

- [次へ] を選択します。

- [IdP の構成] ダイアログで、情報を入力します。

Note

DCMC には、Microsoft Entra 構成を完了するのに役立つワンクリック統合があります。 DCMC では、Microsoft Graph API を呼び出して、Microsoft Entra テナントに代わってアプリケーション登録を作成します。 詳細については、docs.datawiza.com で「Microsoft Entra ID とのワンクリック統合」を参照してください

- [作成] を選択します

![[IDP の構成] のエントリのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/configure-idp.png)

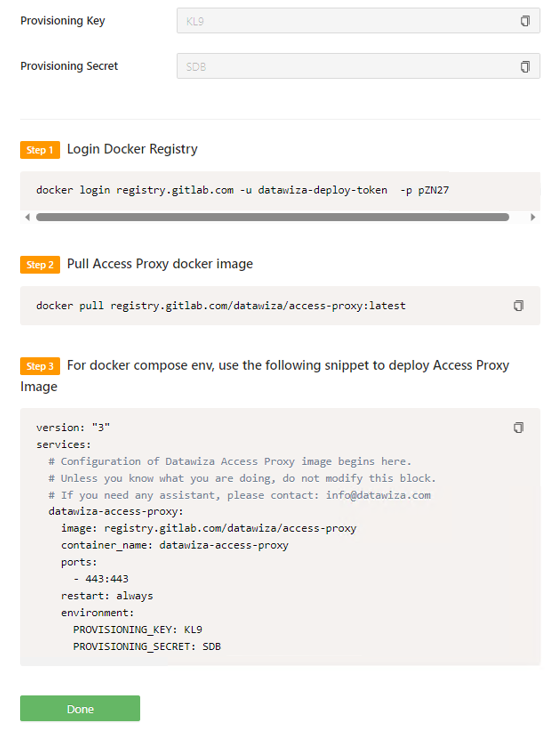

- DAP デプロイ ページが表示されます。

- デプロイ用の Docker Compose ファイルを書き留めておきます。 このファイルには DAP イメージ、プロビジョニング キーとプロビジョニング シークレットも含まれていて、これにより、DCMC から最新の構成とポリシーがプルされます。

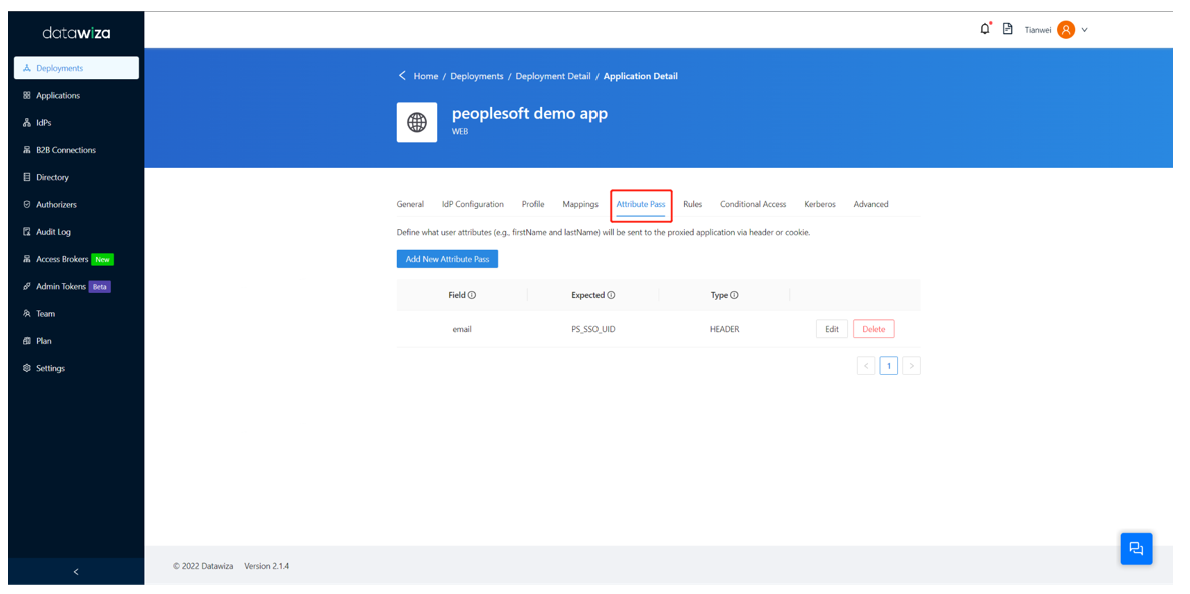

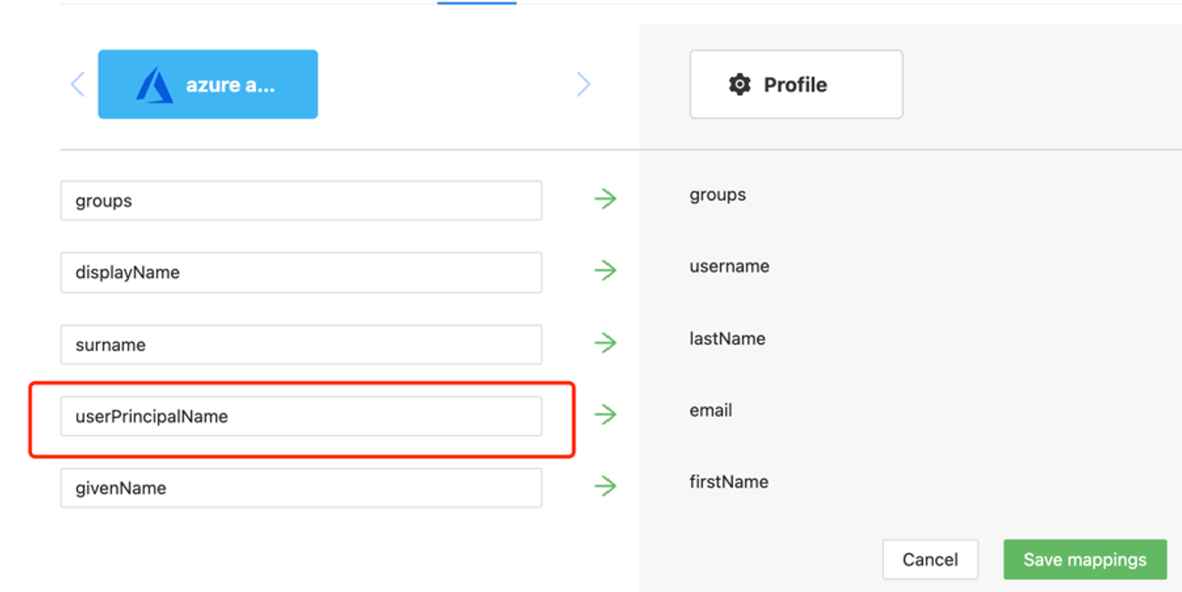

SSO ヘッダーと HTTP ヘッダー

DAP では ID プロバイダー (IdP) からユーザー属性が取得され、ヘッダーまたは Cookie を使用してアップストリーム アプリケーションに渡されます。

Oracle PeopleSoft アプリケーションは、ユーザーを認識する必要があります。 アプリケーションにより、名前を使用して、HTTP ヘッダーを介して IdP からアプリケーションに値を渡すように DAP に指示されます。

Oracle PeopleSoft で、左側のナビゲーションから [アプリケーション] を選択します。

[属性パス] サブタブを選択します。

[フィールド] で、[Email] を選択します。

[予想] で、[PS_SSO_UID] を選択します。

[種類] で、[ヘッダー] を選択します。

Note

この構成では、Oracle PeopleSoft のサインイン ユーザー名として Microsoft Entra ユーザー プリンシパル名が使用されます。 別のユーザー ID を使用するには、[マッピング] タブに移動します。

SSL の構成

[詳細] タブを選択します。

![[アプリケーションの詳細] の下の [詳細設定] タブのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/advanced-configuration.png)

[SSL を有効にする] を選択します。

[証明書の種類] ドロップダウンで、種類を選択します。

![使用可能なオプション [自己署名] と [アップロード] が表示されている、[証明書の種類] ドロップダウンのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/cert-type-new.png)

構成をテストするために、自己署名証明書があります。

![[自己署名] が選択されている [証明書の種類] オプションのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/self-signed-cert.png)

Note

ファイルから証明書をアップロードできます。

![[詳細設定] にある [オプションの選択] の [ファイル ベース] エントリのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/cert-upload-new.png)

[保存] を選択します。

Microsoft Entra 多要素認証を有効にする

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

サインインのセキュリティを強化するために、Microsoft Entra MFA を適用することができます。

詳細情報: チュートリアル: Microsoft Entra MFA を使用してユーザー サインイン イベントをセキュリティで保護する

- アプリケーション管理者として Microsoft Entra 管理センターにサインインします。

- ID>概要>プロパティ タブを参照します。

- セキュリティの既定値 で、セキュリティの既定値の管理 を選択します。

- セキュリティの既定値 ウィンドウで、ドロップダウン メニューを切り替えて 有効 を選択します。

- [保存] を選択します。

Oracle PeopleSoft コンソールで SSO を有効にする

Oracle PeopleSoft 環境で SSO を有効にするには、次の手順に従います。

管理者資格情報 (PS/PS など) を使用して、PeopleSoft Console

http://{your-peoplesoft-fqdn}:8000/psp/ps/?cmd=startにサインインします。

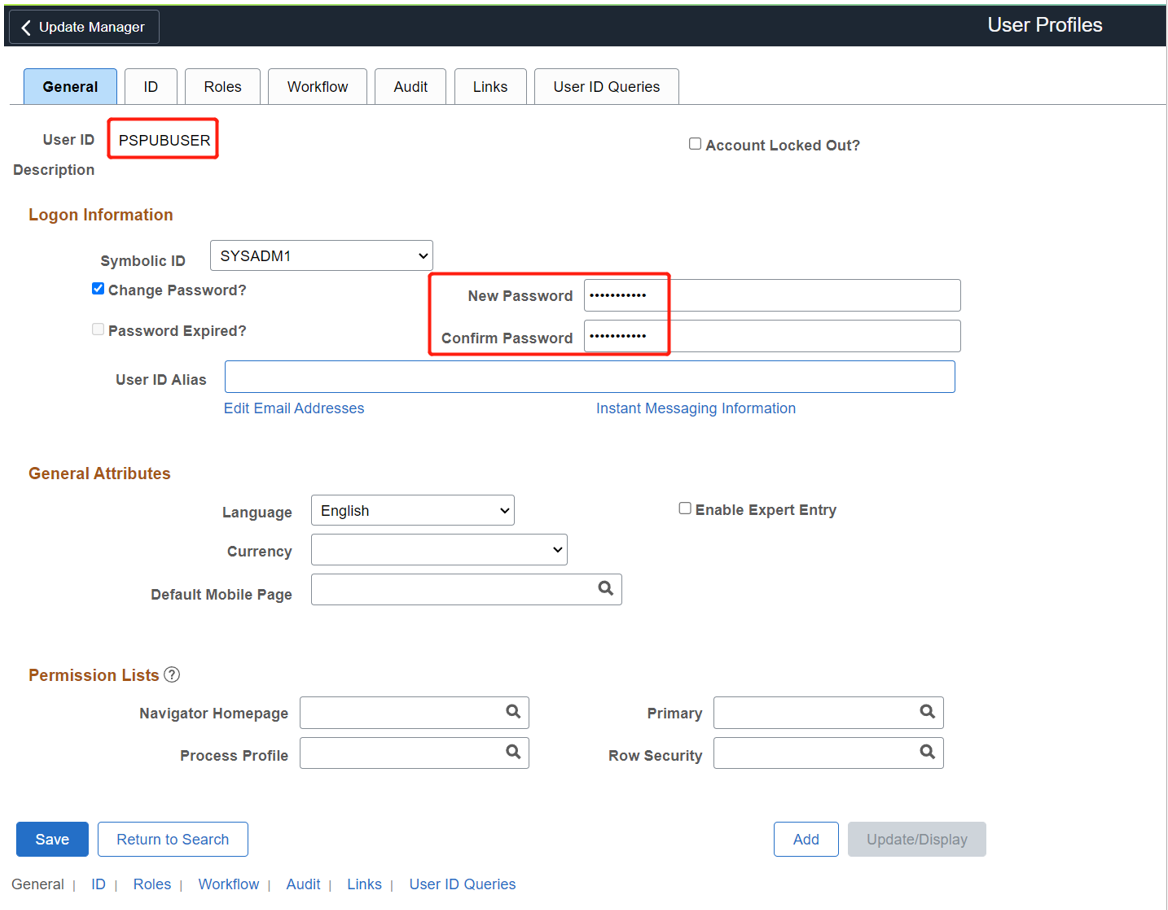

PeopleSoft に既定のパブリック アクセス ユーザーを追加する

メイン メニューから、[PeopleTools] > [セキュリティ] > [ユーザー プロファイル] > [ユーザー プロファイル] > [新しい値の追加] に移動します。

[新しい値の追加] を選択します。

ユーザー PSPUBUSER を作成します。

パスワードを入力します。

[ID] タブを選択します。

[ID の種類] で、[なし] を選択します。

![[ID] タブにある [ID の種類] の [なし] オプションのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/id-type.png)

[PeopleTools] > [Web プロファイル] > [Web プロファイルの構成] > [検索] > [PROD] > [セキュリティ] に移動します。

[パブリック ユーザー] で、[パブリック アクセスを許可] ボックスを選択します。

[ユーザー ID] に、「PSPUBUSER」と入力します。

パスワードを入力します。

![[パブリック アクセスの許可]、[ユーザー ID]、[パスワード] オプションのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/web-profile-config.png)

[保存] を選択します。

SSO を有効にするには、[PeopleTools] > [セキュリティ] > [セキュリティ オブジェクト] > [サインオン PeopleCode] に移動します。

[サインオン PeopleCode] ページを選択します。

[OAMSSO_AUTHENTICATION] を有効にします。

[保存] を選択します。

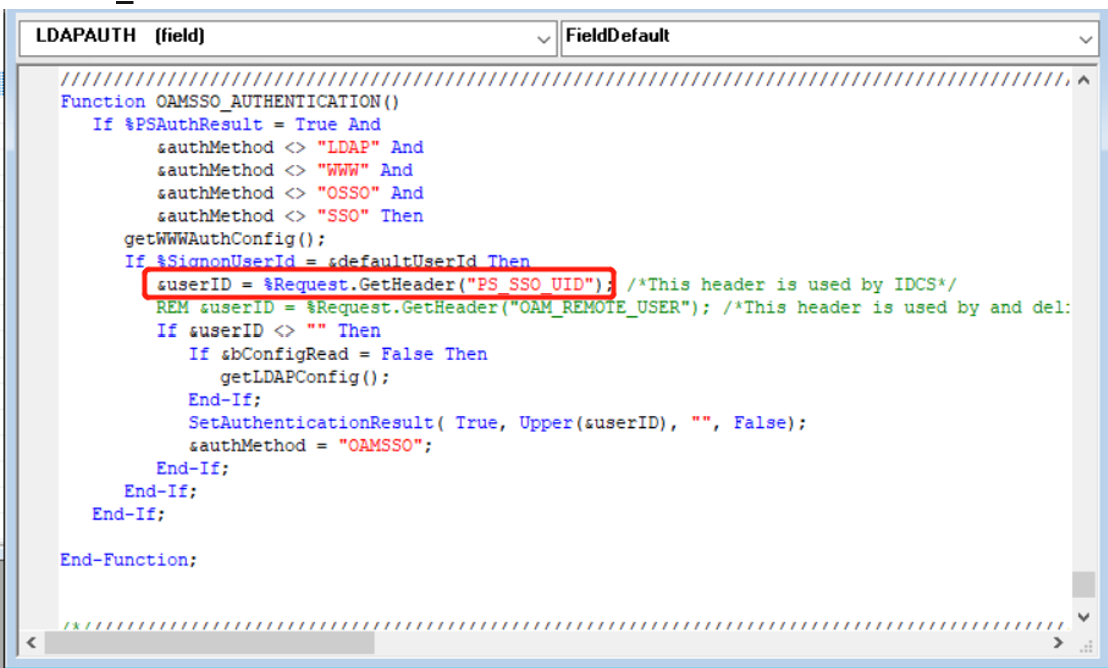

PeopleTools アプリケーション デザイナーを使用して PeopleCode を構成するには、[ファイル] > [開く] > [定義]: [レコード] > [名前]: [

FUNCLIB_LDAP] に移動します。FUNCLIB_LDAP を開きます。

![[定義を開く] ダイアログのスクリーンショット。](media/datawiza-sso-oracle-peoplesoft/selection-criteria.png)

レコードを選択します。

[LDAPAUTH] > [PeopleCode の表示] を選択します。

getWWWAuthConfig()関数Change &defaultUserId = ""; to &defaultUserId = PSPUBUSERを探します。OAMSSO_AUTHENTICATION関数のユーザー ヘッダーがPS_SSO_UIDであることを確認します。レコード定義を保存します。

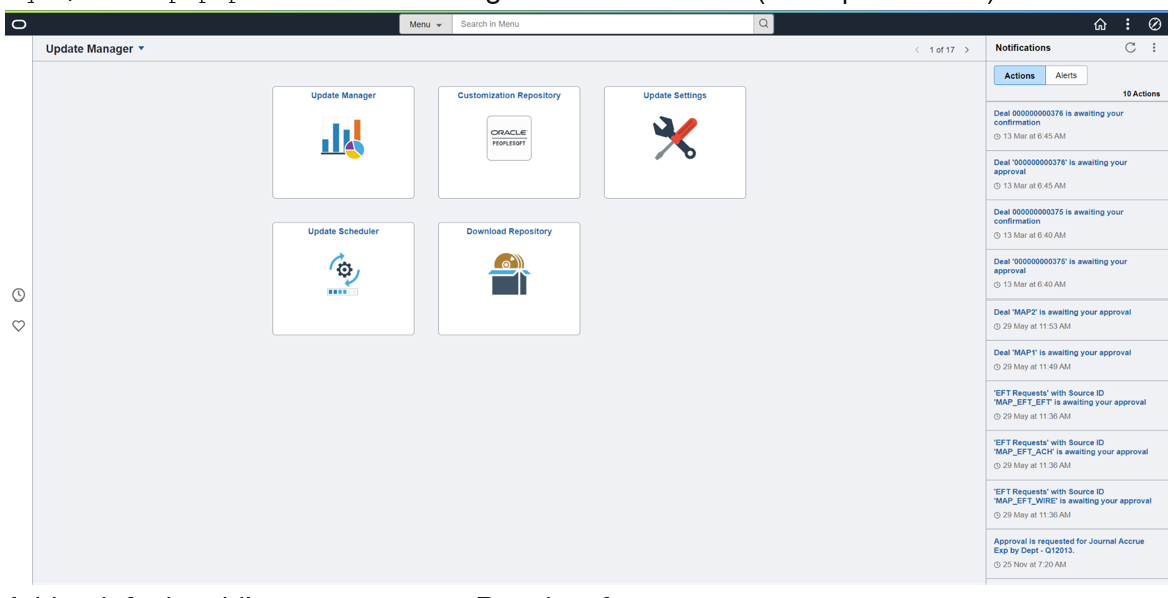

Oracle PeopleSoft アプリケーションをテストする

Oracle PeopleSoft アプリケーションをテストするには、アプリケーション ヘッダー、ポリシー、および全体的なテストを検証します。 必要に応じて、ヘッダーとポリシーのシミュレーションを使用して、ヘッダー フィールドとポリシーの実行を検証します。

Oracle PeopleSoft アプリケーションへのアクセスが正しく行われることを確認するために、サインインに Microsoft Entra アカウントを使用するように求めるメッセージが表示されます。 資格情報がチェックされ、Oracle PeopleSoft が表示されます。