チュートリアル: Microsoft Entra ID および Datawiza で安全なハイブリッド アクセスを構成する

このチュートリアルでは、Microsoft Entra ID と Datawiza を統合してハイブリッド アクセスを実現する方法について説明します。 Datawiza Access Proxy (DAP) は、Microsoft Entra ID を拡張して、シングル サインオン (SSO) を可能にし、オンプレミスとクラウドでホストされる Oracle E-Business Suite、Microsoft IIS、SAP などのアプリケーションを保護するためのアクセス制御を実現します。 このソリューションを使用することで企業は、Symantec SiteMinder、NetIQ、Oracle、IBM といった従来の Web アクセス マネージャー (WAM) から Microsoft Entra ID に移行でき、アプリケーションを書き換える必要はありません。 企業は、ノーコードまたはローコードのソリューションとして Datawiza を使って、新しいアプリケーションを Microsoft Entra ID に統合できます。 このアプローチによって企業はエンジニアリングにかかる時間を短縮し、コストを削減しながらゼロ トラスト戦略を遂行できます。

詳細情報: ゼロ トラスト セキュリティ

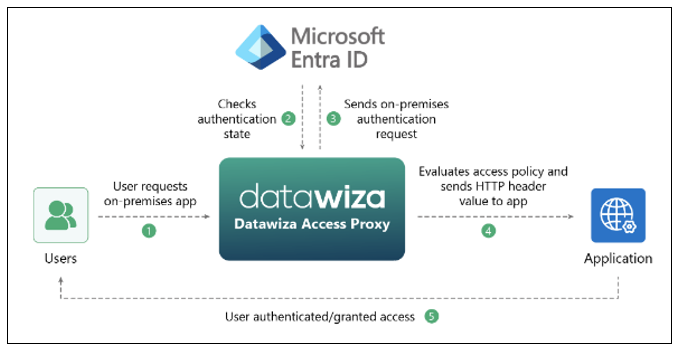

Datawiza と Microsoft Entra 認証アーキテクチャ

Datawiza 統合には、次のコンポーネントが含まれています。

- Microsoft Entra ID - ユーザーが外部と内部のリソースにサインインしてアクセスするのを助ける、ID およびアクセス管理サービス

- Datawiza Access Proxy (DAP) - このサービスは、HTTP ヘッダーを介して ID 情報をアプリケーションに透過的に渡します

- Datawiza Cloud Management Console (DCMC) - 管理者が DAP の構成とアクセス制御ポリシーを管理するための UI と RESTful API

次の図は、ハイブリッド環境での Datawiza を使用した認証アーキテクチャを表しています。

- ユーザーが、オンプレミスまたはクラウドでホストされているアプリケーションへのアクセスを要求します。 DAP によって、要求がアプリケーションにプロキシされます。

- DAP によって、ユーザーの認証状態がチェックされます。 セッション トークンがないか、セッション トークンが無効な場合、ユーザー要求は DAP によって認証のために Microsoft Entra ID に送られます。

- ユーザー要求は、Microsoft Entra ID によって、Microsoft Entra テナントでの DAP の登録時に指定されたエンドポイントに送信されます。

- DAP によって、ポリシーと、アプリケーションに転送される HTTP ヘッダーに含まれる属性値が評価されます。 ヘッダー値を正しく設定するための情報を取得するため、DAP によって ID プロバイダーが呼び出されることがあります。 DAP によって、ヘッダー値が設定され、要求がアプリケーションに送信されます。

- ユーザーは認証され、アクセスを許可されます。

前提条件

開始するには、以下が必要です。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- Azure サブスクリプションにリンクされた Microsoft Entra テナント

- DAP を実行するには、Docker と docker-compose が必要です

- アプリケーションは、仮想マシン (VM) やベアメタルなどのプラットフォームで実行できます

- レガシ ID システムから Microsoft Entra ID に移行するオンプレミスのアプリケーションまたはクラウドでホストされるアプリケーション

- この例では、DAP はアプリケーションと同じサーバーにデプロイされます

- アプリケーションは localhost: 3001 で実行されます。 DAP は localhost: 9772 を通してアプリケーションにトラフィックをプロキシします

- アプリケーションへのトラフィックは DAP に到達してから、アプリケーションにプロキシされます

Datawiza Cloud Management Console を構成する

Datawiza Cloud Management Console (DCMC) にサインインします。

DCMC でアプリケーションを作成し、アプリのキーの組を生成します:

PROVISIONING_KEYとPROVISIONING_SECRET。アプリを作成し、キーの組を生成するには、Datawiza Cloud Management Console の指示に従います。

Microsoft Entra ID とのワンクリック統合を使って、アプリケーションを Microsoft Entra ID に登録します。

![[Configure IdP] (IdP の構成) ダイアログの [Automatic Generator] (自動ジェネレーター) 機能のスクリーンショット。](media/datawiza-configure-sha/configure-idp.png)

Web アプリケーションを使うには、[Tenant ID] (テナント ID)、[Client ID] (クライアント ID)、[Client Secret] (クライアント シークレット) の各フォーム フィールドを手動で設定します。

詳細情報: Web アプリケーションを作成して値を取得するには、docs.datawiza.com の Microsoft Entra ID に関するドキュメントをご覧ください。

![[Automatic Generator] (自動ジェネレーター) がオフになっている [Configure IdP] (IdP の構成) ダイアログのスクリーンショット。](media/datawiza-configure-sha/use-form.png)

Docker または Kubernetes を使って DAP を実行します。 サンプル ヘッダーベースのアプリケーションを作成するには、Docker イメージが必要です。

- Kubernetes については、「Kubernetes を使用して Web アプリで Datawiza Access Proxy をデプロイする」をご覧ください

- Docker については、「アプリで Datawiza Access Proxy をデプロイする」をご覧ください

- 次のサンプルの Docker イメージの docker-compose.yml ファイルを使用できます。

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- コンテナー レジストリにサインインします。

- この「重要なステップ」で、DAP イメージとヘッダー ベースのアプリケーションをダウンロードします。

- コマンド

docker-compose -f docker-compose.yml upを実行します。 - ヘッダー ベースのアプリケーションで Microsoft Entra ID による SSO が有効になります。

- ブラウザーで

http://localhost:9772/に移動します。 - Microsoft Entra のサインイン ページが表示されます。

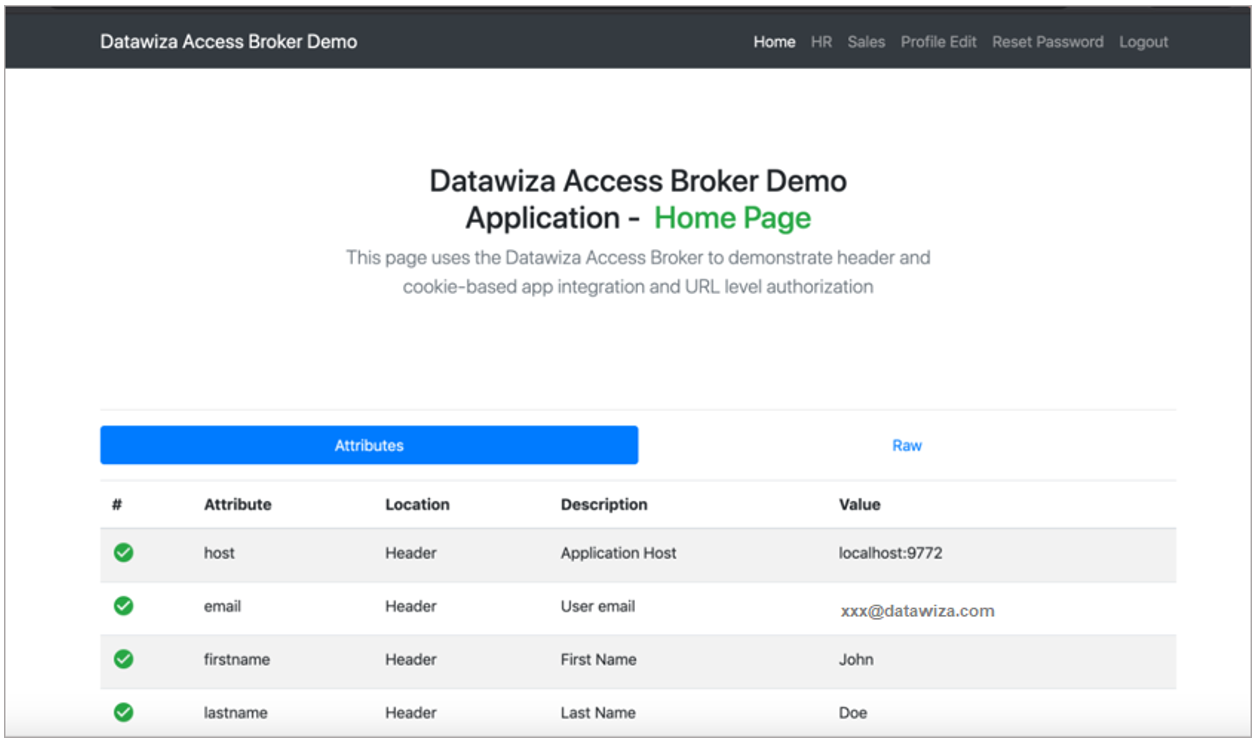

- ヘッダーベースのアプリケーションにユーザー属性を渡す DAP は、Microsoft Entra ID からユーザー属性を取得し、ヘッダーまたは Cookie を介してアプリケーションに属性を渡します。

- メール アドレス、名、姓などのユーザー属性をヘッダー ベースのアプリケーションに渡す方法については、「ユーザー属性を渡す」をご覧ください。

- 構成されたユーザー属性を確認するには、各属性の横にある緑色のチェック マークを調べます。

フローをテストする

- アプリケーション URL に移動します。

- ユーザーは、DAP によって、Microsoft Entra サインイン ページにリダイレクトされます。

- 認証後、ユーザーは DAP にリダイレクトされます。

- DAP によって、ポリシーが評価され、ヘッダーが計算されて、アプリケーションに送信されます。

- 要求されたアプリケーションが表示されます。

次のステップ

- チュートリアル: セキュリティ保護されたハイブリッド アクセスを提供するために、Azure Active Directory B2C と Datawiza を構成する

- チュートリアル: Datawiza を構成して Microsoft Entra 多要素認証と Oracle JD Edwards への SSOを有効にする

- チュートリアル: Datawiza を構成して Microsoft Entra 多要素認証と Oracle PeopleSoft への SSOを有効にする

- チュートリアル: Datawiza を構成して Microsoft Entra 多要素認証と Oracle Hyperion EPM への SSOを有効にする

- docs.datawiza.com に移動して Datawiza のユーザー ガイドを確認する