Microsoft Entra Domain Services マネージド ドメインのパスワードとアカウントのロックアウト ポリシー

Microsoft Entra Domain Services でユーザーのセキュリティを管理するには、アカウント ロックアウトの設定や、パスワードの最小文字数、パスワードの複雑さなどを制御する細かい設定が可能なパスワード ポリシーを定義します。 既定の細かいパスワード ポリシーは、Domain Services マネージド ドメイン内のすべてのユーザーに対して作成され、適用されます。 きめ細かく制御し、特定のビジネスまたはコンプライアンスのニーズに対応するために、追加のポリシーを作成し、特定のユーザーまたはグループに適用できます。

この記事では、Active Directory 管理センターを使用して Domain Services に細かい設定が可能なパスワード ポリシーを作成し、構成する方法について説明します。

Note

パスワード ポリシーは、Resource Manager デプロイ モデルを使用して作成されたマネージド ドメインに対してのみ使用できます。

開始する前に

この記事を完了するには、以下のリソースと特権が必要です。

- 有効な Azure サブスクリプション

- Azure サブスクリプションをお持ちでない場合は、アカウントを作成してください。

- ご利用のサブスクリプションに関連付けられた Microsoft Entra テナント (オンプレミス ディレクトリまたはクラウド専用ディレクトリと同期されていること)。

- 必要に応じて、Microsoft Entra テナントを作成するか、ご利用のアカウントに Azure サブスクリプションを関連付けます。

- Microsoft Entra テナントで有効にされていて、構成されている Microsoft Entra Domain Services マネージド ドメイン。

- 必要に応じて、Microsoft Entra Domain Services マネージド ドメインを作成して構成するチュートリアルを完了します。

- マネージド ドメインは、Resource Manager デプロイ モデルを使用して作成されている必要があります。

- マネージド ドメインに参加している Windows Server 管理 VM。

- 必要に応じて、管理 VM を作成するチュートリアルを完了します。

- Microsoft Entra テナントの Microsoft Entra DC 管理者グループのメンバーであるユーザー アカウント。

規定のパスワード ポリシー設定

細かい設定が可能なパスワード ポリシー (FGPP) を使用すると、パスワードおよびアカウント ロックアウトのポリシーに対して、ドメイン内の異なるユーザーに特定の制限を適用できます。 たとえば、特権アカウントをセキュリティで保護するには、通常の権限のないアカウントよりも厳しいアカウント ロックアウト設定を適用します。 マネージド ドメイン内に複数の FGPP を作成し、適用するユーザーの優先順位を指定できます。

パスワード ポリシーと Active Directory 管理センターの使用方法の詳細については、次の記事を参照してください。

ポリシーは、マネージド ドメイン内のグループの関連付けを通じて配布されます。すべての変更が、次回のユーザーのサインイン時に適用されます。 ポリシーを変更しても、既にロックアウトされているユーザー アカウントのロックが解除されることはありません。

パスワード ポリシーの動作は、適用されるユーザー アカウントの作成方法によって若干異なります。 Domain Services でユーザー アカウントを作成するには、次の 2 つの方法があります。

- ユーザー アカウントは Microsoft Entra ID から同期できます。 これには、Azure で直接作成されたクラウド専用のユーザー アカウントと、Microsoft Entra Connect を使用してオンプレミスの AD DS 環境から同期されたハイブリッド ユーザー アカウントが含まれます。

- Domain Services のほぼすべてのユーザー アカウントは、Microsoft Entra ID からの同期プロセスを通じて作成されます。

- ユーザー アカウントはマネージド ドメインに手動で作成することができ、Microsoft Entra ID には存在しません。

すべてのユーザー アカウントは、その作成方法に関わらず、Domain Services の既定のパスワード ポリシーによって次のアカウント ロックアウト ポリシーが適用されています。

- アカウントのロックアウト期間: 30

- 許可される失敗したログオン試行回数: 5

- 失敗したログオン試行回数のカウントがリセットされるまでの時間: 2 分

- パスワードの有効期間: 90 日間

このような既定の設定の場合、2 分以内に、5 回の無効なパスワード使用が行われた場合、ユーザー アカウントは 30 分間ロック アウトされます。 アカウントは、自動的に、30 分後にロック解除されます。

アカウント ロックアウトは、マネージド ドメイン内でのみ行われます。 ユーザー アカウントは、マネージド ドメインへのサインインが失敗した場合に限って Domain Services のみでロックアウトされます。 Microsoft Entra ID またはオンプレミスから同期されたユーザー アカウントは Domain Services でのみロックアウトされ、ソース ディレクトリではロックアウトされません。

90 日以上のパスワードの有効期間が指定されている Microsoft Entra パスワードポリシーがある場合、パスワードの有効期間は Domain Services の既定のポリシーに適用されます。 Domain Services で異なるパスワードの有効期間を定義するには、カスタム パスワード ポリシーを構成します。 Domain Services パスワード ポリシーで構成されているパスワードの最大有効期間が、Microsoft Entra ID またはオンプレミスの AD DS 環境より短い場合は注意してください。 このシナリオでは、Microsoft Entra ID またはオンプレミスの AD DS 環境でユーザー パスワードを変更するように求められる前に、パスワードの有効期限が Domain Services で切れる可能性があります。

マネージド ドメインで手動で作成されたユーザー アカウントの場合、次のパスワード設定も既定のポリシーから追加で適用されます。 ユーザーは Domain Services で直接パスワードを更新することはできないため、これらの設定は Microsoft Entra ID から同期したユーザー アカウントには適用されません。

- パスワードの最小文字数: 7

- 複雑さの要件を満たす必要があるパスワード

既定のパスワード ポリシーでは、アカウントのロックアウトやパスワードの設定を変更することはできません。 代わりに、次のセクションで示すように、AAD DC Administrators グループのメンバーはカスタムのパスワード ポリシーを作成し、既定の組み込みのポリシーをオーバーライドする (既定の組み込みのポリシーよりも優先される) ように構成することができます。

カスタムのパスワード ポリシーを作成する

Azure でアプリケーションを構築して実行するときに、カスタムのパスワード ポリシーを構成することができます。 たとえば、異なるアカウント ロックアウト ポリシー設定を設定するポリシーを作成できます。

カスタムのパスワード ポリシーは、マネージド ドメイン内のグループに適用されます。 この構成によって、事実上、既定のポリシーがオーバーライドされます。

カスタムのパスワード ポリシーを作成するには、ドメインに参加している VM から Active Directory 管理ツールを使用します。 Active Directory 管理センターを使用すると、マネージド ドメイン (OU を含む) 内のリソースを表示、編集、および作成できます。

注意

マネージド ドメインでカスタムのパスワード ポリシーを作成するには、AAD DC 管理者グループのメンバーであるユーザー アカウントにサインインする必要があります。

スタート画面で [管理ツール] を選択します。 管理 VM を作成するためのチュートリアルでインストールされた使用可能な管理ツールの一覧が表示されます。

OU を作成して管理するには、管理ツールの一覧から [Active Directory 管理センター] を選択します。

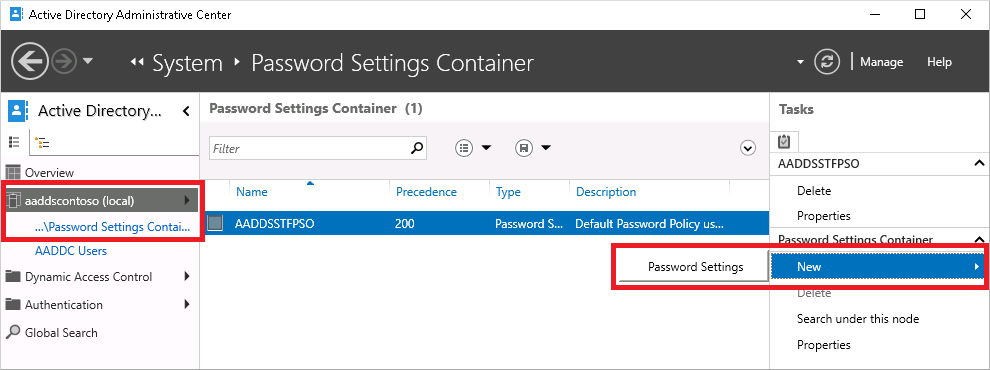

左側のペインで、マネージド ドメイン (例: aaddscontoso.com) を選択します。

[System]/(システム/) コンテナーを開き、 [Password Settings Container]/(パスワード設定コンテナ―/) を開きます。

マネージド ドメインの組み込みのパスワード ポリシーが表示されます。 この組み込みのポリシーは変更できません。 代わりに、既定のポリシーを上書きするカスタムのパスワード ポリシーを作成します。

右側の [タスク] パネルで、[新規] > [パスワードの設定] を選択します。

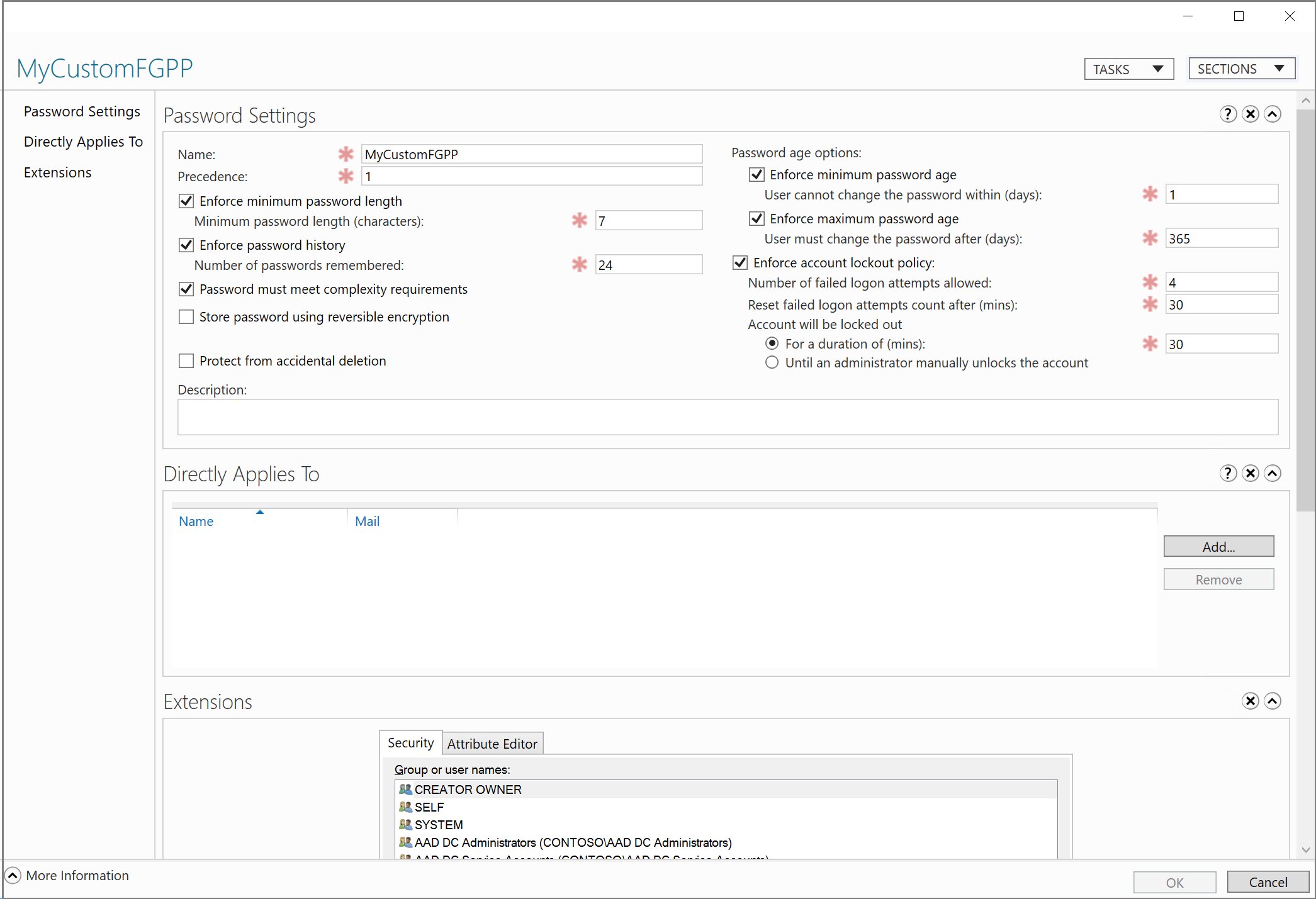

[Create Password Settings](パスワード設定の作成) ダイアログで、ポリシーの名前 (MyCustomFGPP など) を入力します。

複数のパスワード ポリシーが存在する場合は、優先順位が最も高いポリシーがユーザーに適用されます。 数値が小さいほど、優先度は高くなります。 既定のパスワード ポリシーの優先度は 200 です。

カスタム パスワード ポリシーの優先順位を 1 などに設定して、既定値を上書きします。

必要に応じて、他のパスワード ポリシー設定を編集します。 アカウント ロックアウトの設定はすべてのユーザーに適用されますが、マネージド ドメイン内でのみ有効になり、Microsoft Entra 自体では有効になりません。

[誤って削除されないように保護する] をオフにします。 このオプションをオンにすると、FGPP を保存できません。

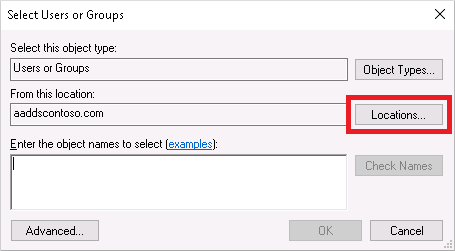

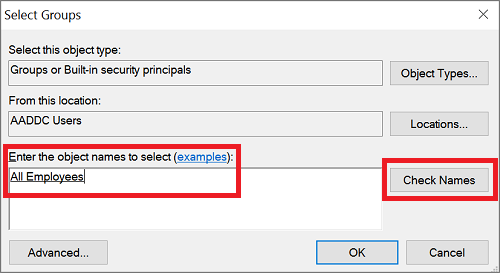

[直接の適用先] セクションで、 [追加] ボタンを選択します。 [ユーザーまたはグループの選択] ダイアログで、 [場所] ボタンを選択します。

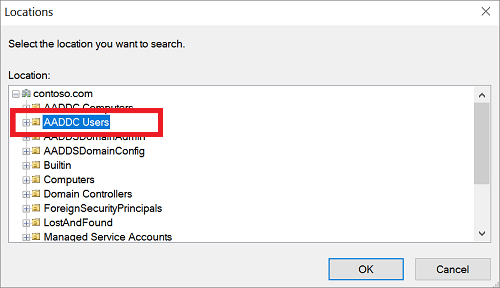

[場所] ダイアログで、ドメイン名 (aaddscontoso.com など) を展開し、AADDC Users などの OU を選択します。 適用するユーザーのグループを含むカスタム OU がある場合は、その OU を選択します。

ポリシーを適用するユーザーまたはグループの名前を入力します。 [名前の確認] を選択して、アカウントを検証します。

[OK] をクリックして、カスタム パスワード ポリシーを保存します。

次のステップ

パスワード ポリシーと Active Directory 管理センターの使用方法の詳細については、次の記事を参照してください。