Microsoft Entra スマート ロックアウトを使用してユーザー アカウントを攻撃から保護する

スマート ロックアウトは、組織のユーザーのパスワードを推測したり、ブルート フォース方法を使用して侵入しようとする悪意のあるユーザーのロックアウトを支援します。 スマート ロックアウトは、有効なユーザーからのサインインを認識し、攻撃者や他の不明なソースからのユーザーとは異なる方法で処理できます。 攻撃者はロックアウトされる一方、組織のユーザーは自分のアカウントへのアクセスを継続できるため、生産性を落とすことはありません。

スマート ロックアウトのしくみ

既定のスマート ロックアウトでは、以下の後にアカウントがロックされ、サインインできなくなります。

- 21Vianet テナントによって運営されている Azure Public と Microsoft Azure で試行に 10 回失敗した

- Azure US Government テナントで試行に 3 回失敗した

以降のサインイン試行が失敗するたびに、アカウントは再度ロックされます。 ロックアウト期間は最初は 1 分で、以降の試行ではこれより長くなります。 攻撃者がこの動作を回避できる方法を最小限にするために、サインイン試行の失敗後のロックアウト期間がどの程度延長されるかは開示されていません。

スマート ロックアウトでは、直近 3 つの無効なパスワード ハッシュを追跡して、同じパスワードに対するロックアウト カウンターの増分を回避します。 同じ無効なパスワードが複数回入力された場合、この動作によってアカウントがロック アウトされることはありません。

Note

認証はクラウドではなくオンプレミスで行われるため、パススルー認証を有効にしているお客様はハッシュ追跡機能を利用できません。

Active Directory フェデレーション サービス (AD FS) 2016 と AD FS 2019 を使用したフェデレーション デプロイでは、AD FS エクストラネット ロックアウトとエクストラネット スマート ロックアウトを使うことで同様の利点が得られます。 マネージド認証に移行することをお勧めします。

スマート ロックアウトは、すべての Microsoft Entra 顧客に既定として設定され、常に有効で、セキュリティとユーザビリティを適切な割合で提供します。 スマート ロックアウト設定を組織固有の値にカスタマイズするには、ユーザーに Microsoft Entra ID P1 以上のライセンスが必要です。

スマート ロックアウトを使用しても、正規のユーザーが絶対にロックアウトされないという保証はありません。スマート ロックアウトによってユーザー アカウントがロックされた場合、Microsoft では可能な限り正規ユーザーをロックアウトしないよう試みます。 ロックアウト サービスでは、悪意のあるアクターが正規のユーザー アカウントへのアクセスを確実に阻止するよう試みます。 次の考慮事項が適用されます。

Microsoft Entra データ センター全体のロックアウト状態が同期されます。 ただし、アカウントがロックアウトされるまでに許容されたサインイン試行の失敗の合計数は、構成されたロックアウトしきい値と若干の差異があります。 アカウントがロックアウトされると、すべての Microsoft Entra データ センターのあらゆる場所でロックアウトされます。

スマート ロックアウトでは、悪意のあるアクターと正規のユーザーを区別するために、"既知の場所" と "未知の場所" を使用します。 未知および既知の場所の両方に、個別のロックアウト カウンターが設定されます。

システムがユーザーのサインインを未知の場所からロックアウトしないようにするには、正しいパスワードを使用してロックアウトされないようにし、未知の場所からの以前のロックアウト試行回数が少ない必要があります。 ユーザーが未知の場所からロックアウトされている場合、ユーザーは SSPR を考慮してロックアウト カウンターをリセットする必要があります。

アカウントのロックアウト後、ユーザーはセルフサービス パスワード リセット (SSPR) を開始して、もう一度サインインできます。 ユーザーが SSPR 中に [パスワードを忘れた場合] を選択した場合、ロックアウトの期間は 0 秒にリセットされます。 ユーザーが SSPR 中に [自分のパスワードを知っています] を選択した場合、ロックアウト タイマーは続行され、ロックアウトの期間はリセットされません。 期間をリセットしてもう一度サインインするには、ユーザーが自分のパスワードを変更する必要があります。

スマート ロックアウトは、パスワード ハッシュ同期またはパススルー認証を使用するハイブリッド デプロイと統合でき、オンプレミスの Active Directory Domain Services (AD DS) アカウントが攻撃者によってロックアウトされることを防止します。 Microsoft Entra ID でスマート ロックアウト ポリシーを適切に設定することにより、オンプレミスの AD DS に到達する前に攻撃を防止できます。

パススルー認証を使用する場合、次の考慮事項が適用されます。

- Microsoft Entra のロックアウトしきい値が、AD DS アカウント ロックアウトしきい値より小さいです。 AD DS アカウント ロックアウトしきい値が Microsoft Entra のロックアウトしきい値より少なくとも 2 から 3 倍大きくなるように値を設定します。

- Microsoft Entra のロックアウト期間は、AD DS アカウントのロックアウト期間より長く設定する必要があります。 AD DS の期間は分単位で設定されますが、Microsoft Entra の期間は秒単位で設定されます。

たとえば、Microsoft Entra のスマート ロックアウト期間が AD DS よりも高くなるようにしたい場合は、オンプレミス AD が 1 分 (60 秒) に設定されていても、Microsoft Entra は 120 秒 (2 分) にします。 Microsoft Entra のロックアウトしきい値を 5 にする場合は、オンプレミスの AD DS ロックアウトしきい値を 10 に設定する必要があります。 この構成では、スマート ロックアウトによって、Microsoft Entra アカウントへのブルート フォース攻撃でオンプレミスの AD DS アカウントがロックアウトされることを確実に防ぐことができます。

重要

ユーザーのクラウド アカウントがスマート ロックアウト機能によってロックアウトされている場合、管理者は、ロックアウト期間の有効期限が切れるのを待たずにロック解除できます。 詳細については、「Microsoft Entra ID を使用してユーザーのパスワードをリセットする」を参照してください。

オンプレミス アカウントのロックアウト ポリシーを検証する

オンプレミス AD DS アカウントのロックアウト ポリシーを検証するには、ドメインに参加しているシステムから管理者特権で次の手順を実行します。

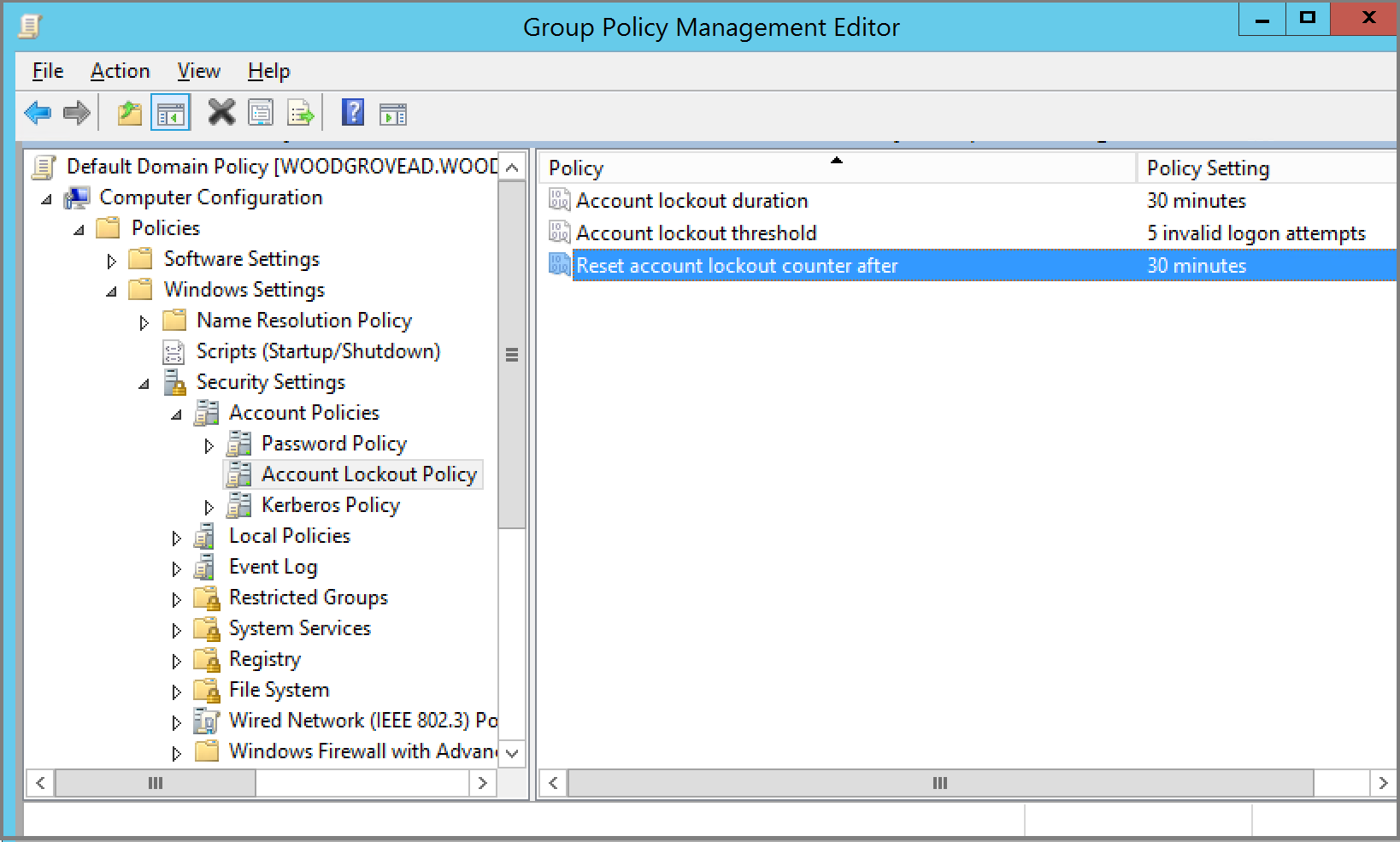

- グループ ポリシー管理ツールを開きます。

- 組織のアカウント ロックアウト ポリシーを含む、グループ ポリシー (デフォルト ドメイン ポリシーなど) を編集します。

- [コンピューターの構成]>[ポリシー]>[Windows 設定]>[セキュリティ設定]>[アカウント ポリシー]>[アカウント ロックアウト ポリシー] の順に移動します。

- [アカウント ロックアウトのしきい値] と [ロックアウト カウンターのリセット] の値を確認します。

Microsoft Entra スマート ロックアウト値の管理

組織の要件に基づいて、Microsoft Entra スマート ロックアウトの値をカスタマイズできます。 スマート ロックアウト設定を組織固有の値にカスタマイズするには、ユーザーに Microsoft Entra ID P1 以上のライセンスが必要です。 21Vianet テナントによって運営される Microsoft Azure の場合、スマート ロックアウト設定をカスタマイズできません。

組織のスマート ロックアウト値を確認または編集するには、次の手順を実行します。

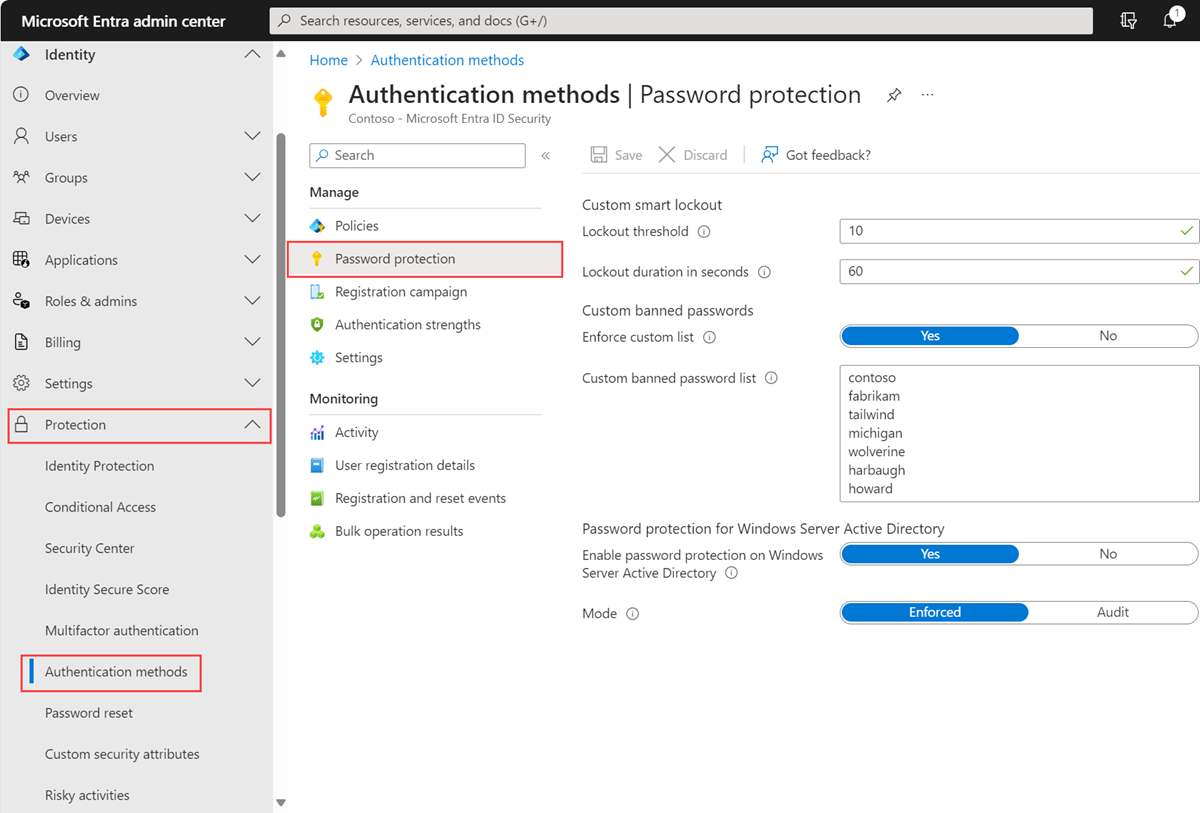

認証管理者以上の権限で Microsoft Entra 管理センターにサインインします。

[保護]>[認証方法]>[パスワード保護] の順に進みます。

何回サインインに失敗したらアカウントがロックアウトされるかを基に [ロックアウトのしきい値] を設定します。

既定値は、Azure Public テナントの場合は 10、Azure US Government テナントの場合は 3 です。

[Lockout duration in seconds](秒単位のロックアウト期間) で、各ロックアウトの長さを秒単位で設定します。

既定値は 60 秒 (1 分) です。

注意

ロックアウト期間が過ぎた後の最初のサインインも失敗した場合、アカウントは再びロックアウトされます。 アカウントが繰り返しロックされた場合は、ロックアウト時間が長くなります。

スマート ロックアウトのテスト

スマート ロックアウトのしきい値がトリガーされると、アカウントがロックされている間に次のメッセージが表示されます。

ご使用のアカウントは、不正使用を防ぐために一時的にロックされています。 後でもう一度お試しください。問題が解決しない場合は管理者にお問い合わせください。

スマート ロックアウトをテストする際、Microsoft Entra 認証サービスの地理的分散および負荷分散の性質により、サインイン要求はさまざまなデータセンターによって処理される可能性があります。

スマート ロックアウトでは、直近 3 つの無効なパスワード ハッシュを追跡して、同じパスワードに対するロックアウト カウンターの増分を回避します。 同じ無効なパスワードが複数回入力された場合、この動作によってアカウントがロック アウトされることはありません。

既定の保護

スマート ロックアウトに加えて、Microsoft Entra ID ではまた、トラフィックを含むシグナルを分析し、異常な動作を識別することで攻撃を防ぎます。 Microsoft Entra ID では、このような悪意のあるサインインが既定でブロックされ、パスワードの有効性に関係なく、AADSTS50053 - IdsLocked エラー コードが返されます。

次のステップ

エクスペリエンスをさらにカスタマイズするために、Microsoft Entra のパスワードを保護するためのカスタムの禁止パスワードを構成することができます。

ユーザーが Web ブラウザーからパスワードをリセットまたは変更できるようにするために、Microsoft Entra のセルフサービス パスワード リセットを構成することができます。