レガシ アプリケーションでアプリ パスワードを使用して Microsoft Entra 多要素認証を適用する

一部の古い非ブラウザー アプリ (Office 2010 以前や iOS 11 より前の Apple Mail など) では、認証プロセスの一時停止や中断が認識されません。 これらの古い非ブラウザー アプリのいずれかにサインインしようとする Microsoft Entra 多要素認証 (多要素認証の Microsoft Entra) ユーザーは、正常に認証できません。 ユーザー アカウントに対して適用されている Microsoft Entra 多要素認証を使用した安全な方法でこれらのアプリケーションを使用するには、アプリ パスワードを使用できます。 これらのアプリ パスワードは従来のパスワードを置き換え、アプリは多要素認証をバイパスして正常に動作できるようになります。

Microsoft Office 2013 クライアント以降向けの最新の認証がサポートされています。 Office 2013 クライアント (Outlook を含む) は、最新の認証プロトコルをサポートしており、2 段階認証で正しく機能します。 Microsoft Entra 多要素認証を適用した後は、クライアントにアプリ パスワードは必要ありません。

この記事では、多要素認証プロンプトをサポートしていないレガシ アプリケーションで、アプリ パスワードを使用する方法について説明します。

Note

アプリ パスワードは、先進認証を使用するように要求されるアカウントでは機能しません。

概要と考慮事項

ユーザー アカウントに Microsoft Entra 多要素認証が適用されると、通常のサインイン プロンプトが追加の検証の要求によっ、中断されます。 一部の古いアプリケーションでは、サインイン プロセスのこの中断を認識しないため、認証が失敗します。 ユーザー アカウントのセキュリティを維持し、Microsoft Entra 多要素認証が適用されたままにするには、ユーザーの通常のユーザー名とパスワードの代わりにアプリ パスワードを使用できます。 サインイン時にアプリ パスワードを使用すると、追加の検証プロンプトが表示されず、認証が成功します。

アプリ パスワードは自動的に生成され、ユーザーが指定しません。 この自動的に生成されたパスワードの方が攻撃者から推測されづらく、より安全です。 アプリ パスワードはアプリケーションごとに 1 回入力するだけであるため、ユーザーはパスワードを追跡したり、毎回それらを入力したりする必要がありません。

アプリ パスワードを使用する場合は、次の考慮事項が適用されます。

- ユーザー 1 人あたりのアプリ パスワード数の上限は 40 個である。

- パスワードをキャッシュし、オンプレミス シナリオで使用しているアプリケーションでは、職場または学校アカウント以外で、アプリ パスワードが不明であるため、失敗する可能性があります。 このシナリオの例として、オンプレミスだが、アーカイブ メールはクラウド内にある Exchange メールがあります。 このシナリオでは、同じパスワードは機能しません。

- ユーザーのアカウントに Microsoft Entra 多要素認証が適用された後は、Outlook や Microsoft Skype for Business などのほとんどの非ブラウザー クライアントでアプリ パスワードを使用できます。 ただし、Windows PowerShell などの非ブラウザー アプリケーションからアプリ パスワードを使用して、管理操作を実行することはできません。 ユーザーが管理者アカウントを持っている場合でも、操作を実行することはできません。

- PowerShell スクリプトを実行するには、サービス アカウントを強固なパスワードで作成します。そのアカウントで 2 段階認証を適用しないでください。

- ユーザー アカウントが侵害された疑いがあり、アカウント パスワードを取り消すか、またはリセットした場合は、アプリ パスワードも更新する必要があります。 ユーザー アカウントのパスワードが取り消されるか、またはリセットされても、アプリ パスワードは自動的には取り消されません。 ユーザーは既存のアプリ パスワードを削除し、新しいアプリ パスワードを作成する必要があります。

- 詳細については、「[追加のセキュリティ確認] ページを使用してアプリ パスワードを作成および削除する」を参照してください。

警告

クライアントがオンプレミスの自動検出エンドポイントとクラウドの自動検出エンドポイントの両方と通信するハイブリッド環境では、アプリ パスワードは機能しません。 オンプレミスでの認証にはドメイン パスワードが必要です。 クラウドでの認証にはアプリ パスワードが必要です。

アプリ パスワード名

アプリ パスワードの名前は、それが使用されるデバイスを反映させるようにします。 Outlook、Word、Excel などのブラウザー以外のアプリケーションがあるラップトップでは、これらのアプリに対して Laptop という名前のアプリ パスワードを 1 つ作成します。 デスクトップ コンピューター上で実行される同じアプリケーションに対しては、Desktop という名前の別のアプリ パスワードを作成します。

アプリケーションごとに 1 つのアプリ パスワードではなく、デバイスごとに 1 つのアプリ パスワードを作成することをお勧めします。

フェデレーション (シングル サインオン) アプリ パスワード

Microsoft Entra ID では、オンプレミスの Active Directory Domain Services (AD DS) とのフェデレーション (シングル サインオン (SSO)) がサポートされています。 組織が Microsoft Entra ID とフェデレーションされており、Microsoft Entra 多要素認証を使用している場合は、次のアプリ パスワードの考慮事項が適用されます。

Note

次の点はフェデレーション (SSO) 顧客にのみ適用されます。

- アプリ パスワードは Microsoft Entra ID によって検証されます。したがって、フェデレーションをバイパスします。 フェデレーションは、アプリ パスワードを設定するときにのみアクティブに使用されます。

- フェデレーション (SSO) ユーザーの場合、パッシブ フローとは異なり、ID プロバイダー (IdP) には接続されません。 アプリ パスワードは職場または学校アカウントに格納されます。 ユーザーが退職した場合、そのユーザーの情報は、DirSync を使用して、リアルタイムで職場または学校アカウントに送信されます。 アカウントの無効化/削除を同期させるには最大 3 時間かかる場合があり、Microsoft Entra ID 内のアプリ パスワードの無効化または削除が遅れることがあります。

- オンプレミスのクライアント アクセス制御設定は、アプリ パスワード機能には適用されません。

- アプリ パスワード機能で使用できるオンプレミスの認証ログまたは監査機能はありません。

一部の高度なアーキテクチャでは、多要素認証をクライアントで使用するときに資格情報の組み合わせが必要になります。 これらの資格情報には、職場または学校アカウントのユーザー名とパスワード、およびアプリ パスワードを含めることができます。 要件は認証の実行方法によって異なります。 オンプレミスのインフラストラクチャに対して認証するクライアントの場合は、職場または学校アカウントのユーザー名が必要です。 Microsoft Entra ID に対して認証するクライアントの場合は、アプリ パスワードが必要です。

たとえば、次のアーキテクチャがあるとします。

- Active Directory のオンプレミスのインスタンスが Microsoft Entra ID とフェデレーションされている。

- Exchange Online を使用している。

- Skype for Business をオンプレミスで使用している。

- Microsoft Entra 多要素認証を使用している。

このシナリオでは、次の資格情報を使用します。

- Skype for Business にサインインする場合は、職場または学校アカウントのユーザー名とパスワードを使用します。

- Exchange にオンラインで接続している Outlook クライアントからアドレス帳にアクセスする場合は、アプリ パスワードを使用します。

ユーザーがアプリ パスワードを作成できるようにする

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

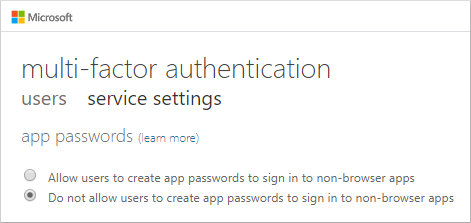

既定では、ユーザーはアプリ パスワードを作成できません。 アプリ パスワード機能を有効にして、ユーザーがそれらを使えるようにする必要があります。 ユーザーがアプリ パスワードを作成できるようにするには、管理者が次の手順を実行する必要があります。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

条件付きアクセス>名前付きの場所を参照します。

[条件付きアクセス | ネームド ロケーション] ウィンドウの上部のバーで [MFA の信頼できる IP の構成] をクリックします。

[多要素認証] ページで、[ブラウザーではないアプリケーションへのサインイン用にアプリケーション パスワードの作成を許可する] オプションを選択します。

Note

ユーザーがアプリ パスワードを作成できないようにしても、既存のアプリ パスワードを引き続き使用できます。 ただし、この機能を無効にされると、ユーザーはこれらの既存のアプリ パスワードを管理したり削除したりできなくなります。

アプリ パスワードの作成機能を無効にする場合は、条件付きアクセス ポリシーを作成して、レガシ認証を使用できないようにすることもお勧めします。 この方法を使用すると、既存のアプリ パスワードは機能しなくなり、最新の認証方法が強制的に使用されます。

アプリケーション パスワードの作成

ユーザーが Microsoft Entra 多要素認証の初期登録を完了すると、登録プロセスの最後にアプリ パスワードを作成するオプションがあります。

ユーザーによるアプリ パスワードの作成は、登録後も可能です。 詳細情報とユーザー向けの詳細な手順については、次のリソースを参照してください。

次のステップ

- ユーザーが Microsoft Entra 多要素認証に迅速に登録できるようにする方法の詳細については、統合されたセキュリティ情報の登録の概要に関する記事を参照してください。

- Microsoft Entra 多要素認証の有効なユーザー状態と適用されるユーザー状態の詳細については、「ユーザーごとの Microsoft Entra 多要素認証を有効にしてサインイン イベントのセキュリティを確保する」を参照してください