FIDO2 セキュリティ キーを使用して Microsoft Entra ID による Windows 10 および 11 デバイスへのサインインを有効にする

このドキュメントでは、Windows 10 および 11 デバイスで FIDO2 セキュリティ キー ベースのパスワードレス認証を有効にする方法について説明します。 この記事の手順を完了すると、FIDO2 セキュリティ キーを使用して、Microsoft Entra アカウントで Microsoft Entra ID と Microsoft Entra ハイブリッド参加済み Windows デバイスの両方にサインインできるようになります。

要件

| デバイスの種類 | Microsoft Entra 参加済み | Microsoft Entra ハイブリッド参加済み |

|---|---|---|

| Microsoft Entra 多要素認証 | x | X |

| 統合されたセキュリティ情報の登録 | X | X |

| 互換性のある FIDO2 セキュリティ キー | X | X |

| WebAuthN には、Windows 10 バージョン 1903 以降が必要です | X | x |

| Microsoft Entra 参加済みデバイスには、Windows 10 バージョン 1909 以降が必要です | x | |

| Microsoft Entra ハイブリッド参加済みデバイスには、Windows 10 バージョン 2004 以降が必要です | x | |

| 完全にパッチが適用された Windows Server 2016/2019 ドメイン コントローラー。 | x | |

| Microsoft Entra ハイブリッド認証管理モジュール | x | |

| Microsoft Intune (オプション) | X | X |

| プロビジョニング パッケージ (オプション) | X | X |

| グループ ポリシー (省略可能) | X |

サポートされていないシナリオ

以下のシナリオはサポートされていません。

- Microsoft Authenticator のパスキーを使用した Windows デバイスへのサインインまたはロックの解除。

- Windows Server Active Directory Domain Services (AD DS) ドメイン参加済みの (オンプレミス専用デバイスの) 展開。

- RDP、VDI、Citrix など、Webauthn のリダイレクト以外のセキュリティ キーを使用するシナリオ。

- セキュリティ キーを使用した S/MIME。

- セキュリティ キーを使用した [別のユーザーとして実行]。

- セキュリティ キーを使用したサーバーへのサインイン。

- オンライン中にセキュリティ キーを使用してデバイスにサインインしていない場合、そのキーを使用して、オフラインでデバイスにサインインしたり、ロックを解除したりすることはできません。

- 複数の Microsoft Entra アカウントが含まれるセキュリティ キーを使用した Windows デバイスへのサインインまたはロックの解除。 このシナリオでは、セキュリティ キーに最後に追加されたアカウントが利用されます。 WebAuthN の場合、ユーザーは自分が使用するアカウントを選択できます。

- Windows 10 バージョン 1809 を実行しているデバイスのロック解除。 最適なエクスペリエンスを得るには、Windows 10 バージョン 1903 以降を使用してください。

デバイスを準備する

Microsoft Entra 参加済みデバイスでは、Windows 10 バージョン 1909 以降が実行されている必要があります。

Microsoft Entra ハイブリッド参加済みデバイスでは、Windows 10 バージョン 2004 以降が実行されている必要があります。

Windows サインインのセキュリティ キーを有効にする

組織は、次の中から使用する方法を 1 つ以上選択して、組織の要件に基づいて Windows サインインでのセキュリティ キーの使用を有効にすることができます。

- Microsoft Intune で有効にする

- ターゲットとなる Microsoft Intune のデプロイ

- プロビジョニング パッケージを使用して有効にする

- グループ ポリシーで有効にする (Microsoft Entra ハイブリッド参加済みデバイスのみ)

重要

Microsoft Entra ハイブリッド参加済みデバイスを使用している組織は、Windows 10 FIDO2 セキュリティ キーの認証が機能する前に、「オンプレミスのリソースに対する FIDO2 認証の有効化」に記載されている手順も完了する必要があります。

Microsoft Entra 参加済みデバイスを使用している組織は、FIDO2 セキュリティ キーを使用してデバイスがオンプレミスのリソースに対して認証される前に、この操作を行う必要があります。

Microsoft Intune で有効にする

Intune を使用してセキュリティ キーを使用できるようにするには、次の手順を実行します。

- Microsoft Intune 管理センターにサインインします。

- [デバイス]>[デバイスの登録]>[Windows の登録]>[Windows Hello for Business] の順に移動します。

- [サインインのセキュリティ キーを使用] を [有効] に設定します。

サインインのセキュリティ キーの構成は、Windows Hello for Business の構成に依存しません。

Note

既にプロビジョニングされているデバイスではセキュリティ キーが有効になりません。 その場合は、次の方法 (ターゲットとなる Intune のデプロイ) を使用します

ターゲットとなる Intune のデプロイ

資格情報プロバイダーを有効にするために特定のデバイス グループをターゲットにするには、Intune を介して次のカスタム設定を使用します。

- Microsoft Intune 管理センターにサインインします。

- [デバイス]>[Windows]>[構成プロファイル]>[プロファイルの作成] の順に移動します。

- 次の設定を使用して、新しいプロファイルを構成します。

- プラットフォーム:Windows 10 以降

- プロファイルの種類: テンプレート > カスタム

- 名前:Windows サインインのセキュリティ キー

- 説明:Windows サインイン時に使用される FIDO セキュリティ キーを有効にします

- [次へ]>[追加] の順に選択し、[行の追加] で、次のカスタム OMA-URI 設定を追加します。

- 名前:Turn on FIDO Security Keys for Windows Sign-In

- 説明: (省略可能)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- データ型:Integer

- 値: 1

- 特定のユーザー、デバイス、グループなど、残りのポリシー設定を割り当てます。 詳細については、Microsoft Intune でユーザーとデバイスのプロファイルを割り当てる方法に関するページを参照してください。

プロビジョニング パッケージを使用して有効にする

Microsoft Intune で管理されていないデバイスの場合は、プロビジョニング パッケージをインストールして機能を有効にすることができます。 Windows 構成デザイナー アプリは、Microsoft Store からインストールできます。 プロビジョニング パッケージを作成するには、次の手順を実行します。

- Windows 構成デザイナーを起動します。

- [ファイル]>[新しいプロジェクト] の順に選択します。

- プロジェクトに名前を付け、プロジェクトが作成される場所へのパスを書き留めてから、 [次へ] を選択します。

- [プロビジョニング パッケージ] は、 [Selected project workflow](選択されたプロジェクト ワークフロー) として選択されたままにし、 [次へ] を選びます。

- [表示および構成する設定の選択] で [すべての Windows デスクトップ エディション] を選択し、 [次へ] を選びます。

- [完了] を選択します。

- 新しく作成されたプロジェクトで、 [ランタイムの設定]>[WindowsHelloForBusiness]>[SecurityKeys]>[UseSecurityKeyForSignIn] の順に移動します。

- [UseSecurityKeyForSignIn] を [有効] に設定します。

- [エクスポート]>[プロビジョニング パッケージ] の順に選択します

- [ビルド] ウィンドウの [プロビジョニング パッケージの説明] は既定値のままにし、 [次へ] を選択します。

- [ビルド] ウィンドウの [プロビジョニング パッケージのセキュリティ情報の選択] では既定値のままにし、 [次へ] を選択します。

- [ビルド] ウィンドウの [プロビジョニング パッケージの保存先の選択] のパスをメモするか、変更して、 [次へ] を選択します。

- [プロビジョニング パッケージのビルド] ページで [ビルド] を選択します。

- 作成された 2 つのファイル (ppkg と cat) を、後でコンピューターに適用できる場所に保存します。

- 作成したプロビジョニング パッケージを適用するには、「プロビジョニング パッケージの適用」を参照してください。

注意

Windows 10 バージョン 1903 を実行しているデバイスでは、共有 PC モード (EnableSharedPCMode) も有効にする必要があります。 この機能を有効にする方法の詳細については、「Windows 10 での共有またはゲスト PC の設定」を参照してください。

グループ ポリシーを使用して有効にする

Microsoft Entra ハイブリッド参加済みデバイスでは、組織は次のグループ ポリシー設定を構成して、FIDO セキュリティ キー サインインを有効にすることができます。 この設定は、 [コンピューターの構成]>[管理用テンプレート]>[システム]>[ログオン]>[Turn on security key sign-in](セキュリティ キー サインインを有効にする) で見つけることができます。

- このポリシーを [有効] に設定すると、ユーザーはセキュリティ キーを使用してサインインできるようになります。

- このポリシーを [無効] または [未構成] に設定すると、ユーザーはセキュリティ キーを使用してサインインできなくなります。

このグループ ポリシー設定には、CredentialProviders.admx グループ ポリシー テンプレートの更新バージョンが必要です。 この新しいテンプレートは、Windows Server の次のバージョンと Windows 10 20H1 で使用できます。 この設定は、これらの新しいバージョンのいずれかの Windows を実行しているデバイスで管理するか、ガイダンス「Windows でグループ ポリシー管理用テンプレート用のセントラル ストアを作成および管理する方法」に従って一元管理することができます。

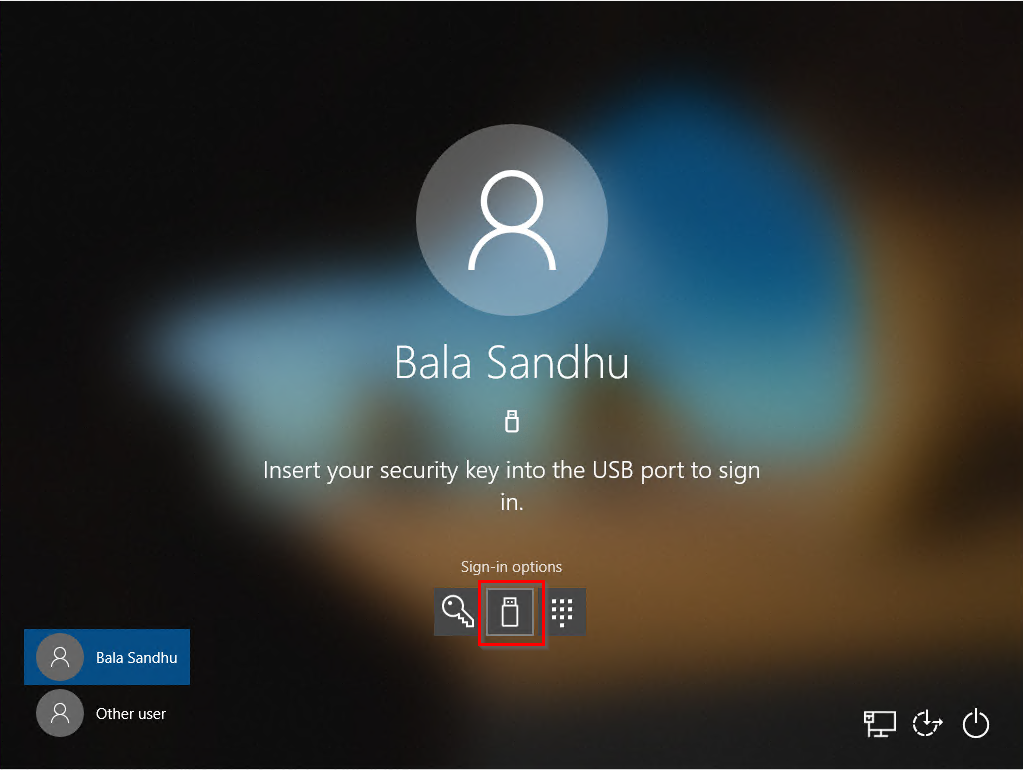

FIDO2 セキュリティ キーを使用してサインインする

次の例では、Bala Sandhu という名前のユーザーが、前のパスワードレス セキュリティ キー サインインを有効にする方法に関する記事の手順に従って、FIDO2 セキュリティ キーを既にプロビジョニングしています。 Microsoft Entra ハイブリッド参加済みデバイスの場合は、オンプレミス リソースへのパスワードレス セキュリティ キー サインインが有効になっていることも確認してください。 Bala は、Windows 10 のロック画面からセキュリティ キー資格情報プロバイダーを選択し、Windows にサインインするためのセキュリティ キーを挿入できます。

セキュリティ キーの生体認証、PIN を管理する、またはセキュリティ キーをリセットする

- Windows 10 バージョン 1903 以降

- デバイスで、ユーザーは [Windows の設定]>[アカウント]>[サインイン オプション]>[セキュリティ キー] に移動して、[管理] ボタンを選択できます。

- ユーザーは PIN を変更したり、生体認証を更新したり、セキュリティ キーをリセットしたりすることができます

トラブルシューティングとフィードバック

この機能についてフィードバックを共有したい場合、または問題が発生した場合は、次の手順を使用して Windows フィードバック Hub アプリ経由で共有してください。

- フィードバック ハブを起動し、サインインしていることを確認します。

- 次の分類でフィードバックを送信します。

- カテゴリ:セキュリティとプライバシー

- サブカテゴリ: FIDO

- ログをキャプチャするには、 [Recreate my Problem](問題の再現) オプションを使用します。

次のステップ

Microsoft Entra ID と Microsoft Entra ハイブリッド参加済みデバイスのオンプレミス リソースへのアクセスを有効にする