Microsoft Entra 多要素認証と Microsoft Entra ユーザー認証への移行

多要素認証は、インフラストラクチャと資産を悪意のあるアクターからセキュリティ保護するのに役立ちます。 Microsoft の Multi-Factor Authentication Server (MFA Server) は、新しいデプロイでは提供されなくなりました。 MFA Server を使用しているお客様は、Microsoft Entra multifactor authentication (Microsoft Entra 多要素認証) に移行する必要があります。

MFA Server から Microsoft Entra ID に移行するには、複数のオプションがあります。

- 良い: MFA サービスのみを Microsoft Entra ID に移動。

- さらに良い: MFA サービスとユーザー認証を Microsoft Entra ID に移動 (この記事で説明します)。

- 最もよい: すべてのアプリケーション、MFA サービス、ユーザー認証を Microsoft Entra ID に移動。 この記事で説明するアプリケーションの移動を計画する場合は、この記事の Microsoft Entra ID へのアプリケーションの移動に関するセクションを参照してください。

組織に適した MFA 移行オプションを選択するには、MFA Server から Microsoft Entra 多要素認証への移行に関する考慮事項を参照してください。

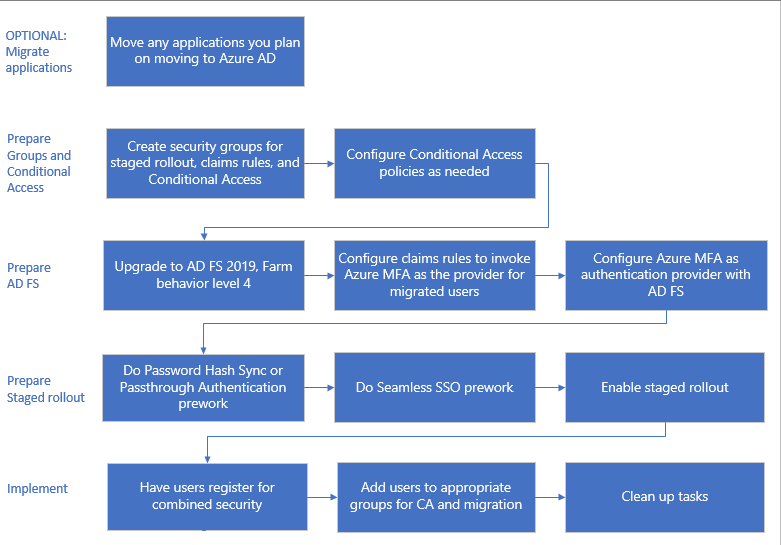

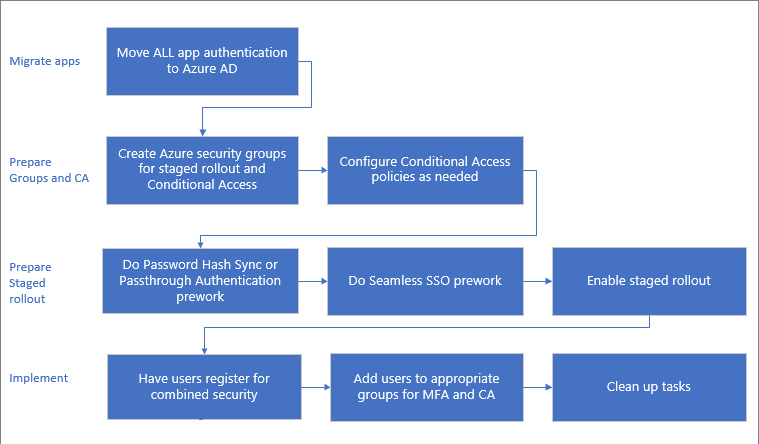

次の図は、AD FS 上の一部のアプリケーションを維持しながら、Microsoft Entra 多要素認証とクラウド認証に移行するプロセスを示したものです。 このプロセスを使用すると、グループ メンバーシップに基づいて MFA Server から Microsoft Entra 多要素認証にユーザーを反復的に移行できます。

この記事の以降のセクションでは、各ステップについて説明します。

Note

この移行の一環として、Microsoft Entra ID へのアプリケーションの移行を計画している場合は、MFA の移行の前にそれを行う必要があります。 すべてのアプリを移動する場合は、MFA 移行プロセスのセクションをスキップできます。 この記事の最後にあるアプリケーションの移動に関するセクションを参照してください。

Microsoft Entra ID とユーザー認証に移行するプロセス

グループと条件付きアクセスを準備する

グループは、MFA 移行のために 3 つの容量で使用されます。

段階的ロールアウトを使用して Microsoft Entra 多要素認証にユーザーを反復的に移動するため。

Microsoft Entra ID で作成されたグループ (クラウド専用グループとも呼ばれます) を使用します。 MFA へのユーザーの移動と、条件付きアクセス ポリシーの両方に、Microsoft Entra セキュリティ グループまたは Microsoft 365 グループを使用できます。

重要

段階的ロールアウトでは、入れ子になったグループと動的メンバーシップ グループはサポートされていません。 これらの種類のグループは使用しないでください。

条件付きアクセス ポリシー。 条件付きアクセスには、Microsoft Entra ID またはオンプレミスのグループを使用できます。

要求規則で AD FS アプリケーションに対して Microsoft Entra 多要素認証を呼び出すため。 この手順は AD FS でアプリケーションを使用する場合にのみ適用されます。

オンプレミスの Active Directory セキュリティ グループを使用する必要があります。 Microsoft Entra 多要素認証が追加の認証方法になったら、ユーザーのグループを指定して各証明書利用者の信頼でその方法を使用できます。 たとえば、既に移行したユーザーには Microsoft Entra 多要素認証を、まだ移行していないユーザーには MFA Server を呼び出すことができます。 この方法は、テストと移行中の両方に役立ちます。

注意

セキュリティに使用されるグループを再利用しないことをお勧めします。 条件付きアクセス ポリシーを使用して高価値のアプリのグループをセキュリティで保護するには、セキュリティ グループのみを使用します。

条件付きアクセス ポリシーを構成する

ユーザーへの MFA 要求タイミングの判断で既に条件付きアクセスを使用している場合は、ポリシーを変更する必要はありません。 ユーザーがクラウド認証に移行されると、条件付きアクセス ポリシーで定義されているように、Microsoft Entra 多要素認証を使い始めるようになります。 AD FS と MFA Server にはリダイレクトされなくなります。

フェデレーション ドメインで federatedIdpMfaBehavior が enforceMfaByFederatedIdp に設定されているか、SupportsMfa フラグが $True に設定されている場合 (両方が設定されている場合、federatedIdpMfaBehavior が SupportsMfa をオーバーライドします)、要求規則を使用して AD FS に MFA を適用している可能性があります。

この場合は、Microsoft Entra ID の証明書利用者信頼での要求規則を分析し、同じセキュリティ目標をサポートする条件付きアクセス ポリシーを作成する必要があります。

必要に応じて、段階的ロールアウトを有効にする前に条件付きアクセス ポリシーを構成します。 詳細については、次のリソースを参照してください。

AD FS を準備する

AD FS に MFA を必要とするアプリケーションがない場合は、このセクションをスキップし、「段階的ロールアウトを準備する」セクションに進んでかまいません。

AD FS サーバー ファームを 2019、FBL 4 にアップグレードする

AD FS 2019 において、Microsoft は、アプリケーションなどの証明書利用者に対して追加の認証方法を指定できるようにする新しい機能をリリースしました。 グループ メンバーシップを使用して認証プロバイダーを決定することで、追加の認証方法を指定できます。 追加の認証方法を指定することで、切り替えの間に他の認証をそのままに維持しながら、Microsoft Entra 多要素認証に切り替えることができます。

詳細については、「WID データベースを使用した、Windows Server 2016 での AD FS へのアップグレード」を参照してください。 この記事では、ファームを AD FS 2019 にアップグレードし、FBL を 4 にアップグレードする方法について説明します。

Microsoft Entra 多要素認証を呼び出す要求規則を構成する

Microsoft Entra 多要素認証が追加の認証方法となったので、要求規則 ("証明書利用者信頼"とも呼ばれます) を構成して、Microsoft Entra 多要素認証を使用するユーザーのグループを割り当てることができます。 グループを使用すると、グローバルに、またはアプリケーションによって、どの認証プロバイダーが呼び出されるかを制御できます。 たとえば、統合されたセキュリティ情報に登録した、または自分の電話番号を移行したユーザーに対して Microsoft Entra 多要素認証を呼び出すことができますが、電話番号が移行されなかったユーザーに対しては MFA Server を呼び出すことができます。

Note

要求規則には、オンプレミスのセキュリティ グループが必要です。

規則をバックアップする

新しい要求規則を構成する前に、規則をバックアップします。 クレーム規則は、クリーンアップ手順の一環として復元する必要があります。

構成に応じて、既存の規則をコピーし、移行用に作成される新しい規則を追加することが必要になる場合もあります。

グローバル規則を表示するには、次のように実行します。

Get-AdfsAdditionalAuthenticationRule

証明書利用者の信頼を表示するには、次のコマンドを実行し、RPTrustName を証明書利用者の信頼の要求規則の名前に置き換えます。

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

アクセス制御ポリシー

注意

グループ メンバーシップに基づいて特定の認証プロバイダーが呼び出されるように、アクセス制御ポリシーを構成することはできません。

アクセス制御ポリシーから追加の認証規則に切り替えるには、MFA Server 認証プロバイダーを使用して、証明書利用者の信頼ごとに次のコマンドを実行します。

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

このコマンドにより、現在のアクセス制御ポリシーから追加の認証規則にロジックが移動されます。

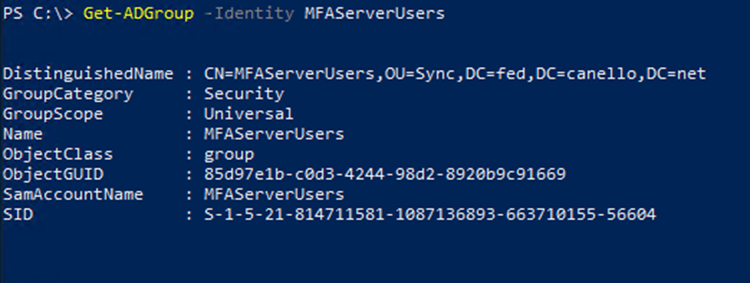

グループを設定して SID を検索する

Microsoft Entra 多要素認証の呼び出し対象としたいユーザーを配置する特定のグループを用意する必要があります。 そのグループのセキュリティ識別子 (SID) を見つける必要があります。

グループの SID を見つけるには、次のコマンドを実行し、GroupName をお使いのグループ名に置き換えます。

Get-ADGroup GroupName

Microsoft Entra 多要素認証を呼び出すための要求規則の設定

次の Microsoft Graph PowerShell コマンドレットを使用すると、グループのユーザーが企業ネットワーク上に存在しない場合に、Microsoft Entra 多要素認証が呼び出されます。

"YourGroupSid" は、前のコマンドレットを実行して見つかった SID に置き換えます。

2019 で追加の認証プロバイダーを選択する方法を必ず確認してください。

重要

続行する前に、クレーム規則をバックアップします。

グローバル要求規則を設定する

次のコマンドを実行し、RPTrustName を証明書利用者の信頼の要求規則の名前に置き換えます。

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

コマンドを実行すると、証明書利用者信頼の現在の追加の認証規則が返されます。

現在の要求規則に次の規則を追加する必要があります。

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

次の例では、ユーザーがネットワークの外部から接続しているときは MFA を要求するように、現在の要求規則が構成されているものとします。 この例には、追加する必要がある規則が含まれています。

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

アプリケーションごとの要求規則を設定する

この例では、特定の証明書利用者の信頼 (アプリケーション) に対する要求規則を変更します。 それには、追加する必要のある追加規則が含まれています。

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

AD FS での認証プロバイダーとして Microsoft Entra 多要素認証を構成する

AD FS 用に Microsoft Entra 多要素認証を構成するには、各 AD FS サーバーを構成する必要があります。 ファームに複数の AD FS サーバーがある場合は、Microsoft Graph PowerShell を使用してリモートで構成できます。

このプロセスの詳細な手順については、「AD FS サーバーを構成する」を参照してください。

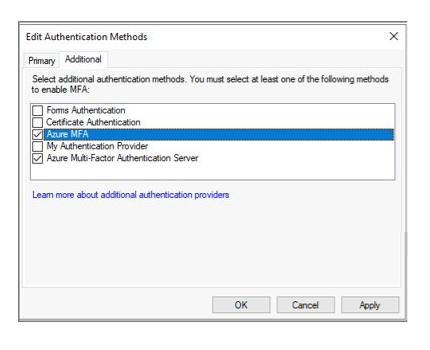

サーバーを構成したら、追加の認証方法として Microsoft Entra 多要素認証を追加できます。

段階的ロールアウトを準備する

これで、段階的ロールアウトを有効にする準備ができました。 段階的ロールアウトを使用すると、ユーザーを PHS または PTA に反復的に移動しながら、オンプレミスの MFA 設定も移行できます。

- サポートされているシナリオを必ず確認してください。

- 最初に、PHS に関する事前作業または PTA に関する事前作業を行う必要があります。 PHS をお勧めします。

- 次に、シームレス SSO に関する事前作業を行います。

- 選択した認証方法について、クラウド認証の段階的ロールアウトを有効にします。

- 段階的ロールアウト用に作成したグループを追加します。 ユーザーをグループに反復的に追加し、そのユーザーを入れ子になったグループまたは動的メンバーシップ グループにすることはできません。

ユーザーを Microsoft Entra 多要素認証に登録する

このセクションでは、ユーザーが統合セキュリティに登録する (MFA とセルフサービス パスワード リセット) 方法と、MFA 設定を移行する方法について説明します。 Microsoft Authenticator は、パスワードレス モードとして使用できます。 また、いずれかの登録方法を使用して MFA の 2 番目の要素として使用することもできます。

統合されたセキュリティ登録に登録する (推奨)

ユーザーに統合されたセキュリティ情報に登録してもらうことをお勧めします。これは、MFA と SSPR の両方に認証方法とデバイスを登録するための単一の場所です。

Microsoft では、統合された登録プロセスを進めるためにユーザーに提供できる通信テンプレートを用意しています。

これには、メール、ポスター、テーブル テント、他のさまざまなアセットのテンプレートなどがあります。 ユーザーは、https://aka.ms/mysecurityinfo で各自の情報を登録します。これにより、統合されたセキュリティ登録の画面に移動します。

信頼できるデバイスまたは場所から登録する必要がある条件付きアクセスを使用して、セキュリティ登録プロセスを保護することをお勧めします。 登録状態の追跡については、「Microsoft Entra ID の認証方法のアクティビティ」を参照してください。

Note

信頼されていない場所またはデバイスから、統合されたセキュリティ情報を登録する必要があるユーザーについては、一時アクセス パスを発行したり、代わりにポリシーから一時的に除外したりできます。

MFA Server から MFA 設定を移行する

MFA サーバー移行ユーティリティを使用して、ユーザーに対して登録済みの MFA 設定を MFA サーバーから Microsoft Entra ID に同期できます。 同期できるのは、電話番号、ハードウェア トークン、および Microsoft Authenticator アプリ設定などのデバイス登録です。

ユーザーを適切なグループに追加する

- 新しい条件付きアクセス ポリシーを作成した場合は、それらのグループに適切なユーザーを追加します。

- 要求規則にオンプレミスのセキュリティ グループを作成した場合は、それらのグループに適切なユーザーを追加します。

- 適切な条件付きアクセス規則にユーザーを追加した後でのみ、段階的ロールアウト用に作成したグループにユーザーを追加します。 完了すると、MFA を実行する必要があるときに、選択した Azure 認証方法 (PHS または PTA) と Microsoft Entra 多要素認証の使用が開始されます。

重要

段階的ロールアウトでは、入れ子になったグループと動的メンバーシップ グループはサポートされていません。 これらの種類のグループは使用しないでください。

セキュリティに使用されるグループを再利用しないことをお勧めします。 セキュリティ グループを使用して、条件付きアクセス ポリシーで高価値アプリのグループをセキュリティで保護する場合、その目的のみにグループを使用してください。

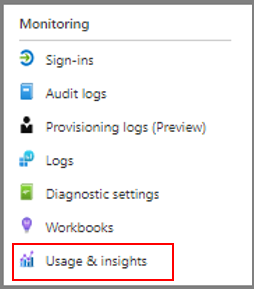

監視

多数の Azure Monitor ブックと使用および分析情報レポートを使用して、デプロイを監視できます。 これらのレポートは、Microsoft Entra ID のナビゲーション ウィンドウの [監視] にあります。

段階的ロールアウトの監視

[Workbooks] セクションで、 [Public Templates](パブリック テンプレート) を選択します。 [Hybrid Auth](ハイブリッド認証) セクションで、 [Groups, Users and Sign-ins in Staged Rollout](段階的ロールアウトでのグループ、ユーザー、サインイン) ブックを選択します。

このブックを使用すると、以下のアクティビティを監視できます。

- 段階的ロールアウトに追加されたユーザーとグループ。

- 段階的ロールアウトから削除されたユーザーとグループ。

- 段階的ロールアウトでのユーザーのサインイン失敗と、失敗の理由。

Microsoft Entra 多要素認証登録の監視

Microsoft Entra 多要素認証の登録は、認証方法の使用状況と分析情報レポートを使用して監視できます。 このレポートは、Microsoft Entra ID 内で確認できます。 [監視] を選択し、[使用状況と分析情報] を選択します。

[使用状況と分析情報] で、[認証方法] を選択します。

詳細な Microsoft Entra 多要素認証登録情報は、[登録] タブで確認できます。[Users registered for Azure multi-factor authentication](Azure Multi-Factor Authentication に登録されているユーザー) ハイパーリンクを選択し、ドリルダウンして、登録済みユーザーの一覧を表示できます。

![[登録] タブのスクリーン ショット。](media/how-to-migrate-mfa-server-to-mfa-user-authentication/registration-tab.png)

アプリのサインインの正常性の監視

アプリ サインイン正常性ブックまたはアプリケーション アクティビティ使用状況レポートを使用して、Microsoft Entra ID に移動したアプリケーションを監視します。

- アプリ サインイン正常性ブック。 このブックの使用に関する詳細なガイダンスについては、「回復性のためにアプリケーションのサインインの正常性を監視する」を参照してください。

- Microsoft Entra アプリケーション アクティビティ使用状況レポート。 このレポートを使用すると、個々のアプリケーションのサインインの成功と失敗を表示できるだけでなく、特定のアプリケーションのサインイン アクティビティにドリルダウンして表示することもできます。

クリーンアップのタスク

すべてのユーザーを Microsoft Entra クラウド認証と Microsoft Entra 多要素認証に移動したら、MFA Server の使用を停止できる状態になります。 サーバーを削除する前に、MFA Server のログを調べて、ユーザーまたはアプリケーションによってそれが使用されていないのを確認することをお勧めします。

ドメインをマネージド認証に変換する

次に、Microsoft Entra ID のフェデレーション ドメインをマネージドに変換し、段階的ロールアウトの構成を削除する必要があります。 この変換により、新しいユーザーは移行グループに追加されなくてもクラウド認証を使用できます。

AD FS の要求規則を元に戻し、MFA Server 認証プロバイダーを削除する

「Microsoft Entra 多要素認証を呼び出すための要求規則を構成する」の手順に従って、要求規則を元に戻し、AzureMFAServerAuthentication 要求規則を削除します。

たとえば、規則から次のセクションを削除します。

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

MFA Server を AD FS の認証プロバイダーとして無効にする

この変更により、Microsoft Entra 多要素認証だけが認証プロバイダーとして使用されることが保証されます。

- AD FS 管理コンソールを開きます。

- [サービス] で、[認証方法] を右クリックし、[多要素認証方法の編集] を選択します。

- [Azure Multi-Factor Authentication Server] チェック ボックスをオフにします。

MFA Server の使用を停止する

エンタープライズ サーバーの使用停止プロセスに従って、環境内の MFA Server を削除します。

MFA Server の使用停止時に考えられる考慮事項は次のとおりです。

- サーバーを削除する前に、MFA Server のログを調べて、ユーザーまたはアプリケーションによってそれが使用されていないのを確認することをお勧めします。

- サーバーの [コントロール パネル] から、Multi-Factor Authentication Server をアンインストールします。

- 必要に応じて、最初のバックアップ後に残っているログとデータ ディレクトリをクリーンアップします。

- Multi-Factor Authentication Web Server SDK をアンインストールします (該当する場合は、inetpub\wwwroot\MultiFactorAuthWebServiceSdk や MultiFactorAuth ディレクトリに残っているファイルも)。

- 8.0.x より前のバージョンの MFA Server の場合は、Multi-Factor Auth Phone App Web Service の削除が必要になる場合もあります。

アプリケーション認証を Microsoft Entra ID に移動する

MFA およびユーザー認証と共にすべてのアプリケーション認証を移行する場合は、オンプレミス インフラストラクチャのかなりの部分を削除して、コストとリスクを減らすことができます。 すべてのアプリケーション認証を移動する場合は、「AD FS を準備する」ステージをスキップして、MFA の移行を簡略化できます。

すべてのアプリケーション認証を移動するプロセスを次の図に示します。

移行前にすべてのアプリケーションを移動できない場合は、開始前にできるだけ多くのアプリケーションを移動します。 Azure へのアプリケーションの移行に関する詳細については、「アプリケーションを Microsoft Entra ID に移行するためのリソース」を参照してください。