Microsoft Entra アプリを登録し、サービス プリンシパルを作成する

この記事では、ロールベースのアクセス制御 (RBAC) で使用できる、Microsoft Entra のアプリケーションとサービス プリンシパルを作成する方法について説明します。 Microsoft Entra ID に新しいアプリケーションを登録すると、アプリの登録用にサービス プリンシパルが自動的に作成されます。 サービス プリンシパルは、Microsoft Entra テナント内のアプリの ID です。 リソースへのアクセスはサービス プリンシパルに割り当てられているロールによって制限されるため、どのリソースに、どのレベルでアクセスできるかを制御することができます。 セキュリティ上の理由から、自動化ツールにはユーザー ID でのサインインを許可するのではなく、常にサービス プリンシパルを使用することを推奨します。

この例は、1 つの組織内で使用される基幹業務アプリケーションに適用できます。 Azure PowerShell または Azure CLI を使用して、サービス プリンシパルを作成することもできます。

重要

サービス プリンシパルを作成する代わりに、アプリケーション ID 用に Azure リソースのマネージド ID を使用することを検討します。 コードが、マネージド ID をサポートするサービス上で実行され、Microsoft Entra 認証をサポートするリソースにアクセスする場合、マネージド ID は優れた選択肢となります。 Azure リソースのマネージド ID の詳細 (どのサービスが現在マネージド ID をサポートしているかなど) については、「Azure リソースのマネージド ID とは」を参照してください。

アプリの登録、アプリケーション オブジェクト、サービス プリンシパルの関係について詳しくは、「Microsoft Entra ID のアプリケーション オブジェクトとサービス プリンシパル オブジェクト」を参照してください。

前提条件

Microsoft Entra テナントにアプリケーションを登録するには、次のものが必要です。

- Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- アプリケーションを Microsoft Entra テナントに登録し、Azure サブスクリプションでそのアプリケーションにロールを割り当てるために、十分なアクセス許可。 これらのタスクを完了するには、

Application.ReadWrite.Allアクセス許可が必要です。

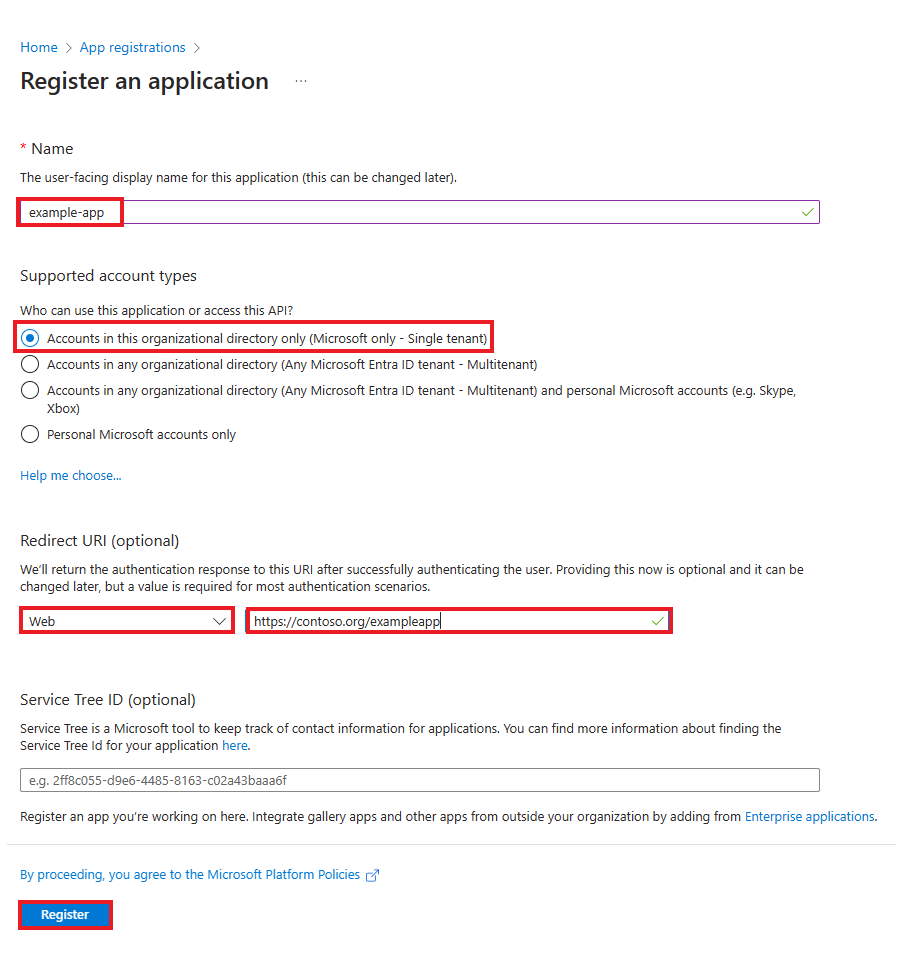

Microsoft Entra ID にアプリケーションを登録し、サービス プリンシパルを作成する

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]、>、[アプリ登録] の順に進み、> を選択します。

アプリケーションに名前を付けます (example-app など)。

[サポートされているアカウントの種類] で、 [この組織のディレクトリ内のアカウントのみ] を選択します。

[リダイレクト URI] で、作成するアプリケーションの種類で [Web] を選択します。 アクセス トークンの送信先の URI を入力します。

登録 を選択します。

アプリケーションにロールを割り当てる

サブスクリプション内のリソースにアクセスするには、アプリケーションにロールを割り当てる必要があります。 どのロールがそのアプリケーションに適切なアクセス許可を提供するかを判断します。 利用できるロールの詳細については、「Azure 組み込みロール」を参照してください。

スコープは、サブスクリプション、リソース グループ、またはリソースのレベルで設定できます。 アクセス許可は、スコープの下位レベルに継承されます。

Azure portal にサインインします。

アプリケーションの割り当て先のスコープのレベルを選択します。 たとえば、サブスクリプション スコープでロールを割り当てるには、[サブスクリプション] を検索して選択します。 探しているサブスクリプションが表示されない場合は、グローバル サブスクリプション フィルターを選択します。 必要なサブスクリプションがテナントで選択されていることを確認してください。

[アクセス制御 (IAM)] を選択します。

[追加] を選択し、 [ロールの割り当ての追加] を選択します。

[ロール] タブで、一覧からアプリケーションに割り当てるロールを選択します。

[次へ] を選択します。

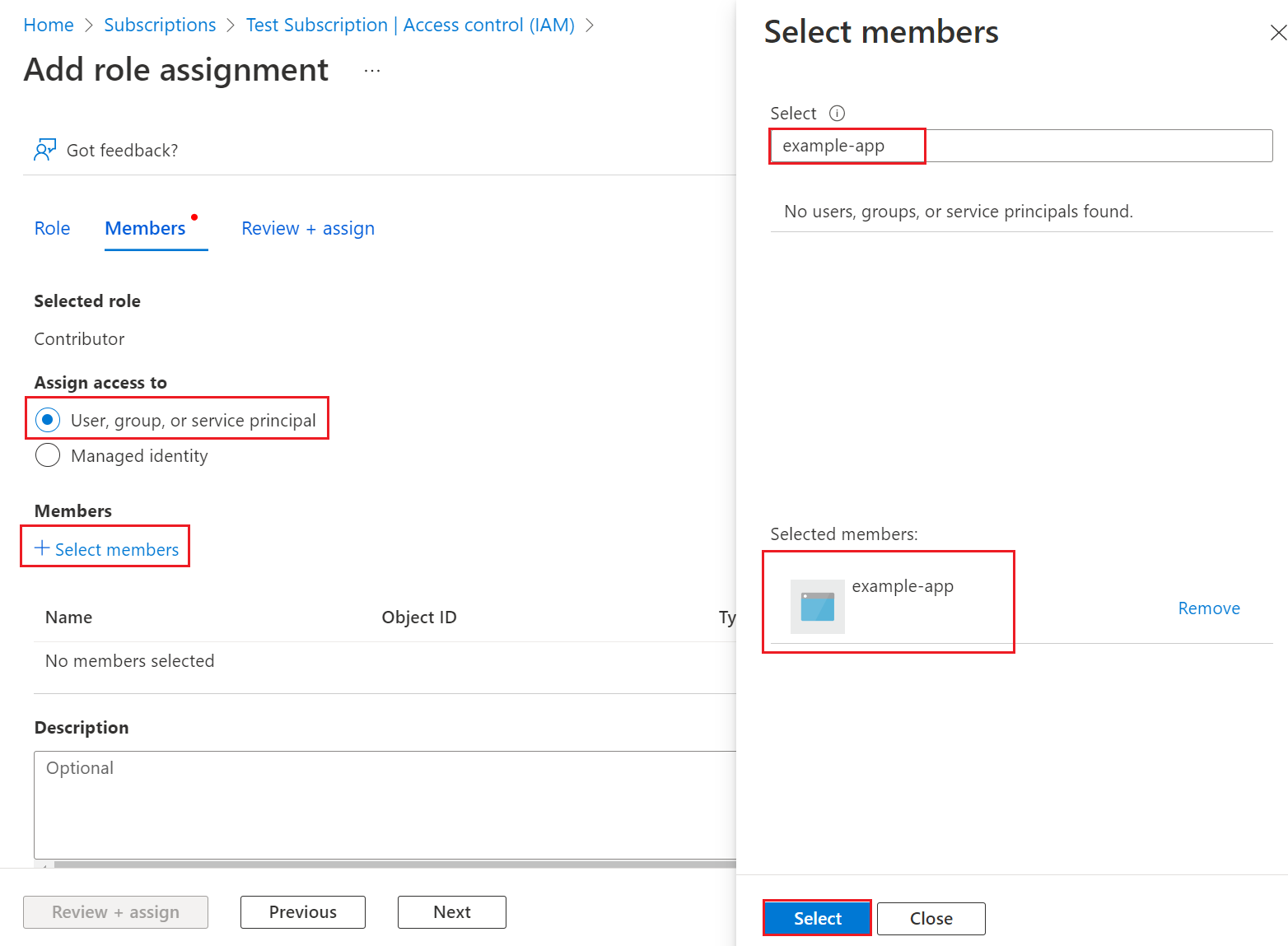

[メンバー] タブの [アクセスの割り当て先] で、[ユーザー、グループ、またはサービス プリンシパル] を選びます。

[メンバーの選択] を選びます。 既定では、Microsoft Entra アプリケーションは、使用可能なオプションに表示されません。 アプリケーションを検索するには、名前で検索します。

[選択] ボタンを選択し、[確認と割り当て] を選択します。

サービス プリンシパルが設定されました。 それを使用してスクリプトまたはアプリの実行を開始できます。 サービス プリンシパル (アクセス許可、ユーザーが承諾したアクセス許可、承諾したユーザーの確認、アクセス許可の確認、サイン イン情報の確認など) を管理するには、エンタープライズ アプリケーションに移動します。

次のセクションでは、プログラムでサインインするときに必要な値を取得する方法を示します。

アプリケーションにサインインする

プログラムでサインインするときは、認証要求でディレクトリ (テナント) ID とアプリケーション (クライアント) ID を渡します。 証明書または認証キーも必要です。 ディレクトリ ID とアプリケーション ID を取得するには:

- Microsoft Entra 管理センターの [ホーム] ページを開きます。

- [ID]、>、[アプリ登録] の順に進み、アプリケーションを選択します。

- アプリの [概要] ページで、ディレクトリ (テナント) ID 値をコピーし、アプリケーション コードに保存します。

- アプリケーション (クライアント) ID 値をコピーし、アプリケーション コードに保存します。

認証の設定

サービス プリンシパルで使用できる認証には、パスワードベースの認証 (アプリケーション シークレット) と証明書ベースの認証の 2 種類があります。 証明機関によって発行された信頼された証明書を使用することをお勧めしますが、アプリケーション シークレットを作成したり、テスト用に自己署名証明書を作成したりすることもできます。

オプション 1 (推奨): 証明機関によって発行された信頼された証明書をアップロードする

証明書ファイルをアップロードする。

- [ID]、>、[アプリ登録] の順に進み、アプリケーションを選択します。

- [証明書とシークレット] を選択します。

- [証明書] を選択し、[証明書のアップロード] を選択し、アップロードする証明書ファイルを選択します。

- [追加] を選択します。 証明書がアップロードされると、サムプリント、開始日、有効期限の値が表示されます。

アプリケーション登録ポータルで証明書をアプリケーションに登録した後、機密クライアント アプリケーション コードで証明書を使用できるようにします。

オプション 2: テストのみ: 自己署名証明書を作成してアップロードする

必要に応じて、テスト目的でのみ自己署名証明書を作成できます。 自己署名証明書を作成するには、Windows PowerShell を開き、次のパラメーターを使用して New-SelfSignedCertificate を実行し、コンピューター上のユーザー証明書ストアに証明書を作成します。

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Windows コントロール パネルからアクセスできる [Manage User Certificate]\(ユーザー証明書の管理) MMC スナップインを使用して、この証明書をファイルにエクスポートします。

- [スタート] メニューから [ファイル名を指定して実行] メニューを選択し、「certmgr.msc」と入力します。 現在のユーザーの証明書マネージャー ツールが表示されます。

- 証明書を表示するには、左ペインの [証明書 - 現在のユーザー] の下の [個人] ディレクトリを展開します。

- 作成した証明書を右クリックし、[すべてのタスク] -> [エクスポート] を選択します。

- 証明書のエクスポート ウィザードに従います。

証明書をアップロードするには、次の手順に従います。

- [ID]、>、[アプリ登録] の順に進み、アプリケーションを選択します。

- [証明書とシークレット] を選択します。

- [証明書]、[証明書のアップロード] を選び、証明書 (既存の証明書、またはエクスポートした自己署名証明書) を選びます。

- [追加] を選択します。

アプリケーション登録ポータルで証明書をアプリケーションに登録した後、機密クライアント アプリケーション コードで証明書を使用できるようにします。

手順 3: 新しいクライアント シークレットを作成する

証明書を使わないことを選んだ場合は、新しいクライアント シークレットを作成できます。

- [ID]、>、[アプリ登録] の順に進み、アプリケーションを選択します。

- [証明書とシークレット] を選択します。

- [クライアント シークレット] を選択してから、[新しいクライアント シークレット] を選択します。

- シークレットの説明と期間を指定します。

- [追加] を選択します。

クライアント シークレットを保存すると、クライアント シークレットの値が表示されます。 これは一度しか表示されないので、この値をコピーし、アプリケーションから取得できる場所 (通常、アプリケーションが clientId や authority のような値をソース コードに保持する場所) に格納してください。 アプリケーションとしてサインインするアプリケーションのクライアント ID と共にシークレット値を指定します。

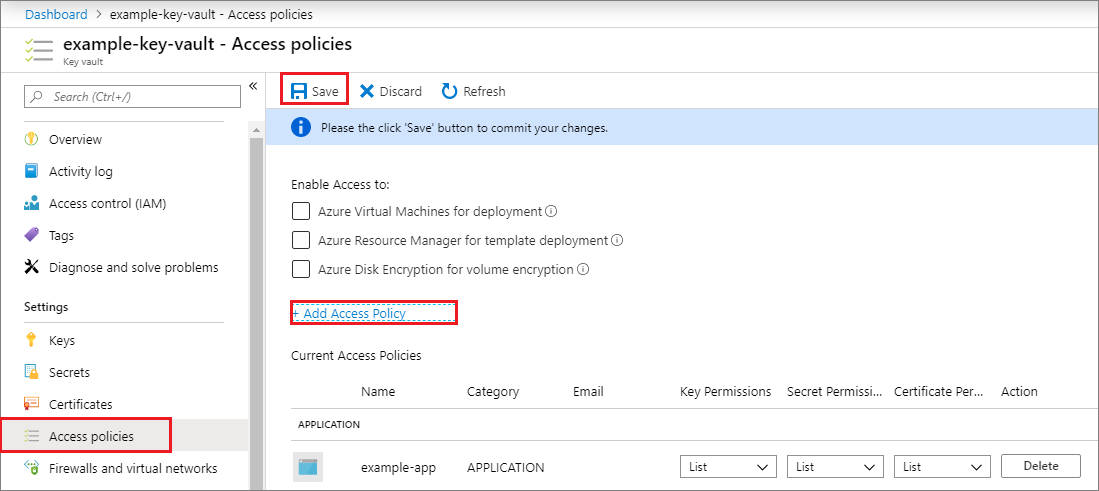

リソースに対するアクセス ポリシーを構成する

アプリケーションからアクセスする必要があるリソースに対する追加のアクセス許可の構成が必要になる場合があります。 たとえば、キー、シークレット、または証明書へのアクセス権をアプリケーションに付与するには、キー コンテナーのアクセス ポリシーも更新する必要があります。

アクセス ポリシーを構成するには:

Azure portal にサインインします。

キー コンテナーを選択し、[アクセス ポリシー] を選択します。

[アクセス ポリシーの追加] を選択し、アプリケーションに付与するキー、シークレット、証明書のアクセス許可を選択します。 以前に作成したサービス プリンシパルを選択します。

[追加] を選択してアクセス ポリシーを追加し、[保存] を選択します。

関連するコンテンツ

- Azure PowerShell または Azure CLI を使用してサービス プリンシパルを作成する方法について学習します。

- セキュリティ ポリシーを指定する方法については、Azure ロールベースのアクセス制御 (Azure RBAC) に関するページを参照してください。

- ユーザーに対して許可または拒否される場合がある使用可能なアクションの一覧については、「Azure Resource Manager のリソース プロバイダー操作」を参照してください。

- Microsoft Graph を使用したアプリ登録の操作の詳細については、アプリケーション API リファレンスを参照してください。