ユニバーサル テナントの制限

ユニバーサル テナント制限はグローバル セキュア アクセスを使用してテナント制限 v2 の機能を強化し、オペレーティング システム、ブラウザー、またはデバイス フォーム ファクターに関係なく、すべてのトラフィックにタグ付けします。 これにより、クライアントおよびリモート ネットワーク接続の両方のサポートが可能となります。 管理者は、プロキシ サーバーの構成や複雑なネットワーク構成を管理する必要がなくなります。

ユニバーサル テナント制限では、認証プレーン (一般公開) とデータ プレーン (プレビュー) の両方に対してグローバル セキュア アクセス ベースのポリシー シグナリングを使用して、これを適用します。 テナント制限 v2 では、企業は Microsoft Entra に統合された Microsoft Graph、SharePoint Online、Exchange Online のようなアプリケーションの外部テナント ID を使用して、ユーザーによるデータ流出を防ぐことができます。 これらのテクノロジが連携することで、すべてのデバイスとネットワーク全体でデータ流出が防止されます。

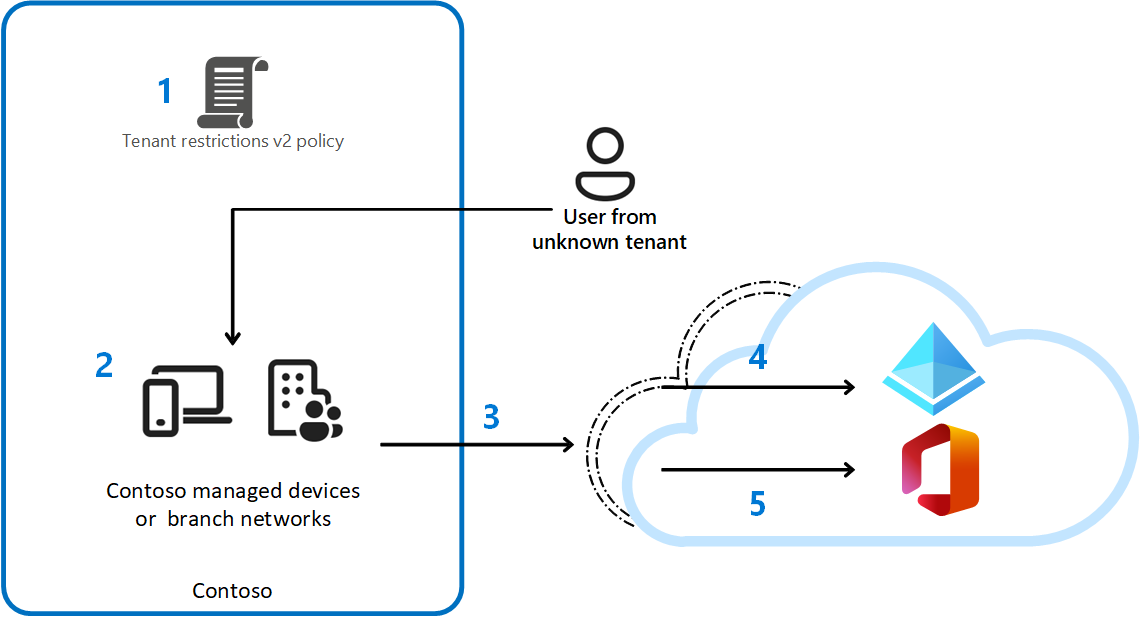

次の表では、前の図の各ポイントで実行する手順について説明します。

| Step | 説明 |

|---|---|

| 1 | Contoso が、テナント間アクセスの設定で **テナント制限 v2** ポリシーを構成して、すべての外部アカウントと外部アプリをブロックします。 Contoso は、Global Secure Access のユニバーサル テナント制限を使用してポリシーを適用します。 |

| 2 | Contoso マネージド デバイスを使用しているユーザーが、承認されていない外部 ID を持つ Microsoft Entra 統合アプリにアクセスしようとします。 |

| 3 | "認証プレーン保護": Contoso のポリシーでは Microsoft Entra ID を使い、認証されていない外部アカウントによる外部テナントへのアクセスをブロックしています。 |

| 4 | "データ プレーンの保護": ユーザーが、Contoso のネットワークの外部で取得した認証応答トークンをコピーし、デバイスにそれを貼り付けることで、外部アプリケーションに再びアクセスしようとすると、ブロックされます。 トークンの不一致によって再認証がトリガーされ、アクセスがブロックされます。 SharePoint Online の場合、匿名でリソースにアクセスしようとするとブロックされます。 Teams の場合、匿名で会議に参加しようとすると拒否されます。 |

ユニバーサル テナント制限は、ブラウザー、デバイス、ネットワーク間でのデータ流出防止に次のように役立ちます。

- これにより、Microsoft Entra ID、Microsoft アカウント、Microsoft アプリケーションで、関連付けられたテナント制限 v2 ポリシーを検索して適用できるようになります。 この検索により、一貫性のあるポリシー適用が実現します。

- サインイン時に認証プレーンで、Microsoft Entra に統合されたすべてのサードパーティ製アプリと連携します。

- Exchange、SharePoint/OneDrive、Teams、Microsoft Graph と連携してデータ プレーン保護を行う (プレビュー)

ユニバーサル テナント制限の適用ポイント

認証プレーン

認証プレーンの適用は、Entra ID または Microsoft アカウントの認証時に行われます。 ユーザーがグローバル セキュリティで保護されたアクセス クライアントまたはリモート ネットワーク接続を使用して接続されている場合、テナント制限 v2 ポリシーがチェックされ、認証を許可する必要があるかどうかを判断します。 ユーザーが組織のテナントにサインインしている場合、テナント制限ポリシーは適用されません。 ユーザーが別のテナントにサインインしている場合は、ポリシーが適用されます。 Entra ID と統合されているアプリケーション、または認証に Microsoft アカウントを使用するアプリケーションでは、認証プレーンでのユニバーサル テナント制限がサポートされます。

データ プレーン (プレビュー)

データ プレーンの適用は、データにアクセスする時点でリソース プロバイダー (テナント制限をサポートする Microsoft サービス) によって行われます。 データ プレーン保護により、インポートされた認証成果物 (たとえば、別のデバイスで取得されたアクセス トークン、テナント制限 v2 ポリシーで定義された認証プレーンの適用をバイパスする) を組織のデバイスから再生してデータを流出させることはできません。 さらに、データ プレーン保護により、SharePoint/OneDrive for Business の匿名アクセス リンクのユーザーを防ぎ、ユーザーが Teams 会議に匿名で参加できなくなります。

前提条件

- グローバル セキュア アクセス機能を操作する管理者は、実行するタスクに応じて、次のロールの割り当ての 1 つ以上を持っている必要があります。

- グローバル セキュア アクセス機能を管理するためのグローバル セキュア アクセス管理者ロールのロール。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

- Microsoft トラフィック プロファイル を有効にし、ユニバーサル テナント制限を持つサービスの FQDN/IP アドレスを "トンネル" モードに設定する必要があります。

- グローバル セキュア アクセス クライアントが展開されているか、リモート ネットワーク接続が構成されています。

テナント制限 v2 ポリシーを構成する

組織でユニバーサル テナント制限を使用するには、既定のテナント制限と特定のパートナーに対するテナント制限の両方を構成する必要があります。

これらのポリシーを構成する方法の詳細については、「テナント制限 V2 を設定する」の記事を参照してください。

テナントの制限に対してグローバル セキュリティで保護されたアクセスのシグナル通知を有効にする

テナント制限 v2 ポリシーを作成したら、グGlobal Secure Access を使ってテナント制限 v2 のタグ付けを適用できます。 Global Secure Access 管理者とセキュリティ管理者の両方のロールを持つ管理者が以下の手順を実行して、Global Secure Access での適用を有効にする必要があります。

- Microsoft Entra 管理センターに、Global Secure Access 管理者としてサインインします。

- [グローバル セキュア アクセス]>[設定]>[セッション管理]>[ユニバーサル テナント制限] の順に参照します。

- トグルで [(すべてのクラウド アプリを対象とする) Entra ID のテナント制限を有効にする] を選択します。

ユニバーサル テナント制限を試してみる

ポリシーが構成されているテナント内のリソースにユーザー (またはゲスト ユーザー) がアクセスしようとした場合、テナント制限は適用されません。 テナント制限 v2 のポリシーは、別のテナントの ID がリソースへのサインインまたはアクセスを試みた場合にのみ処理されます。 たとえば、テナント contoso.com でテナント制限 v2 ポリシーを構成して、fabrikam.com 以外のすべての組織をブロックする場合、ポリシーは次の表に従って適用されます。

| User | Type | テナント | TRv2 ポリシーは処理されているか? | 認証済みアクセスは許可されているか? | 匿名アクセスは許可されているか? |

|---|---|---|---|---|---|

alice@contoso.com |

メンバー | contoso.com | いいえ (同じテナント) | はい | いいえ |

alice@fabrikam.com |

メンバー | fabrikam.com | はい | はい (テナントはポリシーにより許可されている) | いいえ |

bob@northwinds.com |

メンバー | northwinds.com | はい | いいえ (テナントはポリシーにより許可されていない) | いいえ |

alice@contoso.com |

メンバー | contoso.com | いいえ (同じテナント) | はい | いいえ |

bob_northwinds.com#EXT#@contoso.com |

ゲスト | contoso.com | いいえ (ゲスト ユーザー) | はい | いいえ |

認証プレーンの保護を検証する

- グローバル セキュア アクセスの設定で、ユニバーサル テナント制限のシグナリングがオフになっていることを確認します。

- ブラウザーを使用して、

https://myapps.microsoft.com/に移動し、テナント制限 v2 ポリシーの許可リストにはないお使いのものとは異なるテナントの ID でサインインします。 このステップを実行するには、プライベート ブラウザー ウィンドウを使用するか、プライマリ アカウントからログアウトしなければならない場合があります。- たとえば、テナントが Contoso の場合は、Fabrikam テナントで Fabrikam ユーザーとしてサインインします。

- グローバル セキュア アクセスでテナント制限のシグナリングが無効になっているため、Fabrikam ユーザーは MyApps ポータルにアクセスできるはずです。

- [Microsoft Entra 管理センター] -> [グローバル セキュア アクセス] -> [セッション管理] -> [ユニバーサル テナント制限] でユニバーサル テナント制限を有効にします。

- MyApps ポータルからサインアウトし、ブラウザーを再起動します。

- エンド ユーザーとして、グローバル セキュア アクセス クライアントが実行されている状態で、同じ ID (Fabrikam テナントの Fabrikam ユーザー) を使用して

https://myapps.microsoft.com/にアクセスします。- Fabrikam ユーザーは、次のエラー メッセージが表示され、MyApps への認証がブロックされます。"アクセスがブロックされています。Contoso IT 部門は、アクセスできる組織を制限しています。アクセスを取得するには、Contoso IT 部門にお問い合わせください。"

データ プレーンの保護を検証する

- グローバル セキュア アクセスのグローバル設定で、ユニバーサル テナント制限のシグナリングがオフになっていることを確認します。

- ブラウザーを使用して、

https://yourcompany.sharepoint.com/に移動し、テナント制限 v2 ポリシーの許可リストにはないお使いのものとは異なるテナントの ID でサインインします。 このステップを実行するには、プライベート ブラウザー ウィンドウを使用するか、プライマリ アカウントからログアウトしなければならない場合があります。- たとえば、テナントが Contoso の場合は、Fabrikam テナントで Fabrikam ユーザーとしてサインインします。

- グローバル セキュア アクセスでテナント制限 v2 のシグナリングが無効になっているため、Fabrikam ユーザーは SharePoint にアクセスできるはずです。

- 必要に応じて、SharePoint Online を開いた同じブラウザーで、開発者ツールを開くか、キーボードの F12 キーを押します。 ネットワーク ログの取得を開始します。 すべてが期待どおりに動作しているときに、SharePoint 内を移動すると、HTTP 要求が状態

200を返すことがわかります。 - 続行する前に、[ログの保持] オプションがオンになっていることを確認します。

- ログが表示されたブラウザー ウィンドウを開いたままにします。

- [Microsoft Entra 管理センター] -> [グローバル セキュア アクセス] -> [セッション管理] -> [ユニバーサル テナント制限] でユニバーサル テナント制限を有効にします。

- Fabrikam ユーザーとして SharePoint Online を開いたブラウザーに、数分以内に新しいログが表示されます。 また、バックエンドで発生した要求と応答に基づいて、ブラウザーが最新の情報に更新される場合があります。 数分経ってもブラウザーが自動的に更新されない場合は、ページを更新してください。

- Fabrikam ユーザーは、アクセスがブロックされ、次のメッセージが表示されます。"アクセスがブロックされています。Contoso IT 部門は、アクセスできる組織を制限しています。アクセスを取得するには、Contoso IT 部門にお問い合わせください。"

- ログで、状態

302を検索します。 この行には、トラフィックに適用されているユニバーサル テナント制限が表示されます。- 同じ応答で、ユニバーサル テナント制限が適用されたことを識別する次の情報のヘッダーを確認します。

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- 同じ応答で、ユニバーサル テナント制限が適用されたことを識別する次の情報のヘッダーを確認します。

既知の制限事項

- データ プレーン保護機能はプレビュー段階です (認証プレーンの保護は一般公開されています)

- ユニバーサル テナントの制限を使用し、Microsoft Entra 管理センターにアクセスして、テナント制限 v2 ポリシーで許可されているパートナー テナントを管理すると、認可エラーが発生する可能性があります。 この問題を回避するには、

?exp.msaljsoptedoutextensions=%7B%7Dクエリ パラメーターを Microsoft Entra 管理センターの URL (https://entra.microsoft.com/?exp.msaljsoptedoutextensions=%7B%7Dなど) に追加する必要があります。 - Teams サービスがユニバーサル テナント制限のために匿名会議への参加をブロックすると、Teams クライアント アプリケーションに一般的なエラー メッセージが表示されます。