Azure VNG を使用してリモート ネットワーク接続をシミュレートする

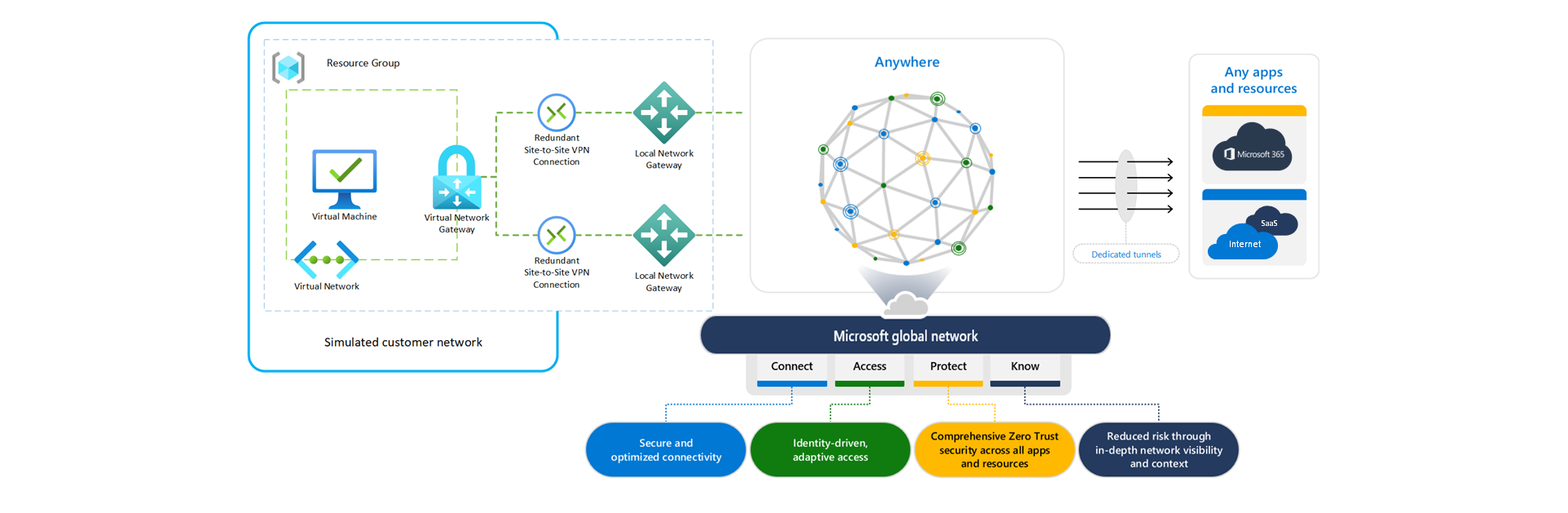

組織では、Global Secure Access クライアントをインストールできる個々のデバイスだけでなく、ネットワーク全体に Microsoft Entra Internet Access の機能を拡張したい場合があります。 この記事では、これらの機能を、クラウドでホストされている Azure 仮想ネットワークに拡張する方法について説明します。 顧客のオンプレミスのネットワーク機器にも同様の原則を適用できる場合があります。

前提条件

この記事の手順を完了するには、次の前提条件を満たす必要があります。

- Azure portal でリソースを作成するための Azure サブスクリプションとアクセス許可。

- サイト間 VPN 接続 に関する基礎知識。

- Global Secure Access 管理者ロールが割り当てられている Microsoft Entra テナント。

仮想ネットワークのコンポーネント

Azure でこの機能を構築すると、組織はより広範な実装での Microsoft Entra Internet Access のしくみを理解することができます。 Azure で作成するリソースは、オンプレミスの概念に次のように対応します。

| Azure リソース | 従来のオンプレミスのコンポーネント |

|---|---|

| 仮想ネットワーク | オンプレミスの IP アドレス空間 |

| 仮想ネットワーク ゲートウェイ | オンプレミスのルーター (顧客のオンプレミス機器 (CPE) と呼ばれることもあります) |

| ローカル ネットワーク ゲートウェイ | ルーター (Azure 仮想ネットワーク ゲートウェイ) によって作成される IPsec トンネルの接続先となる Microsoft ゲートウェイ |

| 接続 | 仮想ネットワーク ゲートウェイとローカル ネットワーク ゲートウェイの間に作成される IPsec VPN トンネル |

| 仮想マシン | オンプレミス ネットワーク上のクライアント デバイス |

このドキュメントでは、次の既定値を使用します。 これらの設定は、独自の要件に従って自由に構成できます。

- サブスクリプション: Visual Studio Enterprise

- リソース グループ名: Network_Simulation

- リージョン: 米国東部

手順の概要

Azure 仮想ネットワークとのリモート ネットワーク接続をシミュレートする手順は、Azure portal と Microsoft Entra 管理センターで行います。 複数のタブを開いておくと、簡単にタブを切り替えることができるので便利です。

仮想リソースを作成する前に、以降のセクションで使用するリソース グループと仮想ネットワークが必要です。 テスト用のリソース グループと仮想ネットワークを構成済みの場合は、手順 3 から開始してください。

- リソース グループを作成する (Azure portal)

- 仮想ネットワークを作成する (Azure portal)

- 仮想ネットワーク ゲートウェイを作成する (Azure portal)

- デバイス リンクを設定したリモート ネットワークを作成する (Microsoft Entra 管理センター)

- ローカル ネットワーク ゲートウェイを作成する (Azure portal)

- サイト間 (S2S) VPN 接続を作成する (Azure portal)

- 接続を検証する (両方)

リソース グループの作成

必要なすべてのリソースを含むリソース グループを作成します。

- リソースを作成するためのアクセス許可で Azure portal にサインインします。

- [Resource groups] (リソース グループ) に移動します。

- [作成] を選択します

- お使いの[サブスクリプション]、[リージョン] を選択し、リソース グループ の名前を入力します。

- [Review + create](レビュー + 作成) を選択します。

- 詳細を確認し、[作成] を選択します。

![[リソース グループの作成] のフィールドのスクリーンショット。](media/how-to-simulate-remote-network/create-azure-resource-group.png)

仮想ネットワークの作成

新しいリソース グループ内に仮想ネットワークを作成します。

- Azure portal で [仮想ネットワーク] に移動します。

- [作成] を選択します

- [Resource group] (リソース グループ) で、先ほど作成したリソース グループを選択します。

- [Virtual network Name] (仮想ネットワーク名) に、ネットワークの仮想ネットワーク名を入力します。

- 他のフィールドは既定値のままにします。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

![[仮想ネットワークの作成] のフィールドのスクリーンショット。](media/how-to-simulate-remote-network/create-azure-virtual-network.png)

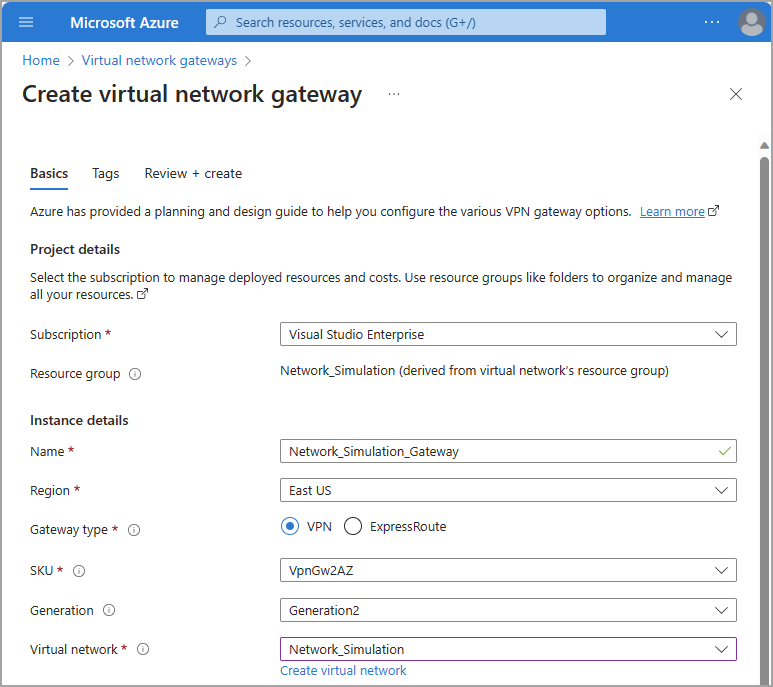

仮想ネットワーク ゲートウェイの作成

新しいリソース グループ内に仮想ネットワーク ゲートウェイを作成します。

Azure portal で[Virtual network gateways] (仮想ネットワーク ゲートウェイ) に移動します。

[作成] を選択します

[名前] に仮想ネットワーク ゲートウェイの名前を入力し、適切なリージョンを選択します。

前のセクションで作成した仮想ネットワークを選択します。

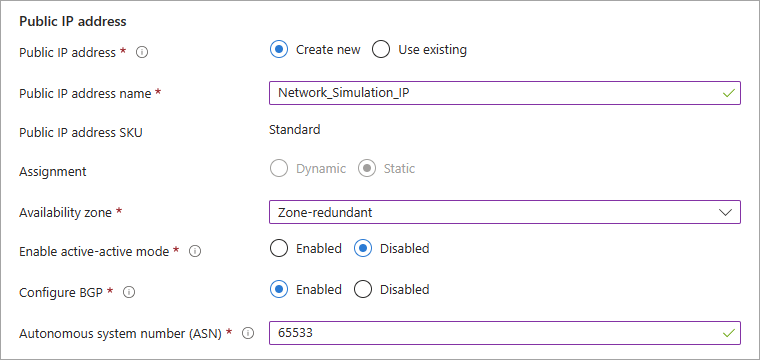

パブリック IP アドレスを作成し、わかりやすい名前を付けます。

- 省略可能: セカンダリ IPsec トンネルが必要な場合は、[2 番目のパブリック IP アドレス] セクションで、別のパブリック IP アドレスを作成して名前を付けます。 2 個目の IPsec トンネルを作成する場合、「リモート ネットワークを作成する」の手順で 2 つのデバイス リンクを作成する必要があります。

- 2 つ目のパブリック IP アドレスが不要な場合は、[アクティブ/アクティブ モードの有効化] を [無効] に設定します。

- この記事のサンプルでは、1 つの IPsec トンネルを使用します。

[可用性ゾーン] を選びます。

[Configure BGP] (BGP の構成) を [Enabled] (有効) に設定します。

[自律システム番号 (ASN)] を適切な値に設定します。 予約済みの使用できない値については、有効な ASN 値の一覧を参照してください。

他のすべての設定は既定値または空白のままにします。

[レビュー + 作成] を選択します。 設定を確認します。

[作成] を選択します

Note

仮想ネットワーク ゲートウェイのデプロイと作成には数分かかる場合があります。 作成中に次のセクションを開始できますが、次の手順を完了するには仮想ネットワーク ゲートウェイのパブリック IP アドレスが必要です。

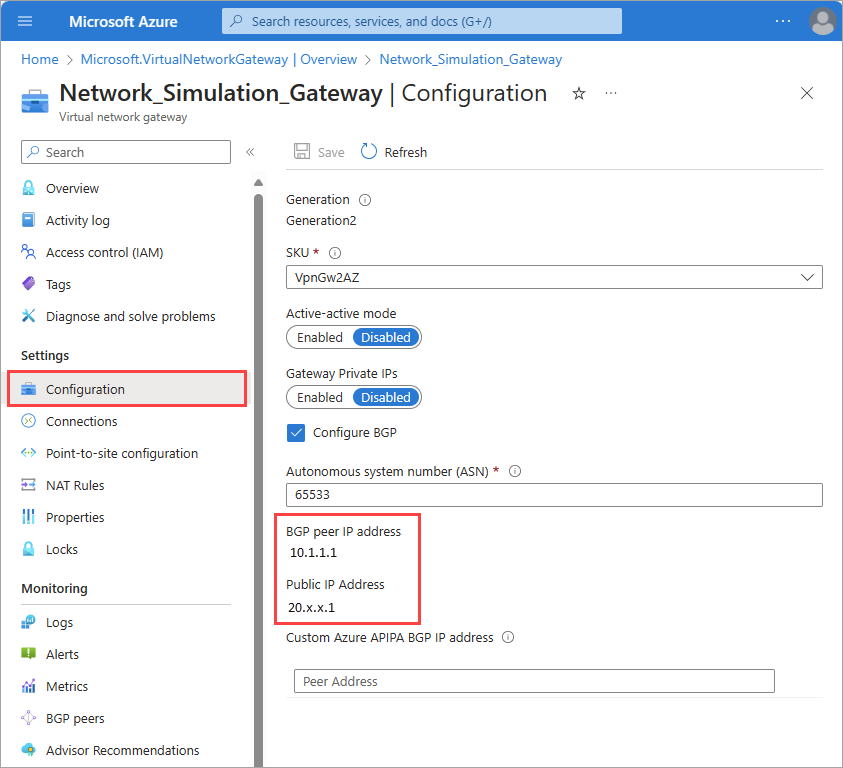

これらの IP アドレスを表示するには、デプロイ後に仮想ネットワーク ゲートウェイの構成ページを参照します。

リモート ネットワークを作成する

リモート ネットワークを作成するプロセスは、Microsoft Entra 管理センターで行います。 2 つのタブに情報を入力します。

次の手順では、Global Secure Access を使用してリモート ネットワークを作成するために必要な基本情報を提供します。 このプロセスについては、2 つの個別の記事で詳しく説明されています。 いくつかの詳細は簡単に組み合わせることができるため、詳しくは次の記事を参照してください。

ゾーン冗長性

Global Secure Access 用のリモート ネットワークを作成する前に、冗長性に関する 2 つのオプションについて説明します。 リモート ネットワークは、冗長性の有無にかかわらず作成できます。 冗長性は次の 2 つの方法で追加できます。

- Microsoft Entra 管理センターでデバイス リンクを作成するときに、[ゾーン冗長] を選択します。

- このシナリオでは、リモート ネットワークの作成時に選択した同じデータセンター リージョン内の別の可用性ゾーンに別のゲートウェイを作成します。

- このシナリオでは、仮想ネットワーク ゲートウェイに必要なパブリック IP アドレスは 1 つだけです。

- ルーターの同じパブリック IP アドレスから、異なる可用性ゾーン内の異なる Microsoft ゲートウェイへの 2 つの IPsec トンネルが作成されます。

- Azure portal でセカンダリ パブリック IP アドレスを作成し、異なるパブリック IP アドレスを持つ 2 つのデバイス リンクを Microsoft Entra 管理センターで作成します。

- その後、Microsoft Entra 管理センターでリモート ネットワークにデバイス リンクを追加するときに、[No redundancy] (冗長性なし) を選択できます。

- このシナリオでは、仮想ネットワーク ゲートウェイにプライマリとセカンダリのパブリック IP アドレスが必要です。

リモート ネットワークを作成してデバイス リンクを追加する

この記事では、ゾーン冗長のパスを選択します。

ヒント

ローカル BGP アドレスは、仮想ネットワーク ゲートウェイに関連付けられている仮想ネットワークのアドレス空間外部のプライベート IP アドレスにする必要があります。 たとえば、仮想ネットワークのアドレス空間が 10.1.0.0/16 である場合、ローカル BGP アドレスとして 10.2.0.0 を使用できます。

予約済みで使用できない値については、有効な BGP アドレスの一覧を参照してください。

- グローバル セキュア アクセス管理者 として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[接続]>[リモート ネットワーク] の順に移動します。

- [リモート ネットワークの作成] ボタンを選択し、[基本] タブで次の詳細情報を指定します。

- 名前

- リージョン

![リモート ネットワークを作成するための [基本] タブのスクリーンショット。](media/how-to-simulate-remote-network/create-basics-tab.png)

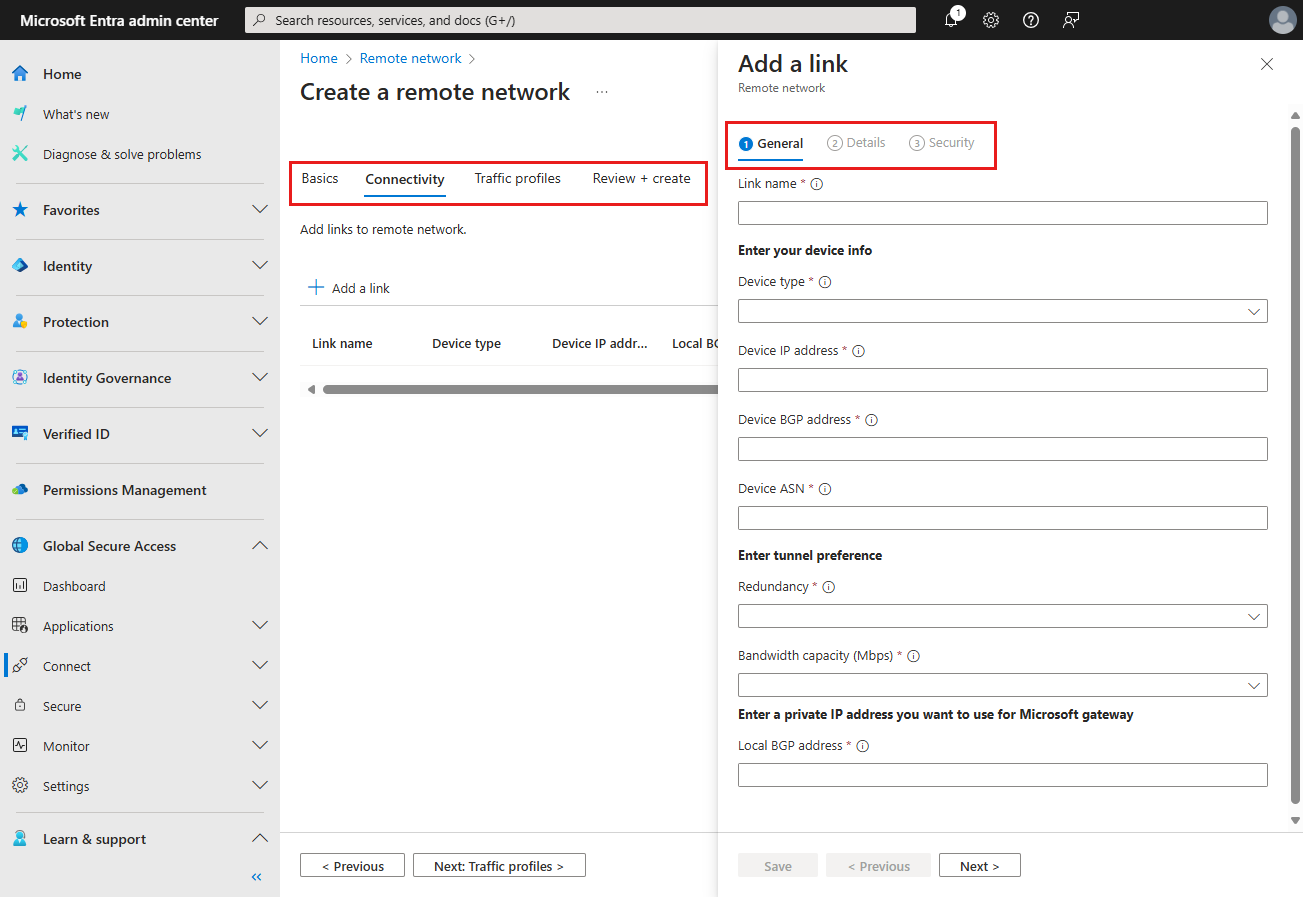

[接続性] タブで、[リンクを追加] を選びます。

[リンクを追加] の [全般] タブで、次の詳細情報を入力します。

- リンク名: 顧客のオンプレミス機器 (CPE) の名前。

- デバイスの種類: ドロップダウン リストからデバイス オプションを選択します。

- デバイス IP アドレス: CPE (顧客のオンプレミス機器) デバイスのパブリック IP アドレス。

- デバイスの BGP アドレス: CPE の BGP IP アドレスを入力します。

- これは、CPE 側にはローカル BGP IP アドレスとして入力するアドレスです。

- デバイスの ASN: CPE の自律システム番号 (ASN) を指定します。

- 2 つのネットワーク ゲートウェイを BGP 対応接続で結ぶには、それらのゲートウェイが異なる ASN を持っている必要があります。

- 詳細については、「Global Secure Access リモート ネットワーク構成」で、有効な ASN に関するセクションを参照してください。

- 冗長性: IPSec トンネルの [冗長性なし] または [ゾーン冗長] を選択します。

- ゾーン冗長ローカル BGP アドレス: これは、ゾーン冗長を選択した場合にのみ表示されるオプション フィールドです。

- CPE が存在するオンプレミス ネットワークに含まれない、デバイス BGP アドレスとは異なる BGP IP アドレスを入力します。

- 帯域幅容量 (Mbps): トンネル帯域幅を指定します。 使用できるオプションは、250、500、750、1,000 Mbps です。

- ローカル BGP アドレス: CPE が存在するオンプレミス ネットワークに含まれない BGP IP アドレスを入力します。

- たとえば、オンプレミス ネットワークが 10.1.0.0/16 である場合、10.2.0.4 はローカル BGP アドレスとして使用可能です。

- これは、CPE 側にはピア BGP IP アドレスとして入力するアドレスです。

- 予約済みで使用できない値については、有効な BGP アドレス一覧を参照してください。

![各フィールドに例が含まれている [リンクを追加] - [全般] タブのスクリーンショット。](media/how-to-simulate-remote-network/virtual-network-device-link-details.png)

[リンクを追加] の [詳細] タブで既定値をそのまま使用し (前に別の選択を行った場合を除く)、[次へ] ボタンを選択します。

[リンクを追加] の [セキュリティ] タブで事前共有キー (PSK) を入力し、[保存] ボタンを選択します。 メインの [Create a remote network] (リモート ネットワークの作成) の一連のタブに戻ります。

[Traffic profiles] (トラフィック プロファイル) タブで、適切なトラフィック転送プロファイルを選択します。

[確認および作成] ボタンを選択します。

入力内容がすべてが正しいことを確認し、[Create remote network] (リモート ネットワークの作成) ボタンを選択します。

接続構成を表示する

リモート ネットワークを作成してデバイス リンクを追加すると、構成の詳細が Microsoft Entra 管理センターに表示されます。 次の手順を完了するには、この構成のいくつかの詳細が必要です。

[グローバル セキュア アクセス]>[接続]>[リモート ネットワーク] の順に移動します。

表の右側の最後の列で、作成したリモート ネットワークの [構成の表示] を選択します。 構成は JSON BLOB として表示されます。

開いたパネルから Microsoft のパブリック IP アドレスの

endpoint、asn、bgpAddressを見つけて保存します。- これらの詳細を使用して、次の手順で接続を設定します。

- これらの詳細の表示については、顧客のオンプレミス機器の構成に関する記事を参照してください。

![[構成の表示] パネルのスクリーンショット。](media/how-to-simulate-remote-network/view-configuration-details-panel.png)

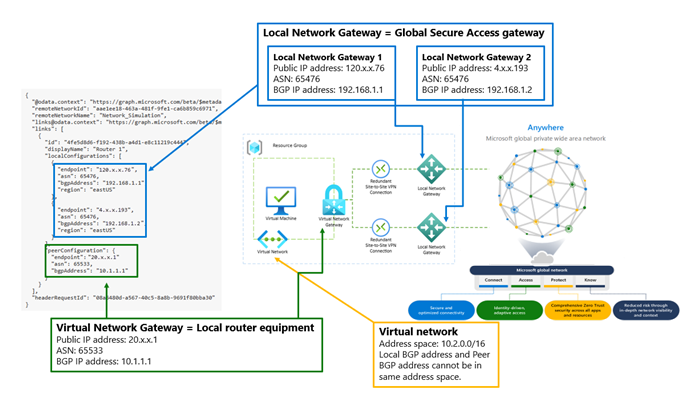

次の図は、このような構成詳細のうち、主な詳細をシミュレートされたリモート ネットワーク内の関連するロールに結び付けたものです。 画像の後に図の説明を記載します。

図の中央には、仮想ネットワークに接続された仮想マシンを含むリソース グループがあります。 次に、仮想ネットワーク ゲートウェイは、サイト間の冗長 VPN 接続を介してローカル ネットワーク ゲートウェイに接続します。

接続の詳細のスクリーンショットでは、2 つのセクションが強調表示されています。 localConfigurations の下で強調表示されている 1 つ目のセクションには、ローカル ネットワーク ゲートウェイである Global Secure Access ゲートウェイの詳細があります。

ローカル ネットワーク ゲートウェイ 1

- パブリック IP アドレス/エンドポイント: 120.x.x.76

- ASN: 65476

- BGP IP アドレス/bgpAddress: 192.168.1.1

ローカル ネットワーク ゲートウェイ 2

- パブリック IP アドレス/エンドポイント: 4.x.x.193

- ASN: 65476

- BGP IP アドレス/bgpAddress: 192.168.1.2

peerConfiguration の下で強調表示されている 2 つ目のセクションには、ローカル ルーター機器である仮想ネットワーク ゲートウェイの詳細があります。

仮想ネットワーク ゲートウェイ

- パブリック IP アドレス/エンドポイント: 20.x.x.1

- ASN: 65533

- BGP IP アドレス/bgpAddress: 10.1.1.1

もう一つの吹き出しはリソース グループ内に作成した仮想ネットワークを表しています。 この仮想ネットワークのアドレス空間は 10.2.0.0/16 です。 ローカル BGP アドレスとピア BGP アドレスを同じアドレス空間にすることはできません。

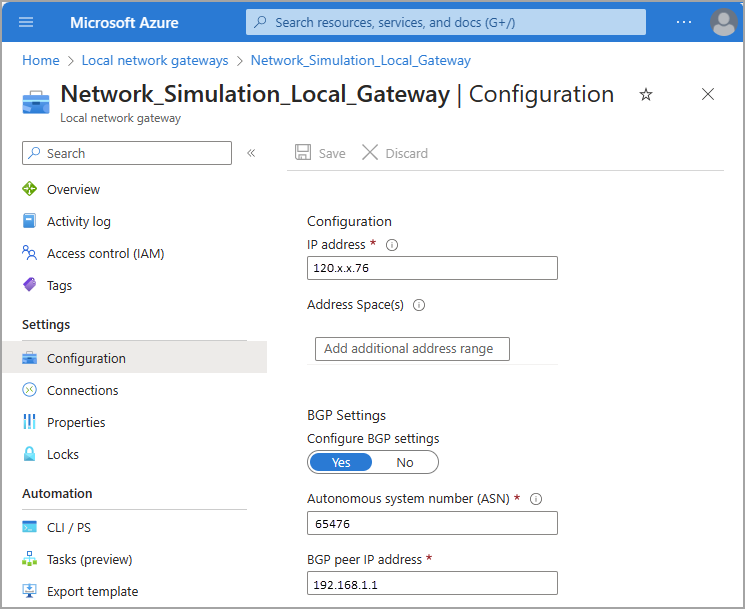

ローカル ネットワーク ゲートウェイの作成

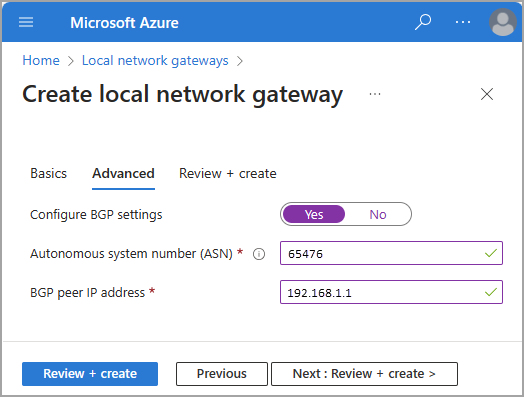

この手順は Azure portal で行います。 この手順を完了するには、前の手順で確認したいくつかの詳細が必要です。

Microsoft Entra 管理センターでデバイス リンクの作成中に [No redundancy] (冗長性なし) を選択した場合は、ローカル ネットワーク ゲートウェイを 1 つだけ作成する必要があります。

[ゾーン冗長] を選択した場合は、2 つのローカル ネットワーク ゲートウェイを作成する必要があります。 デバイス リンクの localConfigurations には、endpoint、asn、bgpAddress の 2 つのセットがあります。 この情報は、Microsoft Entra 管理センターのリモート ネットワークの [View configuration] (構成の表示) で確認できます。

Azure portal で[Local network gateways] (ローカル ネットワーク ゲートウェイ) に移動します。

[作成] を選択します

先ほど作成したリソース グループを選択します。

適切なリージョンを選択します。

ローカル ネットワーク ゲートウェイの [名前] を入力します。

[エンドポイント] で [IP アドレス] を選択し、Microsoft Entra 管理センターで指定した

endpointIP アドレスを入力します。[次: 詳細] を選択します。

[BGP を構成する] を [はい] に設定します。

[構成の表示] の詳細の

localConfigurationsセクションから [自律システム番号 (ASN)] を入力します。- 「接続構成を表示する」セクションの図の [ローカル・ネットワーク・ゲートウェイ] セクションを参照してください。

[構成の表示] の詳細の

localConfigurationsセクションから [BGP ピア IP アドレス] を入力します。

[確認と作成] を選択し、設定を確認します。

[作成] を選択します

ゾーン冗長を使用した場合は、これらの手順を繰り返し、2 つ目の値セットを使用して別のローカル ネットワーク ゲートウェイを作成します。

[Configurations] (構成) に移動し、ローカル ネットワーク ゲートウェイの詳細を確認します。

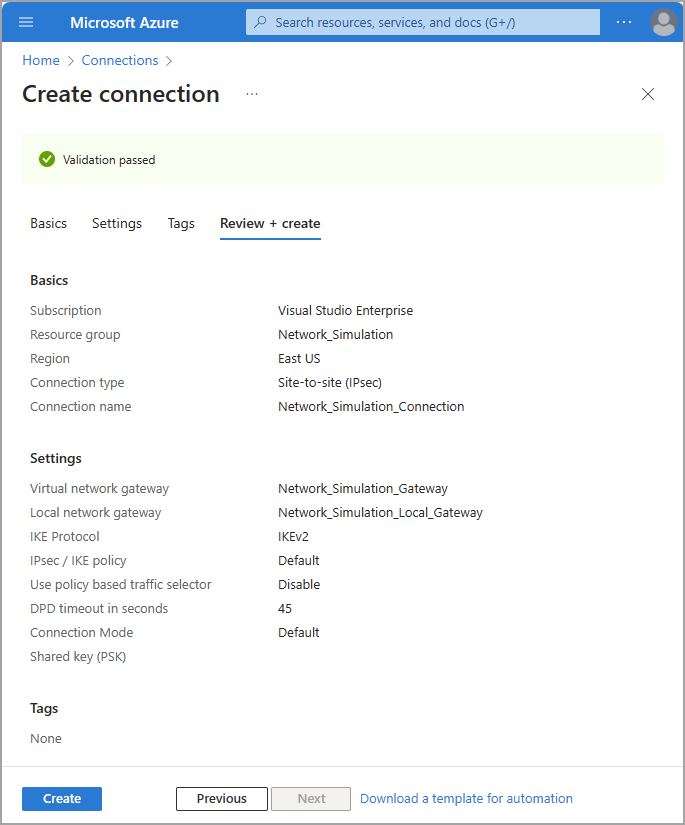

サイト間 (S2S) VPN 接続を作成する

この手順は Azure portal で行います。 2 つ目のゲートウェイを作成した場合は、ここで 2 つの接続を作成する必要があります。1 つはプライマリ ゲートウェイ用、もう 1 つはセカンダリ ゲートウェイ用です。 この手順では、特に明記されていない限り、すべての設定で既定値をそのまま使用します。

- Azure portal で [Connections] (接続) に移動します。

- [作成] を選択します

- 先ほど作成したリソース グループを選択します。

- [接続の種類] で、[サイト間 (IPsec)] を選択します。

- 接続の [名前] を入力し、適切な [リージョン] を選択します。

- [次へ: 設定] を選択します。

- [仮想ネットワーク ゲートウェイ] を選択し、先ほど作成したローカル ネットワーク ゲートウェイを選択します。

- 前の手順でデバイス リンクを作成するときに入力したのと同じ共有キー (PSK) を入力します。

- [BGP を有効にする] チェック ボックスをオンにします。

- [レビュー + 作成] を選択します。 設定を確認します。

- [作成] を選択します

これらの手順を繰り返し、2 つ目のローカル ネットワーク ゲートウェイを使用して別の接続を作成します。

接続を検証する

接続を確認するには、トラフィック フローをシミュレートする必要があります。 1 つの方法は、トラフィックを開始する仮想マシン (VM) を作成することです。

仮想マシンでトラフィックをシミュレートする

この手順では、VM を作成して Microsoft サービスへのトラフィックを開始します。 特に明記されていない限り、すべての設定で既定値をそのまま使用します。

- Azure portal で [Virtual machines] (仮想マシン) に移動します。

- [作成]>[Azure 仮想マシン] を選択します。

- 先ほど作成したリソース グループを選択します。

- [仮想マシン名] を入力します。

- 使用するイメージを選択します。この例では、[Windows 11 Pro、バージョン 22H2 - x64 Gen2] を選択します

- このテストでは、[Azure スポット割引で実行] を選択します。

- VM の [ユーザー名] と [パスワード] を入力します

- ページの下部に、マルチテナント ホスティング権限のある対象の Windows 10/11 ライセンスが表示されていることを確認します。

- [ネットワーク] タブに移動します。

- 先ほど作成した 仮想ネットワークを選択します。

- [管理] タブに移動します

- [Microsoft Entra ID でログイン] チェック ボックスをオンにします。

- [レビュー + 作成] を選択します。 設定を確認します。

- [作成] を選択します

ネットワーク セキュリティ グループへのリモート アクセスを特定のネットワークまたは IP のみにロックすることができます。

接続状態を確認する

前の手順でリモート ネットワークと接続を作成した後、接続が確立するまで数分かかる場合があります。 Azure portal で、VPN トンネルが接続されていること、BGP ピアリングが成功したことを検証できます。

- Azure portal で、先ほど作成した 仮想ネットワーク ゲートウェイを参照し、[接続] を選択します。

- 構成が適用されて成功すると、各接続の [状態] に [接続済み] と表示されます。

- [監視] セクションの [BGP ピア] に移動し、BGP ピアリングが成功したことを確認します。 Microsoft から提供されたピア アドレスを探します。 構成が適用されて成功すると、[状態] に [接続済み] と表示されます。

作成した仮想マシンを使用して、トラフィックが Microsoft サービスに流れていることを検証できます。 SharePoint Online または Exchange Online でリソースを参照すると、仮想ネットワーク ゲートウェイ上でトラフィックが発生します。 このトラフィックは、仮想ネットワーク ゲートウェイのメトリックを参照するか、VPN ゲートウェイのパケット キャプチャを構成すると確認できます。

ヒント

Microsoft Entra Internet Access のテストのためにこの記事を使用している場合は、完了後に新しいリソース グループを削除して、関連するすべての Azure リソースをクリーンアップしてください。