Azure vWAN でリモート ネットワーク接続をシミュレートする

この記事では、リモート仮想ワイド エリア ネットワーク (vWAN) を使用してリモート ネットワーク接続をシミュレートする方法について説明します。 Azure 仮想ネットワーク ゲートウェイ (VNG) を使用してリモートネットワーク接続をシミュレートする場合は、「Azure VNG を使用してリモート ネットワーク接続をシミュレートする」に関する記事を参照してください。

前提条件

この記事の手順を完了するには、次の前提条件を満たす必要があります。

- Azure portal でリソースを作成するための Azure サブスクリプションとアクセス許可。

- 仮想ワイド エリア ネットワーク (vWAN) の基本的な理解。

- サイト間 VPN 接続 に関する基礎知識。

- Global Secure Access 管理者ロールが割り当てられている Microsoft Entra テナント。

- Azure Virtual Desktop または Azure Virtual Machines の基本的な理解。

このドキュメントでは、画像と手順の値とともに、次のような例の値を使用します。 これらの設定は、独自の要件に従って自由に構成できます。

- サブスクリプション: Visual Studio Enterprise

- リソース グループ名: GlobalSecureAccess_Documentation

- 国/地域: 米国中南部

手順の概要

Azure vWAN を使用してリモート ネットワークを作成する手順では、Azure portal と Microsoft Entra 管理センターの両方にアクセスする必要があります。 簡単に切り替えるには、Azure と Microsoft Entra を別々のタブで開いて保持します。 特定のリソースは配置に 30 分以上かかる場合があるため、このプロセスを完了するために少なくとも 2 時間は確保してください。 リマインダー: リソースを実行したままにすると、お金がかかる場合があります。 テストの終了時、またはプロジェクトの終了時に、不要になったリソースを削除することをお勧めします。

- Azure portal で vWAN を設定する

- vWAN を作成する

- サイト間 VPN ゲートウェイで仮想ハブを作成する仮想ハブのデプロイには約 30 分かかります。

- VPN Gateway の情報を入手する

- Microsoft Entra 管理センターでリモート ネットワークを作成する

- Microsoft ゲートウェイを使用して VPN サイトを作成する

- テスト用にセキュリティ機能を構成する

- 仮想ネットワークの作成

- 仮想ネットワーク接続を vWAN に追加する

- Azure Virtual Desktop を作成するAzure Virtual Desktop のデプロイには約 30 分かかります。Bastion はさらに 30 分かかります。

- Azure virtual Desktop (AVD) でセキュリティ機能をテストする

Azure portal で vWAN を設定する

vWAN の設定には、主に次の 3 つの手順があります。

vWAN を作成する

Azure のリソースに接続する vWAN を作成します。 vWAN の詳細については、「vWAN の概要」を参照してください。

- Microsoft Azure portal から、[リソースの検索] バーで、検索ボックスに「vWAN」と入力し、[入力] を選択します。

- 結果から vWAN を選択します。 [vWAN] ページで [+ 作成] を選択し、[WAN の作成] ページを開きます。

- [WAN の作成] ページの [基本] タブで、フィールドに入力します。 例の値を変更して、お使いの環境に適用します。

- サブスクリプション: 使用するサブスクリプションを選択します。

- リソース グループ: 新規作成するか、または既存のものを使用します。

- リソース グループの場所: ドロップダウンからリソースの場所を選択します。 WAN はグローバル リソースであり、特定のリージョンに存在するものではありません。 ただし、作成した WAN リソースを管理および検索するために、リージョンを選択する必要があります。

- 名前: vWAN に付ける名前を入力します。

- 種類: Basic または Standard。 [Standard] を選択します。 [Basic] を選択した場合には、Basic vWAN は、Basic ハブのみを含むことができます。 Basic ハブは、サイト間接続にのみ使用できます。

- ページの下部でフィールドに入力したら、[確認と作成] を選択します。

![フィールドに入力された [WAN の作成] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/create-vwan.png)

- 検証に合格したら、[作成] ボタンを選択します。

VPN Gateway を使用して仮想ハブを作成する

次に、サイト間仮想プライベートネットワーク (VPN) ゲートウェイを備えた仮想ハブを作成します。

- 新しい vWAN 内の [接続性] で [ハブ] を選択します。

- [+ New Key]\(+ 新しいキー\) を選択します。

- [仮想ハブの作成] ページの [基本] タブで、環境に応じてフィールドに入力します。

- [リージョン] : 仮想ハブをデプロイするリージョンを選択します。

- [名前] : 仮想ハブに付ける名前。

- ハブ プライベート アドレス空間: この例では、10.101.0.0/24 を使用します。 ハブを作成するには、アドレス範囲がクラスレス ドメイン間ルーティング (CIDR) 表記で、最小アドレス空間が /24 である必要があります。

- 仮想ハブの容量: この例では、2 個のルーティング インフラストラクチャ ユニット、3 Gbps ルーター、2000 VM のサポートを選択します。 詳細については、仮想ハブの設定に関するページを参照してください。

- ハブ ルーティングの優先順位: 既定値のままにします。 詳細については、「仮想ハブ ルーティングの優先順位」を参照してください。

- [次へ: サイト間]> を選択します。

![フィールドに入力した [基本] タブにある [仮想ハブの作成] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/vwan-create-new-hub-basics.png)

- [サイト間] タブで次のフィールドに入力します。

- サイト間 VPN (VPN Gateway) を作成するには [はい] を選択します。

- AS 番号: "AS 番号" フィールドは編集できません。

- ゲートウェイ スケール ユニット: この例では、1 個のスケールユニット - 500 Mbps x 2 を選択します。 この値は、仮想ハブに作成される VPN Gateway の集計スループットと一致する必要があります。

- ルーティング優先度: この例では、Azure とインターネットの間のトラフィックのルーティング方法について、Microsoft ネットワークを選択します。 Microsoft ネットワークまたはインターネットサービスプロバイダー (ISP) によるルーティング設定の詳細については、ルーティングの基本設定に関する記事を参照してください。

![フィールドに入力した [サイト間] タブにある [仮想ハブの作成] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/vwan-create-new-hub-site-to-site.png)

- 残りのタブ オプションは既定値のままにしておき、[確認と作成] を選択して検証します。

- [作成] を選択してハブとゲートウェイを作成します。 このプロセスには最大 30 分かかることがあります。

- 30 分後、[最新の情報に更新] でハブを [ハブ] ページに表示し、[リソースに移動] を選択してリソースに移動します。

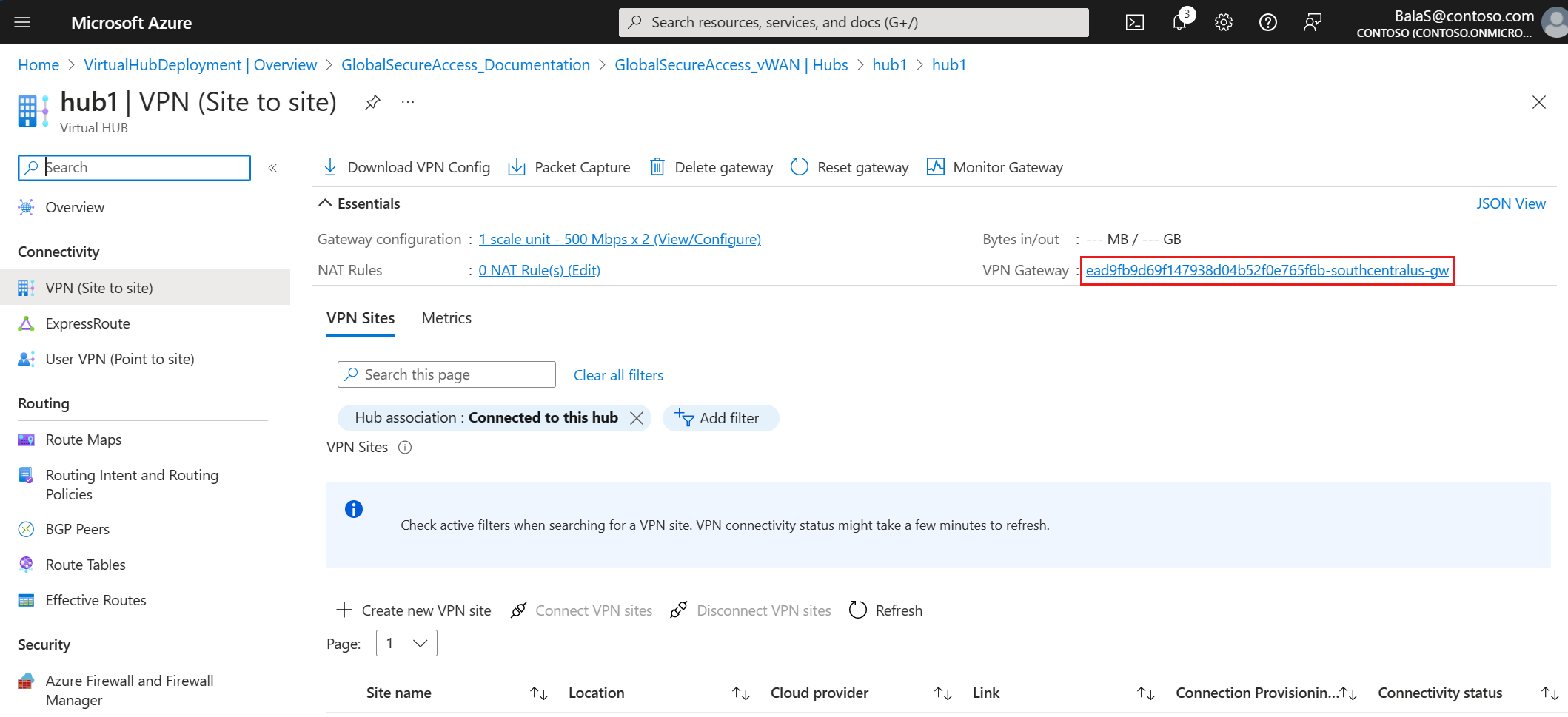

VPN Gateway の情報を入手する

Microsoft Entra 管理センターでリモート ネットワークを作成するには、前の手順で作成した仮想ハブの VPN Gateway 情報を表示して記録する必要があります。

- 新しい vWAN 内の [接続性] で [ハブ] を選択します。

- 仮想ハブを選択します。

- [VPN (サイト対サイト)] を選択します。

- [仮想ハブ] ページで VPN Gateway リンクを選択します。

- [VPN Gateway] ページで [JSON ビュー] を選択します。

- 次の手順で参照できるように、JSON テキストをファイルにコピーします。 次の手順で Microsoft Entra 管理センターで使用する自律システム番号 (ASN)、デバイスの IP アドレス、デバイスの Border Gateway Protocol (BGP) アドレス をメモしておきます。

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

ヒント

ASN 値を変更することはできません。

Microsoft Entra 管理センターでリモート ネットワークを作成する

この手順では、VPN Gateway からのネットワーク情報を使用して、Microsoft Entra 管理センターでリモート ネットワークを作成します。 最初の手順では、リモート ネットワークの名前と場所を指定します。

- セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[接続]>[リモート ネットワーク] の順に移動します。

- [リモート ネットワークの作成] ボタンを選択し、詳細情報を指定します。

- 名前: この例では、Azure_vWAN を使用します。

- 国/地域: この例では米国中南部を選択します。

- [次へ: 接続性] を選択し、[接続性] タブに進みます。

![[次へ: 接続性] ボタンが強調表示された [基本] タブの [リモート ネットワークの作成] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/entra-create-remote-network-basics-tab.png)

- [接続性] タブで、リモート ネットワークのデバイス リンクを追加します。 VPN Gateway の Instance0 用に 1 つのリンクを作成し、VPN Gateway のInstance1 用にもう 1 つのリンクを作成します。

- [+ リンクの追加] を選択します。

- JSON ビューから VPN Gateway の Instance0 構成を使用して、[リンクの追加] フォームの [全般] タブのフィールドに入力します。

リンク名: 顧客のオンプレミス機器 (CPE) の名前。 この例では、Instance0 です。

デバイスの種類: ドロップダウン リストからデバイス オプションを選択します。 [その他] に設定します。

デバイスの IP アドレス: デバイスのパブリック IP アドレス。 この例では「203.0.113.250」を使用します。

デバイスの BGP アドレス: CPE の Border Gateway Protocol (BGP) IP アドレスを入力します。 この例では「10.101.0.4」を使用します。

デバイスの ASN: CPE の自律システム番号 (ASN) を指定します。 この例では、ASN は 65515 です。

[冗長]: [冗長なし] に設定します。

ゾーン冗長ローカル BGP アドレス: これは、ゾーン冗長を選択した場合にのみ表示されるオプション フィールドです。

- CPE が存在するオンプレミス ネットワークに含まれない、ローカル BGP アドレスとは異なる BGP IP アドレスを入力します。

帯域幅容量 (Mbps): トンネル帯域幅を指定します。 この例では、250 Mbps に設定します。

192.168.10.10 など、ローカル BGP アドレス: CPE が存在するオンプレミス ネットワークに含まれない BGP IP アドレスを入力します。

- 予約済みで使用できない値については、有効な BGP アドレス一覧を参照してください。

![JSON コードとリンク情報の間の関係を矢印で示した [リンクの追加] フォームのスクリーンショット。](media/how-to-create-remote-network-vwan/vwan-json-add-a-link-general-crop.png)

- [次へ] ボタンを選んで、[詳細] タブを表示します。既定の設定のままにします。

- [次へ] ボタンを選んで、[セキュリティ] タブを表示します。

- 事前共有キー (PSK) を入力します。 使用する秘密鍵は、CPE と同じものにする必要があります。

- [保存] ボタンを選択します。

リンクの詳細については、記事「リモート ネットワーク デバイス リンクを管理する方法」を参照してください。

- 上記の手順を繰り返して、VPN Gateway の Instance1 構成を使用して 2 つ目のデバイス リンクを作成します。

- [+ リンクの追加] を選択します。

- JSON ビューから VPN Gateway の Instance1 構成を使用して、[リンクの追加] フォームの [全般] タブのフィールドに入力します。

- リンク名: Instance1

- デバイスの種類: その他

- デバイス IP アドレス: 203.0.113.251

- デバイス BGP アドレス: 10.101.0.5

- デバイス ASN: 65515

- 冗長性: 冗長性なし

- 帯域幅容量 (Mbps): 250 Mbps

- ローカル BGP アドレス: 192.168.10.11

- [次へ] ボタンを選んで、[詳細] タブを表示します。既定の設定のままにします。

- [次へ] ボタンを選んで、[セキュリティ] タブを表示します。

- 事前共有キー (PSK) を入力します。 使用する秘密鍵は、CPE と同じものにする必要があります。

- [保存] ボタンを選択します。

- [トラフィック プロファイル] タブに進み、リモート ネットワークにリンクするトラフィック プロファイルを選択します。

- [Microsoft 365 トラフィック プロファイル] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [リモート ネットワークの作成] を選択します。

[リモート ネットワーク] ページに移動し、新しいリモート ネットワークの詳細を表示します。 [国/地域] が 1 つ、[リンク] が 2 つになります。

- [接続に関する詳細] で、[構成の表示] リンクを選択します。

![新しく作成された国/地域、その 2 つのリンク、[構成の表示] リンクが強調表示された [リモート ネットワーク] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/vwan-view-configuration.png)

- 次の手順で参照できるように、ネットワーク構成テキストをファイルにコピーします。 各リンク (Instance0 と Instance1) のエンドポイント、ASN、BGP アドレスをメモしておきます。

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

Microsoft ゲートウェイを使用して VPN サイトを作成する

この手順では、VPN サイトを作成し、VPN サイトをハブに関連付け、接続を検証します。

VPN サイトを作成する

- Microsoft Azure portal で、前の手順で作成した仮想ハブにサインインします。

- [接続性]>[VPN] (サイト間) に移動します。

- [+ VPN サイトの新規作成] を選択します。

- [VPN サイトを作成する] ページの [基本] タブで、フィールドを入力します。

- [リンク] タブに進みます。各リンクについて、"詳細の表示" の手順で説明したリモート ネットワーク構成から、Microsoft ゲートウェイ構成を入力します。

- リンク名: この例では、Instance0; Instance1 です。

- リンク速度: この例では、両方のリンクに対して 250 です。

- リンク プロバイダー名: 両方のリンクに対して [その他] に設定します。

- リンク IP アドレス/FQDN: エンドポイント アドレスを使用します。 この例では、203.0.113.32; 203.0.113.34 です。

- リンク BGP アドレス: 192.168.10.10; 192.168.10.11 の BGP アドレスを使用します。

- リンク ASN: ASN を使用します。 この例では、両方のリンクに対して 65476 です。

![フィールドに入力した [リンク] タブにある [VPN の作成] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/create-vwan-create-new-vpn-site-links-enhanced.png)

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

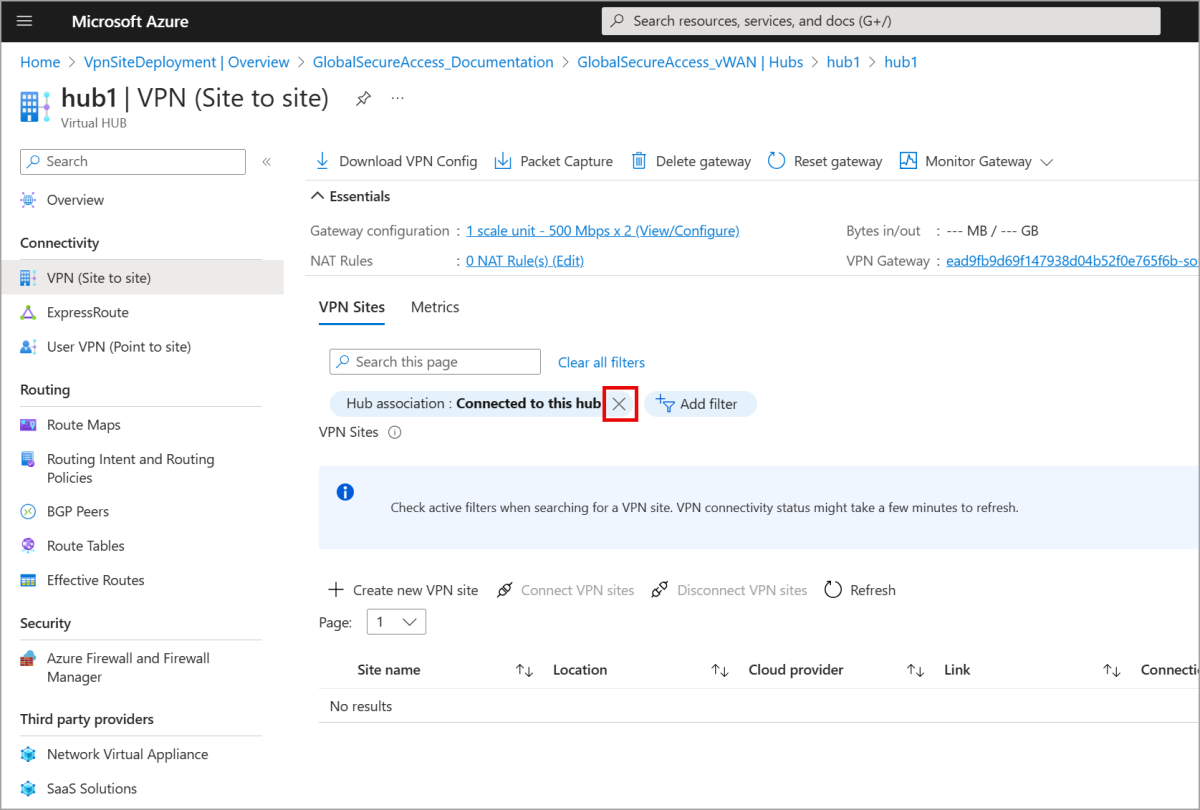

サイト間接続を作成する

この手順では、前の手順で作成した VPN サイトをハブに関連付けます。 次に、既定のハブの関連付けを削除します。

- [接続性]>[VPN] (サイト間) に移動します。

- X を選択して既定の[ハブの関連付け: このハブに接続しました] フィルターを削除し、VPN サイトが利用可能な VPN サイトの一覧に表示されるようにします。

- 一覧から VPN サイトを選択し、[VPN サイト接続] を選択します。

- [サイトの接続] フォームで、Microsoft Entra 管理センターで使用したものと同じ事前共有キー (PSK) を入力します。

- [接続] を選択します。

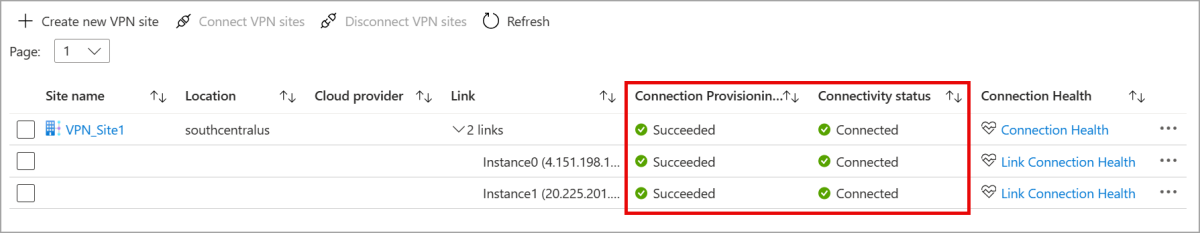

- 約 30 分後、VPN サイトが更新され、接続のプロビジョニングの状態と接続状態の両方に成功アイコンが表示されます。

Microsoft Azure portal で BGP の接続性と学習済みルートを確認する

この手順では、BGP ダッシュボードを使用して、サイト間ゲートウェイが学習している学習済みルートの一覧を確認します。

- [接続性]>[VPN] (サイト間) に移動します。

- 前の手順で作成した VPN サイトを選択します。

- [BGP ダッシュボード] を選択します。

BGP ダッシュボードは、BGP ピア (VPN ゲートウェイと VPN サイト) を一覧表示し、[状態] が [接続中] である必要があります。

- 学習したルートの一覧を表示するには、[サイト間ゲートウェイが学習しているルート] を選択します。

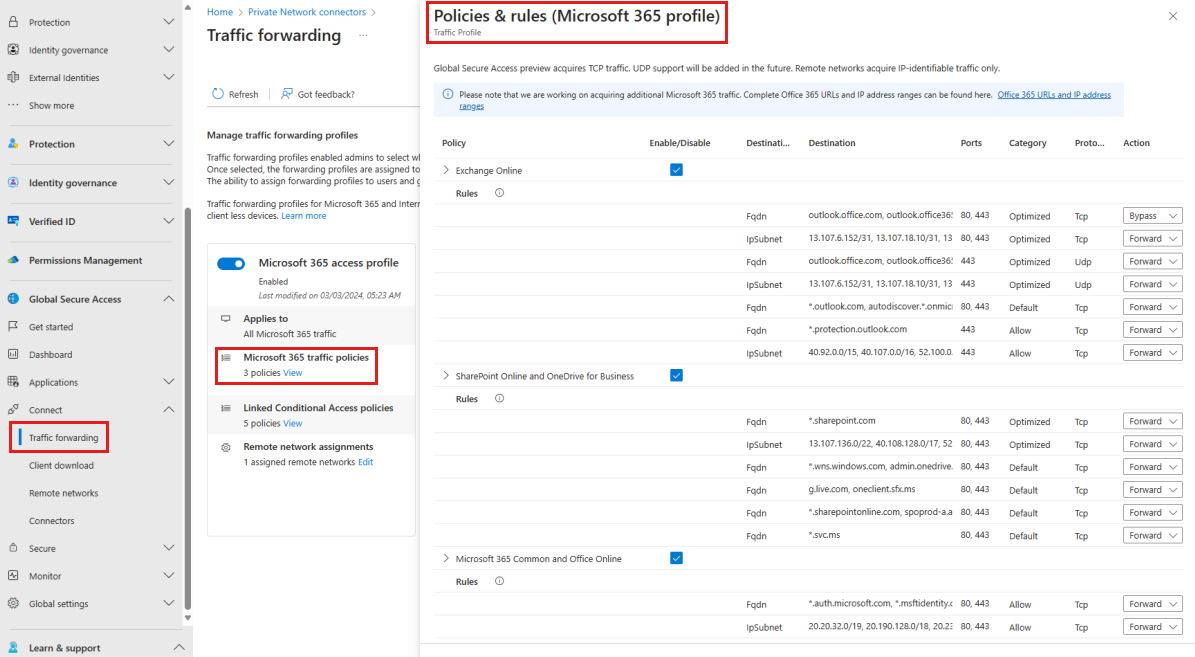

[学習したルート] の一覧は、サイト間ゲートウェイが Microsoft 365 トラフィック プロファイルに一覧表示された Microsoft 365 ルートを学習中であることを示しています。

![学習した Microsoft 365 ルートが強調表示された [学習したルート] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/list-of-bgp-learned-routes.png)

次の画像は、Microsoft 365 プロファイルのトラフィック プロファイルの [ポリシーと規則] を示しています。これは、サイト間ゲートウェイから学習したルートと一致する必要があります。

Microsoft Entra 管理センターで接続を確認する

Microsoft Entra 管理センターで、リモート ネットワークの正常性ログを表示し、接続を確認します。

- Microsoft Entra 管理センターで、[グローバル セキュア アクセス]>[モニター]>[リモート ネットワークの正常性ログ] の順に移動します。

- フィルターを追加を選択します。

- [ソース IP] を選択し、VPN Gateway の Instance0 または Instance1 のソース IP アドレスを入力します。 適用を選択します。

- 接続は "リモート ネットワークが有効な状態" である必要があります。

tunnelConnected または BGPConnected でフィルター処理して検証することもできます。 詳細については、「リモート ネットワークの正常性ログとは」を参照してください。

テスト用にセキュリティ機能を構成する

この手順では、仮想ネットワークを構成し、vWAN に仮想ネットワーク接続を追加し、Azure Virtual Desktop を作成して、テストに備えます。

仮想ネットワークの作成

この手順では、Azure portal を使用して仮想ネットワークを作成します。

- Azure portal で、 [仮想ネットワーク] を検索して選択します。

- [仮想ネットワーク] ページで、[+ 作成] を選択します。

- [サブスクリプション]、[リソース グループ]、[仮想ネットワーク名]、[国/地域] を含む [基本] タブを入力します。

- [次へ] を選択して、[セキュリティ] タブに進みます。

- [Azure Bastion] セクションで、[Bastion を有効にする] を選びます。

- Azure Bastion ホスト名を入力します。 この例では、Virtual_network_01-bastion を使用します。

- Azure Bastion のパブリック IP アドレスを選択します。 この例では、(新しい) 既定値を選びます。

![[仮想ネットワークの作成] 画面の Bastion 設定を示す [セキュリティ] タブのスクリーンショット。](media/how-to-create-remote-network-vwan/vwan-bastion-settings.png)

- [次へ] を選択して、[IP アドレス] タブに進みます。1 つ以上の IPv4 または IPv6 アドレス範囲で仮想ネットワークのアドレス空間を構成します。

ヒント

重複するアドレス空間を使用しないでください。 たとえば、前の手順で作成した仮想ハブでアドレス空間 10.0.0.0/16 を使用している場合、この仮想ネットワークをアドレス空間 10.2.0.0/16 で作成します。 7.[Review + create]\(レビュー + 作成\) を選択します。 検証に合格した場合は、[作成] を選択します。

仮想ネットワーク接続を vWAN に追加する

この手順では、仮想ネットワークを vWAN に接続します。

- 前の手順で作成した vWAN を開き、[接続性]>[仮想ネットワーク接続] に移動します。

- [+ 接続の追加] を選択します。

- 前のセクションで作成した仮想ハブと仮想ネットワークから値を選択し、[接続の追加] フォームを入力します。

- 接続名: VirtualNetwork

- ハブ: hub1

- サブスクリプション: Contoso の Azure サブスクリプション

- リソース グループ: GlobalSecureAccess_Documentation

- 仮想ネットワーク: VirtualNetwork

- 他のフィールドは既定値に設定したままにし、[作成] を選択します。

![必要なフィールドに情報の例を含む [接続の追加] フォームのスクリーンショット。](media/how-to-create-remote-network-vwan/vwan-add-connection.png)

Azure Virtual Desktop を作成する

この手順では、仮想デスクトップを作成し、Bastion でホストします。

- Azure portal で、Azure Virtual Desktop を検索して選択します。

- [Azure Virtual Desktop] のページで、[ホスト プールの作成] を選択します。

- 次の設定で [基本] タブを入力します。

- ホストプール名。 この例では、VirtualDesktops です。

- Azure Virtual Desktop オブジェクトの [場所]。 この場合は、米国中南部です。

- 優先するアプリ グループの種類: [デスクトップ] を選択します。

- ホスト プールの種類: [プール] を選択します。

- 負荷分散アルゴリズム: [幅優先の負荷分散] を選択します。

- 最大セッション数: 2 を選択します。

- [次へ: 仮想マシン ] を選びます。

- [次へ: 仮想マシン] タブで、次の情報を記入します。

- 仮想マシンの追加: はい

- 目的の [リソース グループ]。 この例では、GlobalSecureAccess_Documentation です。

- 名前プレフィックス: avd

- 仮想マシンの種類: [Azure 仮想マシン] を選択します。

- 仮想マシンの場所: 米国中南部。

- [可用性オプション]: [インフラストラクチャ冗長は必要ありません] を選択します。

- [セキュリティの種類]: [トラステッド起動の仮想マシン] を選択します。

- セキュア ブートを有効にする: はい

- vTPM を有効にする: はい

- Image: この例では、Windows 11 Enterprise マルチセッション + Microsoft 365 Apps バージョン 22H2 を選択します。

- 仮想マシン サイズ: Standard D2s v3、2 vCPU、8 GBメモリを選択します。

- VM の数: 1

- 仮想ネットワーク: 前の手順 VirtualNetwork で作成した仮想ネットワークを選択します。

- 参加するドメイン: Microsoft Entra ID を選択します。

- 管理者アカウントの資格情報を入力します。

- 他のオプションを既定値のままにして、[Review + create]\(レビュー + 作成\) を選択します。

- 検証に合格した場合は、[作成] を選択します。

- 約 30 分後、ホスト プールが更新され、デプロイが完了したことが示されます。

- Microsoft Azure の [ホーム] に移動し、[仮想マシン] を選択します。

- 前の手順で作成した仮想マシンを選択します。

- [接続]>[Bastion 経由で接続] を選びます。

- [Bastion のデプロイ] を選択します。 システムでは、Bastion ホストのデプロイに約 30 分かかります。

- Bastion がデプロイされたら、Azure Virtual Desktop の作成に使用したのと同じ管理者資格情報を入力します。

- [接続] を選択します。 仮想デスクトップが起動します。

Azure Virtual Desktop (AVD) でセキュリティ機能をテストする

この手順では、AVD を使用して仮想ネットワークへのアクセス制限をテストします。

テナント制限をテストする

テストの前に、仮想ネットワークのテナント制限を有効にします。

- Microsoft Entra 管理センターで、[グローバル セキュア アクセスアクセス]>[設定]>[セッション管理] の順に移動します。

- [タグ付けを有効にしてネットワークにテナント制限を適用する] トグルをオンに設定します。

- [保存] を選択します。

- [ID]>[外部 ID]>[テナント間アクセス設定] に移動することで、テナント間アクセス ポリシーを変更できます。 詳細については、テナント間アクセスの概要に関する記事をご覧ください。

- マネージド デバイスに外部アカウントでログインできないように、既定の設定のままにしておきます。

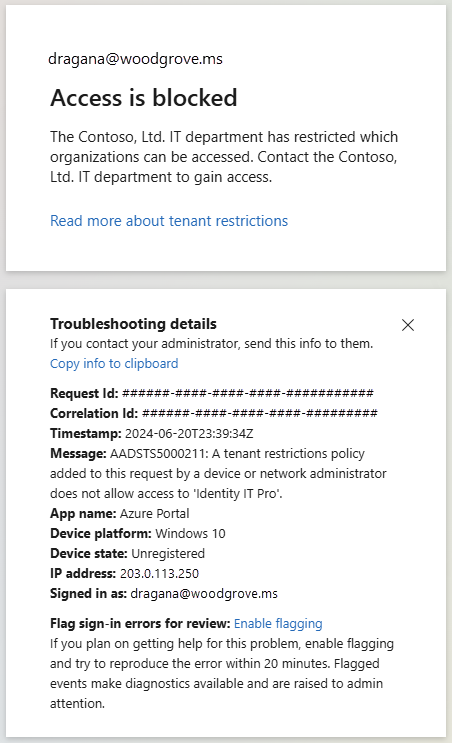

テストは、次のようにします。

- 前の手順で作成した Azure Virtual Desktop 仮想マシンにサインインします。

- www.office.com にアクセスし、社内組織 ID でサインインします。 このテストには正常に合格するはずです。

- 前回の手順を繰り返しますが、外部アカウントを使用します。 アクセスがブロックされているため、このテストは失敗するはずです。

ソース IP の復元をテストする

テストの前に、条件付きアクセスを有効にします。

- Microsoft Entra 管理センターで、[グローバル セキュア アクセスアクセス]>[設定]>[セッション管理] の順に移動します。

- [アダプティブ アクセス] タブを選択します。

- [条件付きアクセスの Global Secure Access シグナリングを有効にする] トグルをオンに設定します。

- [保存] を選択します。 詳細については、ソース IP の復元に関する記事をご覧ください。

(オプション 1 を) テストするには: 前のセクションのテナント制限テストを繰り返します。

- 前の手順で作成した Azure Virtual Desktop 仮想マシンにサインインします。

- www.office.com にアクセスし、社内組織 ID でサインインします。 このテストには正常に合格するはずです。

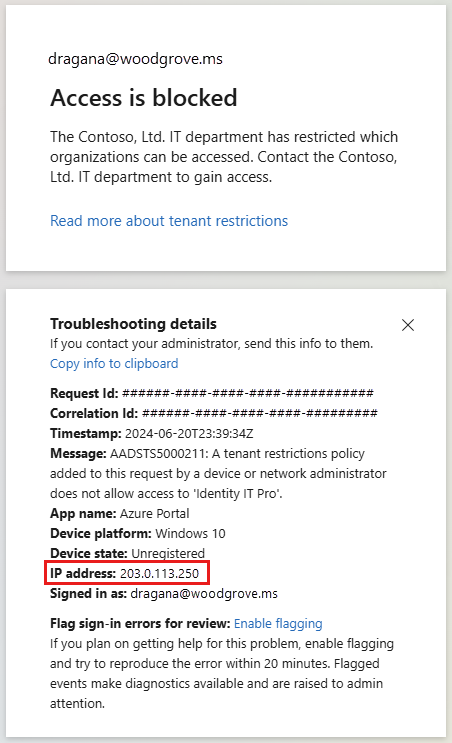

- 前回の手順を繰り返しますが、外部アカウントを使用します。 エラー メッセージのソース IP アドレス は、Microsoft SSE から Microsoft Entra への要求のプロキシではなく、VPN Gateway のパブリック IP アドレスから派生しているため、このテストは失敗するはずです。

(オプション 2 を) テストするには:

- Microsoft Entra 管理センターで、[グローバル セキュア アクセス]>[モニター]>[リモート ネットワークの正常性ログ] の順に移動します。

- フィルターを追加を選択します。

- ソース IP を選択し、VPN Gateway のパブリック IP アドレスを入力します。 適用を選択します。

![[フィルターの追加] メニューを開き、ソース IP を入力する準備が整った [リモート ネットワークの正常性ログ] ページのスクリーンショット。](media/how-to-create-remote-network-vwan/remote-network-health-logs-filter.png)

システムで、支店の顧客のオンプレミス機器 (CPE) の IP アドレスが復元されます。 VPN Gateway は CPE を表しているため、正常性ログにはプロキシの IP アドレスではなく、VPN Gateway のパブリック IP アドレスが表示されます。

不要なリソースの削除

テストの終了時、またはプロジェクトの終了時に、不要になったリソースを削除することをお勧めします。 リソースを実行したままにすると、お金がかかる場合があります。 リソースを個別に削除するか、リソース グループを削除してリソースのセット全体を削除することができます。