テナント制限 v2 を設定する

適用対象:  従業員テナント

従業員テナント  外部テナント (詳細情報)

外部テナント (詳細情報)

Note

この記事で説明する特定の機能は、プレビュー機能です。 詳細については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

セキュリティを強化するため、ユーザーが外部アカウントを使用してネットワークまたはデバイスからサインインするときにアクセスできるものを制限できます。 テナント間アクセス設定に含まれるテナント制限設定を使用すると、外部アプリへのアクセスを制御するポリシーを作成できます。

たとえば、組織のユーザーが不明なテナントに個別のアカウントを作成したり、外部組織がその組織にサインインできるアカウントをユーザーに提供したりしたとします。 テナント制限を使うと、ユーザーが外部アカウントを使ってネットワークやデバイスにサインインしている間は、一部または全部の外部アプリを使用できないようにすることができます。

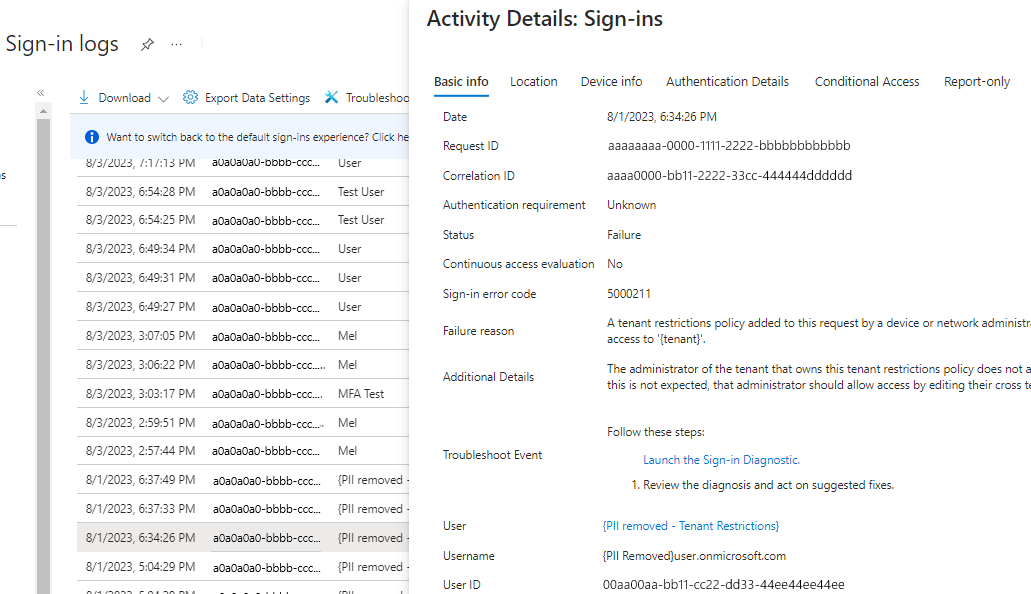

| 手順 | 説明 |

|---|---|

| 1 | Contoso は、テナント間アクセスの設定でテナント制限を構成して、すべての外部アカウントと外部アプリをブロックします。 Contoso は、ユニバーサル TRv2 または企業プロキシのいずれかを介して、TRv2 ヘッダーを使用した TRv2 適用通知を追加します。Microsoft Entra ID では、そのヘッダーが要求に存在する場合に TRv2 ポリシーが適用されます。 |

| 2 | Contoso が管理するデバイスを使用しているユーザーが、不明なテナントのアカウントを使って外部アプリにサインインしようとします。 Contoso のテナント ID とテナント制限ポリシー ID が含まれる TRv2 HTTP ヘッダーが、認証要求に追加されます。 |

| 3 | 認証プレーン保護: Microsoft Entra ID により、Contoso の TRv2 ポリシーが適用され、その Contoso TRv2 ポリシーに従って、認証中、外部テナントへの外部アカウントのアクセスがブロックされます。 |

| 4 | データ プレーン保護 (プレビュー): Microsoft Entra ID により、SharePoint ファイルへの匿名アクセスや Teams の匿名会議への参加だけでなく、侵入トークンを使用したリソースへのユーザー アクセスがブロックされます。 |

テナント制限 v2 には、認証プレーン保護とデータ プレーン保護両方のオプションが用意されています。

"認証プレーン保護" とは、テナント制限 v2 ポリシーを使用して、外部 ID を使用するサインインをブロックすることを指します。 たとえば、攻撃者が悪意のあるテナントにサインインするのを防ぐことで、悪意のある内部関係者が外部のメール経由でデータを漏洩するのを防ぐことができます。 テナント制限 v2 認証プレーン保護は一般提供されています。

"データ プレーン保護" とは、認証をバイパスする攻撃を防ぐことを指します。 たとえば、攻撃者は、Teams の匿名会議への参加または SharePoint の匿名ファイル アクセスを使用して、悪意のあるテナント アプリへのアクセスを許可しようとする可能性があります。 または、攻撃者は悪意のあるテナント内のデバイスからアクセス トークンをコピーし、それをあなたの組織のデバイスにインポートする可能性があります。 テナント制限 v2 データ プレーン保護は、リソースへのアクセスを試みるときにユーザーに認証を強制し、認証が失敗した場合はアクセスをブロックします。

テナント制限 v1 では、企業プロキシで構成されたテナント許可リストを介した認証プレーン保護が提供されますが、テナント制限 v2 では、企業プロキシの有無にかかわらず、きめ細かい認証とデータ プレーン保護のオプションが提供されます。 ヘッダーの挿入に会社のプロキシを使用している場合、オプションには認証プレーン保護のみが含まれます。

テナント制限 v2 の概要

組織のテナント間アクセス設定では、テナント制限 v2 ポリシーを構成できます。 ポリシーを作成した後、組織でポリシーを適用する方法は 3 つあります。

- ユニバーサル テナント制限 v2。 このオプションでは、認証プレーンおよびデータ プレーン保護の両方が企業プロキシなしで提供されます。 ユニバーサル テナント制限は、オペレーティング システム、ブラウザー、またはデバイス フォーム ファクターに関係なく、グローバル セキュア アクセスを使用して、すべてのトラフィックにタグを付けます。 これにより、クライアントおよびリモート ネットワーク接続の両方のサポートが可能となります。

- 認証プレーン テナント制限 v2。 組織に企業プロキシをデプロイし、Microsoft Entra ID および Microsoft アカウント (MSA) へのすべてのトラフィックに対してテナント制限 v2 シグナルを設定するようにプロキシを構成できます。

- Windows テナント制限 v2。 会社所有の Windows デバイスに対しては、デバイス上で直接テナント制限を適用することで、認証プレーンおよびデータ プレーン保護の両方を適用できます。 テナント制限はリソース アクセスに適用され、データ パスのカバレッジとトークン侵入に対する保護が提供されます。 ポリシーの適用には、企業プロキシは必要ありません。 デバイスは、Microsoft Entra ID 管理される、またはグループ ポリシー経由で管理される ドメイン参加済みデバイスがあります。

Note

この記事では、Microsoft Entra 管理センターを使用してテナント制限 v2 を構成する方法について説明します。 また、Microsoft Graph テナント間アクセス API を使って、これらと同じテナント制限ポリシーを作成することもできます。

サポートされるシナリオ

テナント制限 v2 では、特定のユーザー、グループ、組織、または外部アプリにスコープを設定できます。 Windows オペレーティング システムのネットワーク スタック上に構築されたアプリが保護されます。 次のシナリオがサポートされます。

- すべての Office アプリ (すべてのバージョンとリリース チャネル)。

- ユニバーサル Windows プラットフォーム (UWP) .NET アプリケーション。

- Microsoft Entra ID で認証を行う、すべての Microsoft ファースト パーティ アプリケーションと、認証に Azure AD を使うサード パーティ アプリケーションを含むすべてのアプリケーションに対する認証プレーン保護。

- SharePoint Online と Exchange Online のデータ プレーン保護。

- SharePoint Online、OneDrive、Teams の匿名アクセス保護 (フェデレーション制御が構成されている場合)。

- Microsoft テナントまたはコンシューマー アカウントの認証およびデータ プレーン保護。

- グローバル セキュア アクセスでユニバーサル テナント制限を使用する場合のすべてのブラウザーとプラットフォーム。

- Windows グループ ポリシー、Microsoft Edge、および Microsoft Edge 内のすべての Web サイトを使用する場合。

サポートされていないシナリオ

- コンシューマー OneDrive アカウントの匿名ブロック。 お客様は、https://onedrive.live.com/ をブロックすることで、プロキシ レベルで回避できます。

- ユーザーが、匿名リンクまたは Azure AD 以外のアカウントを使って、Slack などのサード パーティ アプリにアクセスする場合。

- ユーザーが、ホーム コンピューターから職場のコンピューターに Microsoft Entra ID で発行されたトークンをコピーし、それを使って Slack などのサード パーティ アプリにアクセスする場合。

- Microsoft アカウントのユーザーごとのテナント制限。

テナント制限 v1 と v2 を比較する

次の表は、各バージョンの機能を比較したものです。

| テナント制限 v1 | テナント制限 v2 | |

|---|---|---|

| ポリシーの適用 | 会社のプロキシでは、Microsoft Entra ID のコントロール プレーンでテナント制限ポリシーが適用されます。 | オプション - グローバル セキュア アクセスのユニバーサル テナント制限。ポリシー シグナリングを使用してすべてのトラフィックにタグを付け、すべてのプラットフォームで認証プレーンとデータ プレーンの両方のサポートを提供します。 - 認証プレーンのみの保護。企業プロキシは、すべてのトラフィックに対してテナント制限 v2 シグナルを設定します。 - Windows デバイス管理。デバイスは Microsoft トラフィックをテナント制限ポリシーに流すように構成されており、ポリシーはクラウドで適用されます。 |

| ポリシーの適用の制限事項 | Microsoft Entra のトラフィック許可リストにテナントを追加することで、会社のプロキシを管理します。 Restrict-Access-To-Tenants のヘッダー値の文字数制限: <allowed-tenant-list> により、追加できるテナントの数が制限されます。 |

クロステナント アクセス ポリシーのクラウド ポリシーによって管理されます。 テナント レベルの既定ポリシーのほか、外部テナントごとにパートナー ポリシーが作成されます。 |

| 悪意のあるテナント要求 | Microsoft Entra ID は、悪意のあるテナント認証要求をブロックして、認証プレーンの保護を提供します。 | Microsoft Entra ID は、悪意のあるテナント認証要求をブロックして、認証プレーンの保護を提供します。 |

| 細分性 | テナントとすべての Microsoft アカウントに制限されます。 | テナント、ユーザー、グループ、アプリケーションの細分性。 (ユーザー レベルの細分性は、Microsoft アカウントではサポートされていません。) |

| 匿名アクセス | Teams 会議とファイル共有への匿名アクセスは許可されます。 | Teams 会議への匿名アクセスはブロックされます。 匿名で共有されているリソース ("リンクを持つすべてのユーザー") へのアクセスはブロックされます。 |

| Microsoft アカウント | Restrict-MSA ヘッダーを使って、コンシューマー アカウントへのアクセスをブロックします。 | ID プレーンとデータ プレーンの両方での、Microsoft アカウント (MSA とライブ ID) 認証の制御を可能とします。 たとえば、テナント制限を既定で適用する場合は、ユーザーが Microsoft アカウントを使って次のような特定のアプリにアクセスするのを許可する Microsoft アカウント固有のポリシーを作成できます。 Microsoft Learn (アプリ ID 18fbca16-2224-45f6-85b0-f7bf2b39b3f3)、または Microsoft Enterprise Skills Initiative (アプリ ID 195e7f27-02f9-4045-9a91-cd2fa1c2af2f)。 |

| プロキシ管理 | Microsoft Entra のトラフィック許可リストにテナントを追加することで、会社のプロキシを管理します。 | 企業プロキシ認証プレーン保護のためには、すべてのトラフィックにテナント制限 v2 シグナルを設定するようにプロキシを構成します。 |

| プラットフォームのサポート | すべてのプラットフォームでサポートされます。 認証プレーンの保護のみを提供します。 | グローバル セキュア アクセスのユニバーサル テナント制限では、すべてのオペレーティング システム、ブラウザー、またはデバイス フォーム ファクターがサポートされています。 企業プロキシ認証プレーン保護では、macOS、Chrome ブラウザー、.NET アプリケーションがサポートされています。 Windows デバイス管理では、Windows オペレーティング システムと Microsoft Edge がサポートされています。 |

| ポータルのサポート | ポリシーを構成するためのユーザー インターフェイスは Microsoft Entra 管理センターにはありません。 | クラウド ポリシーを設定するために Microsoft Entra 管理センターで利用できるユーザー インターフェイス。 |

| サポートされていないアプリ | 該当なし | Windows Defender アプリケーション制御 (WDAC) または Windows Firewall (Chrome、Firefox など) を使って、Microsoft エンドポイントでのサポートされていないアプリの使用をブロックします。 「Chrome、Firefox、および PowerShell などの .NET アプリケーションをブロックする」をご覧ください。 |

プロキシでテナント制限 v1 のポリシーを v2 に移行する

テナント制限ポリシーを v1 から v2 に移行する操作は 1 回限りです。 移行後、クライアント側の変更は必要ありません。 それ以降のサーバー側でのポリシー変更は、Microsoft Entra 管理センターを使用して行うことができます。

プロキシで TRv2 を有効にすると、認証プレーンでのみ TRv2 を適用できます。 認証とデータ プレーンの両方で TRv2 を有効にするには、ユニバーサル TRv2 を使用して TRv2 クライアント側のシグナリングを有効にする必要があります

ステップ 1: パートナー テナントの許可リストを構成する

TRv1: テナント制限 v1 (TRv1) を使用すると、組織が承認した外部テナントにユーザーがアクセスすることを確実にするために、テナント ID や Microsoft サインイン エンドポイントの許可リストを作成できます。 TRv1 では、プロキシに Restrict-Access-To-Tenants: <allowed-tenant-list> ヘッダーを追加することでこれを実現しました。 たとえば、`Restrict-Access-To-Tenants: " contoso.com, fabrikam.com, dogfood.com" があります。 テナント制限 v1 に関する詳細情報。

TRv2: テナント制限 v2 (TRv2) では、構成はサーバー側のクラウド ポリシーに移行され、TRv1 ヘッダーは必要ありません。

- 企業プロキシでテナント制限 v1 ヘッダー

Restrict-Access-To-Tenants: <allowed-tenant-list>を削除する必要があります。 - v1 許可リストに一覧表示されているテナントごとに、「ステップ 2: 特定のパートナー用にテナント制限 v2 を構成する」の手順に従ってパートナー テナント ポリシーを作成します。 次のガイドラインに従ってください。

Note

- 外部 ID (たとえば

user@externaltenant.com) を使用したすべての外部テナント アクセスをブロックするテナント制限 v2 の既定のポリシーを保持します。 - 「ステップ 2: 特定のパートナー用にテナント制限 v2 を構成する」の手順に従って、v1 許可リストに一覧表示されている各テナントのパートナー テナント ポリシーを作成します。

- 特定のユーザーのみに特定のアプリケーションへのアクセスを許可します。 この設計により、必要なユーザーのみにアクセスを制限することで、セキュリティ体制が向上します。

ステップ 2: コンシューマー アカウントまたは Microsoft アカウント テナントをブロックする

TRv1: ユーザーがコンシューマー アプリケーションにサインインできないようにします。 Trv1 では、login.live.com にアクセスするトラフィックに、sec-Restrict-Tenant-Access-Policy: restrict-msa` のように sec-Restrict-Tenant-Access-Policy ヘッダーを挿入する必要があります

TRv2: TRv2 では、構成はサーバー側のクラウド ポリシーに移行され、TRv1 ヘッダーは必要ありません。

- 企業プロキシでテナント制限 v1 ヘッダー sec-Restrict-Tenant-Access-Policy: restrict-msa` を削除する必要があります。

- 「ステップ 2: 特定のパートナーのテナント制限 v2 を構成する」に従って、Microsoft アカウント テナントのパートナー テナント ポリシーを作成します。 ユーザー レベルの割り当ては MSA テナントでは使用できないため、ポリシーはすべての MSA ユーザーに適用されます。 ただし、アプリケーション レベルの粒度を使用できるため、MSA またはコンシューマー アカウントがアクセスできるアプリケーションを、必要なアプリケーションのみに制限する必要があります。

Note

MSA テナントをブロックしても、次のようなデバイスのユーザーレス トラフィックはブロックされません。

- オートパイロット、Windows Update、組織のテレメトリのトラフィック。

- Azure アプリと Office.com アプリで Microsoft Entra ID を使用して、コンシューマー ユーザーをコンシューマー コンテキストでサインインする、コンシューマー アカウントの B2B 認証、つまり「パススルー」認証。

ステップ 3: 企業プロキシでテナント制限 v2 を有効にする

TRv2: 次の企業プロキシ設定を使用して、テナント制限 V2 ヘッダーのクライアント側のタグ付けを有効にするように企業プロキシを構成できます。sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

ここで、<DirectoryID> は Microsoft Entra テナント ID、<policyGUID> はクロステナント アクセス ポリシーのオブジェクト ID です。

テナント制限とインバウンドおよびアウトバウンドの設定

テナント制限はテナント間アクセス設定と共に構成されますが、インバウンドとアウトバウンドのアクセス設定とは別に動作します。 テナント間アクセス設定を使うと、ユーザーが組織のアカウントを使ってサインインするときに制御できます。 これに対し、テナント制限では、ユーザーが外部アカウントを使っているときに制御できます。 B2B コラボレーションと B2B 直接接続のインバウンドとアウトバウンドの設定は、テナント制限の設定に影響を与えません (また、影響を受けません)。

さまざまなテナント間アクセス設定を、次のように考えてください。

- インバウンド設定は、"外部" アカウントが "内部" アプリにアクセスするのを制御します。

- アウトバウンド設定は、"内部" アカウントが "外部" アプリにアクセスするのを制御します。

- テナント制限は、"外部" アカウントが "外部" アプリにアクセスするのを制御します。

テナント制限と B2B コラボレーション

内部のユーザーが外部の組織やアプリにアクセスする必要がある場合は、テナント制限を有効にして外部アカウントをブロックし、代わりに B2B コラボレーションを使うことをお勧めします。 B2B コラボレーションを使うと、次の機能を利用できます。

- 条件付きアクセスを使って、B2B コラボレーション ユーザーに多要素認証を強制します。

- 受信アクセスと送信アクセスを管理します。

- B2B コラボレーション ユーザーの雇用状態が変更された場合、または資格情報が侵害された場合にセッションと資格情報を終了します。

- サインイン ログを使用して、B2B コラボレーション ユーザーに関する詳細を表示します。

前提条件

テナント制限を構成するには、以下が必要です。

- Microsoft Entra ID P1 または P2

- 少なくともセキュリティ管理者のロールを持つアカウント

- 最新の更新プログラムが適用された Windows 10、Windows 11 を実行している Windows デバイス

サーバー側テナント制限 v2 クラウド ポリシーを構成する

ステップ 1: 既定のテナント制限 V2 を構成する

テナント制限 v2 の設定は、Microsoft Entra 管理センターの [テナント間アクセス設定] にあります。 最初に、すべてのユーザー、グループ、アプリ、組織に適用する既定のテナント制限を構成します。 次に、パートナー固有の構成が必要な場合は、パートナーの組織を追加し、既定値とは異なる設定をカスタマイズできます。

既定のテナント制限を構成するには

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

ID>外部 ID>テナント間アクセス設定 を参照し、クロステナント アクセス設定 を選択します。

[既定の設定] タブを選択します。

![[既定の設定]タブのテナント制限のセクションを示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-default-section.png)

[テナント制限] セクションまでスクロールします。

[テナント制限の既定値を編集する] リンクを選びます。

![[既定の設定] の [編集] ボタンを示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-default-section-edit.png)

テナントに既定のポリシーがまだ存在しない場合は、[ポリシー ID] の横に [ポリシーの作成] リンクが表示されます。 このリンクを選択します。

![[ポリシーの作成] リンクを示すスクリーンショット。](media/tenant-restrictions-v2/create-tenant-restrictions-policy.png)

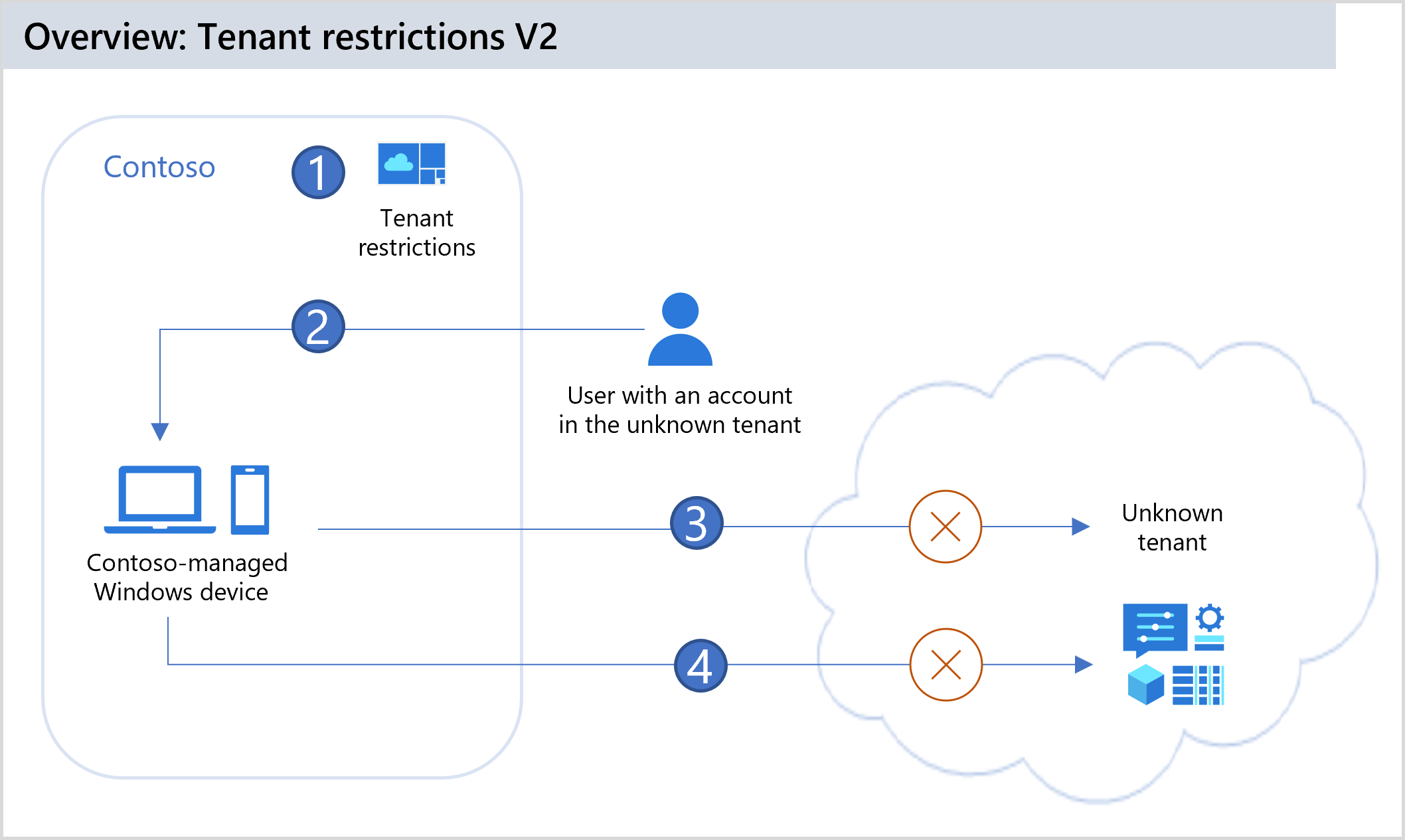

[テナントの制限] ページには、[テナント ID] とテナント制限の [ポリシー ID] の両方が表示されます。 コピー アイコンを使って、両方の値をコピーします。 これらは後で、テナント制限を有効にするように Windows クライアントを構成するときに使用します。

[外部のユーザーとグループ] タブを選びます。[アクセスの状態] で、次のいずれかを選びます。

- [アクセスを許可する]: 外部アカウントでサインインしているすべてのユーザーに、外部アプリへのアクセスを許可します ([外部アプリケーション] タブで指定)。

- [アクセスをブロックする]: 外部アカウントでサインインしているすべてのユーザーを、外部アプリへのアクセスからブロックします ([外部アプリケーション] タブで指定)。

Note

既定の設定のスコープを個々のアカウントまたはグループに設定することはできないため、[適用対象] は常に [すべての <テナント> ユーザーとグループ] と等しくなります。 すべてのユーザーとグループのアクセスをブロックする場合は、([外部アプリケーション] タブで) すべての外部アプリケーションへのアクセスもブロックする必要があることに注意してください。

[外部アプリケーション] タブを選びます。[アクセスの状態] で、次のいずれかを選びます。

- [アクセスを許可する]: 外部アカウントでサインインしているすべてのユーザーに、[適用対象] セクションで指定されているアプリへのアクセスを許可します。

- [アクセスをブロックする]: 外部アカウントでサインインしているすべてのユーザーを、[適用対象] セクションで指定されているアプリへのアクセスからブロックします。

![[外部アプリケーション] タブでのアクセス状態を示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-default-applications.png)

[適用対象] で、次のいずれかを選択します。

- [すべての外部アプリケーション]: [アクセスの状態] で選択したアクションを、すべての外部アプリケーションに適用します。 すべてのアプリケーションへのアクセスをブロックする場合は、([ユーザーとグループ] タブで) すべてのユーザーとグループのアクセスをブロックする必要もあります。

- [外部アプリケーションの選択]: [アクセス状態] のアクションを適用する外部アプリケーションを選択できます。 アプリケーションを選ぶには、[Microsoft アプリケーションを追加する] または [他のアプリケーションを追加する] を選びます。 次に、アプリケーション名またはアプリケーション ID ("クライアント アプリ ID" または "リソース アプリ ID") で検索して、アプリを選びます。 (よく使われる Microsoft アプリケーションの ID の一覧を参照してください)。アプリをさらに追加する場合は、[追加] ボタンを使います。 終わったら、[送信] を選びます。

![[外部アプリケーション] タブでの選択を示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-default-applications-applies-to.png)

[保存] を選択します。

ステップ 2: 特定のパートナー用にテナント制限 v2 を構成する

テナント制限を使って既定ではアクセスをブロックしますが、ユーザー自身の外部アカウントを使った特定のアプリケーションへのアクセスは、ユーザーに許可したいものとします。 たとえば、ユーザーが自分の Microsoft アカウントを使用して Microsoft Learn にアクセスできるようにしたいとします。 このセクションの手順では、既定の設定より優先される組織固有の設定を追加する方法について説明します。

例: Microsoft アカウントを許可するようにテナント制限 v2 を構成する

少なくともセキュリティ管理者または条件付きアクセス管理者として、Microsoft Entra 管理センターにサインインします。

[ID]、>、[テナント間アクセス設定] の順に移動します。

[組織の設定] を選択します。

Note

追加したい組織が既にリストに追加されている場合は、追加をスキップして設定の変更に直接進んでかまいません。

[組織の追加] を選択します。

[組織の追加] ペインで、組織の完全なドメイン名 (またはテナント ID) を入力します。

例: 次の Microsoft アカウント テナント ID を検索します。

9188040d-6c67-4c5b-b112-36a304b66dad![[組織の追加] を示すスクリーンショット。](media/tenant-restrictions-v2/add-organization-microsoft-accounts.png)

検索結果で組織を選択してから、[追加] を選択します。

設定の変更: [組織の設定] 一覧で組織を見つけた後に、水平方向にスクロールして [テナント制限] 列を表示します。 この時点では、この組織に対するすべてのテナント制限の設定は、既定の設定から継承されています。 この組織の設定を変更するには、[テナントの制限] 列の下にある [既定値から継承] リンクを選びます。

![[既定の設定] で [組織の追加] を示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-edit-link.png)

組織の [テナント制限] ページが表示されます。 [テナント ID] と [ポリシー ID] の値をコピーします。 これらは後で、テナント制限を有効にするように Windows クライアントを構成するときに使用します。

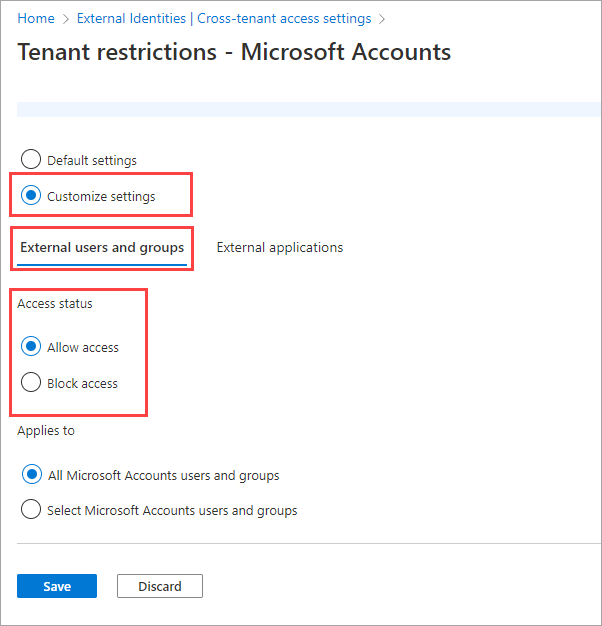

[設定のカスタマイズ] を選んでから、[外部のユーザーとグループ] タブを選びます。[アクセス状態] でオプションを選びます。

- [アクセスを許可する]: 外部アカウントでサインインしていて、[適用対象] で指定されているユーザーとグループに、外部アプリへのアクセスを許可します ([外部アプリケーション] タブで指定)。

- [アクセスをブロックする]: 外部アカウントでサインインしていて、[適用対象] で指定されているユーザーとグループを、外部アプリへのアクセスからブロックします ([外部アプリケーション] タブで指定)。

Note

Microsoft アカウントの例では、[アクセスを許可する] を選びます。

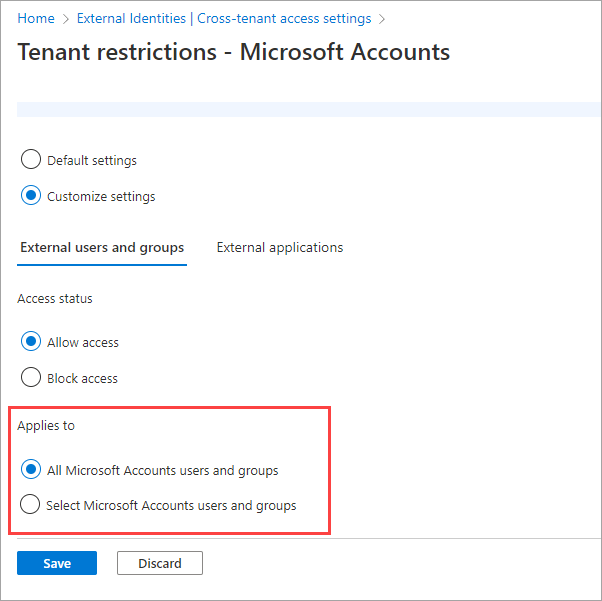

[適用対象] で、[すべての <組織> のユーザーとグループ] を選択します。

Note

ユーザーの細分性は Microsoft アカウントではサポートされていないため、[<組織> のユーザーとグループの選択] 機能は利用できません。 他の組織に対しては、[<組織> のユーザーとグループの選択] を選択した後に、追加したいユーザーまたはグループごとに以下の手順を実行します。

- [外部のユーザーとグループを追加] を選択します。

- [選択] ペインで、検索ボックスにユーザー名またはグループ名を入力します。

- 検索結果で、ユーザーまたはグループを選択します。

- さらに追加する場合は、[追加] を選んで、以上の手順を繰り返します。 追加するユーザーとグループの選択が終わったら、[送信] を選びます。

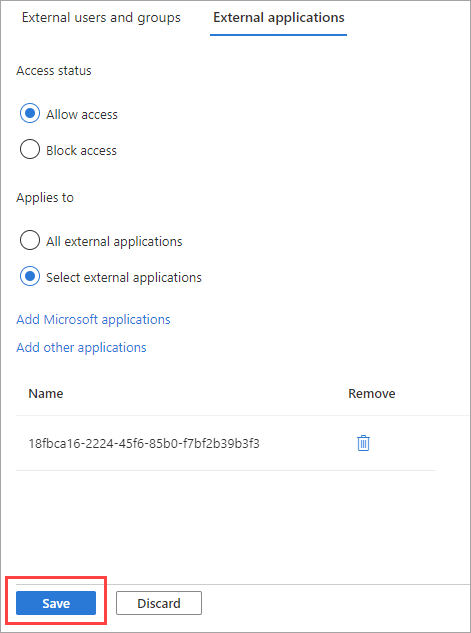

[外部アプリケーション] タブを選びます。[アクセス状態] で、外部アプリケーションへのアクセスを許可するかブロックするかを選びます。

- [アクセスを許可する]: [適用対象] で指定されている外部アプリケーションへの、外部アカウントを使っているユーザーによるアクセスを許可します。

- [アクセスをブロックする]: [適用対象] で指定されている外部アプリケーションへの、外部アカウントを使っているユーザーによるアクセスをブロックします。

Note

Microsoft アカウントの例では、[アクセスを許可する] を選びます。

![[アクセス状態] の選択を示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-edit-applications-access-status.png)

[適用対象] で、次のいずれかを選択します。

- [すべての外部アプリケーション]: [アクセスの状態] で選択したアクションを、すべての外部アプリケーションに適用します。

- [外部アプリケーションを選択]: [アクセスの状態] で選択したアクションを、すべての外部アプリケーションに適用します。

Note

- Microsoft アカウントの例では、[外部アプリケーションの選択] を選びます。

- すべてのアプリケーションへのアクセスをブロックする場合は、([ユーザーとグループ] タブで) すべてのユーザーとグループのアクセスをブロックする必要もあります。

![[適用対象] の選択を示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-edit-applications-applies-to.png)

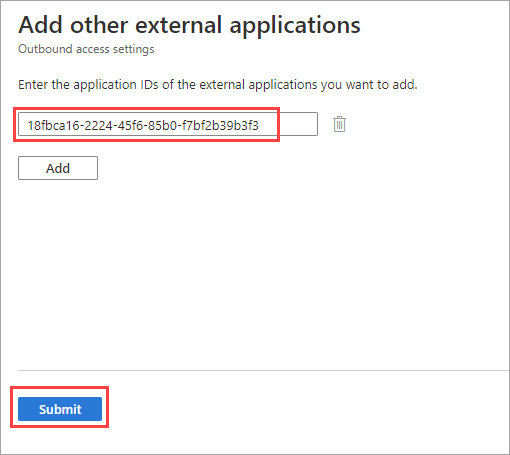

[外部アプリケーションを選択] を選択した場合は、追加するアプリケーションごとに以下を実行します。

- [Microsoft アプリケーションの追加] または [その他のアプリケーションの追加] を選択します。 Microsoft Learn の例では、[他のアプリケーションを追加する] を選びます。

- 検索ボックスに、アプリケーション名またはアプリケーション ID ("クライアント アプリ ID" または "リソース アプリ ID") を入力します。 (よく使われる Microsoft アプリケーションの ID の一覧を参照してください)。Microsoft Learn の例では、アプリケーション ID

18fbca16-2224-45f6-85b0-f7bf2b39b3f3を入力します。 - 検索結果でアプリケーションを選んでから、[追加] を選びます。

- 追加するアプリケーションごとに繰り返します。

- アプリケーションの選択が終わったら、[送信] を選びます。

選んだアプリケーションが、[外部アプリケーション] タブの一覧に表示されます。[保存] を選びます。

Note

MSA テナントのブロックでは、以下はブロックされません。

- デバイスのユーザーレス トラフィック。 これには、オートパイロット、Windows Update、組織のテレメトリのトラフィックが含まれます。

- コンシューマー アカウントの B2B 認証。

- 多くの Azure アプリと Office.com で使用されている 「パススルー」認証では、アプリはコンシューマー コンテキストでのコンシューマー ユーザーのサインインに Microsoft Entra ID を使用します。

クライアント側テナント制限 v2 を構成する

クライアントに対してテナント制限 v2 を適用するには、以下の 3 つのオプションがあります。

- オプション 1: Microsoft Entra Global Secure Access の一部としてのユニバーサル テナント制限 v2 (プレビュー)

- オプション 2: 企業プロキシでテナント制限 v2 を設定する

- オプション 3: Windows マネージド デバイスでテナント制限を有効にする (プレビュー)

オプション 1: Microsoft Entra グローバル セキュア アクセス の一部としてのユニバーサル テナント制限 v2

Microsoft Entra Global Secure Access の一部としてのユニバーサル テナント制限 v2 は、すべてのデバイスとプラットフォームに対して認証およびデータ プレーン保護を提供するため、推奨されます。 このオプションは、認証をバイパスしようとする洗練された試みに対する保護を強化します。 たとえば、攻撃者は、Teams での匿名会議参加など、悪意のあるテナントのアプリへの匿名アクセスを許可しようとする可能性があります。 または、攻撃者が悪意のあるテナント内のデバイスから盗まれたアクセス トークンを組織のデバイスにインポートしようとする可能性があります。 ユニバーサル テナント制限 v2 は、認証プレーン (Microsoft Entra ID と Microsoft アカウント) とデータ プレーン (Microsoft クラウド アプリケーション) 上でテナント制限 v2 シグナルを送信することで、これらの攻撃を防ぎます。

オプション 2: 企業プロキシでテナント制限 v2 を設定する

企業ネットワーク内のすべてのデバイスとアプリでサインインが制限されるようにするには、テナント制限 v2 を適用するように会社のプロキシを構成します。 会社のプロキシでテナント制限を構成しても、データ プレーンの保護は提供されませんが、認証プレーンの保護が提供されます。

重要

以前にテナント制限を設定したことがある場合は、login.live.com への restrict-msa の送信を停止する必要があります。 そうしないと、新しい設定が、MSA ログイン サービスに対する既存の命令と競合します。

次のようにして、テナント制限 v2 ヘッダーを構成します。

ヘッダー名 ヘッダー値 サンプル値 sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeee5 TenantIDは、Microsoft Entra テナント ID です。 管理者として Microsoft Entra 管理センターにサインインし、[ID]>[概要] に移動し、[概要] タブを選択することで、この値を見つけます。policyGUIDは、テナント間アクセス ポリシーのオブジェクト ID です。 この値を見つけるには、/crosstenantaccesspolicy/defaultを呼び出して、返された "id" フィールドを使います。

企業プロキシで、テナント制限 v2 ヘッダーを以下の Microsoft ログイン ドメインに送信します。

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

このヘッダーにより、ネットワーク上のすべてのサインインでテナント制限 v2 ポリシーが適用されます。 このヘッダーは、Teams 会議、SharePoint ファイル、または認証を必要としないその他のリソースへの匿名アクセスはブロックしません。

重要

Microsoft URL の暗号化解除 - プロキシ上のテナント制限 (v1 と v2) は、login.microsoftonline.com などのログイン URL への要求の暗号化解除を要求しています。 TR ヘッダーの挿入を目的としてこれらのログイン ドメインのトラフィックの暗号化解除を行うことは、Microsoft によってサポートされており、Microsoft 365 でサードパーティ ネットワーク デバイスまたはソリューションを使用するというポリシーからの有効な例外です。

中断と検査をサポートしないテナント制限 v2

Windows 以外のプラットフォームでは、プロキシを介してトラフィックを中断して検査し、テナント制限 v2 パラメーターをヘッダーに追加できます。 しかし、一部のプラットフォームでは中断と検査がサポートされていないため、テナント制限 v2 が機能しません。 これらのプラットフォームでは、Microsoft Entra ID の次の機能によって保護を提供できます:

- 条件付きアクセス: マネージド/準拠デバイスの使用のみを許可します

- 条件付きアクセス: ゲスト/外部ユーザーのアクセスを管理します

- B2B Collaboration: "Restrict-Access-To-Tenants" パラメーターの内容と一致したテナントへのテナント間アクセスによって、送信規則を制限します

- B2B Collaboration: B2B ユーザーへの招待を、"Restrict-Access-To-Tenants" パラメーターの内容と一致したドメインに制限します

- アプリケーション管理: ユーザーがアプリケーションに同意する方法を制限します

- Intune: Intune を介してアプリ ポリシーを適用することで、管理対象アプリの使用を、デバイスを登録したアカウントの UPN のみに制限します (「アプリで構成済みの組織アカウントのみを許可する」の下)

これらの代替手段によって保護が提供されますが、専用アプリではなく Web 経由で Microsoft 365 サービスにアクセスするためのブラウザーの使用など、テナント制限でしかカバーできない特定のシナリオがあります。

オプション 3: Windows マネージド デバイスでテナント制限を有効にする (プレビュー)

テナント制限 v2 のポリシーを作成した後は、テナント ID とポリシー ID をデバイスのテナント制限の構成に追加することで、Windows 10 と Windows 11 それぞれにポリシーを適用できます。 Windows デバイスでテナント制限が有効になっている場合、ポリシーの適用に会社のプロキシは必要ありません。 テナント制限 V2 を適用するために、デバイスが Microsoft Entra ID で管理されている必要はありません。グループ ポリシーで管理されているドメイン参加済みのデバイスもサポートされます。

Note

Windows 上のテナント制限 V2 は、一部のシナリオで認証プレーンとデータ プレーンを保護する部分的ソリューションです。 マネージド Windows デバイス上で動作します。.NET スタック、Chrome、Firefox を保護しません。 Windows ソリューションからは、Microsoft Entra のセキュリティで保護されたグローバル アクセスの Universal テナント制限の一般提供までの一時的なソリューションが提供されます。

Windows 10 November 2021 Update (21H2) とグループ ポリシーの設定のための管理用テンプレート (.admx)

グループ ポリシーを使って、テナント制限の構成を Windows デバイスに展開できます。 次のリソースを参照してください。

デバイスでポリシーをテストする

デバイスでテナント制限 v2 ポリシーをテストするには、次の手順のようにします。

Note

- デバイスでは、最新の更新プログラムが適用された Windows 10 または Windows 11 が実行されている必要があります。

Windows コンピューターで、Windows キーを押し、「gpedit」と入力してから、[Edit group policy (Control panel)] (グループ ポリシーの編集 (コントロール パネル)) を選びます。

[コンピューターの構成]>[管理用テンプレート]>[Windows コンポーネント]>[テナントの制限] に移動します。

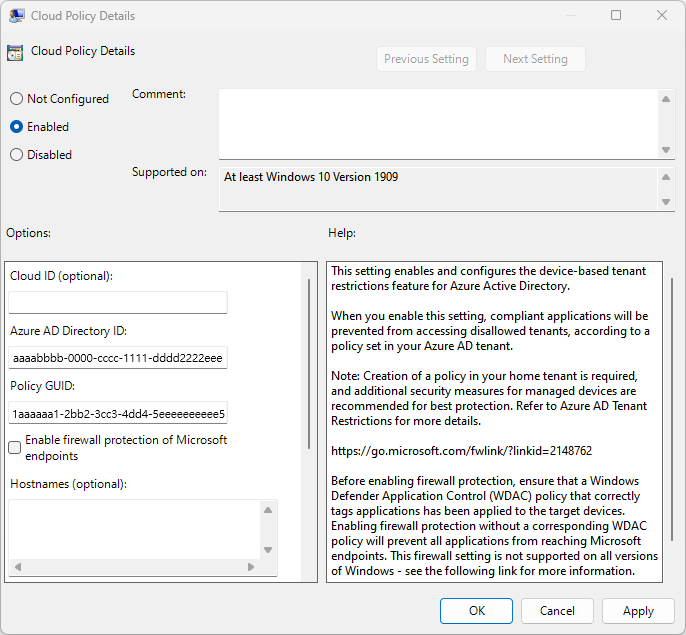

右側のペインで [Cloud Policy Details] (クラウド ポリシーの詳細) を右クリックして、[編集] を選びます。

前 (「既定のテナント制限を構成するには」のステップ 7) に記録したテナント ID とポリシー ID を取得し、次のフィールドにそれらを入力します (他のフィールドはすべて空白のままにします)。

[Microsoft Entra ディレクトリ ID]: 以前に記録したテナント ID を入力します。 これは、管理者として Microsoft Entra 管理センターにサインインし、[ID]>[概要] に移動し、[概要] タブを選択して行います。

[ポリシー GUID]: テナント間アクセス ポリシーの ID。 これは、前に記録したポリシー ID です。

[OK] を選択します。

Chrome、Firefox、および PowerShell などの .NET アプリケーションをブロックする

Windows ファイアウォール機能を使うと、保護されていないアプリが、Chrome、Firefox、および PowerShell などの .NET アプリケーションを介して Microsoft のリソースにアクセスするのをブロックできます。 テナント制限 v2 ポリシーに従ってブロック/許可されるアプリケーション。

たとえば、お客様がテナント制限 v2 の CIP ポリシーに PowerShell を追加し、テナント制限 v2 ポリシーのエンドポイント リストに graph.microsoft.com がある場合、PowerShell はファイアウォールが有効な状態でそれにアクセスできる必要があります。

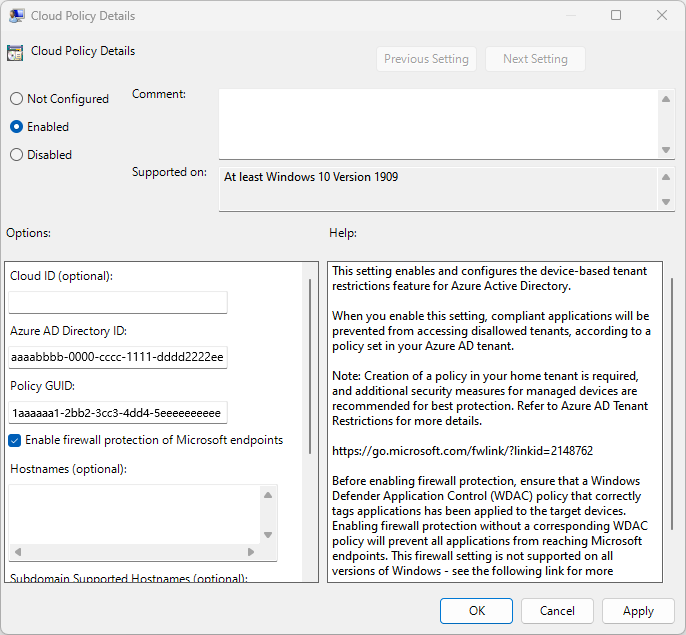

Windows コンピューターで、Windows キーを押し、「gpedit」と入力してから、[Edit group policy (Control panel)] (グループ ポリシーの編集 (コントロール パネル)) を選びます。

[コンピューターの構成]>[管理用テンプレート]>[Windows コンポーネント]>[テナントの制限] に移動します。

右側のペインで [Cloud Policy Details] (クラウド ポリシーの詳細) を右クリックして、[編集] を選びます。

[Enable firewall protection of Microsoft endpoints] (Microsoft エンドポイントのファイアウォール保護を有効にする) チェックボックスをオンにして、[OK] を選びます。

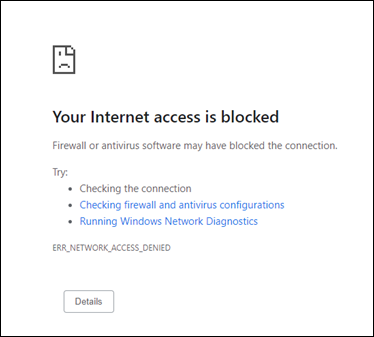

ファイアウォールの設定を有効にした後、Chrome ブラウザーを使ってサインインしてみてください。 サインインは、次のメッセージで失敗するはずです。

テナント制限 v2 のイベントを表示する

イベント ビューアーでテナント制限に関連するイベントを表示します。

- イベント ビューアーで [アプリケーションとサービス ログ] を開きます。

- [Microsoft]>[Windows]>[TenantRestrictions]>[Operational] に移動してイベントを探します。

テナント制限とデータ プレーンのサポート (プレビュー)

Trv2 は、次のリソースによって適用されます。これは、不適切なアクターが侵入トークンを使用して直接リソースにアクセスするか、または無名でアクセスするようなトークン侵入シナリオに対応します。

- Teams

- OneDrive アプリのような SharePoint Online

- Outlook アプリのような Exchange Online

- Office.com / Office アプリ

テナント制限と Microsoft Teams (プレビュー)

Teams には既定でオープン フェデレーションがあります。つまり、外部テナントによってホストされる会議に参加するユーザーを誰もブロックしません。 Teams 会議へのアクセスをより細かく制御するには、Teams のフェデレーション制御を使って特定のテナントを許可またはブロックし、テナント制限 v2 を使って Teams 会議への匿名アクセスをブロックできます。 Teams にテナント制限を適用するには、Microsoft Entra のテナント間アクセス設定でテナント制限 V2 を構成する必要があります。 また、Teams 管理ポータルでフェデレーション制御を設定して、Teams を再起動する必要があります。 会社のプロキシに実装されているテナント制限では、Teams 会議、SharePoint ファイル、認証を必要としないその他のリソースへの匿名アクセスはブロックされません。

- 現在、Teams では、ユーザーは企業または自宅で提供される ID を使用して、外部でホストされているどんな会議にも参加できます。 クロス テナント アクセス設定を使用して、企業または自宅で提供される ID を持つユーザーを制御して、外部でホストされている Teams 会議に参加できます。

- テナント制限により、ユーザーは外部で発行された ID を使って Teams 会議に参加できなくなります。

Note

Microsoft Teams アプリは、SharePoint Online アプリと Exchange Online アプリに依存しています。 Microsoft Teams サービス、SharePoint Online、Exchange Online の代わりに、Office 365 アプリで TRv2 ポリシーを個別に設定することをお勧めします。 Office 365 の一部であるアプリケーション (SPO や EXO など) の 1 つを許可またはブロックすると、Microsoft Teams などのアプリにも影響します。 同様に、Microsoft Teams アプリが許可またはブロックされている場合、Teams アプリでの SPO と EXO が影響を受けます。

純粋な匿名会議への参加

テナント制限 v2 は、外部でホストされている Teams 会議への、認証されておらず外部で発行された ID アクセスをすべて自動的にブロックします。 たとえば、Contoso が Teams のフェデレーション制御を使って Fabrikam テナントをブロックするとします。 Contoso のデバイスを使っているユーザーが Fabrikam のアカウントを使って Contoso の Teams 会議に参加する場合、匿名ユーザーとして会議に参加できます。 そして、Contoso もテナント制限 v2 を有効にしている場合、Teams は匿名アクセスをブロックするので、そのユーザーは会議に参加できません。

外部で発行された ID を使用した会議参加

外部で発行された ID を持つ特定のユーザーまたはグループが、外部でホストされている特定の Teams 会議に参加できるように、テナント制限 v2 ポリシーを構成できます。 この構成では、ユーザーは外部で発行された ID を使用して Teams にサインインし、指定されたテナントの外部でホストされている Teams 会議に参加できます。

| 認証 ID | 認証されたセッション | 結果 |

|---|---|---|

| テナント メンバー ユーザー (認証済みのセッション) 例: ユーザーがホーム ID をメンバー ユーザーとして使用します (例: user@mytenant.com) |

認証済み | テナント制限 v2 は Teams 会議へのアクセスを許可します。 TRv2 がテナント メンバー ユーザーに適用されることはありません。 テナント間アクセスの受信/送信ポリシーが適用されます。 |

| 匿名 (認証済みのセッションなし) 例: ユーザーは、認証されていないセッション (InPrivate ブラウザー ウィンドウなど) を使用して Teams 会議にアクセスしようとします。 |

未認証 | テナント制限 v2 は Teams 会議へのアクセスをブロックします。 |

| 外部で発行された ID (認証済みセッション) 例: ユーザーは、ホーム ID 以外の任意の ID を使用します (例: user@externaltenant.com) |

外部で発行された ID として認証される | テナント制限 v2 ポリシーによって Teams 会議へのアクセスを許可またはブロックします。 ポリシーで許可されている場合、ユーザーは会議に参加できます。 それ以外の場合は、アクセスがブロックされます。 |

テナント制限 v2 と SharePoint Online (プレビュー)

SharePoint Online では、認証プレーンとデータ プレーンの両方でテナント制限 v2 がサポートされています。

認証されたセッション

テナントでテナント制限 v2 が有効になっている場合、認可されていないアクセスは認証の間にブロックされます。 ユーザーが認証されたセッションを使わずに SharePoint Online リソースに直接アクセスすると、サインインするように求められます。 テナント制限 V2 ポリシーでアクセスが許可されると、ユーザーはリソースにアクセスできます。そうでない場合、アクセスはブロックされます。

匿名アクセス (プレビュー)

ユーザーが自分のホーム テナント/企業 ID を使用して匿名ファイルにアクセスしようとすると、ファイルにアクセスできます。 一方、ユーザーが外部から発行された ID を使って匿名ファイルにアクセスしようとすると、アクセスはブロックされます。

たとえば、ユーザーがテナント A に対するテナント制限 v2 で構成されたマネージド デバイスを使用しているとします。ユーザーがテナント A リソースのために生成された匿名アクセス リンクを選択した場合は、リソースに匿名でアクセスできる必要があります。 一方、テナント B の SharePoint Online に対して生成された匿名アクセス リンクを選ぶと、サインインするように求められます。 外部で発行された ID を使用したリソースへの匿名アクセスは、常にブロックされます。

テナント制限 v2 と OneDrive (プレビュー)

認証されたセッション

テナントでテナント制限 v2 が有効になっている場合、認可されていないアクセスは認証の間にブロックされます。 ユーザーが認証されたセッションを使用せずに OneDrive に直接アクセスすると、サインインするように求められます。 テナント制限 V2 ポリシーでアクセスが許可されると、ユーザーはリソースにアクセスできます。そうでない場合、アクセスはブロックされます。

匿名アクセス (プレビュー)

SharePoint と同様に、OneDrive は、認証プレーンとデータ プレーンの両方でテナント制限 v2 をサポートしています。 OneDrive への匿名アクセスのブロックもサポートされています。 たとえば、テナント制限 v2 ポリシーの適用は、OneDrive エンドポイント (microsoft-my.sharepoint.com) で機能します。

この記事で扱わない内容

OneDrive for Consumer アカウント (onedrive.live.com 経由) では、テナント制限 v2 はサポートされていません。 一部の URL (onedrive.live.com など) は集約されておらず、レガシ スタックを使います。 ユーザーがこれらの URL から OneDrive コンシューマー テナントにアクセスする場合、ポリシーは適用されません。 回避策としては、プロキシ レベルで https://onedrive.live.com/ をブロックできます。

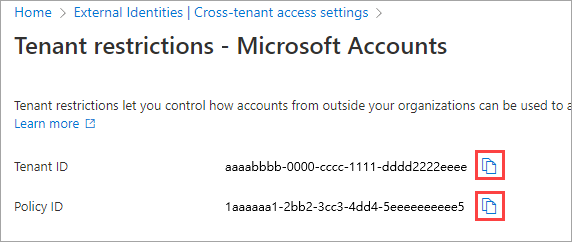

サインイン ログ

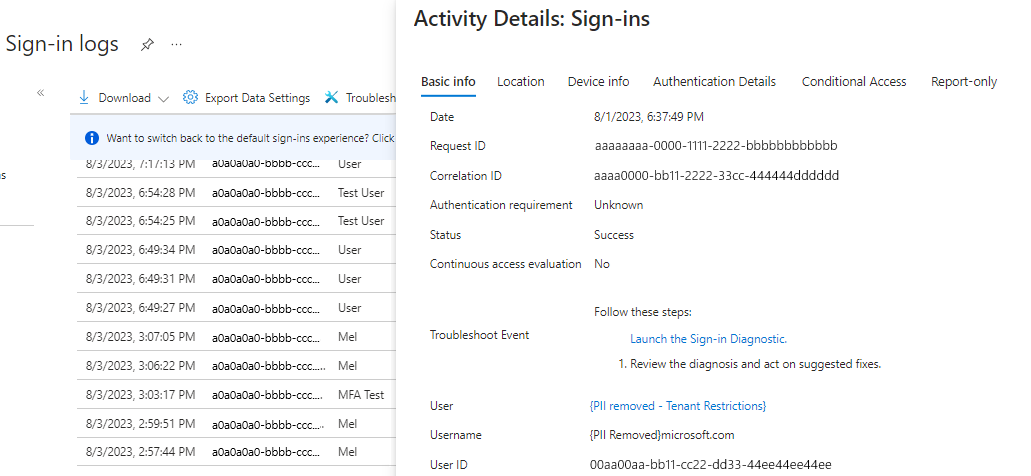

Microsoft Entra サインイン ログを使用すると、テナント制限 v2 ポリシーが適用されたサインインに関する詳細を表示できます。 B2B ユーザーが共同作業を行うリソース テナントにサインインすると、ホーム テナントとリソース テナントの両方にサインイン ログが生成されます。 これらのログには、使用されているアプリケーション、メール アドレス、テナント名、ホーム テナントとリソース テナントの両方のテナント ID などの情報が含まれます。 次に示す例は成功したサインインです。

サインインが失敗した場合、アクティビティ詳細は、失敗の原因に関する情報を提供します。

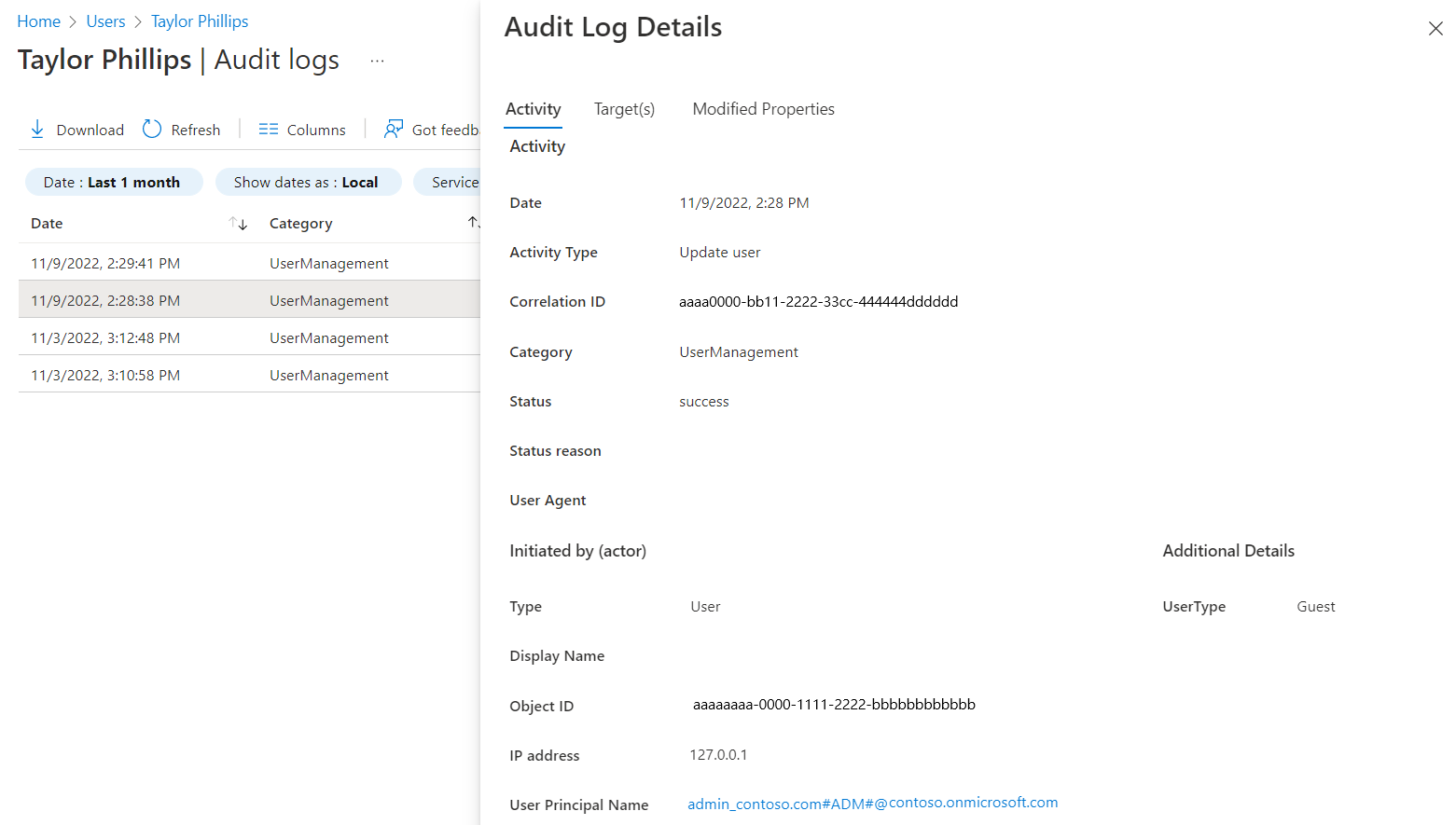

監査ログ

監査ログはゲスト ユーザーによって開始されたアクティビティを含む、システムとユーザーのアクティビティの記録を提供します。 [監視] でテナントの監査ログを表示したり、ユーザーのプロファイルに移動することで特定のユーザーの監査ログを表示したりできます。

![[監査ログ] ページを示すスクリーンショット。](media/tenant-restrictions-v2/audit-logs.png)

イベントの詳細を取得するには、ログ内のイベントを選択します。次に例を示します。

これらのログを Microsoft Entra ID からエクスポートし、任意のレポート ツールを使用してレポートをカスタマイズすることもできます。

Microsoft Graph

ポリシーの情報を取得するには、Microsoft Graph を使います。

HTTP 要求

既定のポリシーを取得します

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultシステムの既定値にリセットする

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultパートナーの構成を取得する

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners特定のパートナーの構成を取得する

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad特定のパートナーを更新する

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

要求本文

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

既知の制限事項

テナント制限 v2 は、複数のクラウドにまたがる要求では適用されません。

次のステップ

Azure AD 以外の ID、ソーシャル ID、IT で管理されない外部アカウントを使用する B2B コラボレーションについては、「外部コラボレーション設定を構成する」を参照してください。