フェーズ 3: Microsoft Entra Permissions Management の監視とアラートの構成

Microsoft Entra Permissions Management 操作リファレンス ガイドのこのセクションでは、効果的なアラートとレポート戦略を実装するためにとるべきチェックとアクションについて説明します。

主要な利害関係者向けのレポート システムを実装する

推奨される所有者: 情報セキュリティ アーキテクチャ

レポートを使用する主要な利害関係者を特定する

Microsoft Entra Permissions Management では、クラウド環境の可視性と分析情報を得るためのシステム レポートを生成します。 レポートを使用する組織内のユーザーを定義するには、次の推奨される対象ユーザーに着目します。

| Report | 推奨される対象ユーザー |

|---|---|

| アクセス キーのエンタイトルメントと使用状況 | 情報セキュリティ運用、ターゲット承認システムの技術所有者 |

| User Entitlements and Usage (ユーザーのエンタイトルメントと使用状況) | IAM、セキュリティの保証と監査、ターゲット認可システムの技術所有者 |

| Group entitlements and usage (グループのエンタイトルメントと使用状況) | IAM、セキュリティの保証と監査、ターゲット認可システムの技術所有者 |

| Identity permissions (ID のアクセス許可) | IAM、セキュリティの保証と監査、ターゲット認可システムの技術所有者 |

| アクセス許可の分析 | IAM、セキュリティの保証と監査、ターゲット認可システムの技術所有者 |

| Role/Policy Details (ロールまたはポリシーの詳細) | IAM、セキュリティの保証と監査、ターゲット認可システムの技術所有者 |

| PCI History (PCI 履歴) | 情報セキュリティ運用、クラウド インフラストラクチャ、セキュリティの保証と監査 |

| All Permissions for Identity (ID のすべてのアクセス許可) | IAM、セキュリティの保証と監査、インシデント応答、ターゲット認可システムの技術所有者 |

詳細な説明については、「レポート ダッシュボードのシステム レポート」を参照してください

主要な利害関係者のレポートをスケジュールする

レポートを使用する主要な利害関係者について、1 時間ごと、毎日、毎週、隔週、または毎月の、定期的な配信頻度を設定します。 カスタム レポートを作成、表示、共有する方法を学習します。

組織の要件を満たすカスタム監査クエリを定義する

カスタム監査クエリを使用して、製品が取り込むアクティビティ ログ情報を取得し、アクセスをレビューし、コンプライアンス レビューを実施します。 さらに、それらをフォレンジックに使用します。 たとえば、セキュリティ インシデントの発生中に、監査クエリを使用して攻撃者のエントリ ポイントを見つけ、そのパスを追跡します。

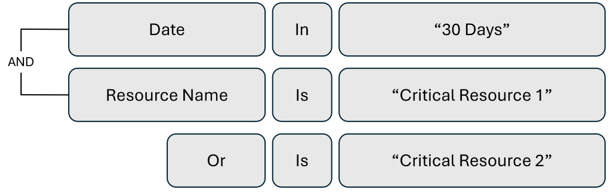

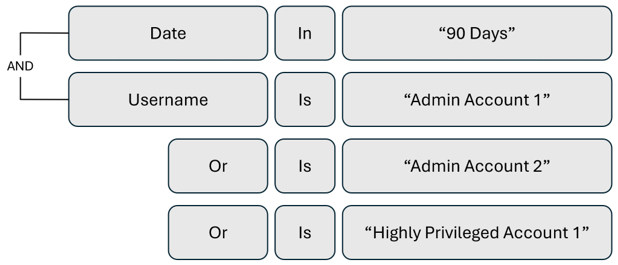

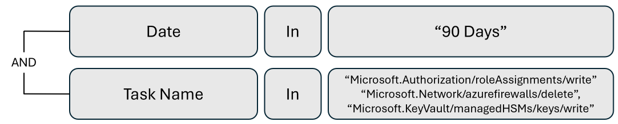

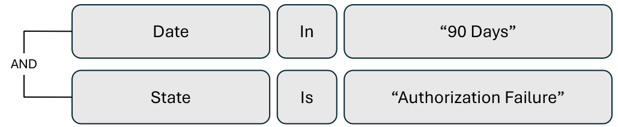

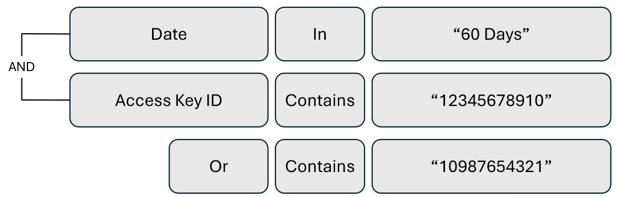

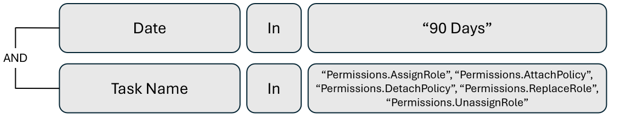

Permissions Management を使用して、組織内の他のユーザーが参照するカスタム監査クエリを作成して保存します。 組織が定期的にレビューする情報に合わせて監査クエリを作成することをお勧めします。 開始するには、次の図を参照してください。

Note

次の図はクエリの例です。 正確な構造は、クエリによって異なります。 カスタム監査クエリを作成する場合は、認可システムの種類と、クエリを実行する認可システムとフォルダーを選択します。

重要なリソースへのアクセスをレビューする

管理者と特権アカウントのアクティビティをレビューする

リスクの高いアクセス許可の使用状況をレビューする

認可エラーをレビューする

アクセス キーの利用状況をレビューする

Permissions Management の修復アクティビティをレビューする

Note

Microsoft Entra Permissions Management ログのクエリを行うには、認可システムの種類にはして [プラットフォーム] を選択します。

カスタム クエリを作成、表示、保存、使用する方法の詳細については、次を参照してください。

セキュリティ運用調査のアラートを構成する

アラートを構成して、環境を継続的に監視できます。 特権が過剰なアカウント、異常なアクセス許可の使用、潜在的な脅威、サービスの中断に関する通知を受け取ります。

お使いの環境に適したアラートと、それを受け取るユーザーを決定します。 このアクションにより、環境に対する可視性が向上し、ID とリソースへのアクセスを管理するためのより積極的なアプローチが可能になります。

アラートの種類と使用シナリオについては、「Microsoft Entra Permissions Management アラート ガイド」を参照してください。

アラート対応戦略とプレイブックを開発する

構成されたアラートの手動、または自動化された対応戦略とプレイブックを開発します。

- アラートに対して対応する人を決定する (アラート受信者の可能性が高い)

- 明確な修復手順を作成して提供する

たとえば、非アクティブなユーザーに関するアラートについては、次の対応戦略とプレイブックを確認します。

手動対応戦略の例

修復: 非アクティブなユーザーに関するアラートがトリガーされると、アラートの受信者はユーザーに読み取り専用の状態を割り当て、ck_exclude_from_reports タグをユーザーに適用します。

手動対応では、Microsoft Entra Permissions Management 修復ツールを使用し、非アクティブなユーザーに関するアラートの受信者が修復を実行することを明確にします。 受信者は Permissions Management を使用して、読み取り専用の状態をユーザーに割り当てます。 このアクションにより、ユーザーのアクセス許可が取り消され、ボタンをクリックして、ユーザーに対して読み取り専用の状態を割り当てます。

受信者は、ck_exclude_from_reports タグをユーザーに適用します。 このタグによって、アクセス許可分析レポートからユーザーが削除され、非アクティブなユーザーとして呼び出されることはありません。

自動対応戦略の例

修復: 非アクティブなユーザーに関するアラートがトリガーされると、Microsoft Power Automate (クラウド、デスクトップ、ビジネス プロセスのフローを作成するためのツール) によってユーザーが削除されます。

非アクティブなユーザーに関するアラートへの自動対応には、Power Automate を使用します。 たとえば、Permissions Management からの電子メールで非アクティブであることが示された後、非アクティブなユーザーを削除するフローを作成します。