Microsoft Defenderの [デバイス エンティティ] ページ

Microsoft Defender ポータルの [デバイス エンティティ] ページは、デバイス エンティティの調査に役立ちます。 ページには、特定のデバイス エンティティに関するすべての重要な情報が含まれています。 アラートまたはインシデントが、デバイスが疑わしい動作をしている、または侵害される可能性があることを示している場合は、デバイスの詳細を調査して、アラートまたはインシデントに関連する可能性のある他の動作やイベントを特定し、侵害の潜在的な範囲を検出します。 デバイス エンティティ ページを使用して、一般的なセキュリティ タスクや、セキュリティ上の脅威を軽減または修復するための応答アクションを実行することもできます。

重要

デバイス エンティティ ページに表示されるコンテンツ セットは、Microsoft Defender for EndpointとMicrosoft Defender for Identityでのデバイスの登録によって若干異なる場合があります。

organizationオンボードされたMicrosoft Sentinelが Defender ポータルに表示される場合は、追加情報が表示されます。

Microsoft Sentinelでは、デバイス エンティティはホスト エンティティとも呼ばれます。 詳細情報 を参照してください。

Microsoft Sentinelは、Microsoft Defender ポータルの Microsoft の統合セキュリティ運用プラットフォーム内で一般公開されています。 プレビューの場合、Microsoft Sentinelは、Microsoft Defender XDRまたは E5 ライセンスなしで Defender ポータルで使用できます。 詳細については、Microsoft Defender ポータルの「Microsoft Sentinel」を参照してください。

デバイス エンティティは、次の領域にあります。

- [資産] の下の [デバイス] の一覧

- アラート キュー

- 個々のアラート/インシデント

- 個々のユーザー エンティティ ページ

- 個々のファイルの詳細ビュー

- 任意の IP アドレスまたはドメインの詳細ビュー

- アクティビティ ログ

- 高度なハンティング クエリ

- アクション センター

ポータルでデバイスを表示するたびにデバイスを選択してデバイスのエンティティ ページを開き、デバイスの詳細を表示できます。 たとえば、インシデントのアラートに関する詳細は、Microsoft Defender ポータルの [インシデントの調査] & 応答> [インシデント] & アラート> [インシデント] >incident> [Assets > Devices] で一覧表示されます。

![Microsoft Defender ポータルのインシデントの [ユーザー] ページのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/device-incident-assets.png)

デバイス エンティティ ページには、その情報がタブ付き形式で表示されます。 この記事では、各タブで使用できる情報の種類と、特定のデバイスで実行できるアクションについて説明します。

デバイス エンティティ ページには、次のタブが表示されます。

- 概要

- インシデントと警告

- Timeline

- セキュリティに関する推奨事項

- インベントリ

- 検出された脆弱性

- KB が見つからない

- セキュリティ基本計画

- セキュリティ ポリシー

- Sentinel イベント

エンティティ ページ ヘッダー

エンティティ ページの一番上のセクションには、次の詳細が含まれています。

- エンティティ名

- リスク重大度、 重要度、 およびデバイス値 インジケーター

- デバイスを分類できるタグ。 Defender for Endpoint、Defender for Identity、またはユーザーによって追加できます。 Microsoft Defender for Identityからのタグは編集できません。

- 応答アクション もこちらにあります。 詳細については、以下を参照してください。

[概要 ] タブ

既定のタブは [概要] です。 デバイスに関する最も重要なセキュリティの事実を簡単に見てみましょう。 [ 概要 ] タブには、 デバイスの詳細 サイドバーと ダッシュボード が含まれており、一部のカードには大まかな情報が表示されます。

デバイスの詳細

サイドバーには、デバイスのフル ネームと露出レベルが一覧表示されます。 また、小さなサブセクションで重要な基本情報も提供します。この情報は、次のように展開または折りたたむことができます。

| Section | 含まれる情報 |

|---|---|

| VM の詳細 | マシン名とドメイン名と ID、正常性とオンボードの状態、最初と最後の表示のタイムスタンプ、IP アドレスなど |

| DLP ポリシー同期の詳細 | 関連する場合 |

| 構成の状態 | Microsoft Defender for Endpoint構成に関する詳細 |

| クラウド リソースの詳細 | クラウド プラットフォーム、リソース ID、サブスクリプション情報など |

| ハードウェアとファームウェア | VM、プロセッサ、BIOS の情報など |

| デバイスの管理 | 登録の状態と管理情報をMicrosoft Defender for Endpointする |

| ディレクトリ データ | UAC フラグ、 SPN、およびグループ メンバーシップ。 |

ダッシュボード

[概要] タブのメイン部分には、いくつかのダッシュボードタイプの表示カードが表示されます。

- 過去 6 か月間のデバイスに関連するアクティブなアラートとリスク レベル (重大度別にグループ化)

- デバイスのセキュリティ評価と公開レベル

- 過去 30 日間にデバイスにログオンしたユーザー

- デバイスの正常性状態 と、デバイスの最新のスキャンに関するその他の情報。

ヒント

公開レベルは、デバイスがセキュリティに関する推奨事項にどの程度準拠しているかに関連しますが、リスク レベルは、アクティブなアラートの種類や重大度など、さまざまな要因に基づいて計算されます。

[インシデントとアラート ] タブ

[インシデントとアラート] タブには、デバイスで発生したアラートを含むインシデントの一覧が含まれます。これには、オンボードされている場合Microsoft Sentinelなど、さまざまなMicrosoft Defender検出ソースのいずれかから検出されます。 この一覧は 、インシデント キューのフィルター処理されたバージョンであり、インシデントまたはアラートの簡単な説明、重大度 (高、中、低、情報)、キュー内の状態 (新規、進行中、解決済み)、その分類 (設定されていない、誤ったアラート、真のアラート)、調査状態、カテゴリ、それに対処するために割り当てられているユーザー、最後に観察されたアクティビティを示します。

各項目に表示する列をカスタマイズできます。 アラートは、重大度、状態、またはディスプレイ内の他の列でフィルター処理することもできます。

影響を受けるエンティティ列は、インシデントまたはアラートで参照されるすべてのデバイスエンティティとユーザー エンティティを参照します。

インシデントまたはアラートが選択されると、ポップアップが表示されます。 このパネルでは、インシデントまたはアラートを管理し、インシデント/アラート番号や関連デバイスなどの詳細を表示できます。 一度に複数のアラートを選択できます。

インシデントまたはアラートの完全なページ ビューを表示するには、そのタイトルを選択します。

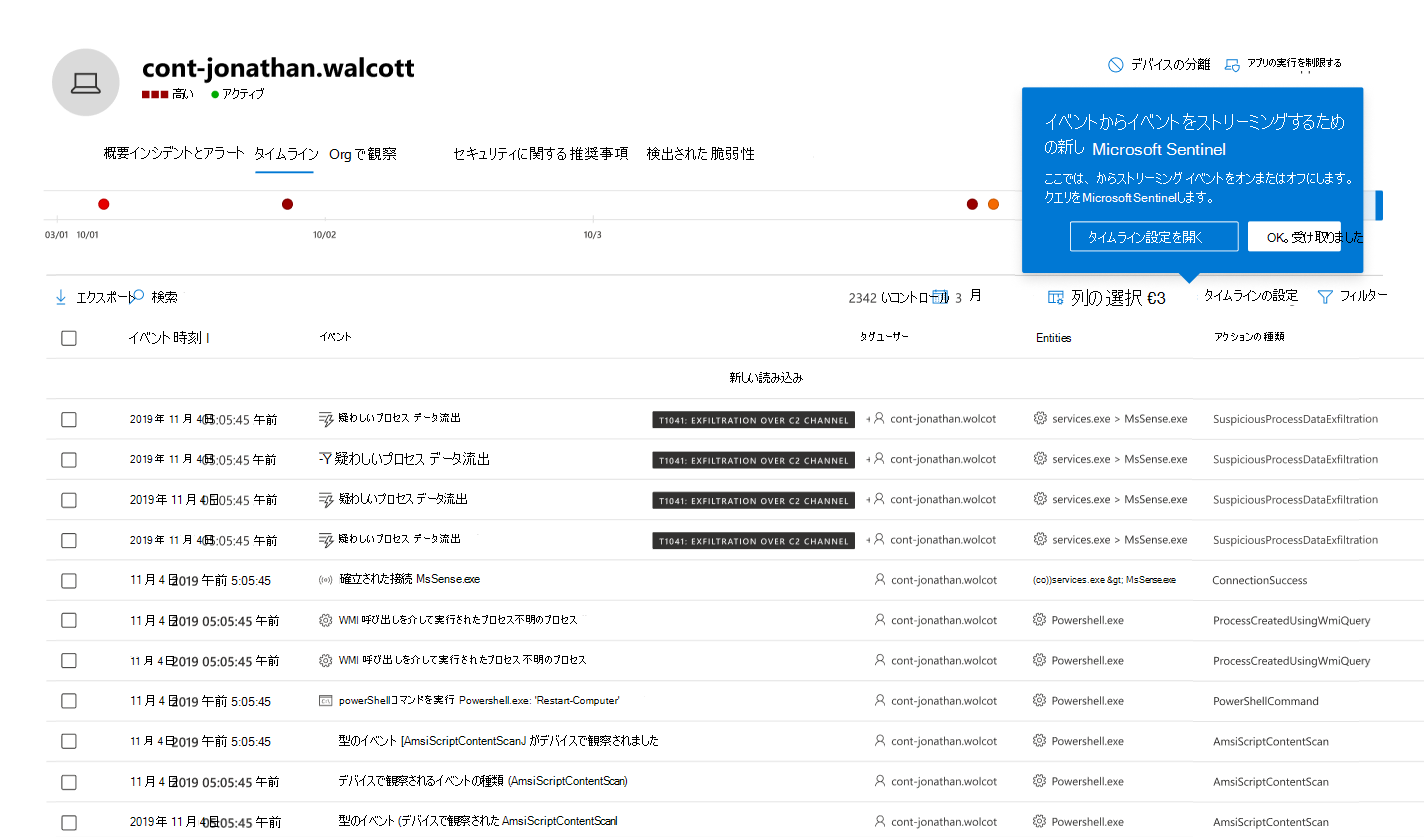

[タイムライン ] タブ

[ タイムライン ] タブには、デバイスで観察されたすべてのイベントの時系列ビューが表示されます。 これは、デバイスに関連するすべてのイベント、ファイル、IP アドレスを関連付けるのに役立ちます。

一覧に表示される列の選択は、どちらもカスタマイズできます。 既定の列には、イベント時間、アクティブ ユーザー、アクションの種類、関連付けられているエンティティ (プロセス、ファイル、IP アドレス)、およびイベントに関する追加情報が一覧表示されます。

ページ上部のタイムライングラフ全体に沿って期間の境界線をスライドすることで、イベントを表示する期間を管理できます。 一覧の上部にあるドロップダウンから期間を選択することもできます (既定値は 30 日)。 ビューをさらに制御するには、イベント グループでフィルター処理するか、列をカスタマイズします。

最大 7 日間分のイベントを CSV ファイルにエクスポートしてダウンロードできます。

個々のイベントの詳細をドリルダウンします。その詳細は、結果のポップアップ パネルで [イベント] と [イベント] を選択して表示します。 以下の 「イベントの詳細」を参照 してください。

統合タイムライン (プレビュー)

2025 年 1 月の時点で、Defender ポータルにMicrosoft Sentinelオンボードした場合、[Sentinelイベント] タブのSentinel タイムラインに表示されるデバイス アクティビティも [メイン タイムライン] タブに表示されるため、記録されたイベントと共に表示できます。1 つのコンテキストで他のMicrosoft Defender サービスを使用できます。 この統合されたタイムラインは、デバイス アクティビティの統一されたビューを提供し、画面を切り替える必要がなく、迅速な意思決定を可能にすることで、調査を簡素化するのに役立ちます。

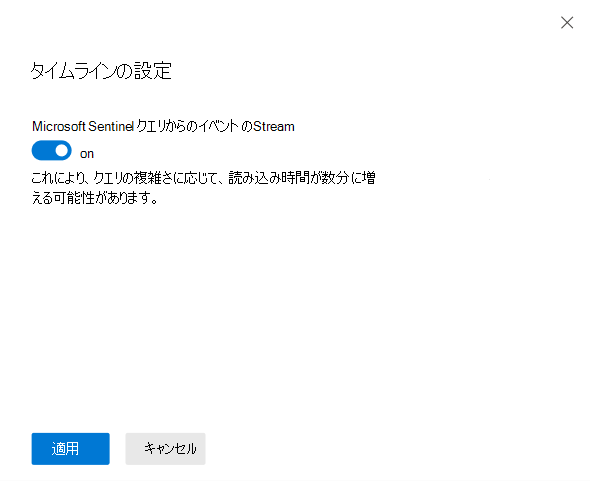

メイン タイムラインのMicrosoft Sentinelからイベントを表示しないように選択し、代わりに [Sentinel イベント] タブでのみ、以前と同様に表示し続けることができます。これを行うには、[タイムラインの設定] を選択し、Stream イベントMicrosoft Sentinelクエリトグルからオフに移動します。 [ 適用] を 選択して設定を保存します。

これらのアクティビティ イベントの詳細については、「Microsoft Sentinelのエンティティ ページ」を参照してください。

注:

ファイアウォール イベントを表示するには、監査ポリシーを有効にする必要があります。 手順については、「 監査フィルター プラットフォーム接続」を参照してください。

ファイアウォールでは、次のイベントについて説明します。

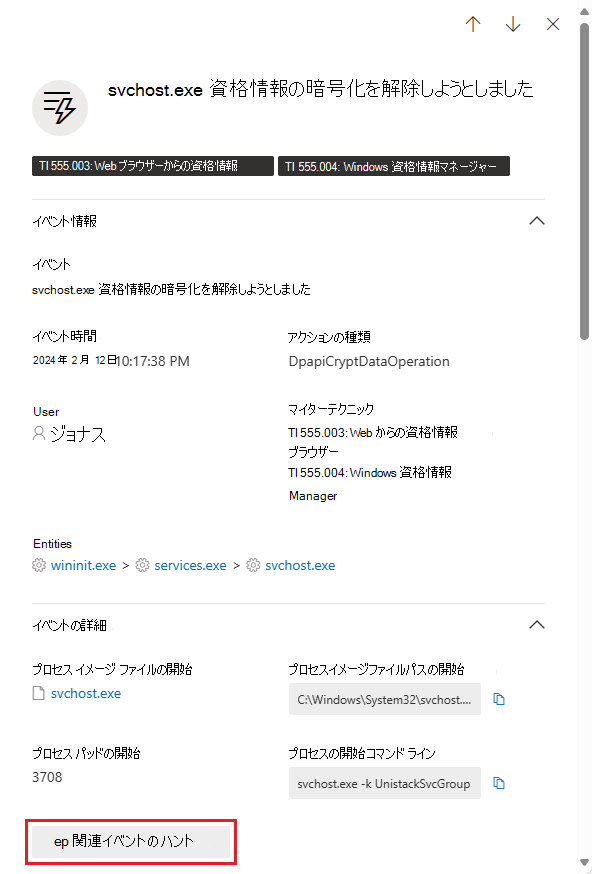

イベントの詳細

イベントを選択すると、そのイベントに関する関連する詳細が表示されます。 ポップアップ パネルが表示され、イベントに関する詳細情報が表示されます。 表示される情報の種類は、イベントの種類によって異なります。 該当するデータが使用可能な場合は、関連するエンティティとそのリレーションシップ (ファイルやプロセスのチェーンなど) を示すグラフが表示される場合があります。 また、イベントに適用可能な MITRE ATT&CK 戦術と手法の概要説明が表示される場合もあります。

イベントと関連イベントをさらに調べるには、[関連イベントの検索] を選択して、高度なハンティング クエリをすばやく実行できます。 クエリは、選択したイベントと、同じエンドポイントで同時に発生した他のイベントの一覧を返します。

[セキュリティに関する推奨事項 ] タブ

[ セキュリティに関する推奨事項 ] タブには、デバイスを保護するために実行できるアクションが一覧表示されます。 この一覧で項目を選択するとポップアップが開き、推奨事項を適用する方法の手順を確認できます。

前のタブと同様に、表示される列の選択をカスタマイズできます。

既定のビューには、対処されたセキュリティの弱点、関連する脅威、脅威の影響を受ける関連コンポーネントまたはソフトウェアなどを詳細に示す列が含まれています。 項目は、推奨事項の状態でフィルター処理できます。

セキュリティに関する推奨事項の詳細については、こちらをご覧ください。

[インベントリ ] タブ

このタブには、ソフトウェア、脆弱なコンポーネント、ブラウザー拡張機能、証明書の 4 種類のコンポーネントのインベントリが表示されます。

ソフトウェア インベントリ

このカードには、デバイスにインストールされているソフトウェアが一覧表示されます。

既定のビューには、ソフトウェア ベンダー、インストールされているバージョン番号、既知のソフトウェアの弱点の数、脅威の分析情報、製品コード、タグが表示されます。 表示される項目の数と表示される列の両方をカスタマイズできます。

この一覧から項目を選択すると、選択したソフトウェアの詳細と、ソフトウェアが最後に見つかった時点のパスとタイムスタンプを含むポップアップが開きます。

この一覧は、製品コード、弱点、脅威の存在によってフィルター処理できます。

脆弱なコンポーネント

このカードには、脆弱性を含むソフトウェア コンポーネントが一覧表示されます。

既定のビューとフィルターオプションは、ソフトウェアの場合と同じです。

項目を選択すると、ポップアップに詳細情報が表示されます。

ブラウザー拡張機能

このカードには、デバイスにインストールされているブラウザー拡張機能が表示されます。 表示される既定のフィールドは、拡張機能名、インストールされているブラウザー、バージョン、アクセス許可リスク (拡張機能によって要求されたデバイスまたはサイトへのアクセスの種類に基づく)、および状態です。 必要に応じて、仕入先を表示することもできます。

項目を選択すると、ポップアップに詳細情報が表示されます。

証明書

このカードには、デバイスにインストールされているすべての証明書が表示されます。

既定で表示されるフィールドは、証明書名、発行日、有効期限、キー サイズ、発行者、署名アルゴリズム、キー使用法、インスタンス数です。

リストは、状態、自己署名かどうか、キー サイズ、署名ハッシュ、およびキーの使用状況でフィルター処理できます。

ポップアップに詳細情報を表示する証明書を選択します。

[検出された脆弱性 ] タブ

このタブには、デバイスに影響を与える可能性がある一般的な脆弱性と悪用 (CVEs) が一覧表示されます。

既定のビューには、CVE の重大度、共通脆弱性スコア (CVSS)、CVE に関連するソフトウェア、CVE が発行されたとき、CVE が最初に検出され、最後に更新されたとき、および CVE に関連付けられている脅威が一覧表示されます。

前のタブと同様に、表示する列の選択をカスタマイズできます。 一覧は、重大度、脅威の状態、デバイスの公開、タグでフィルター処理できます。

この一覧から項目を選択すると、CVE を説明するポップアップが開きます。

[KB] タブがありません

[不足している KB] タブには、デバイスにまだ適用されていない Microsoft Updatesが一覧表示されます。 問題の "KB" は、これらの更新プログラムについて説明する サポート技術情報の記事です。たとえば、 KB4551762。

既定のビューには、更新プログラム、OS バージョン、KB ID 番号、影響を受ける製品、アドレス指定された CVEs、タグが含まれるセキュリティ情報が一覧表示されます。

表示する列の選択をカスタマイズできます。

アイテムを選択すると、更新プログラムにリンクするポップアップが開きます。

[Sentinel イベント] タブ

organizationオンボードMicrosoft Sentinel Defender ポータルの場合、この追加タブはデバイス エンティティ ページにあります。 このタブでは、Microsoft Sentinelから [ホスト エンティティ] ページをインポートし、次のセクションを表示します。

Sentinel タイムライン

このタイムラインには、デバイス エンティティに関連付けられている 4 種類のメッセージが表示されます。これは、Microsoft Sentinelでホスト エンティティと呼ばれ、デバイスのMicrosoft Sentinel エンティティ ページにあります。 4 つのメッセージの種類は次のとおりです。

Azure サービスと Microsoft 以外のデータ ソースからMicrosoft Sentinel分析ルールによって作成されたアラート。

これらのアラートは、[インシデントとアラート] タブメインにも表示されるため、他のMicrosoft Defender サービスによって生成されたアラートと共に 1 つのコンテキストで表示できます。

このデバイス エンティティを参照する他のMicrosoft Sentinel調査からのハントのブックマーク。

異常、つまり、Microsoft Sentinelの異常ルールによって検出された異常な動作。

Azure サービスと Microsoft 以外のデータ ソースから収集されたデバイス アクティビティ。 アクティビティは、Microsoft セキュリティ調査チームによって開発されたクエリによって収集された注目すべきイベントの集計です。 独自のカスタム アクティビティを追加することもできます。

2025 年 1 月時点:

デバイス アクティビティには、業界をリードするネットワーク デバイス ログから収集されたデータに基づいて、特定のデバイスから発信されたネットワーク トラフィックのドロップ、ブロック、拒否が含まれます。 これらのログは、潜在的な脅威をすばやく特定して対処するための重要な情報をセキュリティ チームに提供します。

デバイス アクティビティが、他の Defender ポータル ソースからのデバイス イベントと共に統合デバイス タイムラインに表示されるようになりました。 詳細については、「統合タイムライン (プレビュー)」を参照してください。

分析情報

エンティティ分析情報は、より効率的かつ効果的に調査するのに役立つ、Microsoft セキュリティ研究者によって定義されたクエリです。 これらの分析情報は、デバイス エンティティに関する大きな質問を自動的に行い、表形式のデータとグラフの形式で貴重なセキュリティ情報を提供します。 分析情報には、サインイン、グループの追加、プロセスの実行、異常なイベントなどのデータが含まれており、異常な動作を検出するための高度な機械学習アルゴリズムが含まれます。

次に示す分析情報の一部を示します。

- ホストで撮影されたスクリーンショット。

- Microsoft によって署名されていないプロセスが検出されました。

- Windows プロセスの実行情報。

- Windows サインイン アクティビティ。

- アカウントに対するアクション。

- ホストでクリアされたイベント ログ。

- グループの追加。

- ホスト、ユーザー、ホスト上のグループの列挙。

- アプリケーションコントロールをMicrosoft Defenderします。

- エントロピ計算を使用して希少性を処理します。

- 異常に多くのセキュリティ イベント。

- ウォッチリストの分析情報 (プレビュー)。

- Windows Defender ウイルス対策 イベント。

分析情報は、次のデータ ソースに基づいています。

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (UEBA Microsoft Sentinel)

- ハートビート (Azure Monitor エージェント)

- CommonSecurityLog (Microsoft Sentinel)

![ユーザー エンティティ ページの [Sentinel イベント] タブのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/entity-device-sentinel-events-tab.png)

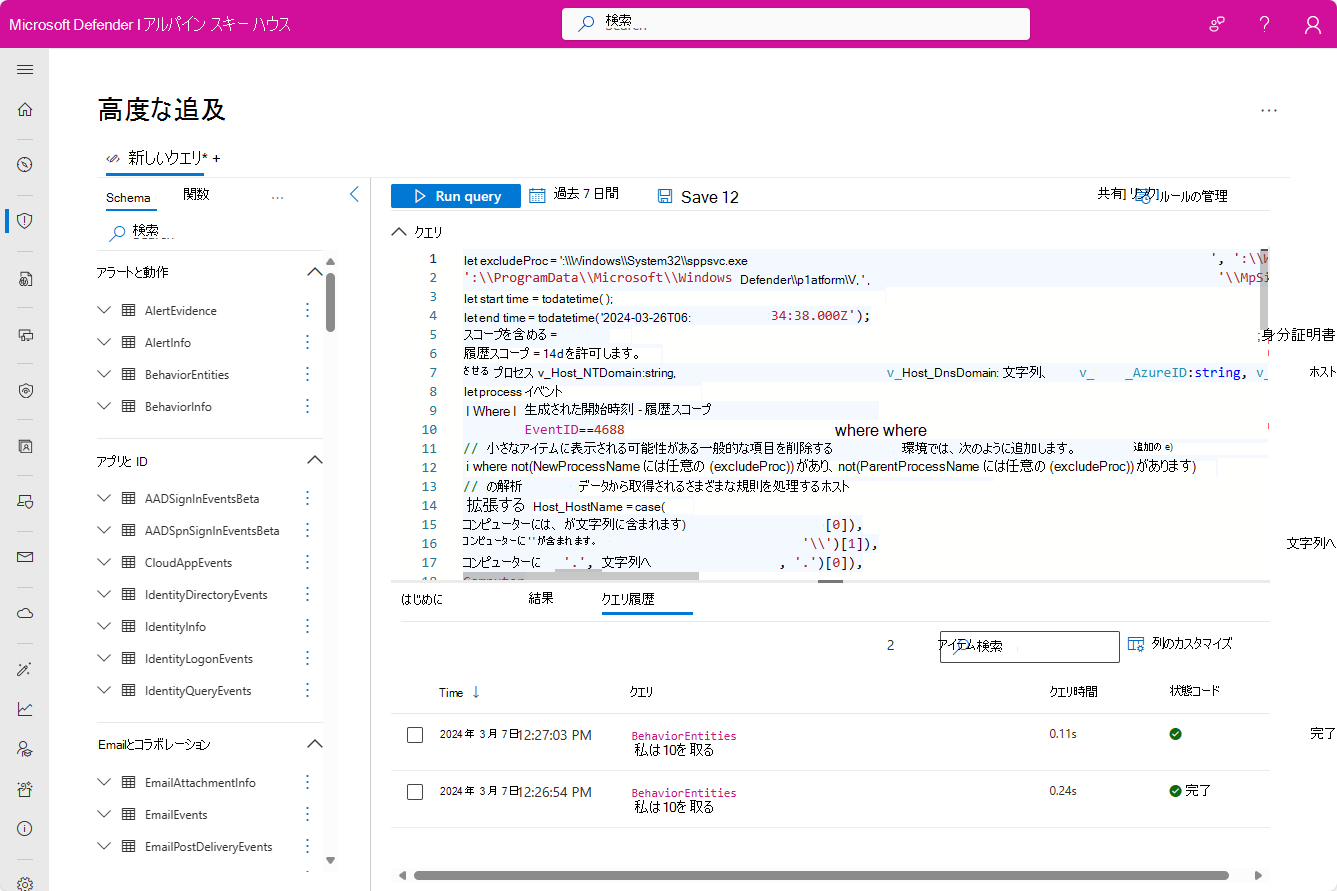

このパネルのいずれかの分析情報をさらに調べる場合は、分析情報に付随するリンクを選択します。 リンクをクリックすると、[ 高度なハンティング ] ページが表示され、分析情報の基になるクエリとその生の結果が表示されます。 クエリを変更したり、結果をドリルダウンして調査を拡大したり、好奇心を満たしたりできます。

応答アクション

応答アクションには、脅威を分析、調査、防御するためのショートカットが用意されています。

![Microsoft Defender ポータルの [デバイス エンティティ] ページのアクション バーのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/entity-device-response-actions.png)

重要

- 応答アクションは、デバイスがMicrosoft Defender for Endpointに登録されている場合にのみ使用できます。

- Microsoft Defender for Endpointに登録されているデバイスには、デバイスの OS とバージョン番号に基づいて、さまざまな数の応答アクションが表示される場合があります。

応答アクションは、特定のデバイス ページの上部に沿って実行され、次のものが含まれます。

| アクション | 説明 |

|---|---|

| デバイス値 | |

| 重要度を設定する | |

| タグの管理 | このデバイスに適用したカスタム タグをUpdatesします。 |

| レポート デバイスの不正確さ | |

| ウイルス対策スキャンを実行する | ウイルス対策の定義をUpdates Microsoft Defenderし、ウイルス対策スキャンを直ちに実行します。 クイック スキャンまたはフル スキャンを選択します。 |

| 調査パッケージの収集 | デバイスに関する情報を収集します。 調査が完了したら、ダウンロードできます。 |

| アプリの実行を制限する | Microsoft によって署名されていないアプリケーションが実行されないようにします。 |

| 自動調査を開始する | 脅威を自動的に調査して修復します。 このページから自動調査を手動でトリガーして実行することもできますが、 特定のアラート ポリシー では、独自に自動調査がトリガーされます。 |

| ライブ応答セッションを開始する | 詳細なセキュリティ調査のために、デバイスにリモート シェルを読み込みます。 |

| デバイスの分離 | Microsoft Defenderに接続したまま、デバイスをorganizationのネットワークから分離します。 通信目的で、デバイスが分離されている間に Outlook、Teams、Skype for Businessの実行を許可するように選択できます。 |

| Defender エキスパートに質問する | |

| アクション センター | 現在実行されている応答アクションに関する情報を表示します。 別のアクションが既に選択されている場合にのみ使用できます。 |

| 分離スクリプトから強制解放をダウンロードする | |

| Exclude | |

| 検出する | |

| トラブルシューティング モードを有効にする | |

| ポリシー同期 |

関連項目

- Microsoft Defender XDRの概要

- Microsoft Defender XDRを有効にする

- Microsoft Defenderの [ユーザー エンティティ] ページ

- Microsoft Defenderの IP アドレス エンティティ ページ

- Microsoft Defender XDRとMicrosoft Sentinelの統合

- Microsoft Sentinel を Microsoft Defender XDR に接続する

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。

![Microsoft Defender ポータルのデバイス エンティティ ページの [概要] タブのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/entity-device-overview-tab.png)

![Microsoft Defender ポータルのデバイス エンティティ ページの [インシデントとアラート] タブのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/entity-device-incidents-tab.png)

![Microsoft Defender ポータルのデバイス エンティティ ページの [タイムライン] タブのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/entity-device-timeline-tab.png)

![デバイス エンティティ ページの [セキュリティに関する推奨事項] タブのスクリーンショット。](/ja-jp/defender-xdr/media/entity-page-device/entity-device-recommendations-tab.png)

![Microsoft Defender ポータルのデバイス プロファイルの [ソフトウェア インベントリ] タブのスクリーンショット](/ja-jp/defender-xdr/media/entity-page-device/entity-device-inventories-tab.png)

![Microsoft Defender ポータルのデバイス プロファイルの [検出された脆弱性] タブのスクリーンショット](/ja-jp/defender-xdr/media/entity-page-device/entity-device-vulnerabilities-tab.png)