試用版ユーザー ガイド: Microsoft Defender 脆弱性管理

このユーザー ガイドは、無料の Microsoft Defender 脆弱性管理試用版をセットアップして最大限に活用するための簡単なツールです。 Microsoft セキュリティ チームのこのガイドで推奨される手順を使用して、脆弱性管理がユーザーとデータの保護にどのように役立つかについて説明します。

注:

Microsoft Defender 脆弱性管理の試用版は、現在、次の目的では利用できません。

- GCC High と DoD を使用している米国政府のお客様

- Microsoft Defender for Business のお客様

Microsoft Defender 脆弱性の管理とは

サイバー リスクを軽減するには、最も重要な資産全体の重要な脆弱性を特定、評価、修復、追跡するための包括的なリスクベースの脆弱性管理プログラムが必要です。

Microsoft Defender 脆弱性管理は、資産の可視性、脆弱性の継続的なリアルタイム検出と評価、コンテキスト対応の脅威 & ビジネスの優先順位付け、組み込みの修復プロセスを提供します。 これには、チームが組織に対する最大のリスクをインテリジェントに評価、優先順位付け、シームレスに修復するための機能が含まれています。

Defender 脆弱性管理の詳細については、次のビデオをご覧ください。

開始する

手順 1: セットアップ

注:

試用版をオンボードするには、Microsoft Entra ID でグローバル管理者ロールが割り当てられている必要があります。 詳細については、「試用版を 開始するために必要なロール」を参照してください。

Microsoft Defender 脆弱性管理の試用版には、いくつかの方法でアクセスできます。

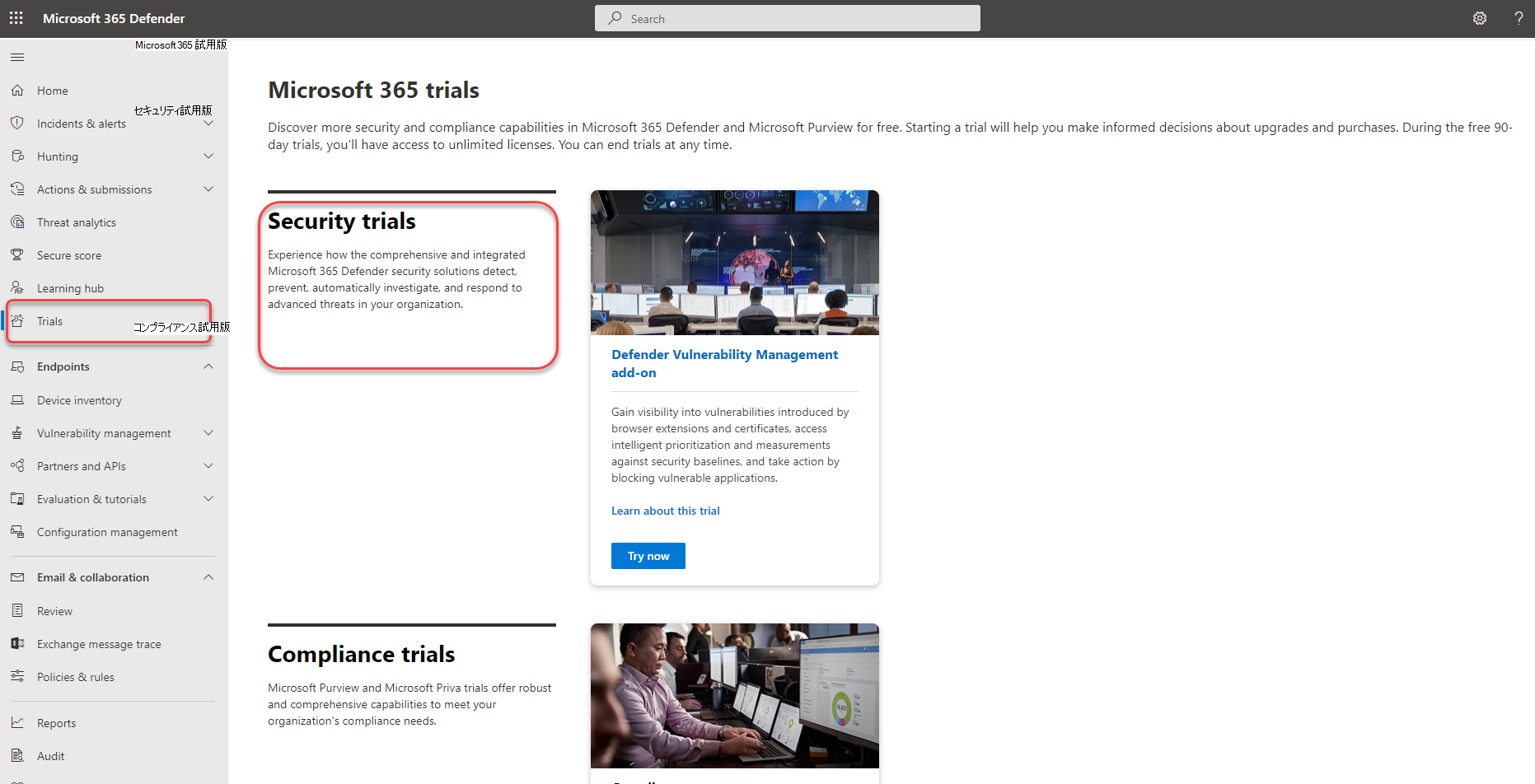

Microsoft Defender 365 ポータルにアクセスできる場合は、左側のナビゲーション ウィンドウ バーの [試用版] に移動します。 Microsoft 365 試用版ハブに到達したら、次の手順を実行します。

- Defender for Endpoint Plan 2 がある場合は、 Defender 脆弱性管理アドオン カードを見つけて、[ 今すぐ試す] を選択します。

- 新しい顧客または既存の Defender for Endpoint P1 または Microsoft 365 E3 のお客様の場合は、[ Defender 脆弱性管理 ] カードを選択し、[ 今すぐ試す] を選択します。

- Microsoft Admin Center を通じてサインアップします (グローバル管理者のみ)。

注:

試用版にサインアップする方法の詳細については、「 Microsoft Defender 脆弱性管理にサインアップする」を参照してください。

試用版に含まれている内容に関する情報を確認し、[ 試用版の開始] を選択します。 試用版をアクティブ化すると、新しい機能がポータルで使用できるようになるまで最大で 6 時間かかることがあります。

- Defender 脆弱性管理アドオンの試用期間は 90 日間です。

- Defender 脆弱性管理スタンドアロン試用版は 90 日間続きます。

開始する準備ができたら、 Microsoft Defender ポータル にアクセスし、左側のナビゲーション バーで [脆弱性管理 ] を選択して、Defender 脆弱性管理の試用版の使用を開始します。

注:

Microsoft Defender for Cloud のお客様の場合は、組織で利用できる Defender 脆弱性管理機能の詳細については、「 サーバーの脆弱性管理機能 」を参照してください。

Defender 脆弱性管理を試す

手順 1: 1 つのビューで保護する内容を把握する

組み込みのエージェントレス スキャナーは、デバイスが企業ネットワークに接続されていない場合でも、リスクを継続的に監視および検出します。 拡張された資産範囲により、ソフトウェア アプリケーション、デジタル証明書、ブラウザー拡張機能、ハードウェアとファームウェアが 1 つのインベントリ ビューに統合されます。

デバイス インベントリ - デバイス インベントリには、ネットワーク内のデバイスの一覧が表示されます。 既定では、この一覧には過去 30 日間に表示されたデバイスが表示されます。 ドメイン、リスク レベル、OS プラットフォーム、関連する CVEs などの情報が一目で確認でき、最も危険にさらされているデバイスを簡単に識別できます。

単一の統合されたインベントリ ビューで組織のソフトウェアを検出して評価します。

- ソフトウェア アプリケーション インベントリ - Defender 脆弱性管理のソフトウェア インベントリは、組織内の既知のアプリケーションの一覧です。 このビューには、OS プラットフォーム、ベンダー、脆弱性の数、脅威、公開されているデバイスのエンティティ レベルのビューなど、影響スコアと詳細が優先される、インストールされているソフトウェア全体の脆弱性と構成ミスの分析情報が含まれます。

- ブラウザー拡張機能の評価 - ブラウザー拡張機能ページには、組織内のさまざまなブラウザーにインストールされている拡張機能の一覧が表示されます。 拡張機能は通常、適切に実行するために異なるアクセス許可を必要とします。 Defender 脆弱性管理は、各拡張機能によって要求されたアクセス許可に関する詳細情報を提供し、関連するリスク レベルが最も高いもの、拡張機能が有効になっているデバイス、インストールされているバージョンなどを識別します。

-

証明書インベントリ - 証明書インベントリを使用すると、組織全体にインストールされているデジタル証明書を 1 つのビューで検出、評価、管理できます。 これは、次の場合に役立ちます。

- 有効期限が切れそうになっている証明書を特定して、証明書を更新し、サービスの中断を防ぐことができます。

- 弱い署名アルゴリズム (SHA-1-RSA など)、短いキー サイズ (RSA 512 ビットなど)、または弱い署名ハッシュ アルゴリズム (MD5 など) の使用による潜在的な脆弱性を検出します。

- 規制ガイドラインと組織ポリシーに準拠していることを確認します。

- ハードウェアとファームウェア - ハードウェアとファームウェアのインベントリには、組織内の既知のハードウェアとファームウェアの一覧が表示されます。 システム モデル、プロセッサ、BIOS の個々のインベントリを提供します。 各ビューには、ベンダーの名前、脆弱性の数、脅威の分析情報、公開されているデバイスの数などの詳細が含まれます。

Windows の認証済みスキャン - Windows の認証済みスキャンを使用すると、IP 範囲またはホスト名でリモートでターゲットを設定し、デバイスにリモートでアクセスするための資格情報を Defender 脆弱性管理に提供することで Windows サービスをスキャンできます。 構成すると、対象の管理されていないデバイスがソフトウェアの脆弱性を定期的にスキャンします。

デバイス値の割り当て - デバイスの値を定義すると、資産の優先順位を区別するのに役立ちます。 デバイスの値は、個々の資産のリスク アペタイトを Defender 脆弱性管理の露出スコアの計算に組み込むために使用されます。 "高い値" として割り当てられたデバイスは、より多くの重量を受け取ります。 デバイス値のオプション:

- 低

- 標準 (既定値)

- 高

設定された デバイス値 API を使用することもできます。

手順 2: 修復アクティビティを追跡および軽減する

修復の要求 - 脆弱性管理機能は、修復要求ワークフローを通じてセキュリティと IT 管理者の間のギャップを埋めます。 セキュリティ管理者は、IT 管理者に 対して、推奨事項 ページから Intune への脆弱性の修復を要求できます。

修復アクティビティを表示する - [セキュリティの推奨事項] ページから修復要求を送信すると、修復アクティビティが開始されます。 修復ページで追跡できるセキュリティ タスクが作成され、Microsoft Intune で修復チケットが作成されます。

脆弱なアプリケーションをブロックする - 脆弱性の修復には時間がかかり、IT チームの責任とリソースに依存する可能性があります。 セキュリティ管理者は、修復要求が完了するまで脆弱なアプリバージョンを開く前に、現在知られているすべての脆弱なバージョンのアプリケーションをブロックしたり、カスタマイズ可能なメッセージをユーザーに警告したりするための即時アクションを実行することで、脆弱性のリスクを一時的に軽減できます。 ブロック オプションを使用すると、IT チームは、その間に脆弱性が悪用されることを心配することなく、セキュリティ管理者がアプリケーションにパッチを適用する時間を与えます。

注:

評価版が終了すると、ブロックされたアプリケーションはすぐにブロック解除されますが、ベースライン プロファイルは削除される前にしばらくの間保存される場合があります。

ネットワーク共有分析などの強化された評価機能を使用して、脆弱なネットワーク共有を保護します。 ネットワーク共有にはネットワーク ユーザーが簡単にアクセスできるため、小さな一般的な弱点によって脆弱になる可能性があります。 これらの種類の構成ミスは、横移動、偵察、データ流出などのために攻撃者によって野生でよく使用されます。 そのため、Defender 脆弱性管理に新しいカテゴリの構成評価を作成し、Windows ネットワーク共有のベクターを攻撃するためにエンドポイントを公開する一般的な弱点を特定しました。 これは、次の場合に役立ちます。

- 共有へのオフライン アクセスを禁止する

- ルート フォルダーから共有を削除する

- [すべてのユーザー] に設定された共有書き込みアクセス許可を削除する

- 共有のフォルダー列挙を設定する

脆弱なデバイスの傾向と現在の統計情報を含むグラフと棒グラフを表示する脆弱なデバイス レポートを使用して、組織のデバイスを表示および監視します。 目標は、デバイスの露出の息と範囲を理解することです。

手順 3: セキュリティ ベースライン評価を設定する

セキュリティ ベースライン評価は、ポイントインタイム コンプライアンス スキャンを実行する代わりに、業界のセキュリティ ベンチマークに対する組織のコンプライアンスをリアルタイムで継続的かつ積極的に監視するのに役立ちます。 セキュリティ ベースライン プロファイルは、業界のセキュリティ ベンチマーク (CIS、NIST、MS) に対して組織内のエンドポイントを評価および監視するために作成できるカスタマイズされたプロファイルです。 セキュリティ ベースライン プロファイルを作成するときは、複数のデバイス構成設定と比較する基本ベンチマークで構成されるテンプレートを作成します。

セキュリティ ベースラインでは、Windows 10、Windows 11、Windows Server 2008 R2 以降の Center for Internet Security (CIS) ベンチマークと、Windows 10 および Windows Server 2019 のセキュリティ技術実装ガイド (STIG) ベンチマークがサポートされます。

注:

試用期間が終了すると、セキュリティ ベースライン プロファイルが削除される前に、しばらくの間保存される場合があります。

手順 4: API と高度なハンティングを使用して詳細な分析情報を取得する意味のあるレポートを作成する

Defender 脆弱性管理 API は、セキュリティ体制と脆弱性管理ワークフローの自動化に関するカスタマイズされたビューを使用して、組織の透明性を高めるのに役立ちます。 データ収集、リスク スコア分析、他の組織のプロセスやソリューションとの統合により、セキュリティ チームのワークロードを軽減します。 詳細については、以下を参照してください:

高度なハンティングを使用すると、Defender 脆弱性管理の生データに柔軟にアクセスできます。これにより、既知および潜在的な脅威についてエンティティを事前に検査できます。 詳細については、「 公開されているデバイスの検索」を参照してください。

ライセンスと試用版の情報

試用版のセットアップの一環として、新しい Defender 脆弱性管理の試用版ライセンスがユーザーに自動的に適用されます。 そのため、割り当ては必要ありません (試用版では最大 1,000,000 ライセンスを自動的に適用できます)。 ライセンスは、試用期間中アクティブです。

試用版の概要

Microsoft Defender ポータルに表示されたらすぐに、Defender 脆弱性管理機能の使用を開始できます。 何も自動的に作成されないため、ユーザーには影響がありません。 各ソリューションに移動すると、機能の使用を開始するための追加のセットアップ構成を作成するように案内される場合があります。

試用版の延長

試用期間の最後 15 日以内であれば、試用期間の延長が可能です。 試用期間は最大 2 回までに制限されます。 試用期間が終了するまでに延長しない場合は、2 回目の試用を申し込むまでに少なくとも 30 日間待つ必要があります。

試用版の終了

管理者は、左側のナビゲーションで [試用版 ] を選択し、[ Defender 脆弱性管理 ] 試用版カードに移動し、[ 試用版の終了] を選択することで、いつでも試用版を無効にすることができます。

ソリューションに特に明記されていない限り、試用版データは、完全に削除されるまでの時間 (通常は 180 日間) 維持されます。 そのときまでは、試用期間中に収集したデータに引き続きアクセスすることができます。

その他のリソース

- 使用条件: Microsoft 365 試用版の 使用条件 を参照してください。

- オファリングの比較: Microsoft Defender 脆弱性管理

- Defender 脆弱性管理に関するドキュメント

- データシート: Microsoft Defender 脆弱性管理: 継続的な脆弱性検出と評価、リスクベースの優先順位付け、修復によってサイバー リスクを軽減する