Microsoft 以外のセキュリティ サービスと Microsoft 365 の統合に関する考慮事項

Microsoft はメール セキュリティのための包括的なプラットフォームを提供していますが、一部のお客様は、サード パーティ (Microsoft 以外) のセキュリティ サービスを追加することで 、電子メール セキュリティの多層防御戦略 を採用していると理解しています。 Microsoft 365 に Microsoft 以外のセキュリティ サービスを組み込むには、次の 2 つの考慮事項があります。

Microsoft 以外のサービスによってorganizationのセキュリティ体制が向上するかどうか、およびそのためのトレードオフが増えるかどうか。 以下に例を示します。

- より多くのコスト。

- より複雑。

- さらに多くの製品が追加されると、誤検知 (不良とマークされた良い項目) の割合が増加します。

- Microsoft 以外のセキュリティ サービスがエンドツーエンドでどのように統合されるか。 以下に例を示します。

- Microsoft 以外のサービスでは、使用する検疫をユーザーが考慮する必要のないユーザー エクスペリエンスを提供する必要があります。

- Microsoft 以外のサービスは、既存のセキュリティ運用 (SecOps) のプロセスとツールと統合する必要があります。 たとえば、セキュリティ情報とイベント管理 (SIEM)、セキュリティ オーケストレーション、自動化、応答 (SOAR) などです。

注:

Emailセキュリティは敵対的な空間です。 コモディティ フィッシングと攻撃キットの増加に伴い、攻撃は急速に進化し、変化します。 そのため、Microsoft Defender for Office 365は、企業のサイバー セキュリティに対する多層的な侵害前および侵害後のアプローチであるMicrosoft Defender XDRの一部です。

電子メール保護のレイヤーの数に関係なく、保護全体が 100% に達することはありません。

Microsoft 以外のサービスが電子メール メッセージをスキャンして処理する方法。 通常、Microsoft 以外のセキュリティ サービスでは、次の 3 つの統合オプションが推奨されます。現時点では、これらのオプションのすべてが Microsoft で同等にサポートされているわけではありません。

DNS メール ルーティングによる統合 (MX レコードが Microsoft 以外のサービスを指す)

この構成については、「Exchange Onlineのコネクタの拡張フィルター処理」で詳しく説明されており、Microsoft によって完全にサポートされています。 認証された受信チェーン (ARC) をサポートするセキュリティ ベンダー Email最適ですが、制限があります。 たとえば、安全なリンクを使用してリンクをチェックしたり、リンクを書き換える Microsoft 以外のサービスでリンクをラップしたりしないようにします。 ダブル リンク ラッピングにより、安全なリンクがリンクの状態の検証、脅威のリンクの爆発、1 回限りの使用リンクのトリガーを防ぐことができます。 Microsoft 以外のサービスでリンク ラッピング機能を無効にすることをお勧めします。

この構成のその他の背景については、「Exchange Onlineを使用してサードパーティのクラウド サービスを使用してメール フローを管理する」を参照してください。

Microsoft Graph APIによる統合

一部の Microsoft 以外のサービスでは、Microsoft Graph APIを認証し、ユーザー メールボックスに配信された後にメッセージをスキャンします。 この構成により、Microsoft 以外のサービスは、悪意のあるメッセージや望ましくないと思われるメッセージを削除することもできます。 通常、この構成には、Microsoft 以外のサービスによるメールボックスへのフル アクセスが必要です。 このアクセス許可を付与する前に、Microsoft 以外のサービスのセキュリティとサポートのプラクティスを必ず理解してください。

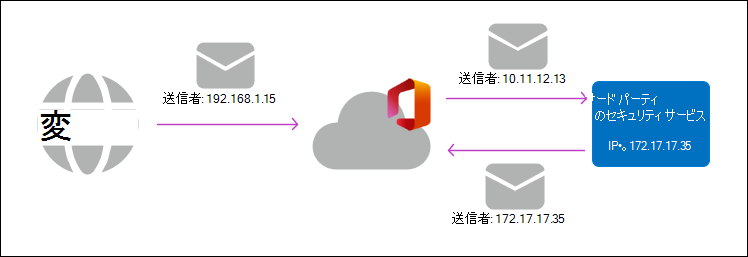

インアウト メール ルーティングによる統合

この構成により、MX レコードが Microsoft 365 を指すことができます。 ただし、Microsoft 以外のサービスは、次の図に示すように、Microsoft 365 の電子メール保護と処理の 後 に動作します。

ヒント

コネクタの拡張フィルター処理 は、この構成では機能しません。 コネクタの強化されたフィルター処理は、「DNS メール ルーティングによる統合」セクションで説明したように、Microsoft 以外のサービスが Microsoft 365 より前のシナリオ向けに設計されています。 Microsoft 365 より前の Microsoft 以外のサービスでは、完全な電子メール保護スタックを動作させる一方で、Microsoft 以外のサービスの送信インフラストラクチャに関連する偽陽性のスプーフィングをインテリジェントに防止できます。 コネクタの拡張フィルター処理を使用して、Microsoft 365 IP アドレスからのすべてのメッセージを本質的に信頼することはできません。

この構成では、メッセージが Microsoft 365 サービスの境界から離れる必要があります。 メッセージが Microsoft 以外のサービスから返されると、Microsoft 365 によってまったく新しいメッセージとして扱われます。 この動作により、次の問題と複雑さが発生します。

メッセージは、エクスプローラー (脅威のエクスプローラー)、高度なハンティング、自動調査と応答 (AIR) など、ほとんどのレポート ツールで 2 回カウントされます。 この動作により、メッセージの判定とアクションを適切に関連付けるのが困難になります。

Microsoft 365 に戻ってくるメッセージは電子メール認証チェックに失敗する可能性があるため、メッセージはスプーフィング (誤検知) として識別される可能性があります。 Microsoft 以外の一部のサービスでは、この問題を解決するためにメール フロー ルール (トランスポート ルール) または IP 接続フィルター処理を使用することをお勧めしますが、誤った否定が配信される可能性があります。

おそらく最も重要なのは、Defender for Office 365の機械学習が可能な限り効果的に動作しない点です。 機械学習アルゴリズムは、コンテンツを決定するために正確なデータに依存しています。 一貫性のないデータや変更されたデータは、学習プロセスに悪影響を与える可能性があり、Defender for Office 365の全体的な有効性が低下します。 たとえば、次のような情報が含まれます。

- 評判: 時間の経過と共に、機械学習モデルは、適切なコンテンツと悪いコンテンツ (IP アドレス、送信ドメイン、URL など) に関連付けられている要素を検出します。 メッセージが Microsoft 以外のサービスから返された場合、最初の送信 IP アドレスは保持されず、正しい判定を表示する際の IP アドレスの有効性が低下する可能性があります。 この動作は、送信にも影響を与える可能性があります。これは、後のポイント 3 で説明します。

- メッセージ コンテンツの変更: 多くの電子メール セキュリティ サービスは、メッセージ ヘッダーの追加、免責事項の追加、メッセージ本文のコンテンツの変更、メッセージ内の URL の書き換えを行います。 通常、この動作は問題ではありませんが、後で悪意があると判断され、 0 時間の自動消去 (ZAP) によって削除されたこれらの変更を含む配信されたメッセージは、これらの変更が不適切なメッセージを示していることを機械学習に教えることができます。

このような理由から、この構成を避け、Microsoft 以外のサービス ベンダーと協力して、この記事で説明されている他の統合オプションを使用することを強くお勧めします。 ただし、この構成を採用する必要がある場合は、保護態勢を最大化するために、次の設定と操作を強くお勧めします。

Defender for Office 365ポリシー アクションを構成して、すべての否定的な判定を検疫します。 この構成は、迷惑メール Email フォルダーを使用する場合よりも使いやすくならず、迷惑メールアクションはメールボックスへの最終配信時にのみ行われます。 代わりに、迷惑メール Email フォルダーに配信されたメールが Microsoft 以外のサービスに送信されます。 このメッセージが Microsoft に返された場合、元の判定 (スパムなど) が保持される保証はありません。 この動作により、全体的な有効性が低下します。

ヒント

元の判定を確認するメール フロー ルール (トランスポート ルール) は、他の問題が発生し、有効性の課題につながる可能性があるため、理想的ではありません。

Microsoft 以外のサービスから届くメールのスプーフィングをオーバーライドすることで、誤検知を最小限に抑えます。 たとえば、Microsoft 以外のサービスの IP アドレスが 172.17.17.35 の場合は、次のスクリーンショットに示すように、 テナント許可/ブロック リストに 2 つの許可されたなりすまし送信者エントリを作成します。1 つは外部と内部です。

Microsoft 以外の保護サービスを終了したり、機能を変更したりする場合は、これらのオーバーライド エントリを必ず削除してください。

False negative (無効なメールが許可されます) と Microsoft への誤検知メールの送信は、Microsoft 以外のサービスから返されるメッセージではなく、メッセージの最初のバージョンから送信する必要があります。 Microsoft 以外のサービスに起因する誤検知は、Microsoft 以外のサービスに送信する必要があります。 この要件は、管理が複雑になる可能性があります。

- Microsoft false negative (初期受信時に不在): メールボックスに配信する前にメッセージのコピーが必要です。 使用可能な場合は、Microsoft 以外のサービスから検疫でコピーを送信します。

- Microsoft + Microsoft 以外のサービスの偽陰性: 両方のサービスで見逃した場合は、元のアイテムを Microsoft に報告し、受信者のメールボックス内のアイテムを Microsoft 以外のサービスに報告することをお勧めします。 Microsoft 以外のサービスから Microsoft 365 に返されるアイテムには、Microsoft 以外のサービス (たとえば、Microsoft 以外のサービスの送信 IP アドレス、カスタム ヘッダーなど) からの詳細が含まれており、機械学習の有効性が低下する可能性があります。

- Microsoft 誤検知: Microsoft 以外のサービスによる評価の前にメッセージが最初に Microsoft によってキャッチされた場合、検疫からこのコピーを送信することが有効です。

- Microsoft 以外のサービスの誤検知: Microsoft 以外のサービスがメッセージをキャッチした場合は、Microsoft が問題を修正できないため、メッセージを送信する必要があります。

Microsoft 以外のメッセージ レポート ツールの統合

Defender for Office 365には、サポートされているバージョンの Outlook の組み込みレポート ボタン、または Microsoft レポート メッセージまたはレポート フィッシング アドインで動作するユーザー報告設定があります。

Microsoft 以外のセキュリティ サービスには、誤検知や誤検知 (ユーザーの教育/認識作業を含む) を報告するための独自のツールとプロセスが含まれている可能性があることを知Defender for Office 365、サード パーティのレポート ツールからの提出がサポートされます。 このサポートは、誤検知と誤検知を Microsoft に報告するのに役立ち、SecOps チームがインシデント管理と自動調査と対応 (AIR) Microsoft Defender XDR活用できるようにします。

詳細については、「 サード パーティ製レポート ツールのオプション」を参照してください。