Web 保護

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Microsoft Defender ATP を試してみたいですか? 無料試用版にサインアップしてください。

Web 保護について

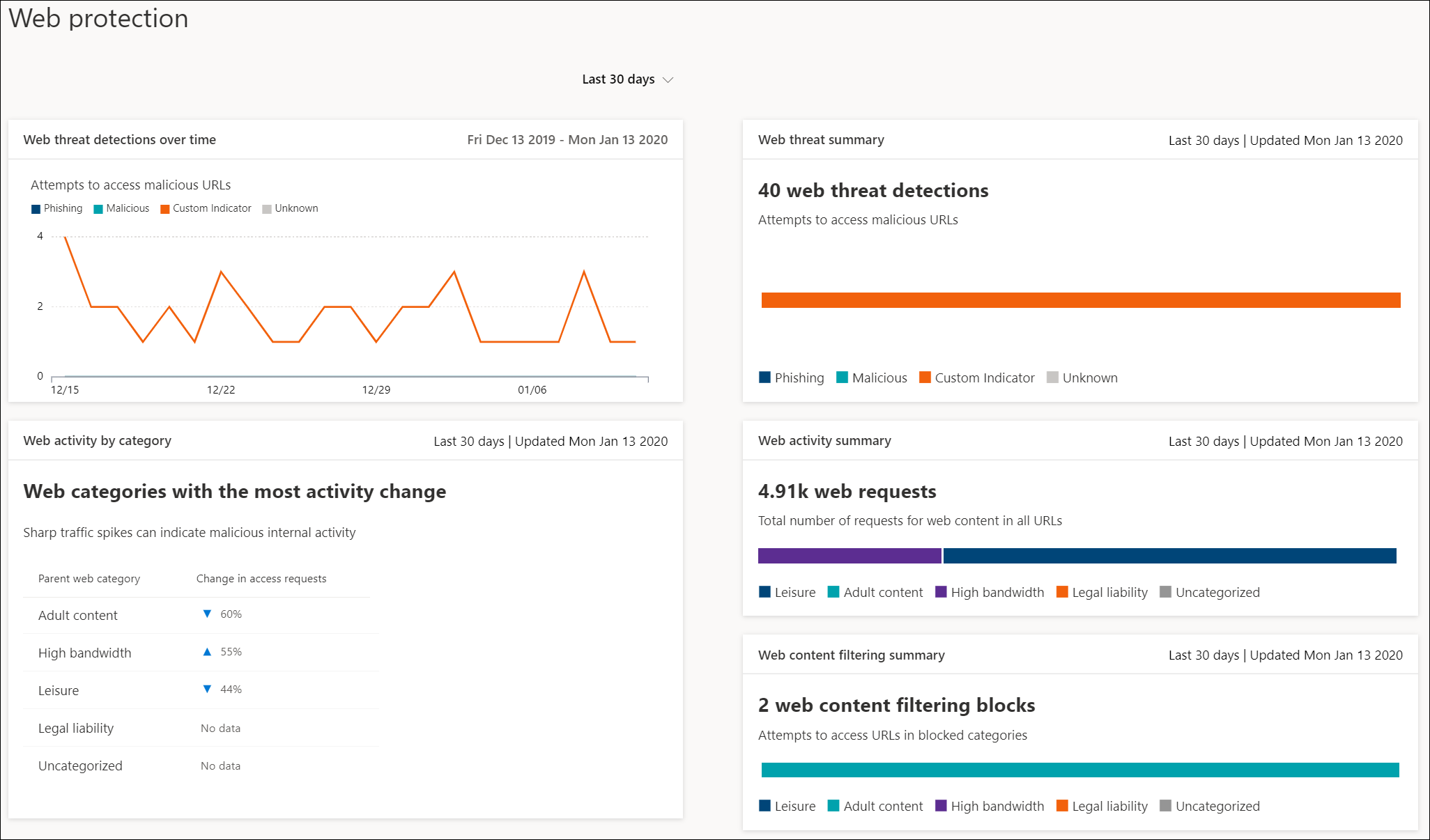

Microsoft Defender for Endpointの Web 保護は、Web 脅威保護、Web コンテンツ のフィルター処理、カスタム インジケーターで構成される機能です。 Web 保護を使用すると、Web の脅威からデバイスを保護し、不要なコンテンツを規制できます。 Web 保護レポートは、Microsoft Defender ポータルで [レポート] > [Web 保護] に移動して確認できます。

Web の脅威に対する保護

Web 脅威保護を構成するカードは、 時間の経過に伴う Web 脅威検出 と Web 脅威の概要です。

Web 脅威保護には、次のものが含まれます。

- organizationに影響を与える Web 脅威を包括的に可視化します。

- アラートと、これらの URL にアクセスする URL とデバイスの包括的なプロファイルを通じて、Web 関連の脅威アクティビティに対する調査機能。

- 悪意のある Web サイトや不要な Web サイトへの一般的なアクセス傾向を追跡する完全なセキュリティ機能のセット。

注:

Microsoft Edge およびインターネット エクスプローラー以外のプロセスの場合、Web 保護シナリオでは、検査と適用のために Network Protection を利用します。

- IP は、3 つのプロトコル (TCP、HTTP、HTTPS (TLS)) すべてでサポートされています。

- カスタム インジケーターでサポートされている IP アドレスは 1 つだけ (CIDR ブロックまたは IP 範囲なし)。

- 暗号化された URL (フル パス) は、ファースト パーティのブラウザー (インターネット エクスプローラー、Edge) でのみブロックできます。

- 暗号化された URL (FQDN のみ) は、サード パーティのブラウザー (インターネット エクスプローラー、Edge 以外) でブロックできます。

- 最新の CDN によって読み込まれたコンテンツなど、HTTP 接続を介して読み込まれた URL は、CDN URL 自体がインジケーター リストに追加されていない限り、Microsoft ブラウザー (インターネット エクスプローラー、Microsoft Edge) でのみブロックされます。

- Network Protection では、標準ポートと非標準ポートの両方での接続がブロックされます。

- 完全な URL パス ブロックは、暗号化されていない URL に適用できます。

アクションが実行されてから URL と IP がブロックされるまで、最大 2 時間の待機時間 (通常は短い) が発生する可能性があります。 詳細については、「 Web 脅威保護」を参照してください。

カスタム インジケーター

カスタム インジケーター検出は、時間の 経過に伴う Web 脅威検出と Web 脅威の概要に基づく組織 の Web 脅威レポートにも要約されます。

カスタム インジケーターには、次のものが含まれます。

- IP と URL ベースの侵害インジケーターを作成して、脅威からorganizationを保護する機能。

- カスタム IP/URL プロファイルと、これらの URL にアクセスするデバイスに関連するアクティビティに対する調査機能。

- IP と URL の許可、ブロック、および警告ポリシーを作成する機能。

詳細については、「IP と URL/ドメインのインジケーターを作成する」を参照してください。

Web コンテンツ フィルタリング

Web コンテンツ のフィルター処理には、 カテゴリ別の Web アクティビティ、 Web コンテンツ フィルターの概要、 Web アクティビティの概要が含まれます。

Web コンテンツ のフィルター処理には、次のものが含まれます。

- ユーザーがオンプレミスを閲覧しているかどうかにかかわらず、ブロックされたカテゴリの Web サイトにアクセスできなくなります。

-

Microsoft Defender for Endpointロールベースのアクセス制御設定で定義されているデバイス グループを使用して、さまざまなユーザー セットにさまざまなポリシーを簡単に展開できます。

注:

デバイス グループの作成は、Defender for Endpoint プラン 1 とプラン 2 でサポートされています。

- 同じ中央の場所にある Web レポートにアクセスし、実際のブロックと Web 使用状況を可視化できます。

詳細については、「 Web コンテンツのフィルター処理」を参照してください。

優先順位

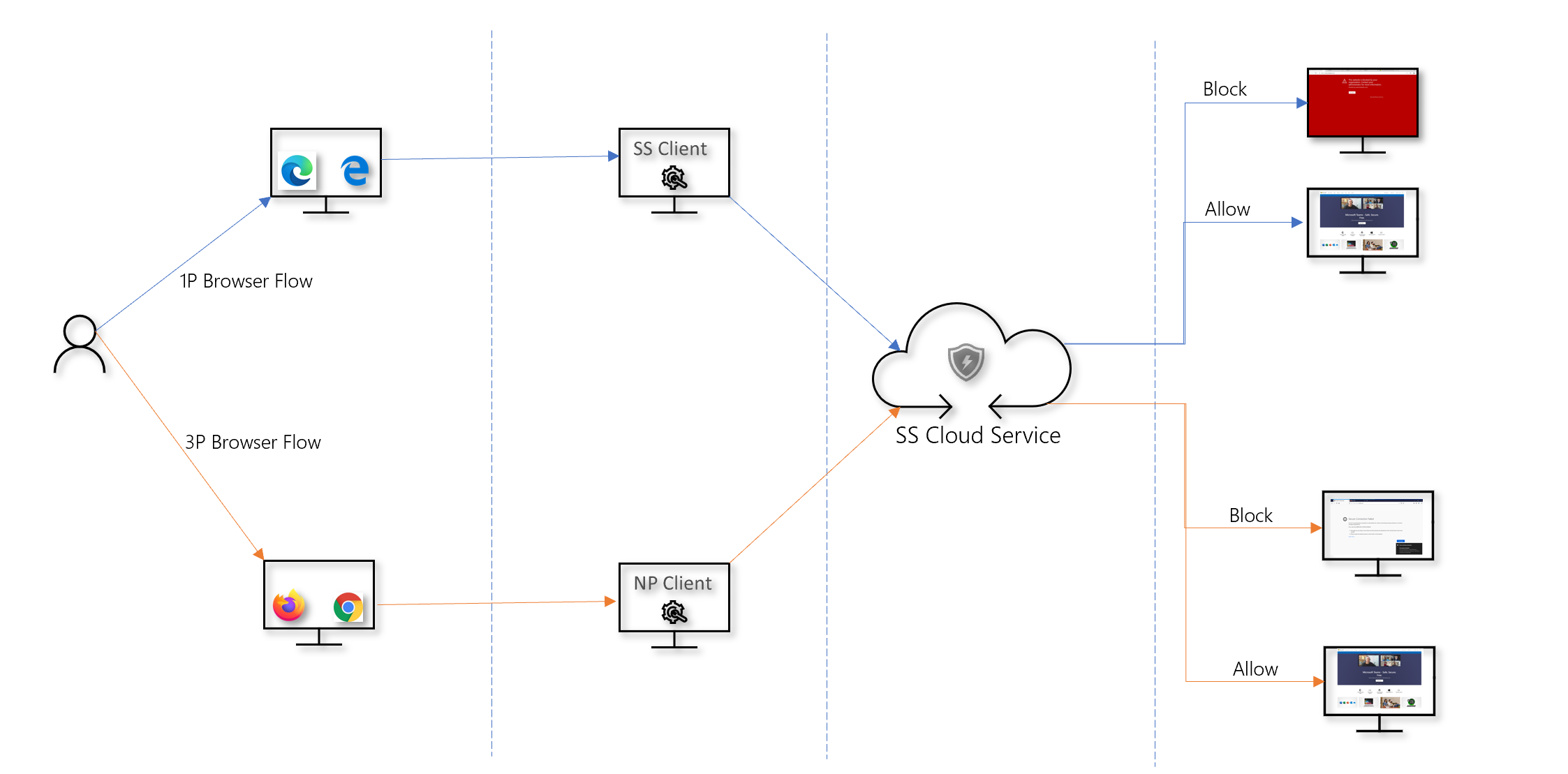

Web 保護は、次のコンポーネントで構成され、優先順位の順に一覧表示されます。 これらの各コンポーネントは、Microsoft Edge の SmartScreen クライアントと、他のすべてのブラウザーとプロセスの Network Protection クライアントによって適用されます。

カスタム インジケーター (IP/URL、Microsoft Defender for Cloud Apps ポリシー)

- 許可

- 警告する

- ブロック

Web 脅威 (マルウェア、フィッシング)

- Exchange Online Protection (EOP) を含む SmartScreen Intel

- エスカレーション

Web コンテンツ フィルター処理 (WCF)

注:

Microsoft Defender for Cloud Appsは現在、ブロックされた URL に対してのみインジケーターを生成します。

優先順位は、URL または IP が評価される操作の順序に関連します。 たとえば、Web コンテンツ フィルタリング ポリシーがある場合は、カスタム IP/URL インジケーターを使用して除外を作成できます。 カスタム 侵害インジケーター (IoC) は、WCF ブロックよりも優先順位が高くなります。

同様に、インジケーター間の競合中に、ブロックよりも常に優先されます (ロジックのオーバーライド)。 つまり、許可インジケーターは、存在するブロック インジケーターよりも優先されます。

次の表は、Web 保護スタック内で競合が発生する一般的な構成をまとめたものです。 また、この記事で前述した優先順位に基づいて、結果の決定も識別します。

| カスタム インジケーター ポリシー | Web 脅威ポリシー | WCF ポリシー | Defender for Cloud Apps ポリシー | 結果 |

|---|---|---|---|---|

| 許可 | ブロック | ブロック | ブロック | 許可 (Web 保護のオーバーライド) |

| 許可 | 許可 | ブロック | ブロック | 許可 (WCF 例外) |

| 警告する | ブロック | ブロック | ブロック | 警告 (オーバーライド) |

内部 IP アドレスは、カスタム インジケーターではサポートされていません。 エンド ユーザーによってバイパスされた場合の警告ポリシーの場合、サイトは既定でそのユーザーに対して 24 時間ブロック解除されます。 この時間枠は、管理によって変更でき、SmartScreen クラウド サービスによって渡されます。 また、Web 脅威ブロック (マルウェア/フィッシング) に CSP を使用して、Microsoft Edge で警告をバイパスする機能を無効にすることもできます。 詳細については、「 Microsoft Edge SmartScreen の設定」を参照してください。

ブラウザーを保護する

すべての Web 保護シナリオでは、SmartScreen とネットワーク保護を組み合わせて使用して、Microsoft と Microsoft 以外の両方のブラウザーとプロセスの両方で保護を確保できます。 SmartScreen は Microsoft Edge に直接組み込まれていますが、Network Protection は Microsoft 以外のブラウザーとプロセスでトラフィックを監視します。 次の図は、この概念を示しています。 複数のブラウザー/アプリカバレッジを提供するために連携する 2 つのクライアントのこの図は、Web Protection のすべての機能 (インジケーター、Web 脅威、コンテンツ フィルタリング) に対して正確です。

注:

Microsoft Edge のApplication Guard セッションでは、侵害のカスタム インジケーターと Web コンテンツ フィルター機能は現在サポートされていません。 これらのコンテナー化されたブラウザー セッションでは、組み込みの SmartScreen 保護を介してのみ Web 脅威ブロックを適用できます。 エンタープライズ Web 保護ポリシーを適用することはできません。

エンドポイント ブロックのトラブルシューティング

SmartScreen クラウドからの応答は標準化されています。 Fiddler などのツールを使用して、クラウド サービスからの応答を検査できます。これは、ブロックのソースを特定するのに役立ちます。

SmartScreen クラウド サービスが許可、ブロック、または警告応答で応答すると、応答カテゴリとサーバー コンテキストがクライアントに中継されます。 Microsoft Edge では、応答カテゴリは、表示する適切なブロック ページ (悪意のある、フィッシング、組織のポリシー) を決定するために使用されます。

次の表は、応答とその相関機能を示しています。

| ResponseCategory | ブロックを担当する機能 |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | カスタム インジケーター |

| CasbPolicy | Defender for Cloud Apps |

| 悪意がある | Web 脅威 |

| フィッシング詐欺 | Web 脅威 |

Web 保護のための高度なハンティング

高度なハンティングの Kusto クエリを使用して、organizationの Web 保護ブロックを最大 30 日間集計できます。 これらのクエリでは、上記の情報を使用して、ブロックのさまざまなソースを区別し、わかりやすい方法で要約します。 たとえば、次のクエリでは、Microsoft Edge から発信されるすべての WCF ブロックが一覧表示されます。

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

同様に、次のクエリを使用して、Network Protection から発信されるすべての WCF ブロック (たとえば、Microsoft 以外のブラウザーの WCF ブロック) を一覧表示できます。

ActionTypeが更新され、ResponseCategoryに変更Experience。

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

他の機能 (カスタム インジケーターなど) に起因するブロックを一覧表示するには、この記事で前述した表を参照してください。 表は、各機能とそれぞれの応答カテゴリの概要を示しています。 これらのクエリは、organization内の特定のマシンに関連するテレメトリを検索するように変更できます。 各クエリに表示される ActionType には、Web Protection 機能によってブロックされた接続のみが表示され、すべてのネットワーク トラフィックが表示されるわけではありません。

ユーザー エクスペリエンス

ユーザーがマルウェア、フィッシング、またはその他の Web 脅威のリスクを引き起こす Web ページにアクセスすると、次の図のようなブロック ページが Microsoft Edge によってトリガーされます。

Microsoft Edge 124 以降では、すべての Web コンテンツ フィルター カテゴリ ブロックに対して次のブロック ページが表示されます。

いずれの場合も、Microsoft 以外のブラウザーではブロック ページは表示されません。ユーザーには、トースト通知と共に [セキュリティで保護された接続に失敗しました] ページが表示されます。 ブロックを担当するポリシーに応じて、ユーザーはトースト通知に別のメッセージを表示します。 たとえば、Web コンテンツ フィルター処理では、"このコンテンツはブロックされています" というメッセージが表示されます。

誤検知を報告する

SmartScreen によって危険と見なされたサイトに対して誤検知を報告するには、Microsoft Edge のブロック ページに表示されるリンクを使用します (この記事で前述したように)。

WCF の場合は、ドメインのカテゴリに異議を唱えることができます。 WCF レポートの [ ドメイン ] タブに移動します。 各ドメインの横に省略記号が表示されます。 この省略記号にマウス ポインターを合わせ、[ 紛争カテゴリ] を選択します。 ポップアップが開きます。 インシデントの優先順位を設定し、推奨されるカテゴリなど、他のいくつかの詳細を指定します。 WCF を有効にする方法とカテゴリに異議を唱える方法の詳細については、「 Web コンテンツのフィルター処理」を参照してください。

誤検知/陰性を送信する方法の詳細については、「Microsoft Defender for Endpointでの誤検知/負のアドレス指定」を参照してください。

関連記事

| 記事 | 説明 |

|---|---|

| Web の脅威に対する保護 | フィッシング サイト、マルウェア ベクター、悪用サイト、信頼されていないサイトまたは低評価サイト、ブロックされているサイトへのアクセスを防止します。 |

| Web コンテンツ フィルタリング | コンテンツ カテゴリに基づいて Web サイトへのアクセスを追跡および規制します。 |

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。