Microsoft Defender for Endpoint でインシデントを調査する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

ネットワークに影響を与えるインシデントを調査し、その意味を理解し、証拠を照合して解決します。

インシデントを調査すると、次の情報が表示されます。

- インシデントの詳細

- インシデントのコメントとアクション

- タブ (アラート、デバイス、調査、証拠、グラフ)

インシデントの詳細を分析する

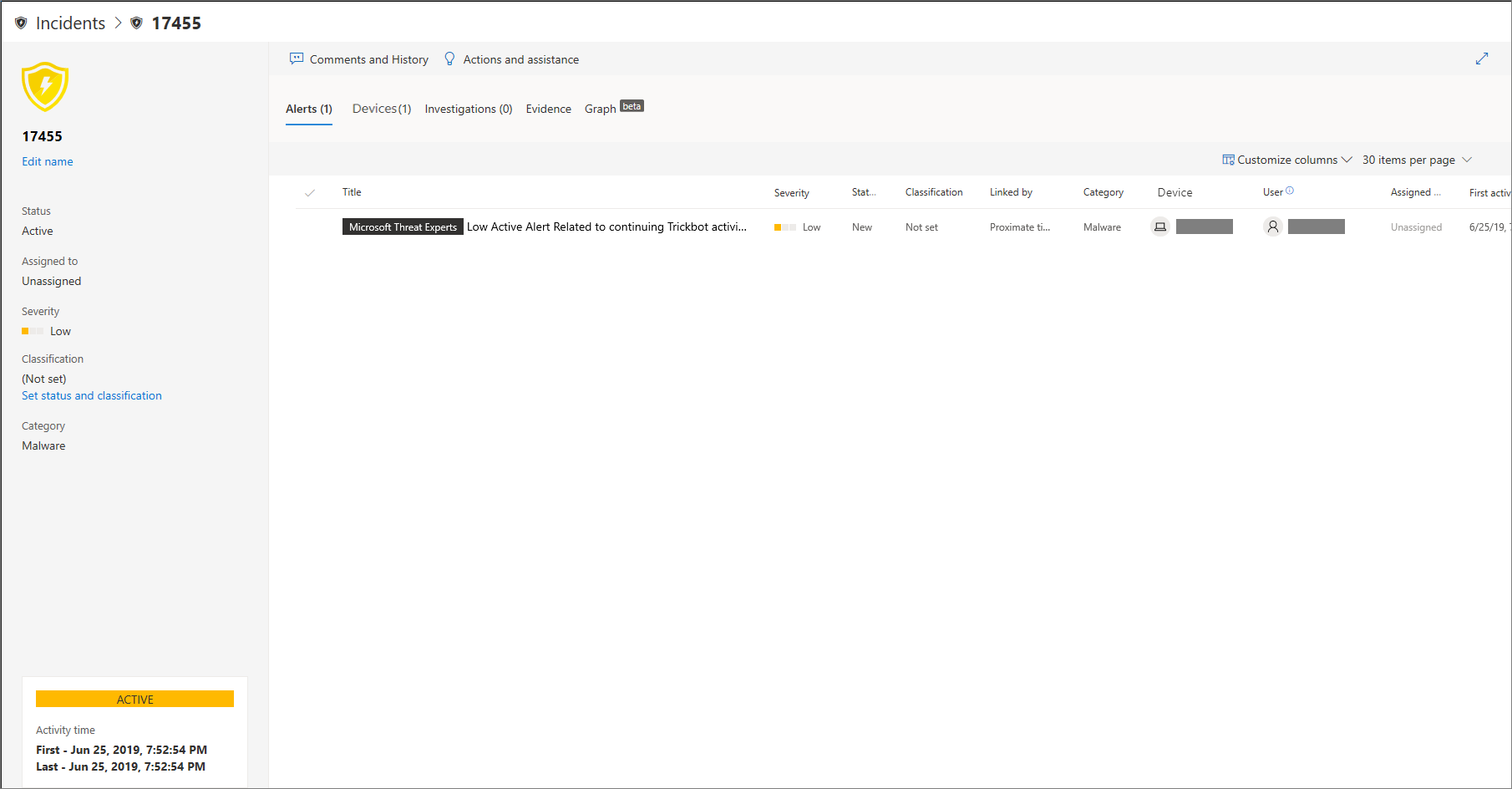

インシデントをクリックすると 、[インシデント] ウィンドウが表示されます。 [ インシデント ページを開く ] を選択すると、インシデントの詳細と関連情報 (アラート、デバイス、調査、証拠、グラフ) が表示されます。

アラート

アラートを調査し、それらがインシデントでどのようにリンクされたかを確認できます。 アラートは、次の理由に基づいてインシデントにグループ化されます。

- 自動調査 - 自動調査によって、元のアラートの調査中にリンクされたアラートがトリガーされました

- ファイルの特性 - アラートに関連付けられているファイルの特性が似ています

- 手動関連付け - ユーザーがアラートを手動でリンクした

- 近接時間 - アラートは、特定の期間内に同じデバイスでトリガーされました

- 同じファイル - アラートに関連付けられているファイルはまったく同じです

- 同じ URL - アラートをトリガーした URL はまったく同じです

また、アラートを管理し、他の情報と共にアラート メタデータを表示することもできます。 詳細については、「アラートの 調査」を参照してください。

デバイス

また、特定のインシデントの一部または関連するデバイスを調査することもできます。 詳細については、「デバイスの 調査」を参照してください。

調査

[ 調査 ] を選択すると、インシデント アラートに応答してシステムによって起動されたすべての自動調査が表示されます。

証拠を見る

Microsoft Defender for Endpointは、インシデントでサポートされているすべてのイベントとアラート内の不審なエンティティを自動的に調査し、重要なファイル、プロセス、サービスなどに関する自動応答と情報を提供します。

分析された各エンティティは、感染、修復、または疑わしいとマークされます。

関連するサイバーセキュリティの脅威を視覚化する

Microsoft Defender for Endpointは、脅威情報をインシデントに集計して、さまざまなデータ ポイントから入ってくるパターンと相関関係を確認できるようにします。 インシデント グラフを使用して、このような相関関係を表示できます。

インシデント グラフ

Graph は、サイバーセキュリティ攻撃のストーリーを示します。 たとえば、エントリ ポイントとは何か、どの侵害またはアクティビティのインジケーターがどのデバイスで観察されたかを示します。 等。

インシデント グラフ上の円をクリックすると、悪意のあるファイルの詳細、関連するファイル検出、世界中に存在するインスタンスの数、organizationで観察されたかどうか、インスタンスの数を表示できます。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![[アラート] タブにインシデントの詳細ページが表示され、そのインシデントでアラートがリンクされた理由が表示されます](media/atp-incidents-alerts-reason.png)

![インシデントの詳細ページの [デバイス] タブ](media/atp-incident-device-tab.png)

![インシデントの詳細ページの [調査] タブ](media/atp-incident-investigations-tab.png)

![インシデントの詳細ページの [証拠] タブ](media/atp-incident-evidence-tab.png)