危険な OAuth アプリを調査して修復する

OAuth は、トークン ベースの認証と承認のオープン標準です。 OAuth を使用すると、ユーザーのパスワードを公開することなく、ユーザーのアカウント情報をサード パーティのサービスで使用できます。 OAuth は、ユーザーに代わって仲介役として機能し、特定のアカウント情報の共有を承認するアクセス トークンをサービスに提供します。

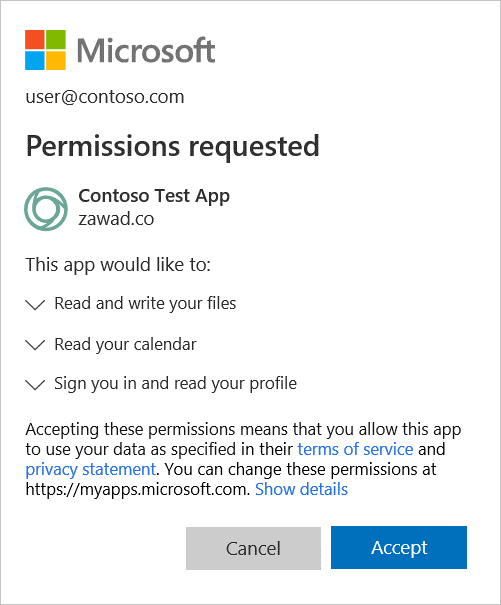

たとえば、ユーザーの予定表を分析し、生産性を高める方法に関するアドバイスを提供するアプリでは、ユーザーの予定表にアクセスする必要があります。 OAuth では、ユーザーの資格情報を指定する代わりに、次の図に示すように、ユーザーがページに同意したときに生成されるトークンのみに基づいてデータにアクセスできます。

ビジネス ユーザーがorganizationにインストールする可能性がある多くのサード パーティ製アプリは、ユーザー情報とデータにアクセスするためのアクセス許可を要求し、他のクラウド アプリでユーザーの代わりにサインインします。 ユーザーがこれらのアプリをインストールすると、多くの場合、アプリへのアクセス許可の付与など、プロンプトの詳細を詳細に確認せずに [ 同意 ] をクリックします。 サード パーティ製アプリのアクセス許可を受け入れることは、organizationに対する潜在的なセキュリティ リスクです。

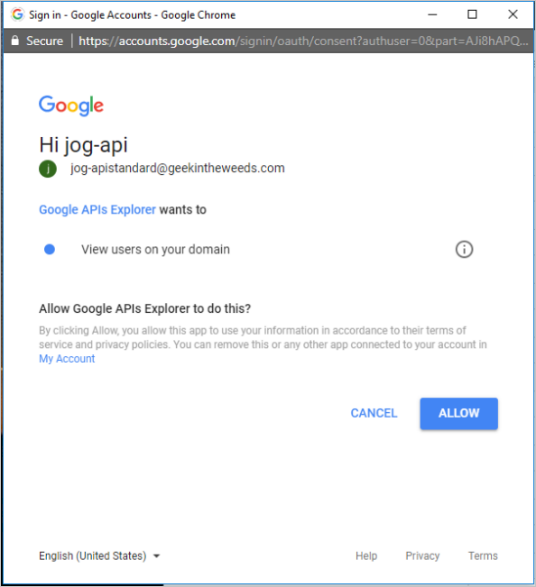

たとえば、次の OAuth アプリの同意ページは、平均的なユーザーにとって正当に見える場合がありますが、"Google API エクスプローラー" は Google 自体にアクセス許可を要求する必要はありません。 これは、アプリがフィッシング詐欺の試みであり、Google にはまったく関連していない可能性があることを示しています。

セキュリティ管理者は、環境内のアプリを表示および制御する必要があり、これにはアクセス許可が含まれます。 取り消すリソースへのアクセス許可を必要とするアプリの使用を禁止する機能が必要です。 そのため、Microsoft Defender for Cloud Appsを使用すると、ユーザーが付与したアプリのアクセス許可を調査および監視できます。 この記事では、organizationの OAuth アプリを調査し、疑わしい可能性が高いアプリに焦点を当てるのに役立ちます。

推奨されるアプローチは、Defender for Cloud Appsで提供されている機能と情報を使用してアプリを調査し、危険な可能性が低いアプリを除外し、不審なアプリに焦点を当てることです。

このチュートリアルでは、次の方法について学ぶことができます。

注:

この記事では、 OAuth アプリ ページのサンプルとスクリーンショットを使用します。これは、アプリ ガバナンスを有効にしていない場合に使用されます。

プレビュー機能を使用していて、アプリ ガバナンスが有効になっている場合は、代わりにアプリ ガバナンス ページから同じ機能を使用できます。

詳細については、「Microsoft Defender for Cloud Appsのアプリ ガバナンス」を参照してください。

危険な OAuth アプリを検出する方法

危険な OAuth アプリの検出は、次を使用して実行できます。

- アラート: 既存のポリシーによってトリガーされたアラートにReactします。

- ハンティング: リスクの具体的な疑いなしに、利用可能なすべてのアプリの中で危険なアプリを検索します。

アラートを使用して危険なアプリを検出する

OAuth アプリが特定の条件を満たしている場合に通知を自動的に送信するようにポリシーを設定できます。 たとえば、高いアクセス許可を必要とし、50 人以上のユーザーによって承認されたアプリが検出されたときに自動的に通知するポリシーを設定できます。 OAuth ポリシーの作成の詳細については、「 OAuth アプリ ポリシー」を参照してください。

ハンティングによって危険なアプリを検出する

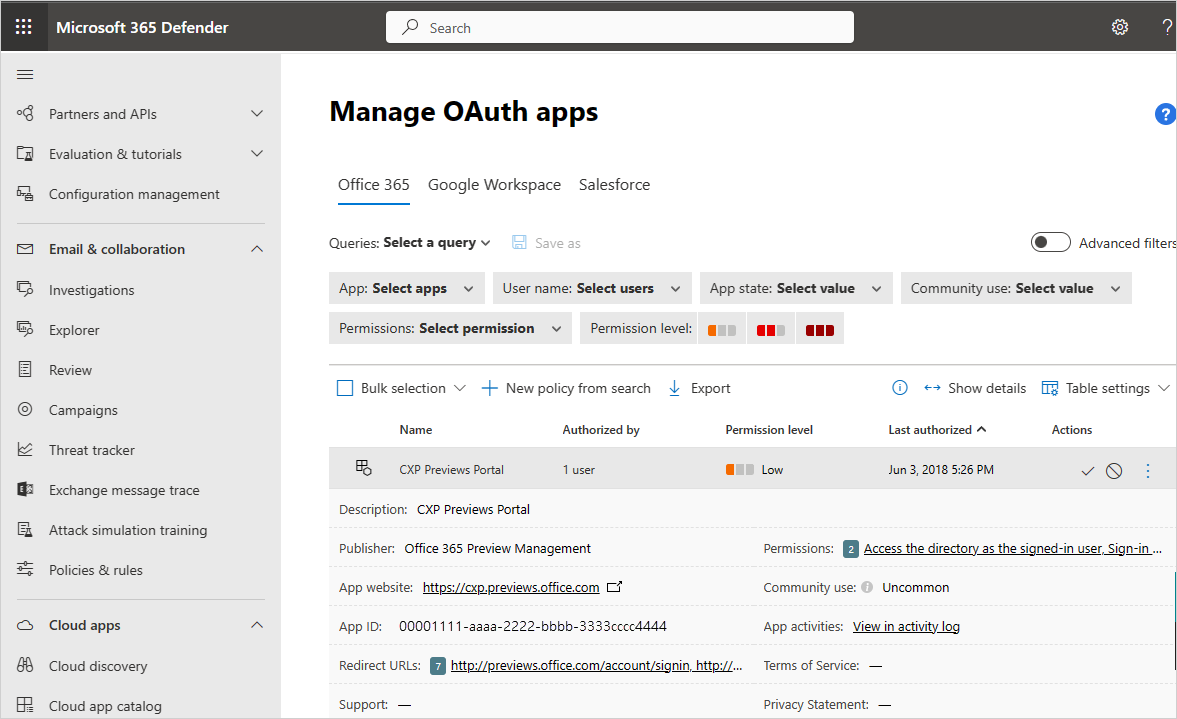

Microsoft Defender ポータルの [Cloud Apps] で、[OAuth アプリ] に移動します。 フィルターとクエリを使用して、環境内で発生している内容を確認します。

フィルターを [アクセス許可レベルの高い重大度] に設定し、 コミュニティでは一般的ではありません。 このフィルターを使用すると、ユーザーがリスクを過小評価している可能性がある、非常に危険な可能性があるアプリに焦点を当てることができます。

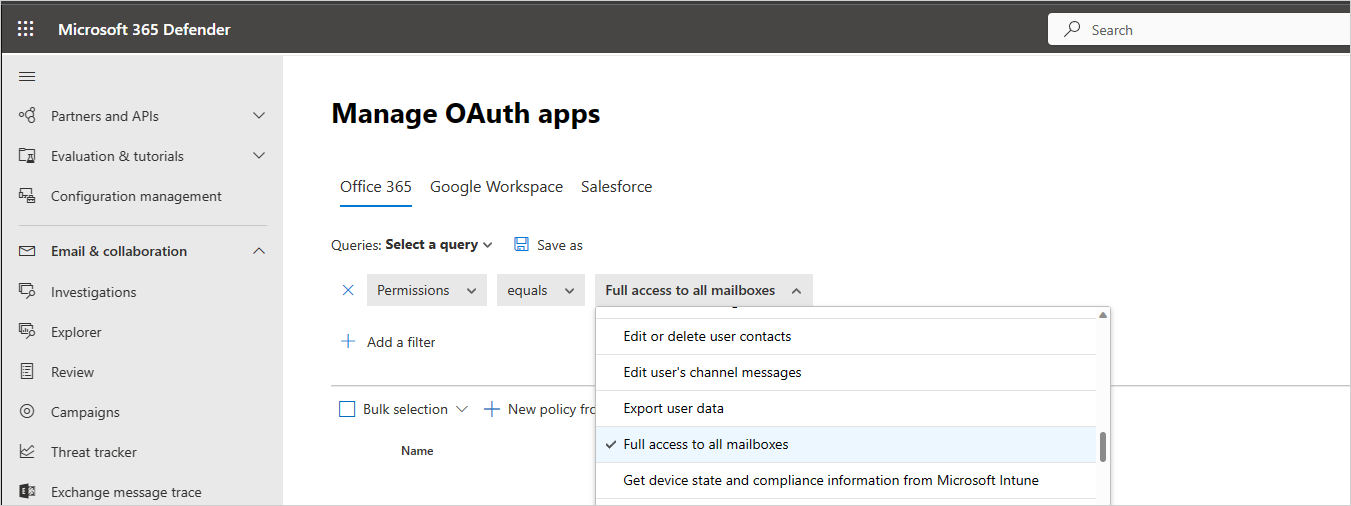

[ アクセス許可] で、特定のコンテキストで特に危険なオプションをすべて選択します。 たとえば、 すべてのメールボックスへのフル アクセス など、メール アクセスのアクセス許可を提供するすべてのフィルターを選択し、アプリの一覧を確認して、メール関連のアクセスが本当に必要であることを確認できます。 これは、特定のコンテキスト内で調査し、正当と思われるが不要なアクセス許可が含まれているアプリを見つけるのに役立ちます。 これらのアプリは危険である可能性が高くなります。

外部ユーザーによって承認された保存されたクエリアプリを選択します。 このフィルターを使用すると、会社のセキュリティ基準と一致しない可能性があるアプリを見つけることができます。

アプリを確認した後は、正当と思われるが実際には危険な可能性があるクエリのアプリに焦点を当てることができます。 フィルターを使用して検索します。

- 少数のユーザーによって承認されたアプリをフィルター処理します。 これらのアプリに焦点を当てると、侵害されたユーザーによって承認された危険なアプリを探すことができます。

- アプリの目的に一致しないアクセス許可を持つアプリ (たとえば、すべてのメールボックスへのフル アクセス権を持つ時計アプリ)。

各アプリを選択してアプリ ドロワーを開き、アプリに不審な名前、発行元、または Web サイトがあるかどうかを確認チェック。

[ 最終承認 日] の日付が最新ではないアプリとターゲット アプリの一覧を確認します。 これらのアプリは不要になる場合があります。

疑わしい OAuth アプリを調査する方法

アプリが疑わしいと判断し、調査する場合は、効率的な調査のために次の重要な原則をお勧めします。

- アプリの使用頻度が高いほど、organizationまたはオンラインで安全である可能性が高くなります。

- アプリには、アプリの目的に関連するアクセス許可のみが必要です。 そうでない場合は、アプリが危険である可能性があります。

- 高い特権または管理者の同意を必要とするアプリは、リスクが高くなります。

- アプリを選択してアプリ ドロワーを開き、[ 関連アクティビティ] の下にあるリンクを選択します。 これにより、アプリによって実行されたアクティビティに対してフィルター処理された [アクティビティ ログ] ページが開きます。 一部のアプリでは、ユーザーによって実行されたものとして登録されたアクティビティが実行されます。 これらのアクティビティは、アクティビティ ログの結果から自動的に除外されます。 アクティビティ ログを使用した詳細な調査については、「 アクティビティ ログ」を参照してください。

- ドロワーで [ 同意アクティビティ ] を選択して、アクティビティ ログ内のアプリに対するユーザーの同意を調査します。

- アプリが疑わしいと思われる場合は、アプリの名前と発行元を別のアプリ ストアで調査することをお勧めします。 疑いがある可能性がある次のアプリに焦点を当てます。

- ダウンロード数が少ないアプリ。

- 低い評価またはスコアまたは不適切なコメントを持つアプリ。

- 疑わしい発行元または Web サイトを持つアプリ。

- 最新の更新プログラムが最新ではないアプリ。 これは、サポートされなくなったアプリを示している可能性があります。

- 無関係なアクセス許可を持つアプリ。 これは、アプリが危険であることを示している可能性があります。

- アプリがまだ疑わしい場合は、アプリ名、発行元、および URL をオンラインで調査できます。

- OAuth アプリ監査をエクスポートして、アプリを承認したユーザーをさらに分析できます。 詳細については、「 OAuth アプリの監査」を参照してください。

疑わしい OAuth アプリを修復する方法

OAuth アプリが危険であると判断した後、Defender for Cloud Appsは次の修復オプションを提供します。

手動修復: OAuth アプリ ページからアプリの取り消しを簡単に禁止できます

自動修復: アプリを自動的に取り消すか、特定のユーザーをアプリから取り消すポリシーを作成できます。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。