クラウド検出の異常検出ポリシー

クラウド検出異常検出ポリシーを使用すると、クラウド アプリケーションの使用量の異常な増加の継続的な監視を設定して構成できます。 ダウンロードされたデータ、アップロードされたデータ、トランザクション、ユーザーの増加は、クラウド アプリケーションごとに考慮されます。 各増加は、過去の使用状況から学習したアプリケーションの通常の使用パターンと比較されます。 増加が最も多い場合、セキュリティ警告をトリガーします。

この記事では、Microsoft Defender for Cloud Appsでクラウド検出異常検出ポリシーを作成して構成する方法について説明します。

重要

2024 年 8 月以降、Microsoft Defender for Cloud Appsに対するクラウド検出の異常サポートは廃止されました。 そのため、この記事で説明する従来の手順は情報提供のみを目的として提供されています。 異常検出のようなセキュリティ アラートを受け取る場合は、「 アプリ検出ポリシーの作成」の手順を完了します。

アプリ検出ポリシーを作成する

クラウド検出の異常検出のサポートは廃止されていますが、アプリ検出ポリシーを作成することで、同様のセキュリティ アラートを受け取ることができます。

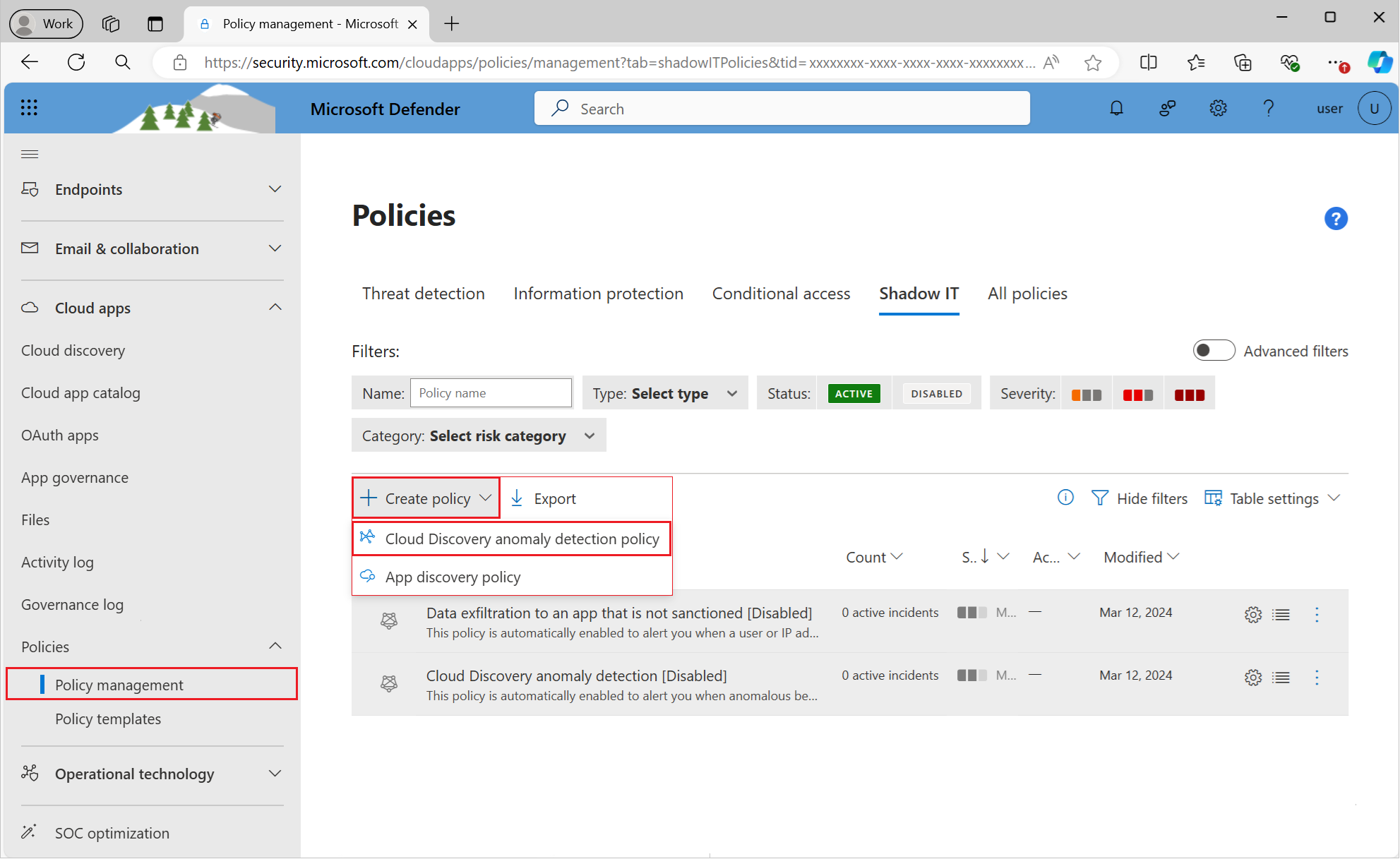

Microsoft Defender ポータルで、左側のメニューの [Cloud Apps>Policies] セクションを展開し、[ポリシー管理] を選択します。

[ポリシー] ページ で 、[ シャドウ IT ] タブを選択します。

[ ポリシーの作成 ] ドロップダウン メニューを展開し、[ アプリ検出ポリシー ] オプションを選択します。

[ 次のすべてが同じ日に発生した場合にポリシーの一致をトリガーする] オプションを 選択します。

![アプリ検出ポリシーの [次のすべてが同じ日に発生した場合にポリシーの一致をトリガーする] オプションを選択する方法を示すスクリーンショット。](media/trigger-policy-match.png)

「 異常検出ポリシーの作成」の説明に従って、関連付けられているフィルターと設定を構成します。

(レガシ)異常検出ポリシーを作成する

異常検出ポリシーごとに、アプリケーションの使用状況を選択的に監視できるフィルターを設定します。 フィルターは、アプリケーション、選択したデータ ビュー、および選択した開始日で使用できます。 秘密度を設定し、トリガーするポリシーのアラートの数を指定することもできます。

クラウド検出異常検出ポリシーを作成する手順に従います。

Microsoft Defender ポータルで、左側のメニューの [Cloud Apps>Policies] セクションを展開し、[ポリシー管理] を選択します。

[ポリシー] ページ で 、[ シャドウ IT ] タブを選択します。

[ ポリシーの作成 ] ドロップダウン メニューを展開し、 Cloud Discovery 異常検出ポリシー オプションを 選択します。

[ クラウド検出の異常検出ポリシーの作成] ページが開きます。ここで、作成するポリシーのパラメーターを構成します。

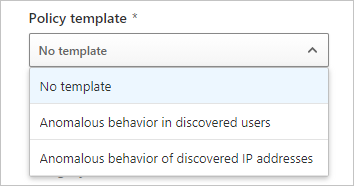

[ クラウド検出の異常検出ポリシーの作成 ] ページの [ポリシー テンプレート ] オプションには、ポリシーのベースとして使用するために選択できるテンプレートの一覧が表示されます。 既定では、オプションは [テンプレートなし] に設定されています。

テンプレートに基づいてポリシーを作成する場合は、ドロップダウン メニューを展開してテンプレートを選択します。

検出されたユーザーの異常な動作: 検出されたユーザーとアプリで異常な動作が検出されたときにアラートを生成します。 このテンプレートを使用すると、他のユーザーと比較して大量のアップロードされたデータ、またはユーザーの履歴と比較した大規模なユーザー トランザクションをチェックできます。

検出された IP アドレスの異常な動作: 検出された IP アドレスとアプリで異常な動作が検出されたときにアラートを生成します。 このテンプレートを使用すると、他の IP アドレスと比較して大量のアップロードされたデータ、または IP アドレスの履歴と比較した大規模なアプリ トランザクションをチェックできます。

次の図は、Microsoft Defender ポータルで新しいポリシーのベースとして使用するテンプレートを選択する方法を示しています。

新しい ポリシーの [ポリシー名 ] と [説明] を入力します。

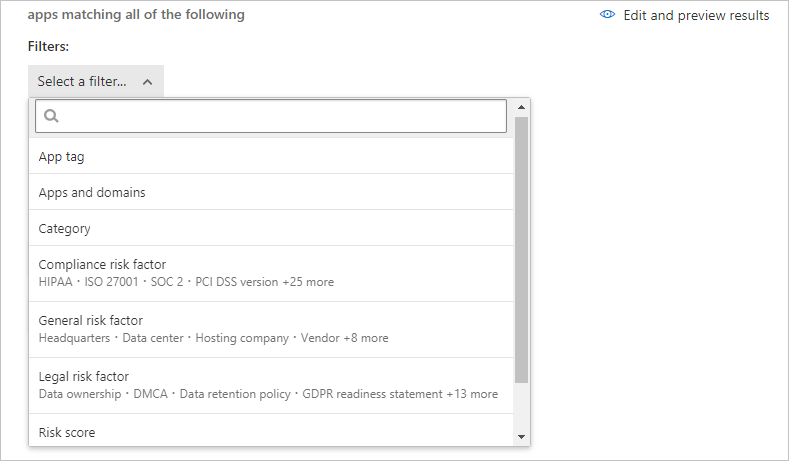

[フィルターの選択] オプションを使用して、監視するアプリ のフィルターを 作成します。

ドロップダウン メニューを展開し、一致するすべてのアプリを アプリ タグ、 アプリとドメイン、 カテゴリ、さまざまな リスク要因、またはリスク スコアでフィルター処理するように選択 します。

さらにフィルターを作成するには、[フィルター の追加] を選択します。

次の図は、Microsoft Defender ポータル内のすべての一致するアプリケーションに適用するポリシーのフィルターを選択する方法を示しています。

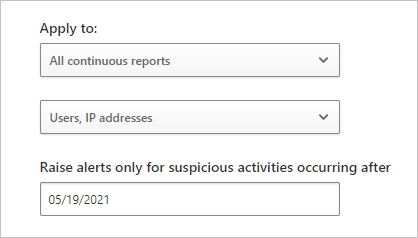

[適用先] セクションでアプリケーション使用状況フィルター を 構成します。

最初のドロップダウン メニューを使用して、継続的な使用状況のレポートを監視する方法を選択します。

すべての連続レポート (既定値): すべてのデータ ビューから学習した、各使用量の増加を通常の使用パターンと比較します。

特定の継続的なレポート: 各使用量の増加を通常の使用パターンと比較します。 このパターンは、増加が観察されたのと同じデータ ビューから学習されます。

2 つ目のドロップダウン メニューを使用して、クラウド アプリケーションの使用状況ごとに監視対象の関連付けを指定します。

ユーザー: アプリケーションの使用状況と IP アドレスの関連付けを無視します。

IP アドレス: アプリケーション使用状況とユーザーの関連付けを無視します。

ユーザー、IP アドレス (既定値): ユーザーと IP アドレスによるアプリケーション使用状況の関連付けを監視します。 このオプションは、ユーザーと IP アドレスの間に緊密な対応が存在する場合に重複するアラートを生成できます。

次の図は、アプリケーションの使用状況フィルターを構成する方法と、Microsoft Defender ポータルで使用状況アラートを生成するための開始日を示しています。

[ 後に発生した疑わしいアクティビティについてのみアラートを発生させる ] オプションに、アプリケーション使用状況アラートの発生を開始する日付を入力します。

指定した開始日より前のアプリケーション使用量の増加は無視されます。 ただし、開始日より前の利用状況データは、通常の使用パターンを確立するために学習されます。

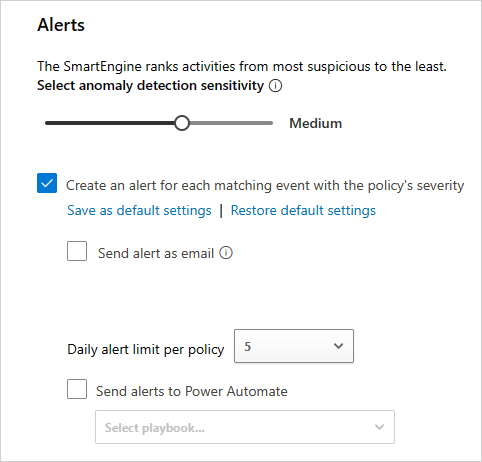

[アラート] セクション で 、アラートの秘密度と通知を構成します。 ポリシーによってトリガーされるアラートの数を制御するには、いくつかの方法があります。

[ 異常検出感度の選択 ] スライダーを使用して、1 週間に 1,000 人のユーザーごとに上位の X 異常アクティビティのアラートをトリガーします。 リスクが最も高いアクティビティに対してアラートがトリガーされます。

[ ポリシーの重大度で一致するイベントごとにアラートを作成する] オプションを 選択し、アラートの他のパラメーターを設定します。

アラートを電子メールとして送信する: アラート メッセージのメール アドレスを入力します。 メール アドレスあたり 1 日あたり最大 500 件のメッセージを送信できます。 カウントは UTC タイム ゾーンの午前 0 時にリセットされます。

ポリシーごとの 1 日あたりのアラート制限: ドロップダウン メニューを使用し、目的の制限を選択します。 このオプションは、1 日に発生するアラートの数を指定された値に制限します。

Power Automate にアラートを送信する: アラートがトリガーされたときにアクションを実行するプレイブックを選択します。 [Power Automate でプレイブックを作成する] を選択して 、新しいプレイブックを開くこともできます。

organizationの既定の設定を設定して、毎日のアラートの制限と電子メール設定の値を使用するには、[既定の設定として保存] を選択します。

毎日のアラートの制限とメール設定にorganizationの既定の設定を使用するには、[既定の設定に戻す] を選択します。

次の図は、Microsoft Defender ポータルで秘密度、電子メール通知、日単位の制限など、ポリシーのアラートを構成する方法を示しています。

構成の選択内容を確認し、[ 作成] を選択します。

既存のポリシーを操作する

ポリシーを作成すると、既定で有効になります。 ポリシーを無効にし、 編集 や削除などの他のアクションを実行 できます。

[ポリシー] ページ で 、ポリシーの一覧で更新するポリシーを見つけます。

ポリシーの一覧で、ポリシー行の右側までスクロールし、[ その他のオプション (...)] を選択します。

ポップアップ メニューで、ポリシーに対して実行するアクションを選択します。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。