アプリ ガバナンスでアプリ ポリシーを作成する

アプリの異常な動作を検出し、機械学習アルゴリズムに基づいてアラートを生成する機能の組み込みセットと共に、アプリ ガバナンスのポリシーを使用すると、次の操作を行うことができます。

自動または手動による修復のためにアプリの動作に対してアプリ ガバナンスが警告する条件を指定します。

organizationのアプリ コンプライアンス ポリシーを適用します。

アプリ ガバナンスを使用して、Microsoft 365、Google ワークスペース、Salesforce に接続されているアプリの OAuth ポリシーを作成します。

Microsoft Entra IDの OAuth アプリ ポリシーを作成する

Microsoft Entra IDに接続されているアプリの場合は、カスタマイズできる指定されたテンプレートからアプリ ポリシーを作成するか、独自のカスタム アプリ ポリシーを作成します。

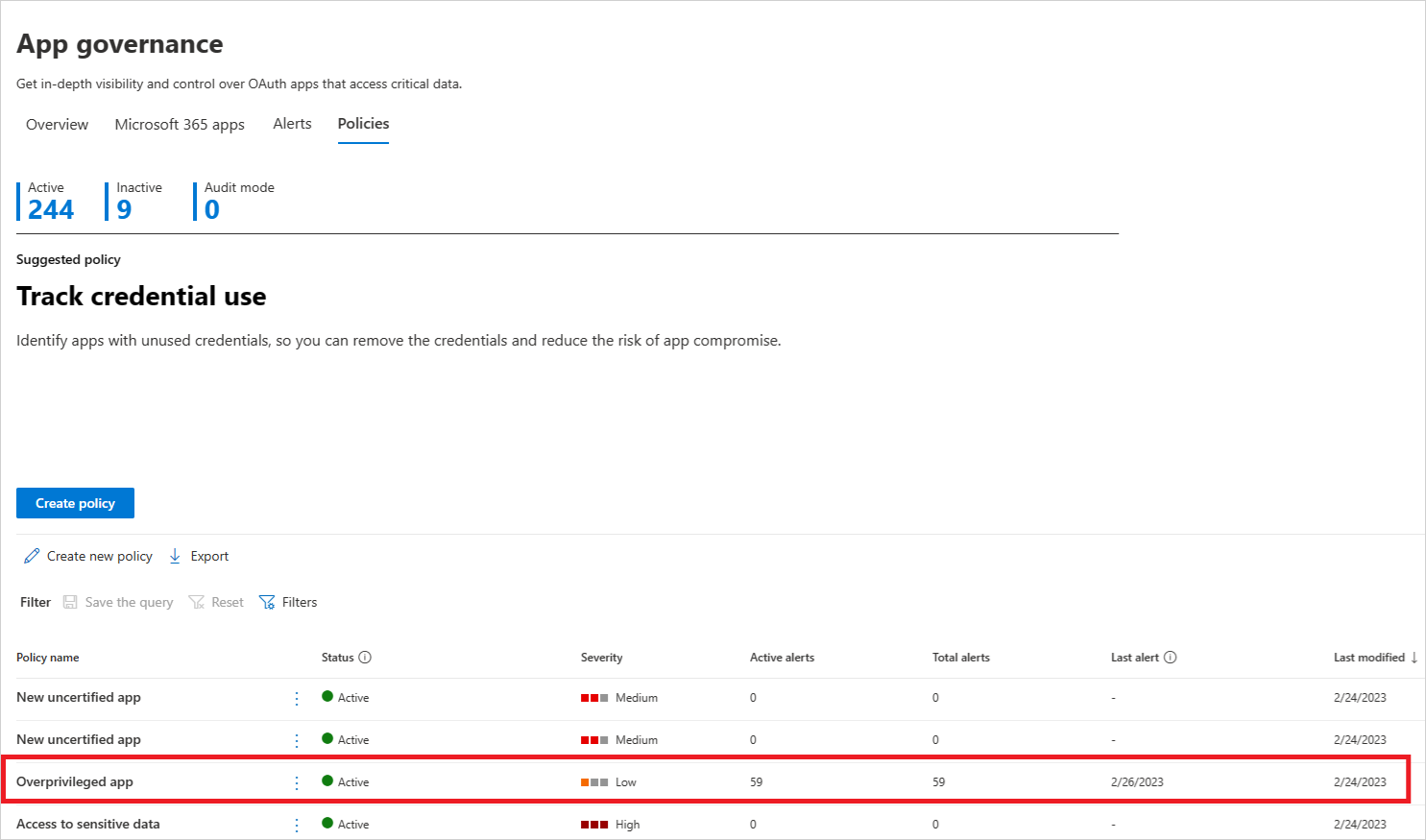

Azure AD アプリの新しいアプリ ポリシーを作成するには、Microsoft Defender XDR>App ガバナンス>Policies>Azure AD に移動します。

以下に例を示します。

![[Azure AD] タブのスクリーンショット。](media/app-governance-app-policies-create/azure-ad-policies.jpg)

[ 新しいポリシーの作成 ] オプションを選択し、次のいずれかの手順を実行します。

- テンプレートから新しいアプリ ポリシーを作成するには、関連するテンプレート カテゴリを選択し、そのカテゴリのテンプレートを選択します。

- カスタム ポリシーを作成するには、[ カスタム ] カテゴリを選択します。

以下に例を示します。

![[ポリシー テンプレートの選択] ページのスクリーンショット。](media/app-governance/app-governance-create-policy.png)

アプリ ポリシー テンプレート

アプリ ポリシー テンプレートに基づいて新しいアプリ ポリシーを作成するには、[アプリ ポリシー テンプレートの選択] ページで、アプリ・テンプレートのカテゴリーを選択し、テンプレートの名前を選択して、[次へ] を選択します。

次のセクションでは、アプリ ポリシー テンプレートのカテゴリについて説明します。

使用方法

次の表に、アプリの使用状況に関するアラートを生成するためにサポートされるアプリ ガバナンス テンプレートの一覧を示します。

| テンプレート名 | 説明 |

|---|---|

| データ使用量が多い新しいアプリ | Microsoft Graph API と EWS API を使用して、大量のデータをアップロードまたはダウンロードした新しく登録されたアプリを検索します。 このポリシーでは、次の条件がチェックされます。

|

| ユーザーの増加 | ユーザー数が大幅に増加しているアプリを見つけます。 このポリシーでは、次の条件がチェックされます。

|

アクセス許可

次の表に、アプリのアクセス許可のアラートを生成するためにサポートされるアプリ ガバナンス テンプレートの一覧を示します。

| テンプレート名 | 説明 |

|---|---|

| 過度な特権を有するアプリ | 使用されていない Microsoft Graph API アクセス許可を持つアプリを検索します。 これらのアプリには、通常の使用に不要な可能性があるアクセス許可が付与されています。 |

| 高い特権を持つ新しいアプリ | Microsoft Graph やその他の一般的な Microsoft ファースト パーティ API に対する書き込みアクセスやその他の強力なアクセス許可が付与されている、新しく登録されたアプリを検索します。 このポリシーでは、次の条件がチェックされます。

|

| Graph API以外のアクセス許可を持つ新しいアプリ | Graph 以外の API に対するアクセス許可を持つ新しく登録されたアプリを検索します。 これらのアプリは、アクセスする API が限られたサポートと更新プログラムを受け取る場合、リスクにさらされる可能性があります。 このポリシーでは、次の条件がチェックされます。

|

認定

次の表は、Microsoft 365 認定のアラートを生成するためにサポートされるアプリ ガバナンス テンプレートの一覧です。

| テンプレート名 | 説明 |

|---|---|

| 認証されていない新しいアプリ | 発行元の構成証明または Microsoft 365 認定資格を持たない新しく登録されたアプリを検索します。 このポリシーでは、次の条件がチェックされます。

|

カスタム ポリシー

カスタム アプリ ポリシーは、組み込みのテンプレートの 1 つではまだ実行されていないことを行う必要がある場合に使用します。

- 新しいカスタム アプリ ポリシーを作成するには、まず [ポリシー] ページで [新しいポリシーの作成] を選択します。 [アプリ ポリシー テンプレートの選択] ページで、[カスタム] カテゴリ、[カスタム ポリシー] テンプレートの順に選択し、[次へ] を選択します。

[ 名前と説明 ] ページで、次の設定を構成します。

- ポリシー名

- ポリシーの説明

- ポリシーの重大度を選択して、このポリシーで生成されるアラートの重大度を設定します。

- 高

- 中

- 低

[ポリシーの設定と条件を選択] ページで、このポリシーの対象となるアプリを選択しますに以下の設定を選択します。

- すべてのアプリ

- 特定のアプリを選択する

- を除くすべてのアプリ

特定のアプリ、またはこのポリシーを除くすべてのアプリを選択する場合は、[ アプリの追加 ] を選択し、一覧から目的のアプリを選択します。 [ アプリの選択 ] ウィンドウで、このポリシーが適用される複数のアプリを選択し、[ 追加] を選択できます。 一覧に問題がなければ、[ 次へ ] を選択します。

[ 条件の編集] を選択します。 [ 条件の追加] を選択し、一覧から条件を選択します。 選択した条件に必要なしきい値を設定します。 その他の条件を追加するには、繰り返します。 [ 保存] を 選択してルールを保存し、ルールの追加が完了したら、[ 次へ] を選択します。

注:

一部のポリシー条件は、Graph APIアクセス許可にアクセスするアプリにのみ適用されます。 Graph 以外の API にのみアクセスするアプリを評価する場合、アプリ ガバナンスはこれらのポリシー条件をスキップし、他のポリシー条件のみをチェックに進みます。

カスタム アプリ ポリシーで使用できる条件を次に示します。

条件 承諾済みの条件値 説明 詳細情報 登録年齢 過去 X 日以内 現在の日付から指定した期間内にMicrosoft Entra IDに登録されたアプリ 証明 認定なし、発行元が証明済み、Microsoft 365 Certified Microsoft 365 Certified であるアプリ、発行元の構成証明レポートがあるアプリ、またはどちらも証明されていないアプリ Microsoft 365 認定フレームワークの概要 発行元の検証済み [はい] または [いいえ] 発行元を検証したアプリ Publisher の検証 アプリケーションのアクセス許可 (グラフのみ) 一覧から 1 つ以上の API アクセス許可を選択する 直接付与されている特定のGraph APIアクセス許可を持つアプリ Microsoft Graph のアクセス許可のリファレンス 委任されたアクセス許可 (グラフのみ) 一覧から 1 つ以上の API アクセス許可を選択する ユーザーが与えた特定のGraph APIアクセス許可を持つアプリ Microsoft Graph のアクセス許可のリファレンス 高い特権 [はい] または [いいえ] Microsoft Graph やその他の一般的な Microsoft ファースト パーティ API に対する比較的強力なアクセス許可を持つアプリ Defender for Cloud Appsで使用されるのと同じロジックに基づく内部指定。 過剰特権 (グラフのみ) [はい] または [いいえ] 未使用のGraph APIアクセス許可を持つアプリ 使用されているアクセス許可よりも多くのアクセス許可が付与されているアプリ。 Graph API 以外のアクセス許可 [はい] または [いいえ] Graph 以外の API へのアクセス許可を持つアプリ。 これらのアプリは、アクセスする API が限られたサポートと更新プログラムを受け取る場合、リスクにさらされる可能性があります。 データ使用状況 1 日あたり X GB を超えるデータのダウンロードとアップロード Microsoft Graph API と EWS API を使用して、指定した量を超えるデータの読み取りと書き込みが行われるアプリ データ使用量の傾向 前日と比較したデータ使用量の X% 増加 Microsoft Graph API と EWS API を使用したデータの読み取りと書き込みが、前日に比べて指定された割合で増加したアプリ API アクセス (グラフのみ) 1 日あたりの X API 呼び出しを超える 1 日に指定した数のGraph API呼び出しを行ったアプリ API アクセスの傾向 (グラフのみ) 前日と比較した API 呼び出しの X% の増加 Graph API呼び出しの数が、前日に比べて指定された割合で増加しているアプリ 同意するユーザーの数 (大なり小なり) X 人の同意済みユーザー 指定した数以下のユーザーから同意を得たアプリ 同意するユーザーの増加 過去 90 日間のユーザー数の X% の増加 同意するユーザーの数が過去 90 日間に指定された割合を超えて増加したアプリ 優先アカウントの同意が与えられます [はい] または [いいえ] 優先度の高いユーザーから同意を得たアプリ 優先アカウントを持つユーザー。 同意するユーザーの名前 一覧からユーザーを選択する 特定のユーザーから同意を得たアプリ 同意するユーザーの役割 リストからロールを選択する 特定のロールを持つユーザーが同意したアプリ 複数の選択が可能です。

メンバーが割り当てられているMicrosoft Entraロールは、この一覧で使用できるようにする必要があります。秘密度ラベルにアクセスしました 一覧から 1 つ以上の秘密度ラベルを選択する 過去 30 日間に特定の秘密度ラベルを持つデータにアクセスしたアプリ。 アクセスされたサービス (グラフのみ) Exchange および/または OneDrive または SharePoint または Teams Microsoft Graph API と EWS API を使用して OneDrive、SharePoint、またはExchange Onlineにアクセスしたアプリ 複数の選択が可能です。 エラー率 (グラフのみ) エラー率が過去 7 日間の X% より大きい 過去 7 日間のGraph APIエラー率が指定された割合を超えるアプリ アプリの配信元 外部または内部 テナント内で発生したアプリ、または外部テナントに登録されているアプリ このアプリ ポリシーがアラートを生成するには、指定された条件をすべて満たす必要があります。

条件の指定が完了したら、[ 保存] を選択し、[ 次へ] を選択します。

[ポリシー アクションを定義する] ページで、このポリシーに基づくアラートが生成された場合にアプリ ガバナンスでアプリを無効にしたい場合は、[アプリを無効にする] を選択し、[次へ] を選択します。 ポリシーがユーザーと正当なアプリの使用に影響を与える可能性があるため、アクションを適用するときは注意してください。

[ポリシー状態を定義する] ページで、以下のいずれかのオプションを選択します。

- 監査モード: ポリシーは評価されますが、構成されたアクションは発生しません。 監査モード ポリシーは、ポリシーのリストに [監査] の状態で表示されます。 新しいポリシーをテストする場合は、監査モードを使用する必要があります。

- アクティブ: ポリシーは評価され、構成済みアクションが発生します。

- 非アクティブ: ポリシーは評価されず、構成されたアクションは発生しません。

カスタム ポリシーのすべてのパラメーターを慎重に確認します。 満足したら [送信] を選択します 。 戻って設定を変更するには、いずれかの設定の下にある [編集] を選択します。

新しいアプリ ポリシーのテストと監視

アプリ ポリシーが作成されたら、[ ポリシー] ページで監視し、テスト中に予想されるアクティブなアラート数とアラートの合計数を登録していることを確認する必要があります。

アラートの数が想定外に少ない場合は、アプリ ポリシーの設定を編集して、状態を設定する前に正しく構成されていることを確認してください。

新しいポリシーを作成し、テストし、アクティブにするプロセスの例を次に示します。

- 重大度、アプリ、条件、アクションを初期値に設定し、状態を [監査モード] に設定した新しいポリシーを作成します。

- 生成されたアラートなど、期待される動作を確認します。

- 動作が予期されない場合は、必要に応じてポリシー アプリ、条件、アクション設定を編集し、手順 2 に戻ります。

- 想定どおりの動作であれば、ポリシーを編集して、状態を [アクティブ] に変更します。

たとえば、次のフローチャートは、関連する手順を示しています。

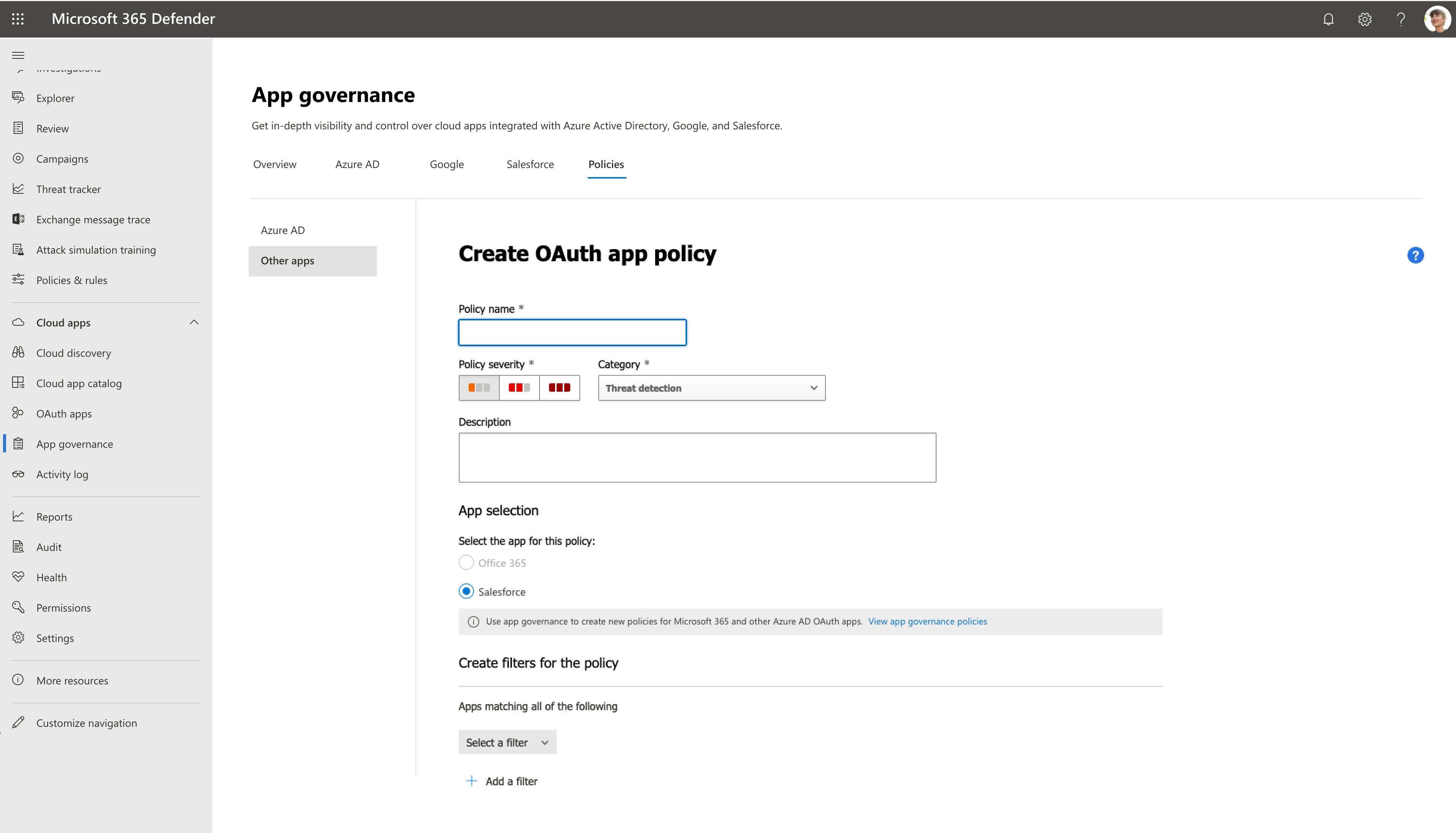

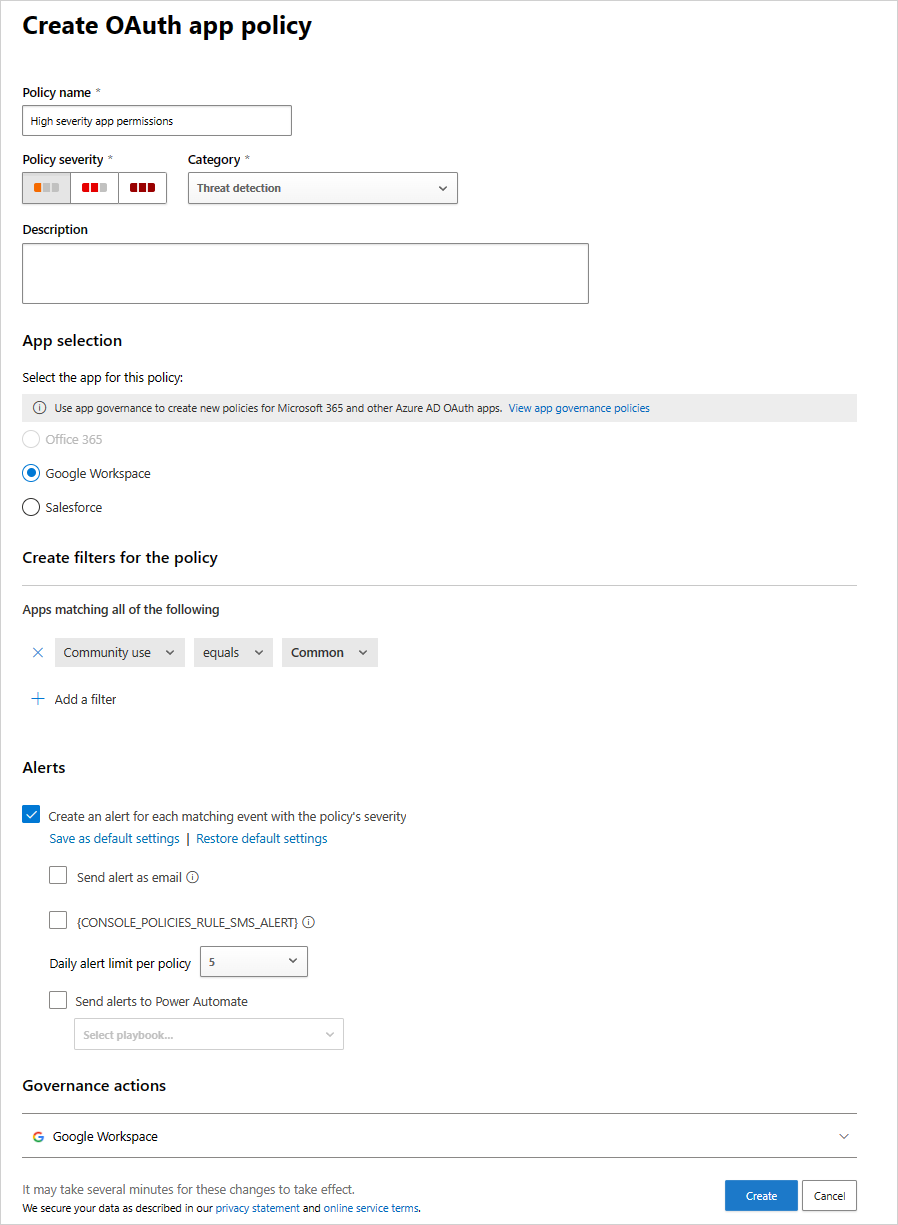

Salesforce と Google ワークスペースに接続されている OAuth アプリの新しいポリシーを作成する

OAuth アプリのポリシーは、テナント内のユーザーによって承認されたポリシーに対してのみアラートをトリガーします。

Salesforce、Google、その他のアプリの新しいアプリ ポリシーを作成するには:

[Microsoft Defender XDR > アプリ ガバナンス] > [ポリシー] > [その他のアプリ] に移動します。 以下に例を示します。

ニーズに応じてアプリをフィルター処理します。 たとえば、メールボックス内の予定表を変更するためのアクセス許可を要求するすべてのアプリを表示できます。

ヒント

コミュニティ使用フィルターを使用して、このアプリへのアクセス許可を許可することが一般的か、珍しいか、まれかに関する情報を取得します。 このフィルターは、まれなアプリがあり、重大度レベルが高いアクセス許可を要求したり、多くのユーザーにアクセス許可を要求したりする場合に役立ちます。

アプリを承認したユーザーのグループ メンバーシップに基づいてポリシーを設定することもできます。 たとえば、管理者は、アクセス許可を承認したユーザーが Administrators グループのメンバーである場合にのみ、高いアクセス許可を求める場合に、一般的でないアプリを取り消すポリシーを設定できます。

以下に例を示します。

Salesforce と Google ワークスペースに接続されている OAuth アプリの異常検出ポリシー

作成できる Oauth アプリ ポリシーに加えて、Defender for Cloud アプリは、悪意のある可能性のあるアプリを識別するために OAuth アプリのメタデータをプロファイルする、すぐに使用できる異常検出ポリシーを提供します。

このセクションは、Salesforce アプリケーションと Google ワークスペース アプリケーションにのみ関連します。

注:

異常検出ポリシーは、Microsoft Entra IDで承認されている OAuth アプリでのみ使用できます。

OAuth アプリの異常検出ポリシーの重大度は変更できません。

次の表では、Defender for Cloud Appsによって提供されるすぐに使用する異常検出ポリシーについて説明します。

| ポリシー | 説明 |

|---|---|

| 誤解を招く OAuth アプリ名 | 環境に接続されている OAuth アプリをスキャンし、誤解を招く名前のアプリが検出されたときにアラートをトリガーします。 ラテン文字に似た外国文字などの誤解を招く名前は、悪意のあるアプリを既知の信頼できるアプリとして偽装しようとする試みを示している可能性があります。 |

| OAuth アプリの誤解を招く発行元名 | 環境に接続されている OAuth アプリをスキャンし、誤解を招く発行元名のアプリが検出されたときにアラートをトリガーします。 ラテン文字に似た外部文字など、誤解を招く発行元名は、悪意のあるアプリを既知の信頼できる発行元からのアプリとして偽装しようとする試みを示している可能性があります。 |

| 悪意のある OAuth アプリの同意 | 環境に接続されている OAuth アプリをスキャンし、悪意のある可能性のあるアプリが承認されるとアラートをトリガーします。 悪意のある OAuth アプリは、ユーザーを侵害しようとしてフィッシング キャンペーンの一部として使用される可能性があります。 この検出では、Microsoft のセキュリティ調査と脅威インテリジェンスの専門知識を使用して、悪意のあるアプリを識別します。 |

| 疑わしい OAuth アプリ ファイルのダウンロード アクティビティ | 詳細については、「 異常検出ポリシー」を参照してください。 |