アプリ アクティビティで脅威を探す

アプリは攻撃者にとって重要なエントリ ポイントになる可能性があるため、アプリを使用する異常や疑わしい動作を監視することをお勧めします。 アプリ ガバナンス アラートを調査したり、環境内のアプリの動作を確認したりするときに、このような不審なアプリによって実行されるアクティビティの詳細をすばやく把握し、organization内の資産を保護するための修復アクションを実行することが重要になります。

アプリ ガバナンスと高度なハンティング機能を使用すると、アプリとアクセスしたリソースによって実行されるアクティビティを完全に可視化できます。

この記事では、Microsoft Defender for Cloud Appsのアプリ ガバナンスを使用して、アプリベースの脅威ハンティングを簡略化する方法について説明します。

手順 1: アプリ ガバナンスでアプリを見つける

[Defender for Cloud Apps アプリ ガバナンス] ページには、Microsoft Entra IDすべての OAuth アプリが一覧表示されます。

特定のアプリによってアクセスされるデータの詳細を取得する場合は、アプリ ガバナンスのアプリ一覧でそのアプリを検索します。 または、 データ使用量 または サービスアクセス済み フィルターを使用して、サポートされている 1 つ以上の Microsoft 365 サービスでデータにアクセスしたアプリを表示します。

手順 2: アプリによってアクセスされたデータを表示する

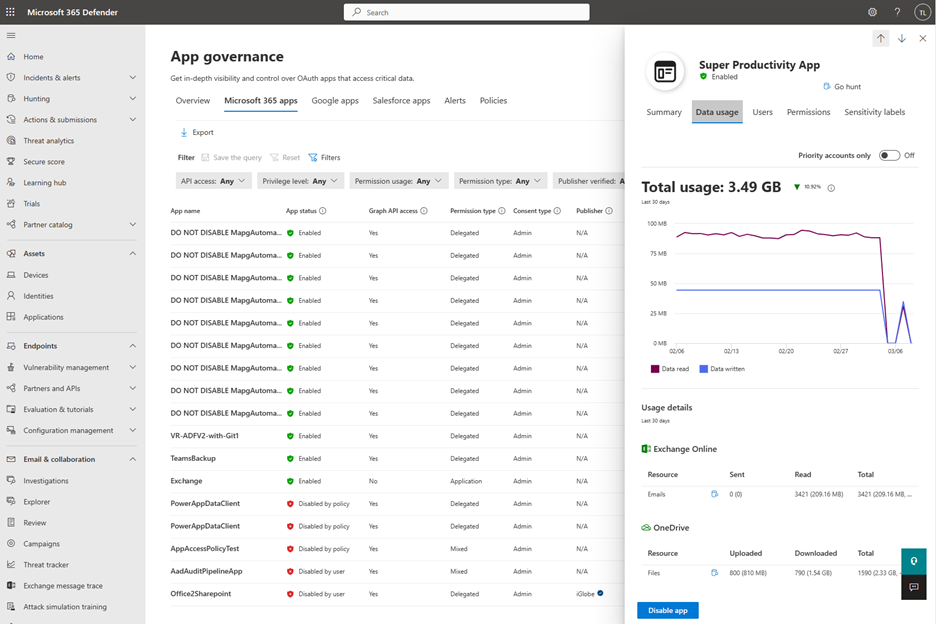

- アプリを特定したら、アプリを選択してアプリの詳細ウィンドウを開きます。

- アプリの詳細ウィンドウの [ データ使用量 ] タブを選択すると、過去 30 日間にアプリによってアクセスされたリソースのサイズと数に関する情報が表示されます。

以下に例を示します。

アプリ ガバナンスは、Exchange Online、OneDrive、SharePoint、Teams 全体のメール、ファイル、チャット、チャネル メッセージなどのリソースに関するデータ使用量ベースの分析情報を提供します。

手順 3: アクセスされた関連アクティビティとリソースを検索する

サービスとリソース全体でアプリによって使用されるデータの概要を確認したら、これらのアクティビティの実行中にアクセスしたアプリ アクティビティとリソースの詳細を知る必要があります。

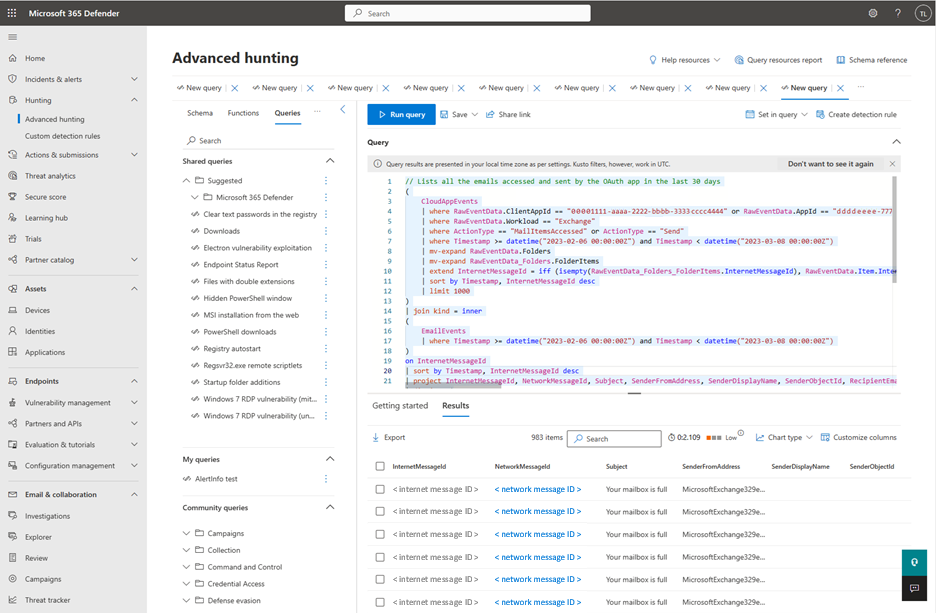

- 各リソースの横にある go-hunt アイコンを選択すると、過去 30 日間にアプリによってアクセスされたリソースの詳細が表示されます。 新しいタブが開き、事前に設定された KQL クエリを使用して [高度なハンティング ] ページにリダイレクトされます。

- ページが読み込まれたら、[ クエリの実行 ] ボタンを選択して KQL クエリを実行し、結果を表示します。

クエリの実行後、クエリ結果は表形式で表示されます。 テーブル内の各行は、特定のリソースの種類にアクセスするためにアプリによって実行されるアクティビティに対応します。 テーブル内の各列は、アプリ自体、リソース、ユーザー、アクティビティに関する包括的なコンテキストを提供します。

たとえば、Email リソースの横にある go-hunt アイコンを選択すると、アプリ ガバナンスを使用すると、高度なハンティングの過去 30 日間にアプリによってアクセスされたすべてのメールに関する次の情報を表示できます。

- 電子メールの詳細: InternetMessageId、NetworkMessageId、Subject、Sender name and address、Recipient address、AttachmentCount、UrlCount

- アプリの詳細: 電子メールの送信またはアクセスに使用されるアプリの OAuthApplicationId

- ユーザー コンテキスト: ObjectId、AccountDisplayName、IPAddress、UserAgent

- アプリ アクティビティ コンテキスト: OperationType、アクティビティのタイムスタンプ、ワークロード

以下に例を示します。

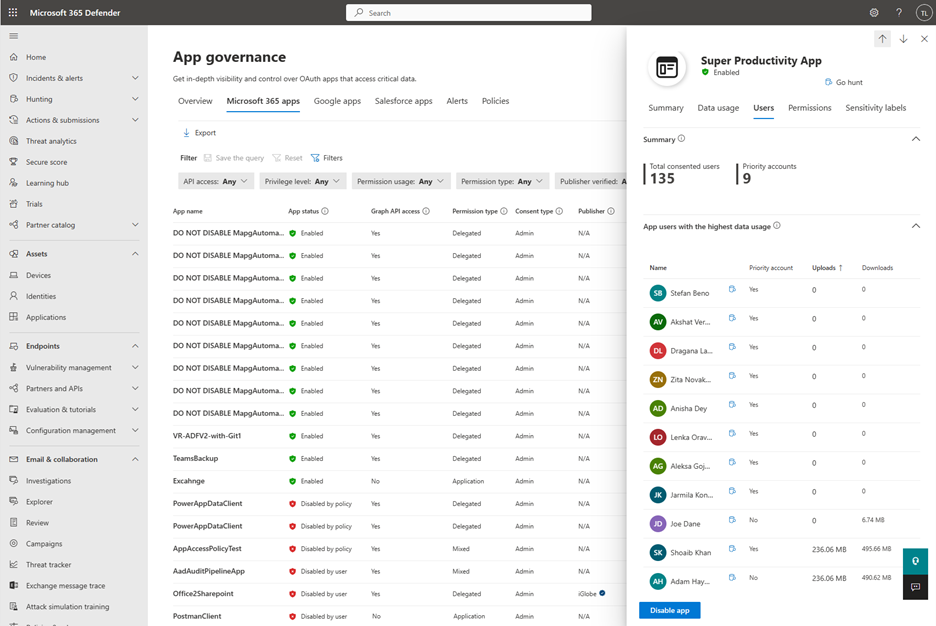

同様に、アプリ ガバナンスの go-hunt アイコンを使用して、ファイル、チャット メッセージ、チャネル メッセージなど、サポートされているその他のリソースの詳細を取得します。 アプリの詳細ウィンドウの [ユーザー] タブの任意のユーザーの横にある go-hunt アイコンを使用して、特定のユーザーのコンテキストでアプリによって実行されたすべてのアクティビティの詳細を取得します。

以下に例を示します。

手順 4: 高度なハンティング機能を適用する

[高度なハンティング] ページを使用して、特定の要件に基づいて結果をフェッチするように KQL クエリを変更または調整します。 将来のユーザーのクエリを保存したり、organization内の他のユーザーとリンクを共有したり、結果を CSV ファイルにエクスポートしたりできます。

詳細については、「Microsoft Defender XDRで高度なハンティングを使用して脅威を事前に検出する」を参照してください。

既知の制限

高度なハンティング ページを使用してアプリ ガバナンスからデータを調査すると、データに不一致が生じることがあります。 これらの不一致は、次のいずれかの理由が原因である可能性があります。

アプリ ガバナンスと高度なハンティング プロセス データを個別に使用します。 処理中にいずれかのソリューションで発生した問題は、不一致につながる可能性があります。

アプリ ガバナンスのデータ処理が完了するまでに数時間かかる場合があります。 この遅延のため、高度なハンティングで利用できる最近のアプリ アクティビティがカバーされない可能性があります。

指定された高度なハンティング クエリは、1,000 件の結果のみを表示するように設定されています。 クエリを編集してより多くの結果を表示できますが、Advanced Hunting では引き続き最大 10,000 件の結果が適用されます。 アプリ ガバナンスには、この制限はありません。