Intel 471 脅威インテリジェンス

Intel 471 は、サイバー地下に関連するタイムリーな分析情報を提供します。

Intel 471 Threat Intelligence プラグインとMicrosoft Security Copilotを使用して、次の機能を提供できます。

- ネットワークと CTI 分析で検出されたアクティブな脅威への対応を容易にする侵害のインジケーターを通じた脅威に関するリッチ コンテキスト。

- アクティビティ グループと敵対的なシナリオに関する関連情報とタイムリーなインテリジェンス情報。

- 潜在的なサードパーティの侵害を可視化し、リスク態勢を改善し、成功した攻撃の確率を変更します。

- 脆弱性インテリジェンス(アクティビティ グループ間の関心レベルの増加、開発、取引、または販売されている概念実証 (POC) コードなど、このようなアクティビティの前身を含む。

注:

この記事には、サード パーティ製プラグインに関する情報が含まれています。 これは、統合シナリオの完了に役立ちます。 ただし、Microsoft はサード パーティ製プラグインのトラブルシューティング サポートを提供していません。 サポートについては、サード パーティベンダーにお問い合わせください。

はじめに

Security Copilotとの統合には、Intel 471 の有料サブスクリプションの一部として利用できる Intel 471 API 資格情報が必要です。 詳細については、 sales@intel471.comにお問い合わせください。 プラグインを使用する前に、次の手順を実行する必要があります。

Intel 471 ユーザー アカウントとパスワードを取得します。

Microsoft Security Copilotにサインインします。

プロンプト バーから [ソース] ボタンを選択して、プラグインの管理にアクセスします。

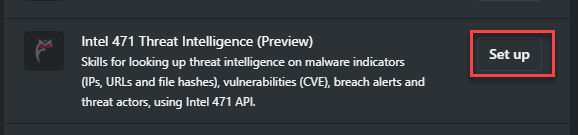

[Intel 471 Threat Intelligence] の横にある [セットアップ] を選択します。

[Intel 471 Threat Intelligence の設定] ウィンドウで、Intel 471 ユーザー アカウントとパスワードを指定します。

変更内容を保存します。

Intel 471 脅威インテリジェンスプロンプトのサンプル

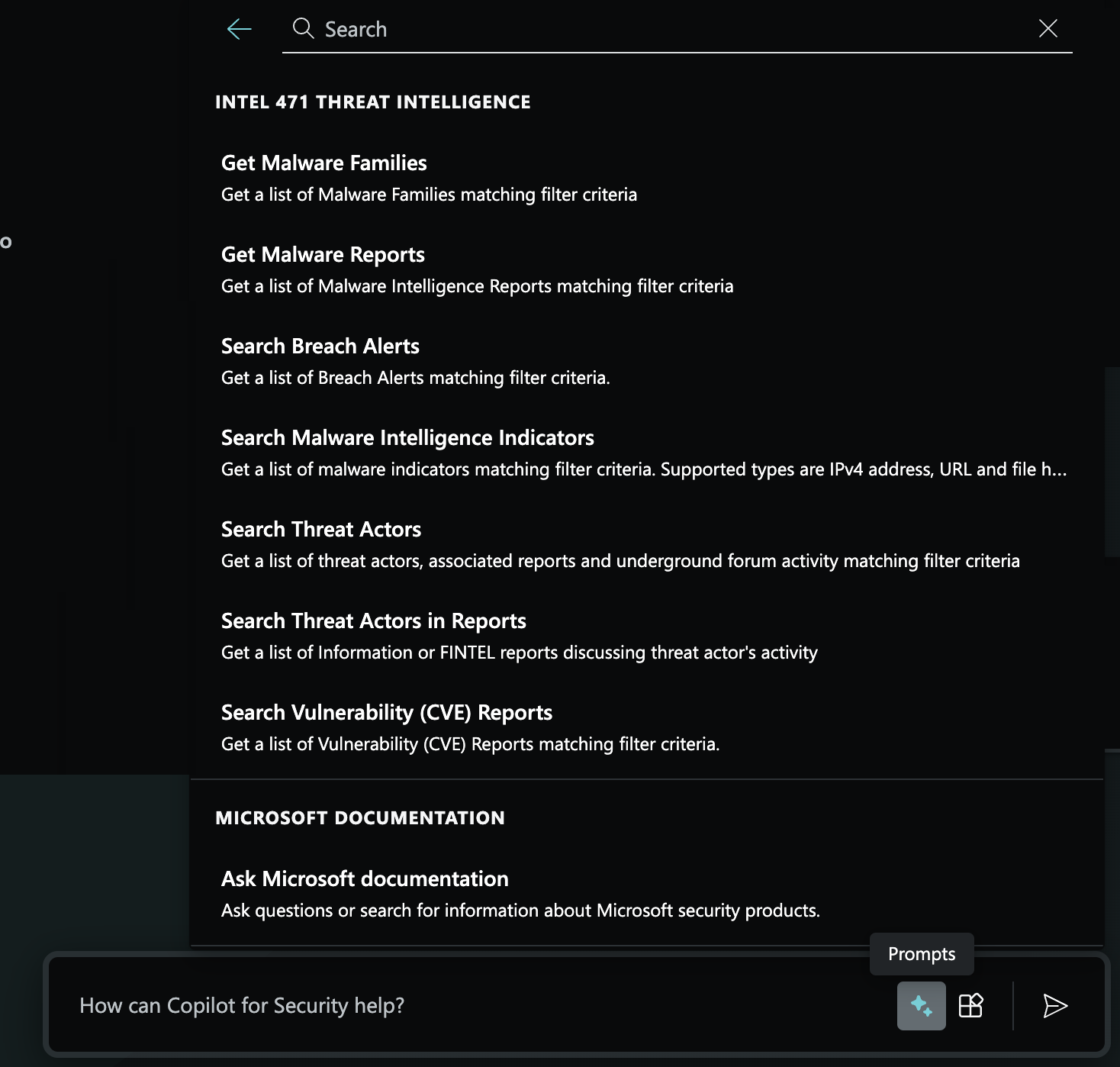

Intel 471 Threat Intelligence プラグインを構成したら、次の図に示す例のような自然言語プロンプトを使用できます。 プロンプト入力にあるプロンプト メニューから選択することもできます。

次の表に、試すことができる例を示します。

| 機能プロンプトの提案 | 自然言語プロンプトの例 |

|---|---|

| マルウェア インテリジェンス | - sha256 ハッシュ cdf2489960aa1acefedf4f1ab4165365db481591a17e31e7b5fca03cc0ccff0f でマルウェア インテリジェンス インジケーターを検索します - operaloader マルウェア ファミリに関するレポートを検索する |

| 脆弱性インテリジェンス | - CVE-2023-6553 の脆弱性レポートを検索する |

| 侵害インテリジェンス | - 被害者の TTEC に対する違反アラートを見つける - アクター netsher による TTEC 違反の情報のソースは何ですか? |

| 敵対者インテリジェンス | - ハンドル netnsher を使用してアクティビティ グループに関する情報を検索します。 Intel 471 プラグインを使用する |

フィードバックの提供

フィードバックを提供するには、 Intel 471 Threat Intelligence にお問い合わせください。